作为攻击方

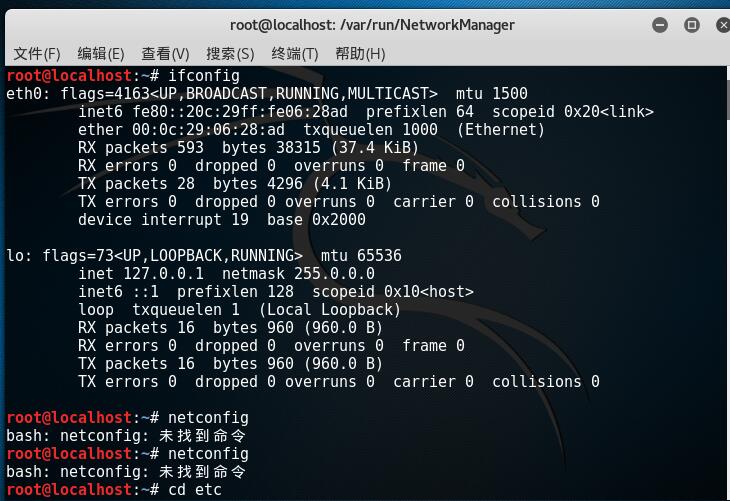

在实验过程中,首先先查看自IP地址,发现然而并没有;

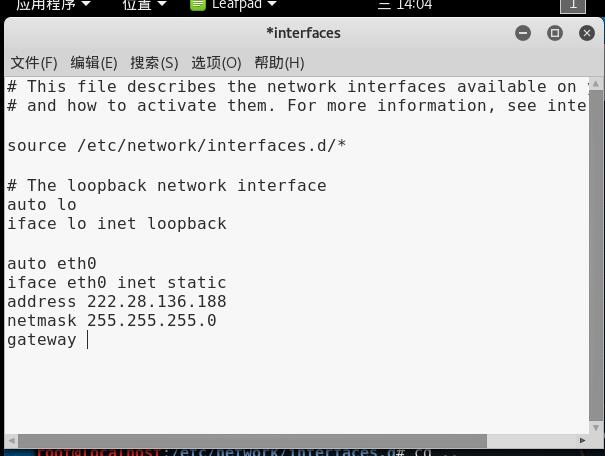

随后对其设置分配IP地址,并进行网关的设置;

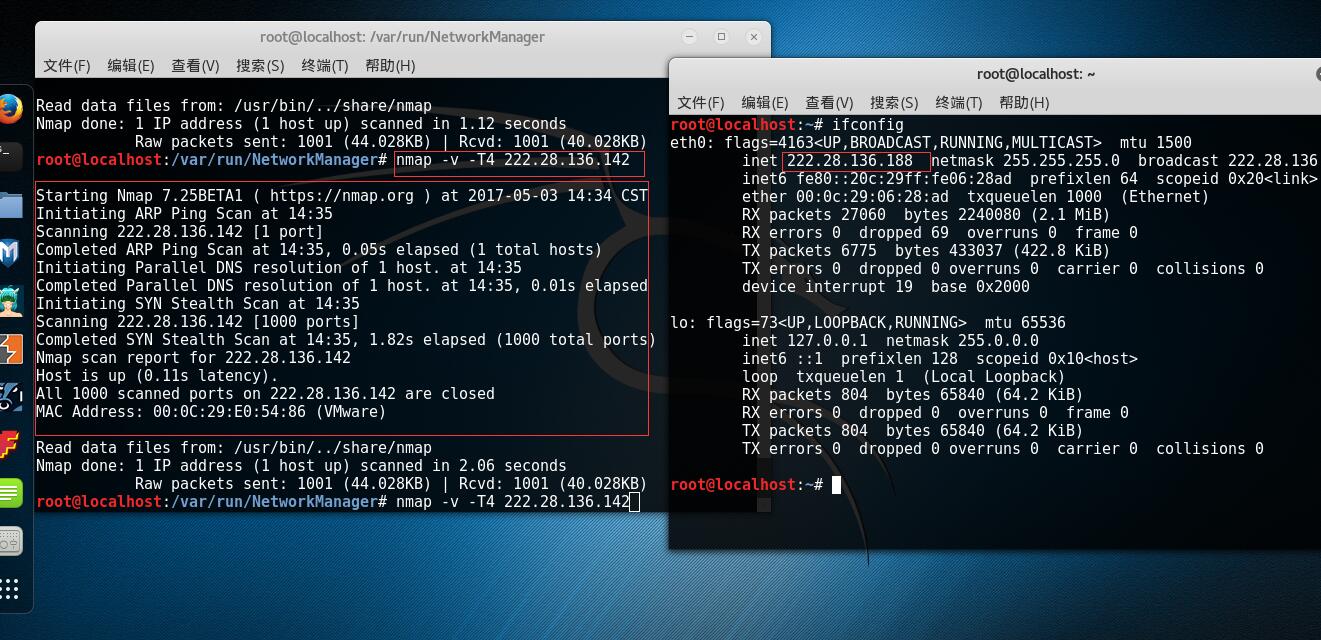

在本次实验中与20169206一组,对其IP地址进行连通性测试;

随后对其IP地址进行namp扫描,其IP地址为:222.28.136.142;

作为防守方

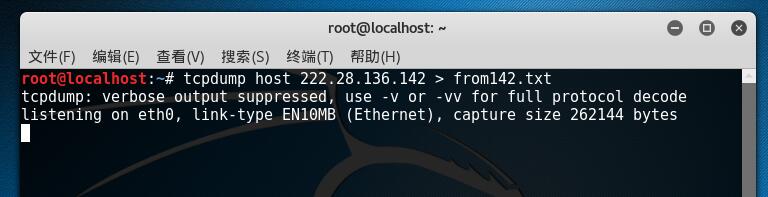

tcpdump捕获

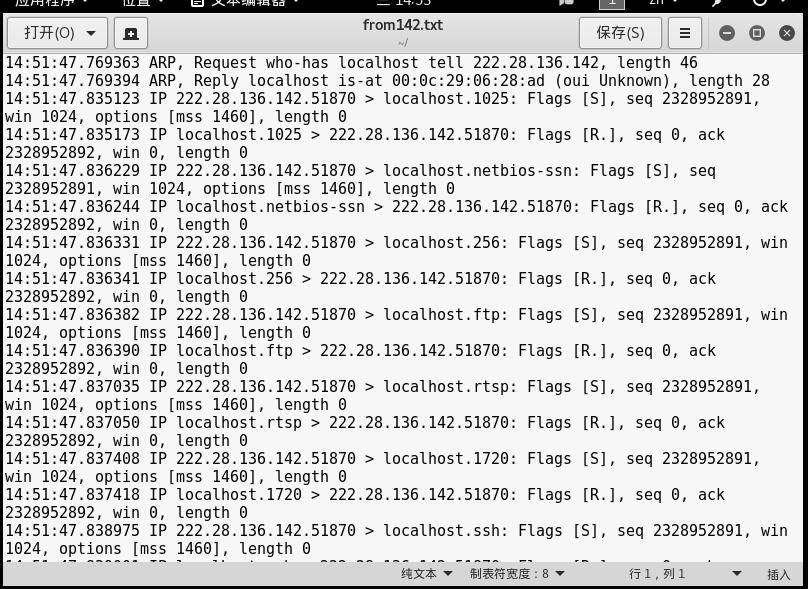

tcpdump会迅速闪过很多条包,为清晰显示,使用命令tcpdump host 222.28.136.142 > from142.txt,目的是仅查看来自222.28.136.142(攻击方ip)的包,并将信息存到from142.txt中;

wireshark分析

分析对方的ping包