zBang

zBang是一种特殊的风险评估工具,可检测扫描的网络中潜在的特权帐户威胁。

zBang可以识别潜在的攻击媒介并改善网络的安全状况。 可以使用图形界面或通过查看原始输出文件来分析结果。

有关zBang的更多详细信息,可以参考

https://www.cyberark.com/threat-research-blog/the-big-zbang-theory-a-new-open-source-tool/

该工具由五个不同的扫描模块构成:

- ACLight scan -发现必须受到保护的特权最高的帐户,包括可疑的Shadow Admins。

- Skeleton Key scan -发现可能被骨架密钥恶意软件感染的域控制器。

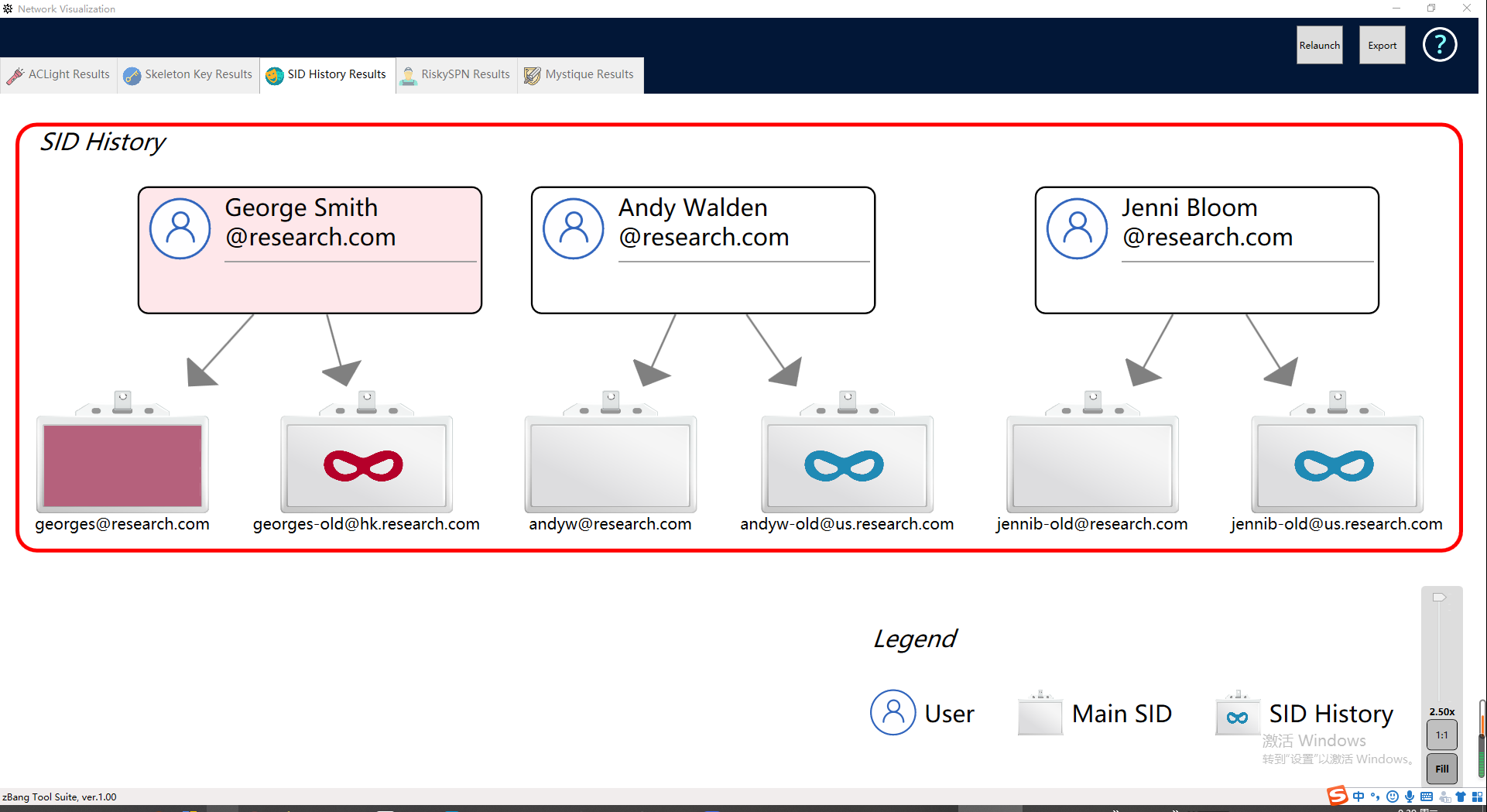

- SID History scan -发现具有辅助SID(SID历史记录属性)的域帐户中的隐藏特权。

- RiskySPNs scan -发现风险 的SPN配置,这可能导致域管理员的凭证被盗

- Mystique scan -发现网络中危险的Kerberos委派配置。

为了方便起见,还有关于zBang的摘要数据表:

[https://github.com/cyberark/zBang/blob/master/zBang Summarized Data Sheet.pdf ](https://github.com/cyberark/zBang/blob/master/zBang Summarized Data Sheet.pdf)

执行要求

- 与任何域用户一起运行, 扫描不需要任何额外的权限 ,该工具对DC执行只读LDAP查询。

- 从加入域的计算机(Windows计算机)上运行该工具。

- PowerShell版本3或更高版本以及.NET 4.5(在Windows 8/2012及更高版本中默认提供)。

简介:

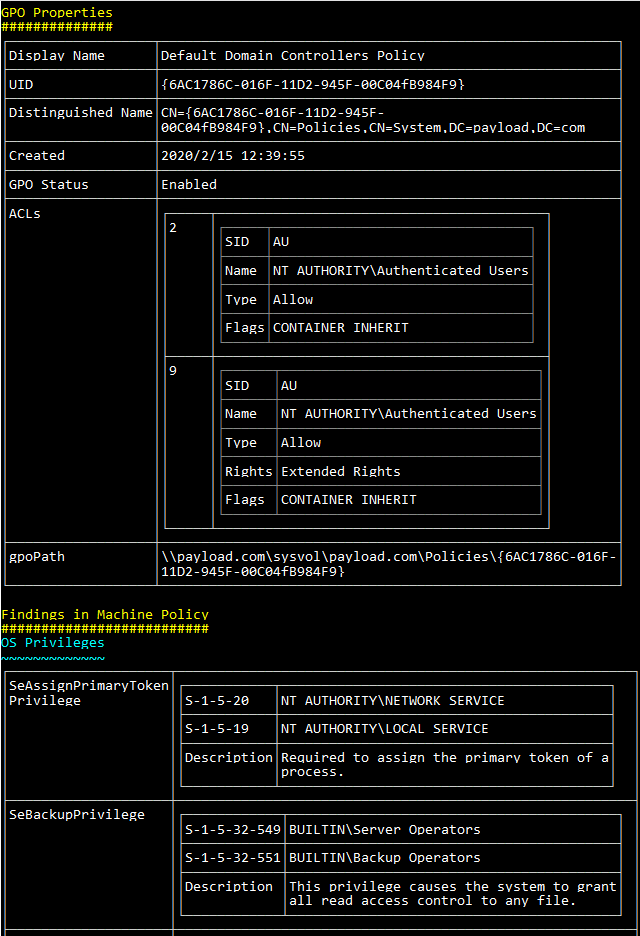

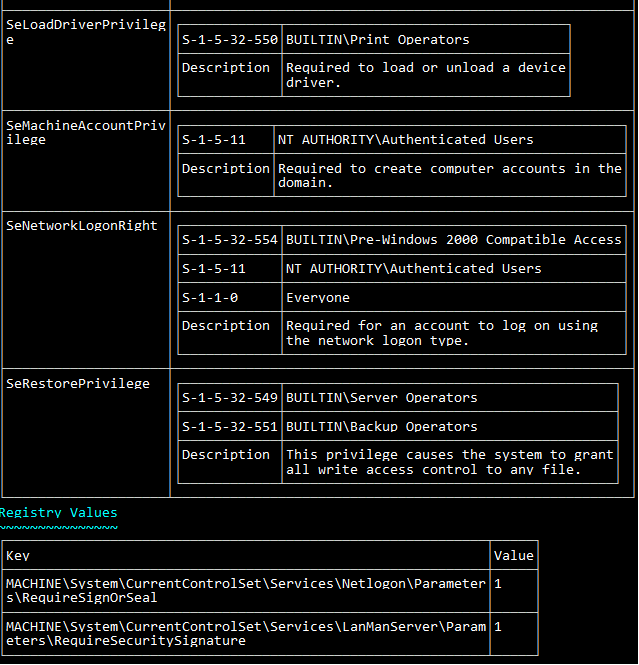

Grouper2是一款针对AD组策略安全的 渗透测试 工具,该工具采用C#开发,在Grouper2的帮助下,渗透测试人员可以轻松在活动目录组策略中查找到安全相关的错误配置。

当然,你也可以使用Grouper2来做其他的事情,但严格意义上来说,Grouper2并非专业的审计工具。如果你想要检查自己的组策略配置安全性是否符合某种标准,那你可能还需要使用 微软 的安全合规性套件(Security Compliance Toolkit)。

简而言之,Grouper2可以将组策略中所有你感兴趣的数据全部导出给你,然后尝试去利用其中可能存在的安全问题。

Grouper2与Grouper对比

Grouper的特性如下:

- 要求用户在一台已加入域的计算机上安装GPMC 或 RSAT 等组件。

- 用户需要通过Get-GPOReport PowerShell cmdlet命令行工具生成xml报告。

- 需要将报告提供给Grouper 。

Grouper2的特性如下:

Grouper2不需要依赖Get-GPOReport,它可以直接进入源代码,即SYSVOL。 但它仍然需要进行许多不同文件格式的解析。

- 更准确的文件权限检查,不涉及写入磁盘操作。

- 不会忽略GPP密码。

- 支持HTML输出选项。

- 可通过Grouper2对SYSVOL制作脱机副本。

- 它是用C#而不是PowerShell编写的。

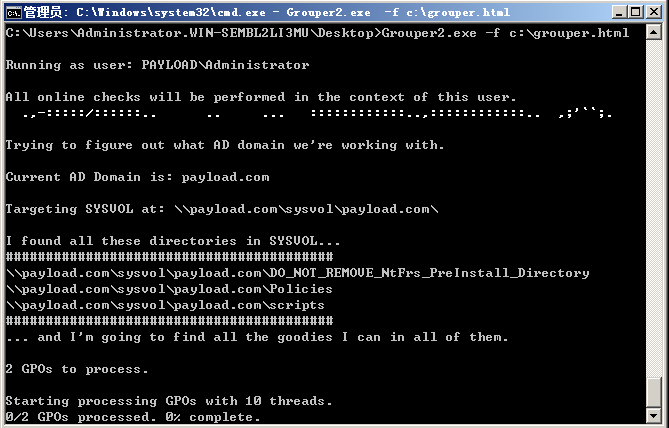

如何使用

git clone https://github.com/l0ss/Grouper2.git

需要一台已加入域的设备,以域用户身份运行Grouper2的exe程序即可生成json格式的结果。

如果输出的JSON格式报告有问题,则可以添加 -g选项来优化json格式文件的显示 。

-f "$FILEPATH.html" 将结果写入HTML文件中。

-i $INT,可以指定设置的等级,例如 -i 10 。

如果你不想深入了解旧的政策,可以执行 -c来跳过这些策略。

如果要查看其他选项,请执行 -h.

Grouper2

使用示例: