一开始拿到题目的时候有点懵的,给个gif图片,233

常规分析,gif打开看一看,发现gif是多张图片组成,于是用fastStone Image viewer分解成九张图片

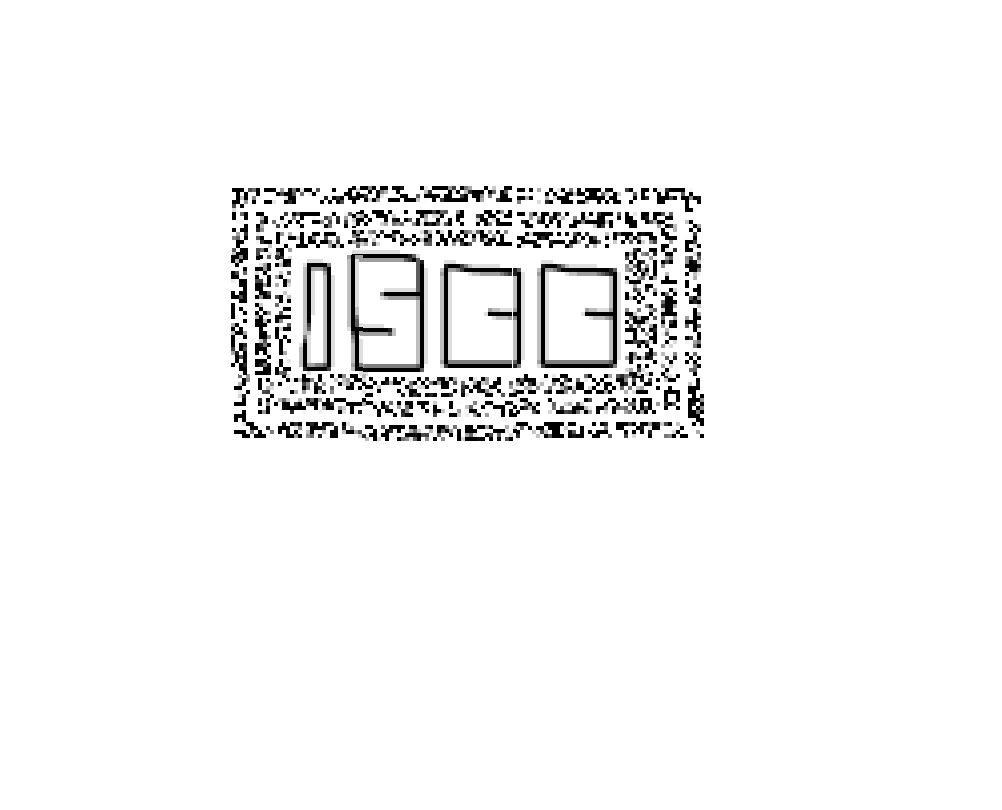

后面用PS拼起来,得到一个字符串ISCC

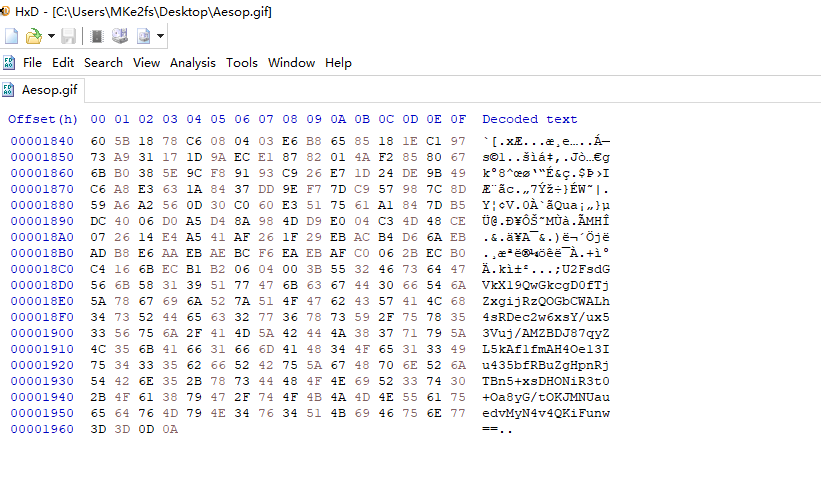

下一步,将原图扔进HxD分析,发现在文件尾部,有一串base64

U2FsdGVkX19QwGkcgD0fTjZxgijRzQOGbCWALh4sRDec2w6xsY/ux53Vuj/AMZBDJ87qyZL5kAf1fmAH4Oe13Iu435bfRBuZgHpnRjTBn5+xsDHONiR3t0+Oa8yG/tOKJMNUauedvMyN4v4QKiFunw==

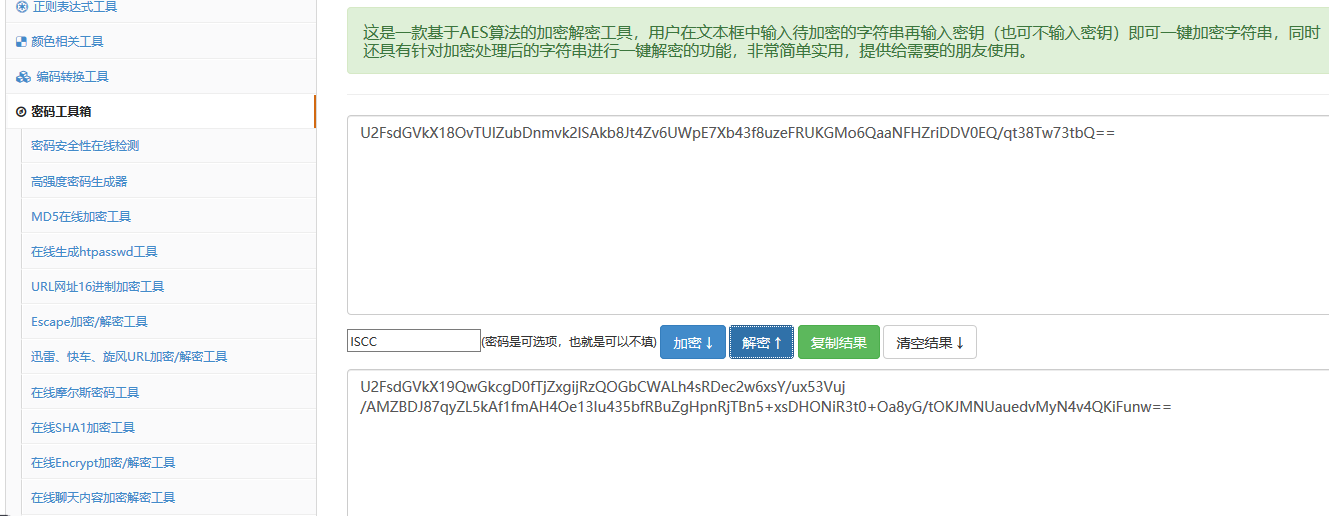

后面想半天不知道怎么下手,想到看看题目说明说不定给点灵感,

一看题目标题,突然留意到AES前缀,于是拿去解密,

第一轮解密完了,还是个像base64的东西,于是拿去base64解密,无果,

再拿回来第二轮AES解密,成功拿到flag

flag{DugUpADiamondADeepDarkMine}