1. 前言

渗透测试并没有一个标准的定义。国外一些安全组织达成共识的通用说法是,渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法,这个过程包括对系统的任何弱点、技术缺陷或漏洞的主动分析。这个分析是从一个攻击者可能存在的位置来进行的,并且从这个位置有条件主动利用安全漏洞。

渗透测试与其他评估方法不同。通常的评估方法是根据已知信息资源或其他被评估对象,去发现所有相关的安全问题。渗透测试是根据已知可利用的安全漏洞,去发现是否存在相应的信息资源。相比较而言,通常评估方法对评估结果更具有全面性,而渗透测试更注重安全漏洞的严重性。

渗透测试有黑盒和白盒两种测试方法。黑盒测试是指在对基础设施不知情的情况下进行测试。白盒测试是指在完全了解结构的情况下进行测试。不论测试方法是否相同,渗透测试通常具有两个显著特点:

- 渗透测试是一个渐进的且逐步深入的过程。

- 渗透测试是选择不影响业务系统正常运行的攻击方法进行的测试。

| splint | unhide | scrub |

|---|---|---|

| pscan | examiner | ht |

| flawfinder | srm | driftnet |

| rats | nwipe | binwalk |

| ddrescue | firstaidkit-gui | scalpel |

| gparted | xmount | pdfcrack |

| testdisk | dc3dd | wipe |

| foremost | afftools | safecopy |

| sectool-gui | scanmem | hfsutils |

| unhide | sleuthkit | cmospwd |

| examiner | macchanger | secuirty-menus |

| srm | ngrep | nc6 |

| nwipe | ntfs-3g | mc |

| firstaidkit-gui | ntfsprogs | screen |

| net-snmp | pcapdiff | openvas-scanner |

| hexedit | netsed | rkhunter |

| irssi | dnstop | labrea |

| powertop | sslstrip | nebula |

| mutt | bonesi | tripwire |

| nano | proxychains | prelude-lml |

| vim-enhanced | prewikka | iftop |

| wget | prelude-manager | scamper |

| yum-utils | picviz-gui | iptraf-ng |

| mcabber | telnet | iperf |

| firstaidkit-plugin-all | onenssh | nethogs |

| vnstat | dnstracer | uperf |

| aircrack-ng | chkrootkit | nload |

| airsnort | aide | ntop |

| kismet | pads | trafshow |

| weplab | cowpatty | wavemon |

渗透测试所需的工具可以在各种Linux操作系统中找到,然后手动安装这些工具。由于工具繁杂,安装这些工具,会变成一个浩大的工程。为了方便用户进行渗透方面的工作,有人将所有的工具都预装在一个Linux系统。其中,典型的操作系统就是本书所使用的Kali Linux。

该系统主要用于渗透测试。它预装了许多渗透测试软件,包括nmap端口扫描器、Wireshark(数据包分析器)、John the Ripper(密码破解)及Aircrack-ng(一套用于对无线局域网进行渗透测试的软件)。

Kali Linux的前身是BackTrack Linux发行版。Kali Linux是一个基于Debian的Linux发行版,包括很多安全和取证方面的相关工具。它由Offensive Security Ltd维护和资助,最先由Offensive

Security的MatiAharoni和Devon Kearns通过重写Back Track来完成。Back Track是基于Ubuntu的一个Linux发行版。

Docker最近推出了可以运行在Win10和Mac上的稳定版本,让我们赶紧来体验一下如何在docker上安装kali linux,这样比安装虚拟机实在是方便很多。

2. 安装准备

需要的条件为: 64bit Windows 10,开启Hyper-V

2.1 下载Docker for Windows

从官网的下面地址可以下载

https://download.docker.com/win/stable/InstallDocker.msi

2.2 开启win10的Hyper-V

控制面板 -> 程序 -> 启用或关闭Windows功能 -> 选中Hyper-V

完成后自动重启

3. 安装Docker

用刚才下载的安装包安装,安装完成后,启动Docker

如果没有开启Hyper-V,启动Docker的时候会提示开启Hyper-V

如果启动的时候,提示内存不足,启动失败,可以在设定中调节VM内存大小

4. 使用Docker

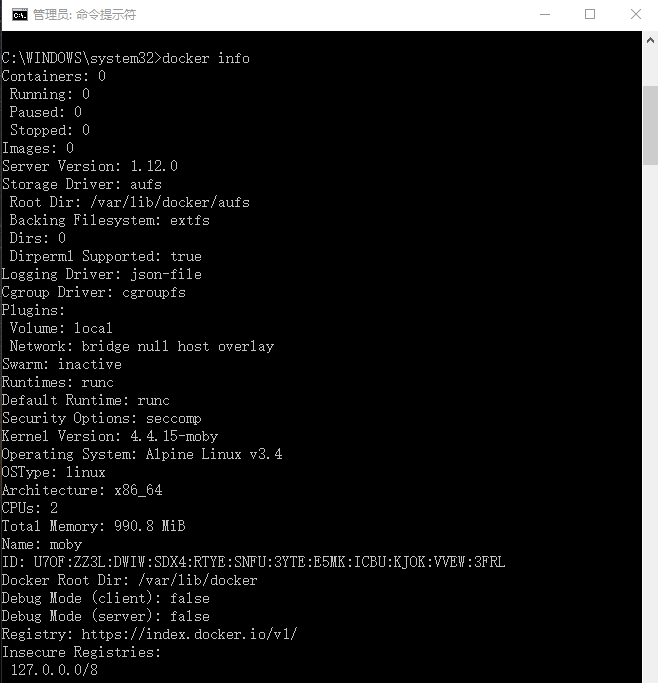

4.1 查看版本等信息

docker info

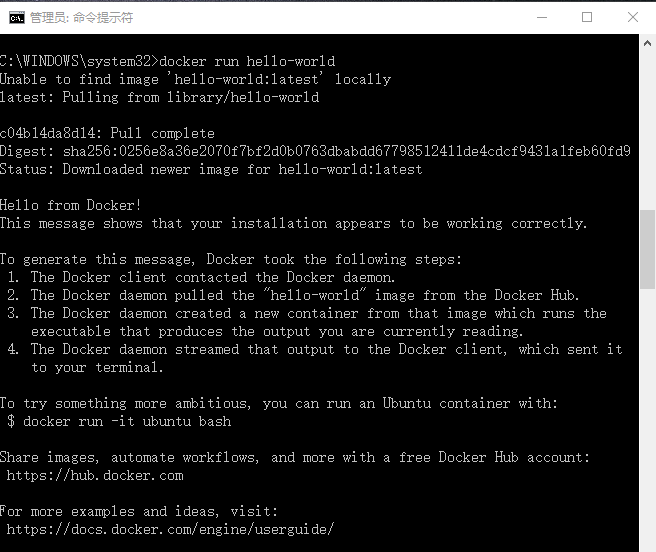

4.2 run hello world

docker run hello-world

5. 安装Kali

C:Usersdong> docker pull kalilinux/kali-linux-docker

C:Usersdong> docker run -t -i kalilinux/kali-linux-docker /bin/bash

root@0129d62d2319:/# apt-get update && apt-get install metasploit-framework几乎每一个玩渗透的人都会接触到metasploit framework,简称msf。这是一个渗透测试框架,用ruby语言写的,该框架集成了很多可用的exploit,比如著名的ms08_067等。你可以在这个框架下进行一系列的渗透测试,利用现有的payload,如meterpreter等进一步拿取对方的shell。安装需要比较长的时间,请耐心等待。

Data page checksums are disabled.

fixing permissions on existing directory /var/lib/postgresql/10/main ... ok

creating subdirectories ... ok

selecting default max_connections ... 100

selecting default shared_buffers ... 128MB

selecting dynamic shared memory implementation ... posix

creating configuration files ... ok

running bootstrap script ... ok

performing post-bootstrap initialization ... ok

syncing data to disk ... ok

Success. You can now start the database server using:

/usr/lib/postgresql/10/bin/pg_ctl -D /var/lib/postgresql/10/main -l logfile start

Ver Cluster Port Status Owner Data directory Log file

10 main 5432 down postgres /var/lib/postgresql/10/main /var/log/postgresql/postgresql-10-main.log

update-alternatives: using /usr/share/postgresql/10/man/man1/postmaster.1.gz to provide /usr/share/man/man1/postmaster.1.gz (postmaster.1.gz) in auto mode

invoke-rc.d: could not determine current runlevel

Setting up postgresql (10+189) ...

Setting up git (1:2.15.1-3) ...

Setting up curl (7.58.0-2) ...

Setting up python3 (3.6.4-1) ...

Setting up ruby-test-unit (3.2.5-1) ...

Setting up lsb-release (9.20170808) ...

Setting up python3-lib2to3 (3.6.4-2) ...

Setting up libruby2.3:amd64 (2.3.6-2) ...

Setting up dh-python (2.20170125) ...

Setting up python3-distutils (3.6.4-2) ...

Setting up python3.6 (3.6.4-3) ...

Setting up ruby2.3 (2.3.6-2) ...

Setting up ruby2.3-dev:amd64 (2.3.6-2) ...

Setting up ruby-dev:amd64 (1:2.3.3) ...

Setting up ruby (1:2.3.3) ...

Setting up ruby-thor (0.19.4-1) ...

Setting up ruby-json (2.1.0+dfsg-1+b1) ...

Setting up ruby-net-http-persistent (2.9.4-1) ...

Setting up rake (12.3.0-1) ...

Setting up ruby-molinillo (0.5.0-2) ...

Setting up ruby-bundler (1.15.1-1) ...

Setting up bundler (1.15.1-1) ...

Setting up metasploit-framework (4.16.35-0kali1) ...

update-alternatives: using /usr/share/metasploit-framework/msfconsole to provide /usr/bin/msfconsole (msfconsole) in auto mode

update-alternatives: using /usr/share/metasploit-framework/msfd to provide /usr/bin/msfd (msfd) in auto mode

update-alternatives: using /usr/share/metasploit-framework/msfdb to provide /usr/bin/msfdb (msfdb) in auto mode

update-alternatives: using /usr/share/metasploit-framework/msfrpc to provide /usr/bin/msfrpc (msfrpc) in auto mode

update-alternatives: using /usr/share/metasploit-framework/msfrpcd to provide /usr/bin/msfrpcd (msfrpcd) in auto mode

update-alternatives: using /usr/share/metasploit-framework/msfupdate to provide /usr/bin/msfupdate (msfupdate) in auto mode

update-alternatives: using /usr/share/metasploit-framework/msfvenom to provide /usr/bin/msfvenom (msfvenom) in auto mode

Processing triggers for libc-bin (2.26-4) ...

Processing triggers for ca-certificates (20170717) ...

Updating certificates in /etc/ssl/certs...

0 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

Processing triggers for systemd (236-3) ...

root@1b4c0d84e023:/#C:Usersdong>docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

1b4c0d84e023 kalilinux/kali-linux-docker "/bin/bash" 9 minutes ago Up 9 minutes frosty_goodall