以下解密部分转自

[ 不止于python ]

破解参数

这篇来讲讲逆向破解js的方法, 先拿美团外卖的请求参数, X-FOR-WITH 练练手

请求地址:

https://h5.waimai.meituan.com/waimai/mindex/home

打开Chrom, 打开控制台, 查看请求

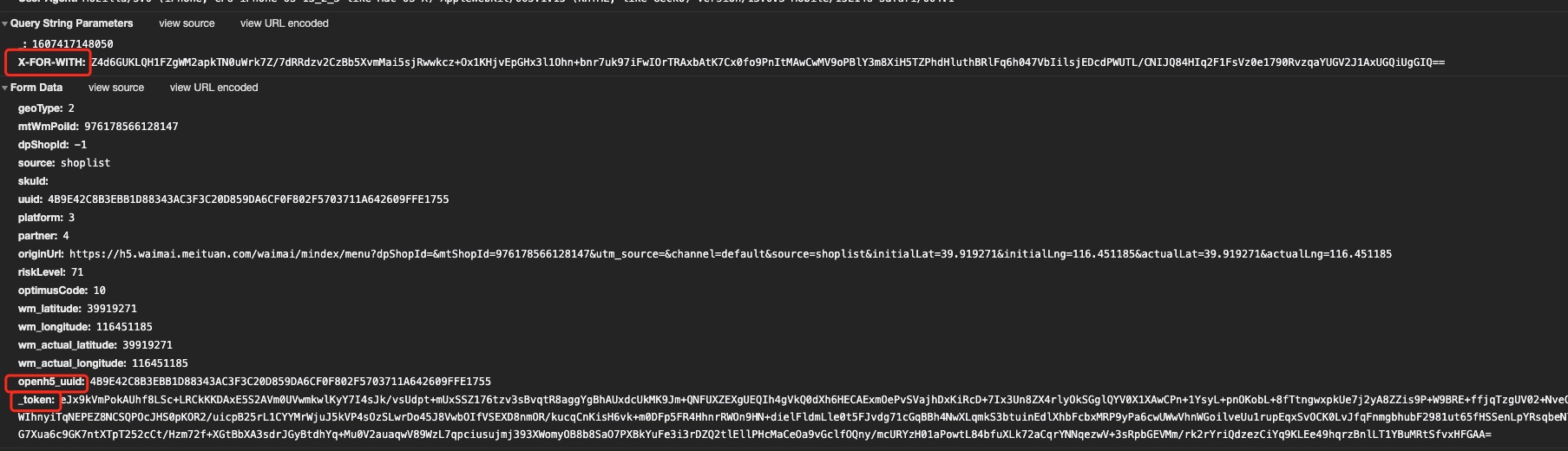

发现需要解密的参数: X-FOR-WITH, openh5_uuid(uuid), _token

以X-FOR-WITH为例

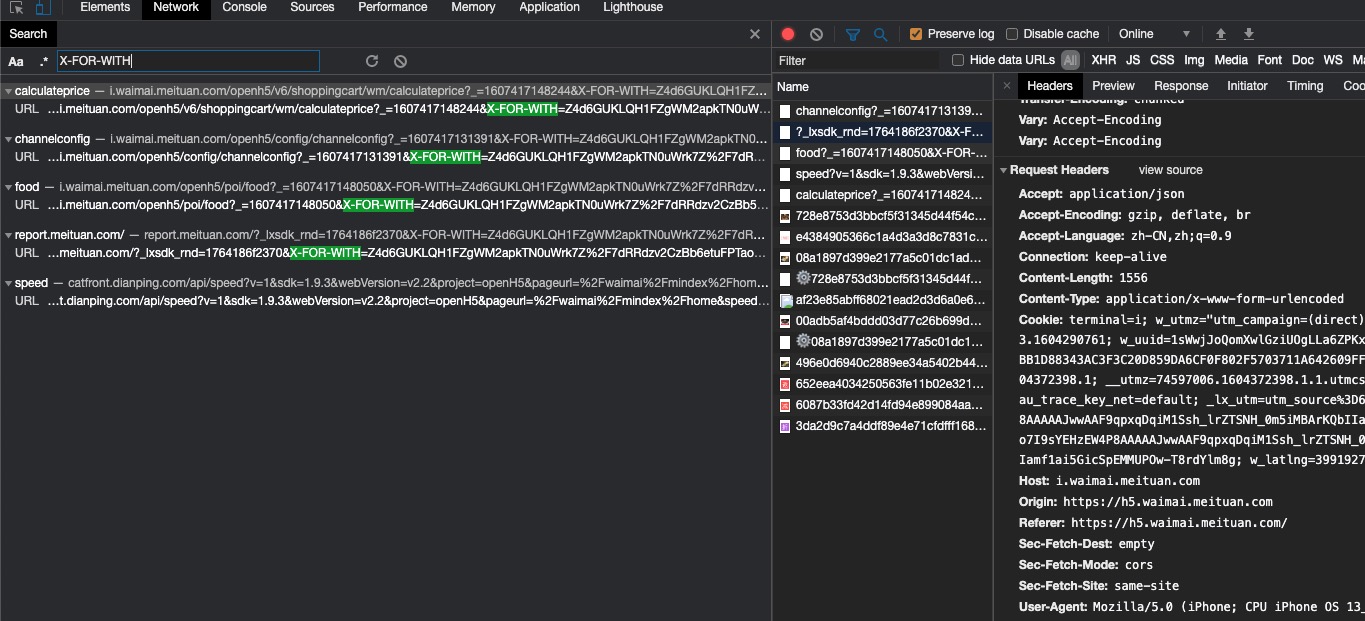

按照正常来说, Ctrl + f打开搜索, 粘贴X-FOR-WITH, 应该能找到相关的js文件, 然后就直接会找到加密的地方, but并没有发现有关的js文件

接下来使用杀手锏 打断点

选择url包含food的请求

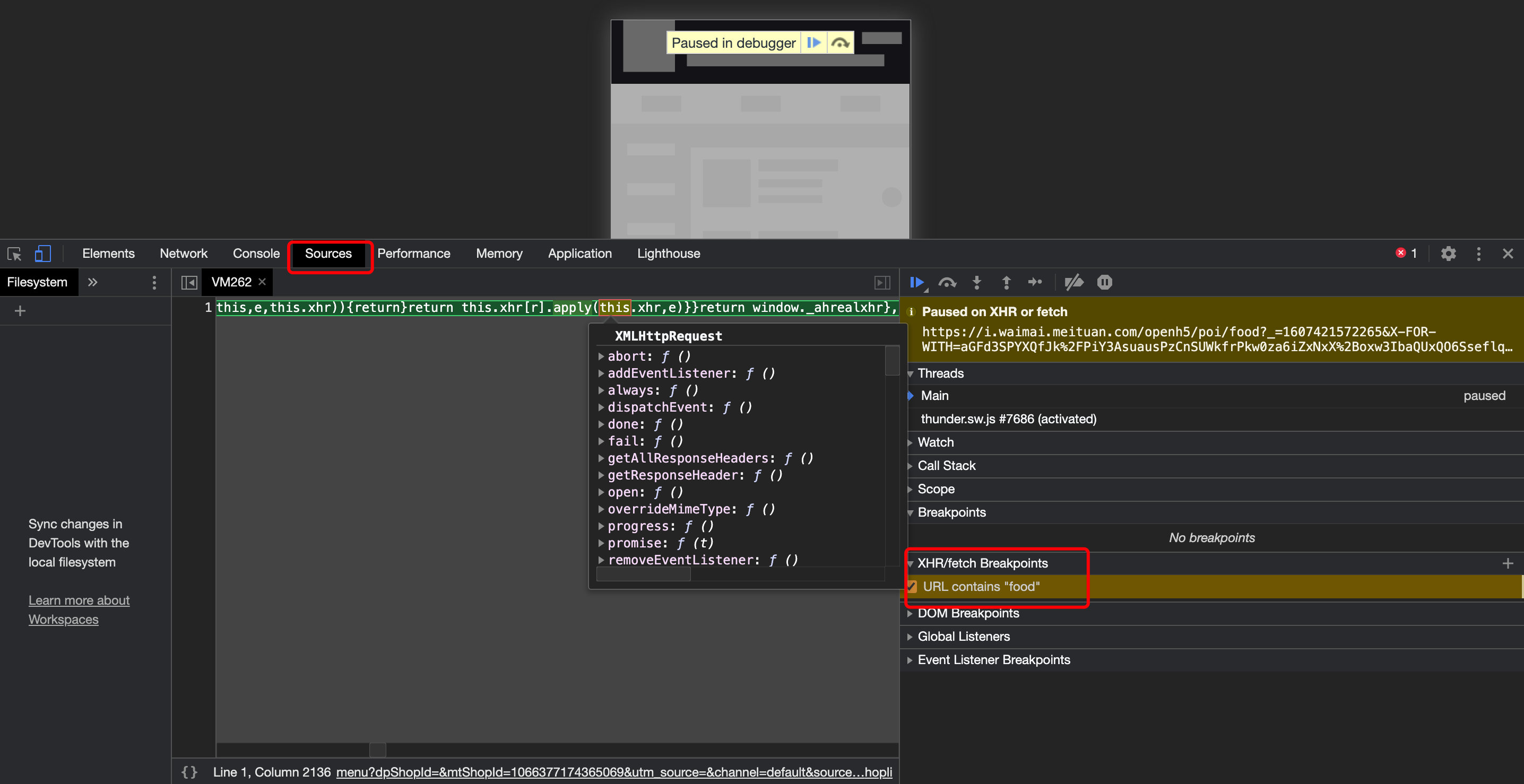

再次刷新页面, 请求页面会中断, 然后在一步步往下来

找了好几遍也没找到, 在哪里生成的X-FOR-WITH, 什么时候给带上的

从头再来一遍

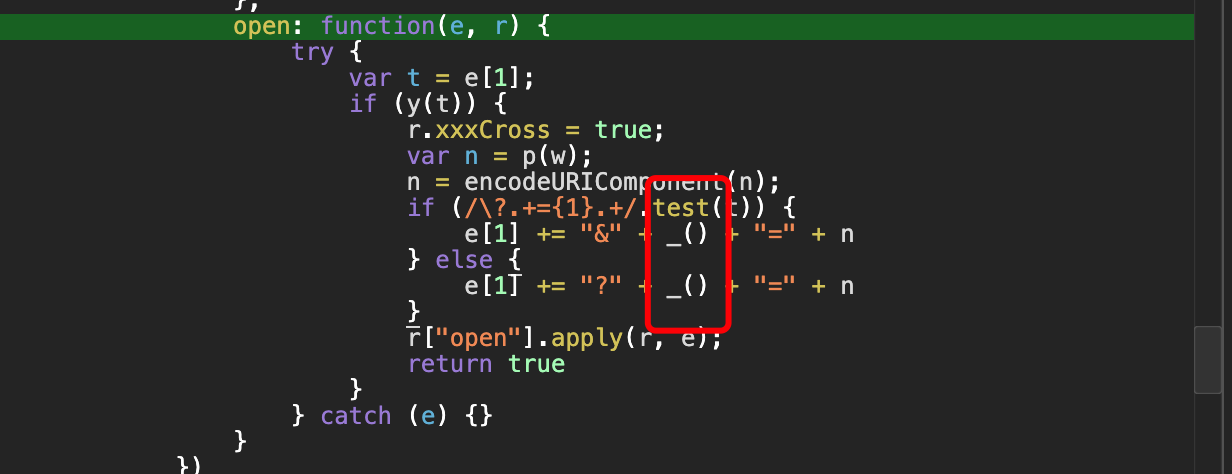

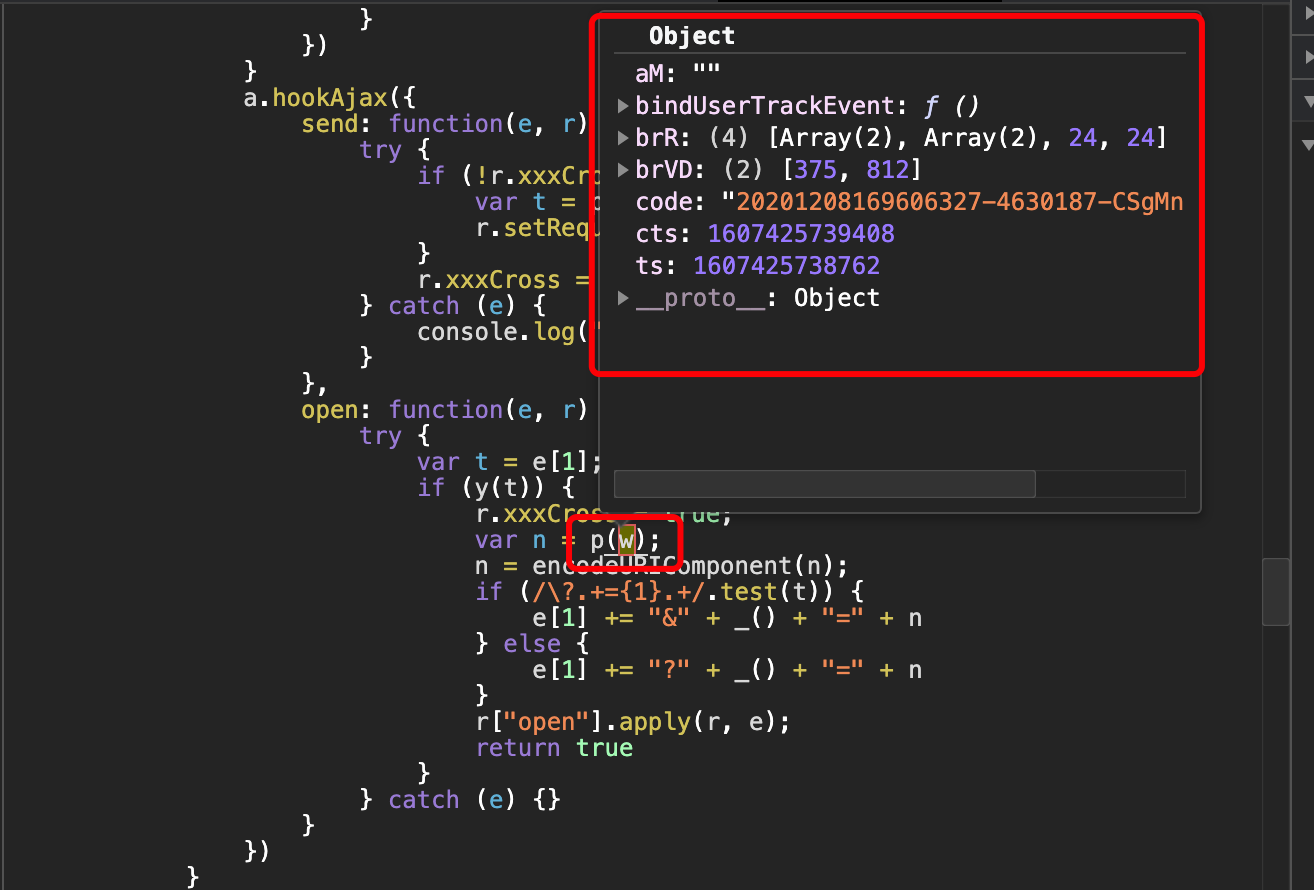

突然发现, 在断点之前还有一步, 进到这个函数里看看

果然, 发现这里有参数生成, 但是并不知道是什么

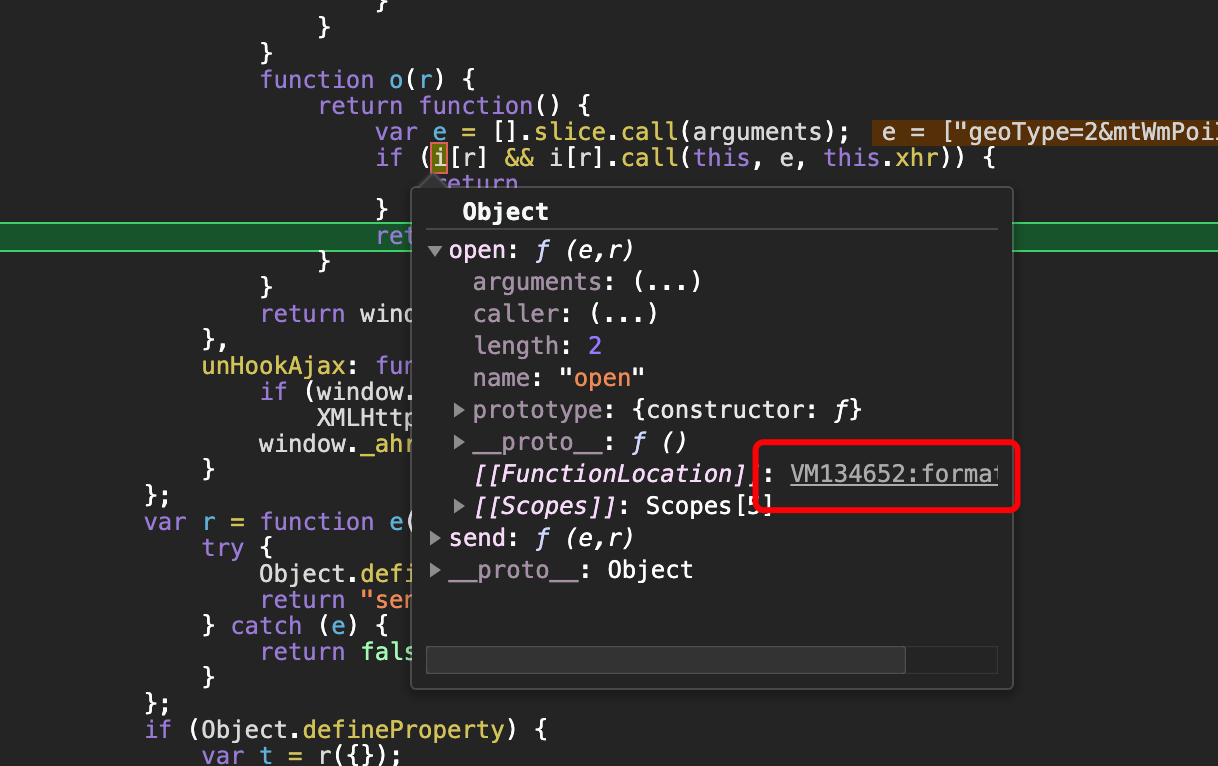

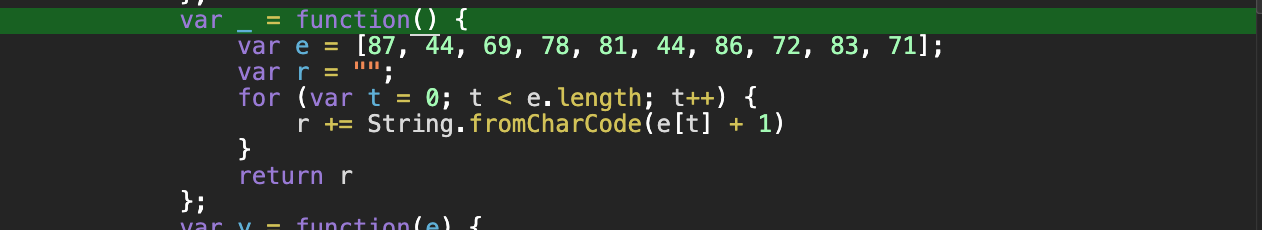

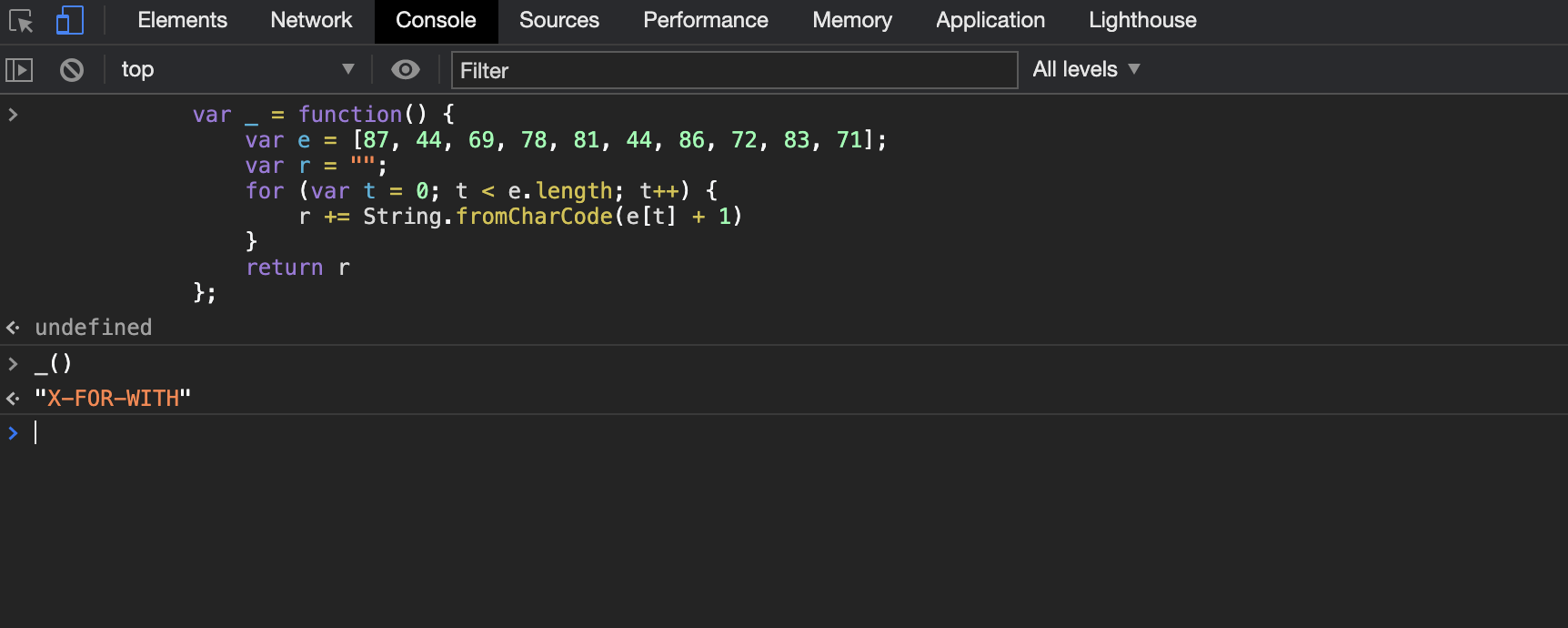

点击_()函数, 接着跳到函数这里

不过这看着也不像呀, 直接复制到console, 调用, 先解出来

哈哈哈哈哈~, 果然就是它, 接下来, 就要解密了

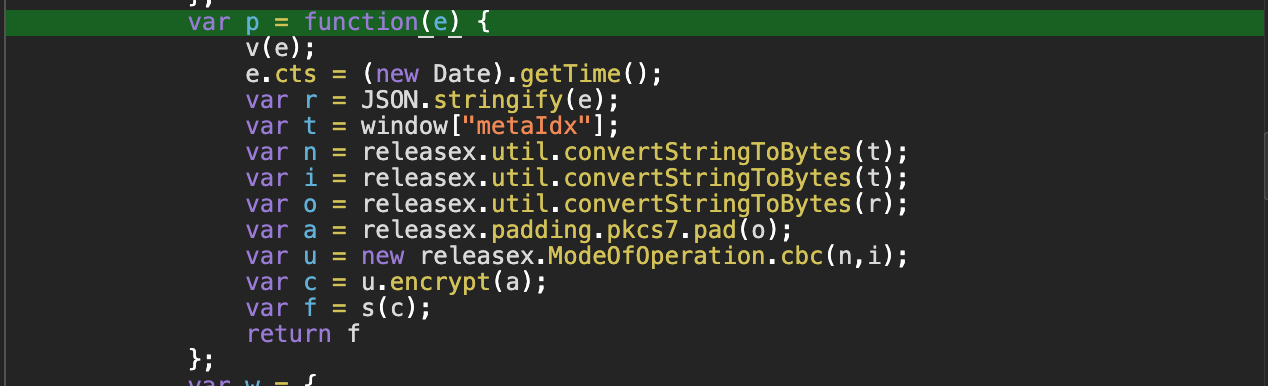

首先看一下, 要想解密, 最好的方式就是先看一看, 是怎么加密的, 接着来

然后就看到了这一大堆

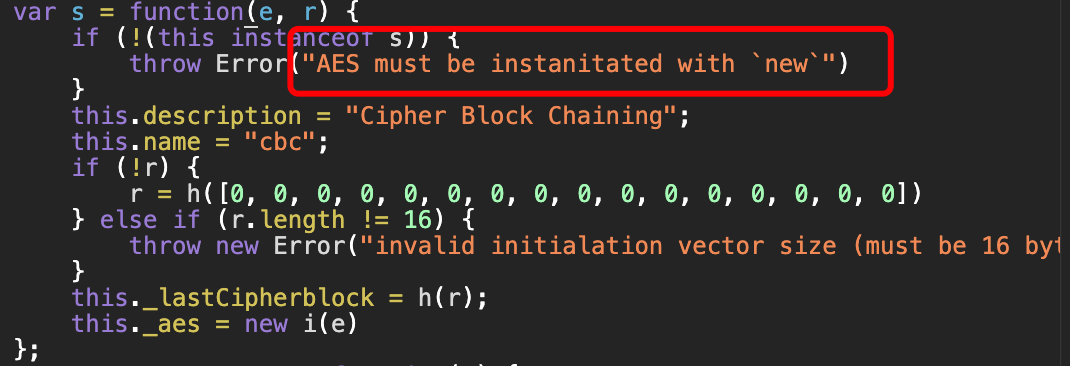

进到cbc函数里, 瞅一瞅

这不就是AES加密吗?

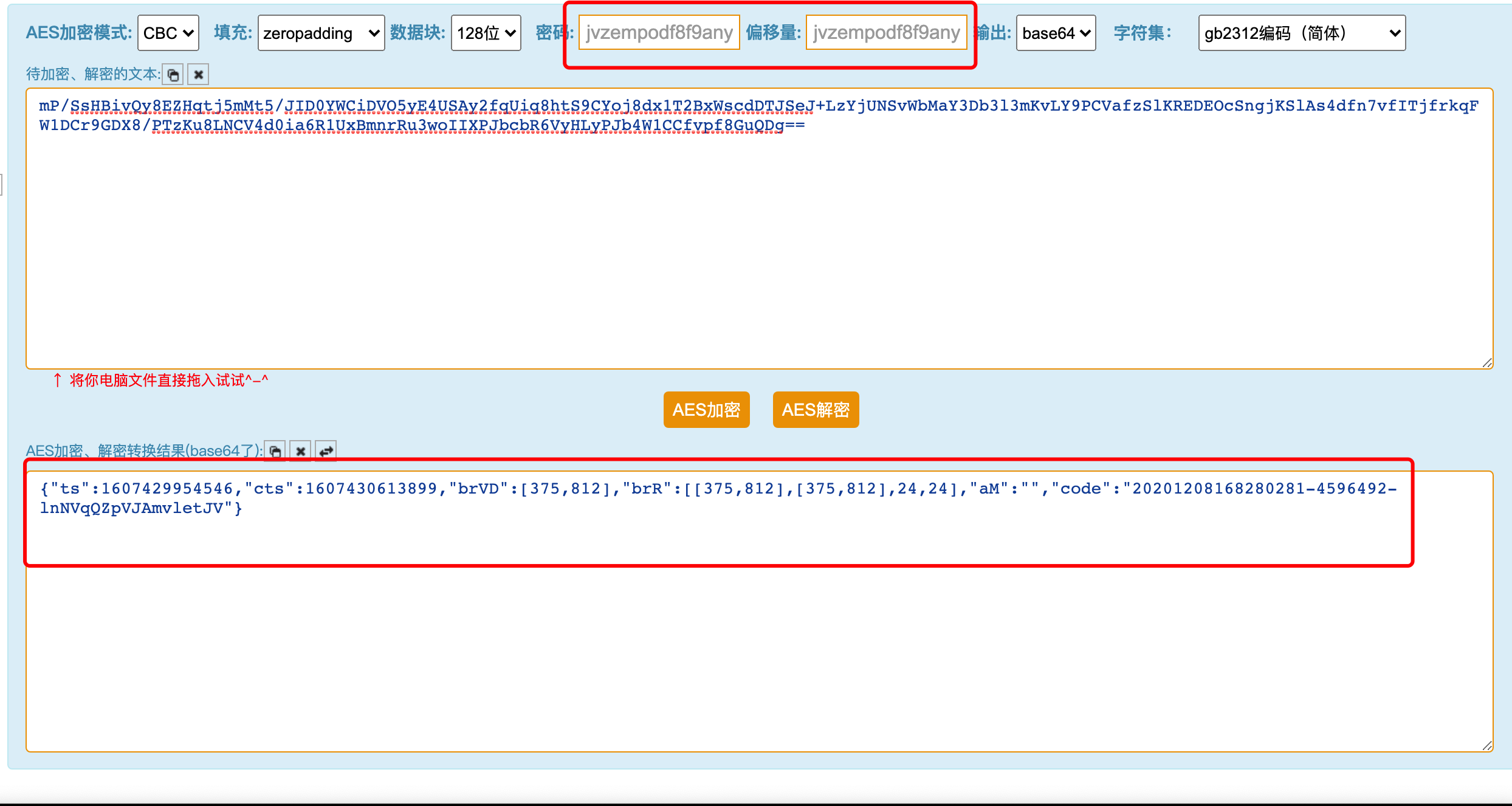

先去在线解密网站试一试

http://tool.chacuo.net/cryptaes

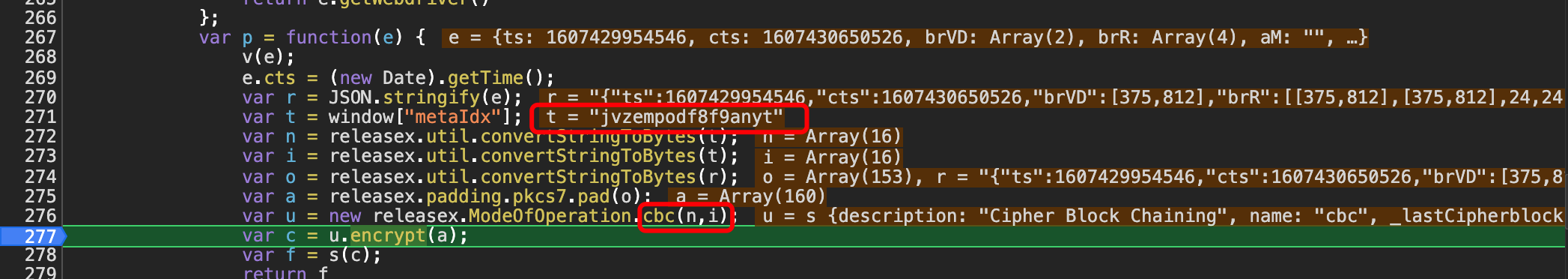

还差一个解密密码, 打上断点

这个t应该就是密码, 走试一试

✌️, 成功解密X-FOR-WITH参数

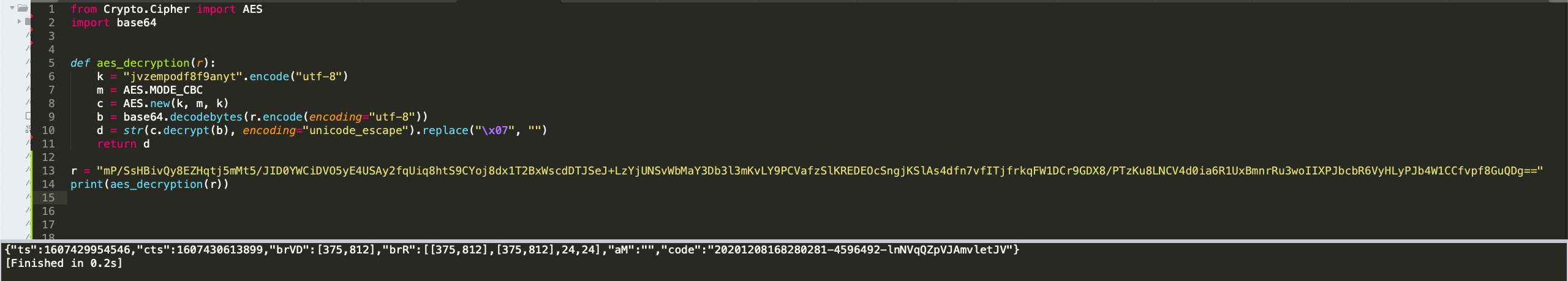

接下来使用python实现一下

X-FOR-WITH 这个参数就解密成功了

这个应该是最难的一个参数, 其它参数, 打开chrom调试, 一下就看明白了~

最重要的是学方法!!!

数据展示

如有需要, 请联系企鹅: 28700512

如有错误请指出