Wirshark使用的关键就在于过滤出想要的数据包,下面介绍怎么过滤。

抓包过滤器

Wirshark有两种过滤器,一个是抓包过滤器,一个是显示过滤器,他们之间的区别在于抓包过滤器只抓取你设置的规则,同时丢弃其他信息,显示过滤器并不会丢弃信息,只是将不符合规则的数据隐藏起来而已。有时候一旦数据包被丢弃,这些数据包就无法在恢复回来。还有一个区别就是,捕捉过滤器必须在开始捕捉前设置完毕,这一点跟显示过滤器是不同的。

两种过滤器的目的也是不同的:

捕捉过滤器是数据经过的第一层过滤器,它用于控制捕捉数据的数量,以避免产生过大的日志文件。

显示过滤器是一种更为强大(复杂)的过滤器。它允许您在日志文件中迅速准确地找到所需要的记录。

说完区别,他们也是有共同点的,就是都遵循BPF语法。看到这里,你可能大概就能知道wireshark的套路了,想用好他,熟练的使用BPF是关键,下面只是介绍了两种过滤的流程,跟着步骤,谁都能完成特定的效果。但是给你一个新任务,你是否能快速过滤出想要的数据包呢?

使用演示

-

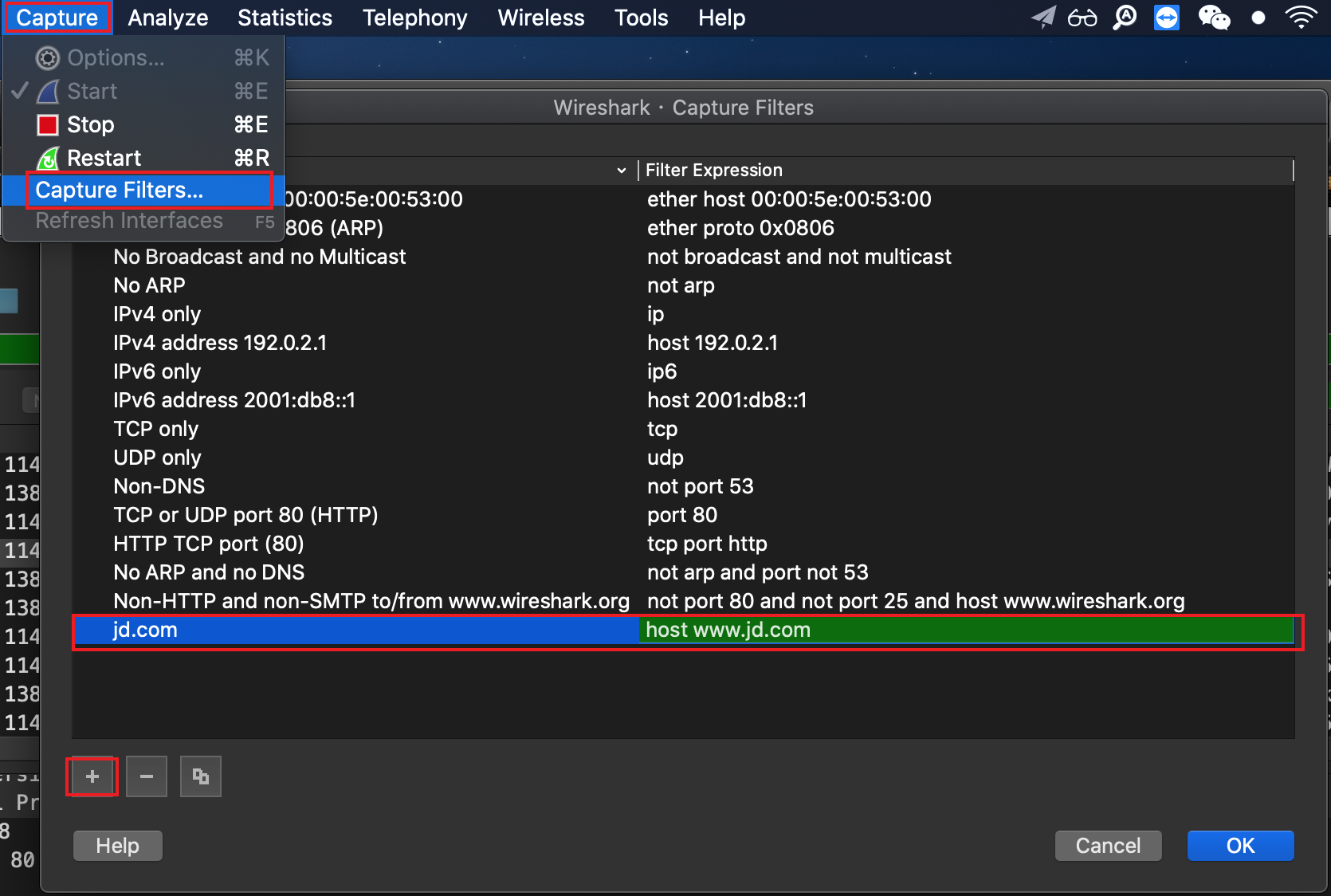

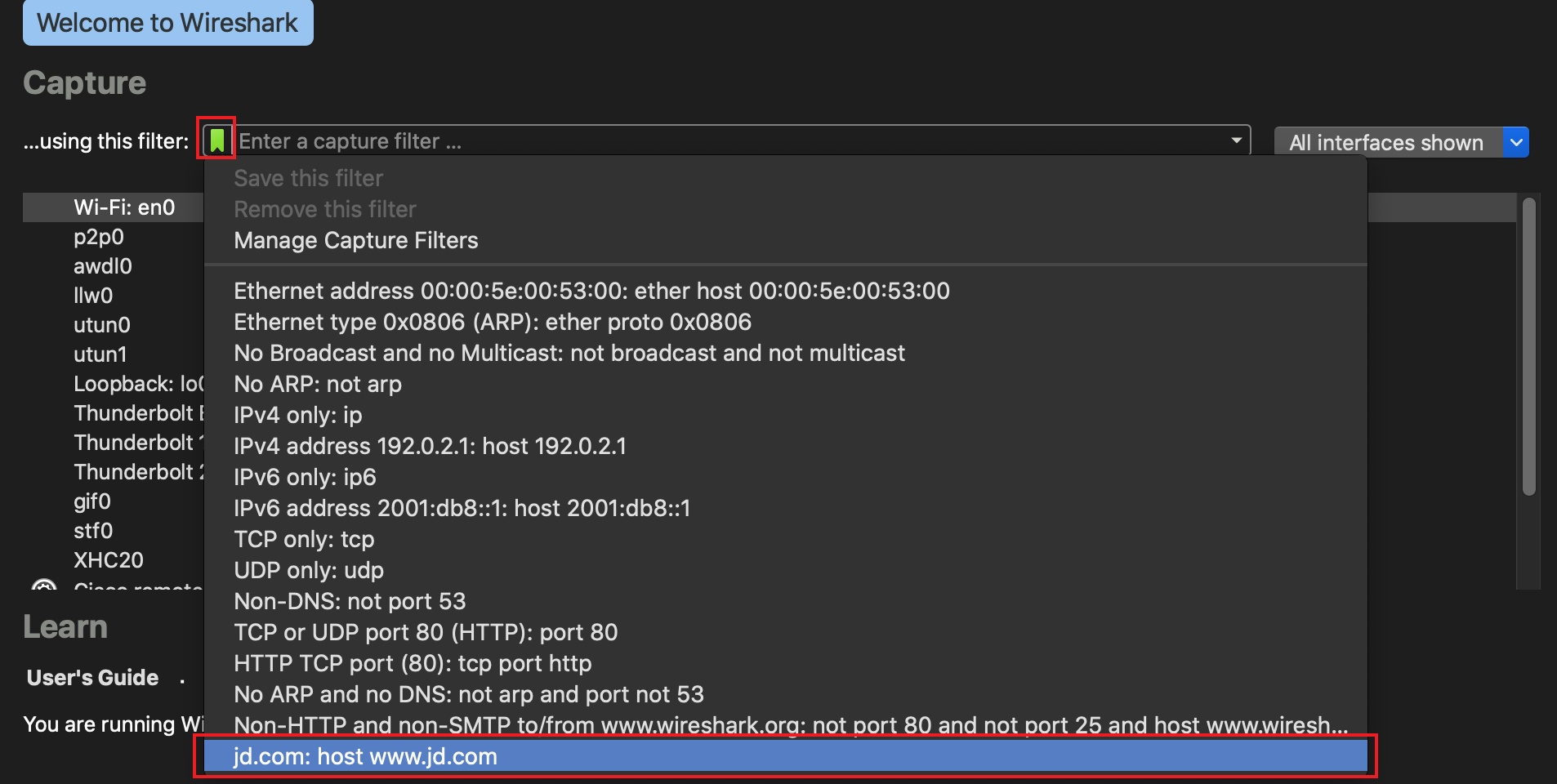

添加一条自定义的抓包规则

-

选择自定义的抓包规则

技巧_只抓协议头部参数的抓包过滤器

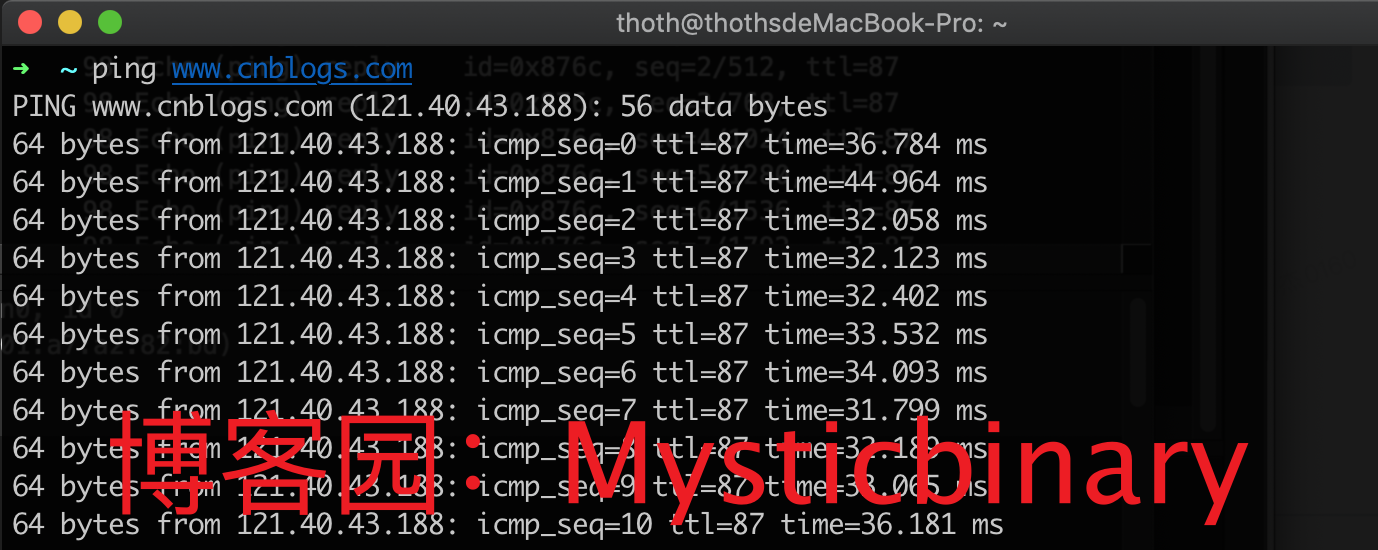

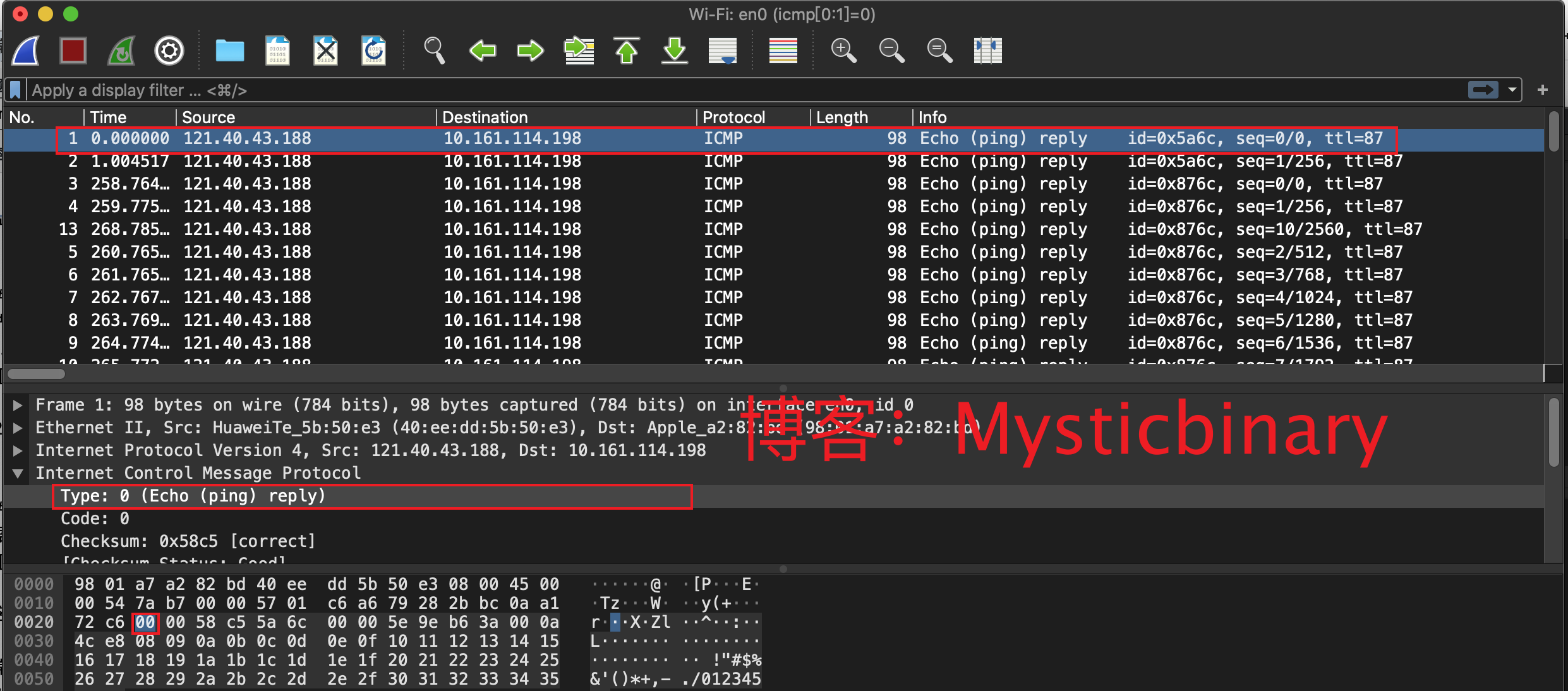

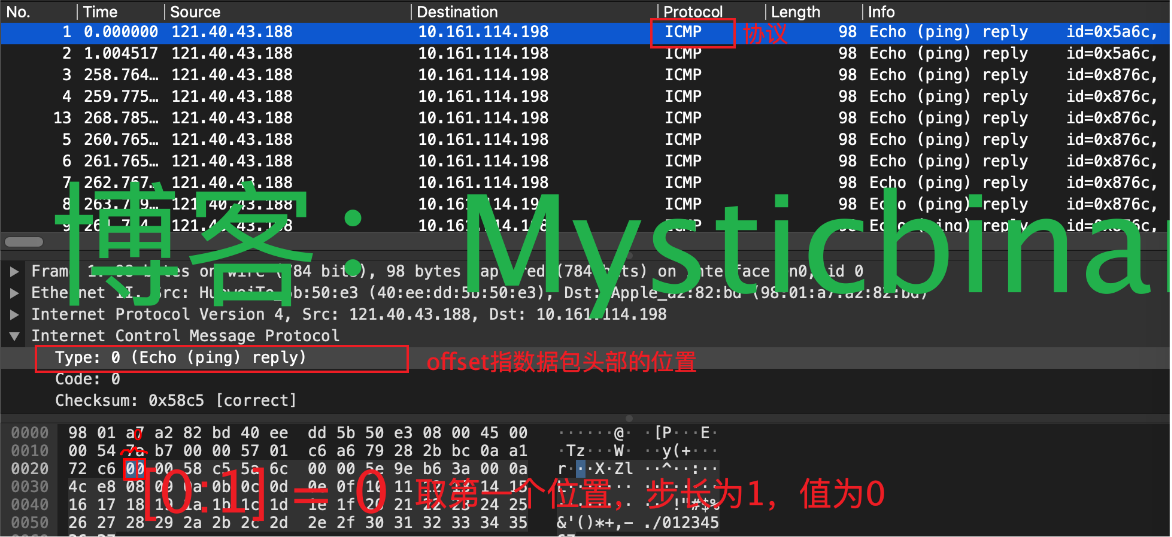

先看一个ICMP协议发包的特征,

-

发包

-

分析

你会发现每一条数据包的这个位置都是00

-

解释

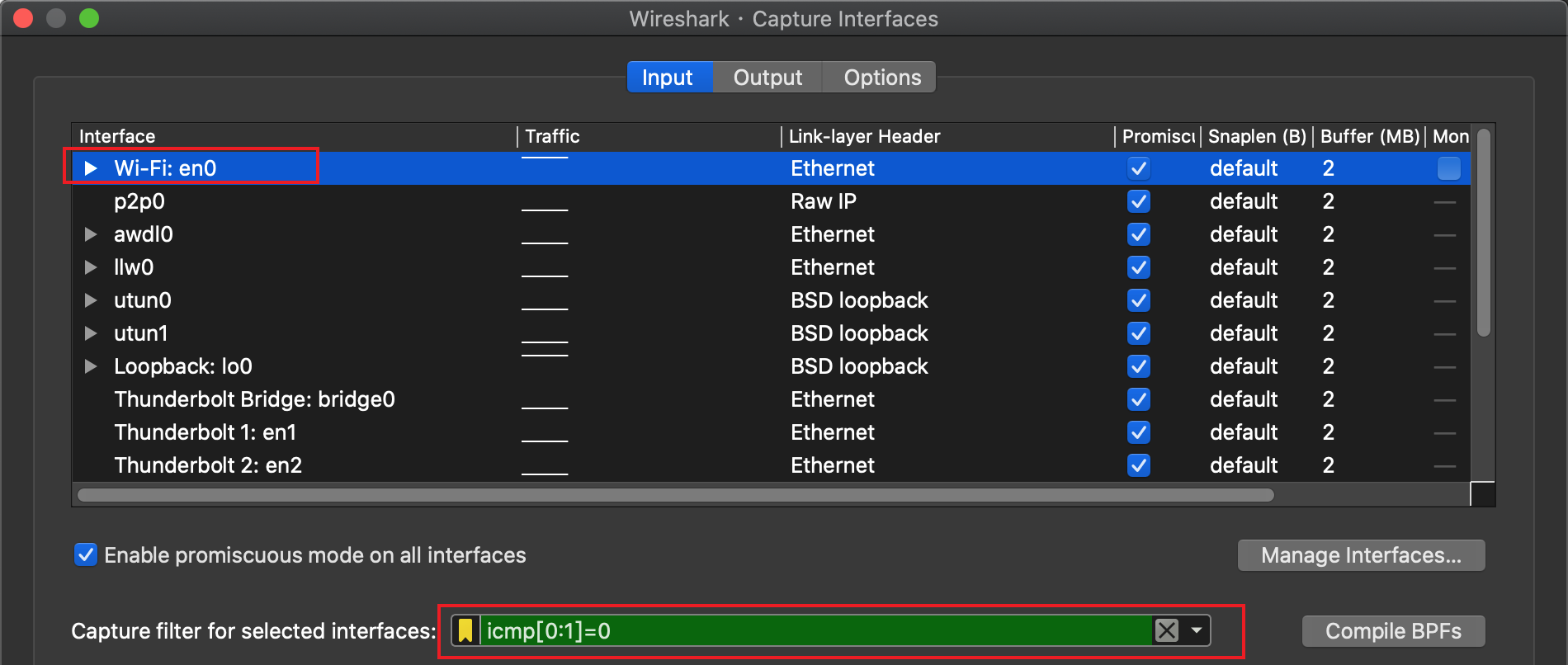

知道协议的头部都是固定这个特征之后,我们就能完成一个根据协议头部字段的参数来自定义抓包过滤器,创建这类抓包过滤器的语法为:

proto[offset:size(optional)]=value

语法对应的示意图:

icmp[0:1]=0

这样就完成了一个只抓取ICMP响应的抓包过滤器规则,我实验过了,只能抓包ICMP的包。

- 常用只抓协议头的抓包过滤器规则

| 抓包过滤器规则 | 描述 |

|---|---|

| icmp[0]=0 | ICMP响应包 |

| icmp[0:1]=8 | ICMP请求包 |

| icmp[0:1]=3、icmp[13]=2 | ICMP目的主机不可达数据包,仅抓取TCP SYN标记的数据包 |

| icmp[13]=18 | 仅抓取TCP SYN/ACK标记的数据包 |

| icmp[13]=32 | 仅抓取TCP URG标记设置数据包 |

抓包过滤器语法规则解释

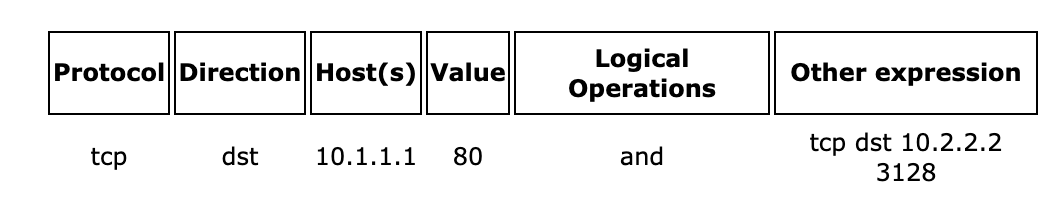

语法规则图示:

名词解释:

-

Protocol(协议)

常用值:ether、fddi、ip、arp、rarp、decnet、lat、sca、moprc、mopdl、tcp and udp

如果没有特别指明是什么协议,则默认使用所有支持的协议。 -

Direction(方向)

常用值:src、dst、src and dst、src or dst

如果没有特别指明来源或目的地,则默认使用 "src or dst" 作为关键字。

例如:

"host 10.2.2.2" 与 "src or dst host 10.2.2.2" 相同

- Host(s):

常用值:net、port、host、portrange

如果没有指定此值,则默认使用"host"关键字。

例如:

"src 10.1.1.1" 与 "src host 10.1.1.1" 相同

- Logical Operations(逻辑运算):

常用值值:not、and、or

否("not")具有最高的优先级。或("or")和与("and")具有相同的优先级,运算时从左至右进行。

例如:

"not tcp port 3128 and tcp port 23" 与 "(not tcp port 3128) and tcp port 23" 相同

"not tcp port 3128 and tcp port 23" 与 "not (tcp port 3128 and tcp port 23)" 不同

常见的抓包过滤器BPF

来源或目的地是指定地址的包

host 192.168.0.123

host www.taobao.com

范围内的包

net 192.168.0.0/24

or

net 192.168.0.0 mask 255.255.255.0

抓取目的地是某范围的包

dst net 192.168.0.0/24

or

dst net 192.168.0.0 mask 255.255.255.0

抓取来源是某范围的包

src net 192.168.0.0/24

or

src net 192.168.0.0 mask 255.255.255.0

仅抓取DNS(端口是53)的包

port 53

tcp dst port 3128

显示目的TCP端口为3128的封包。

ip src host 10.1.1.1

显示来源IP地址为10.1.1.1的封包。

host 10.1.2.3

显示目的或来源IP地址为10.1.2.3的封包。

src portrange 2000-2500

显示来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

not imcp

显示除了icmp以外的所有封包。(icmp通常被ping工具使用)

src host 10.7.2.12 and not dst net 10.200.0.0/16

显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

(src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8

显示来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。

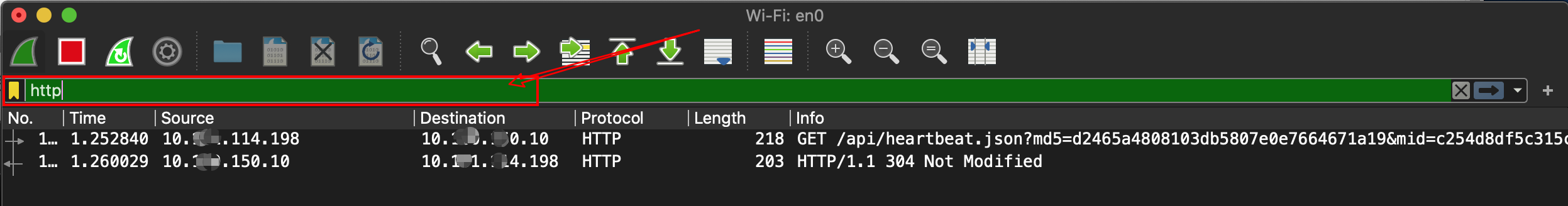

显示过滤器

使用演示

在这里输入过滤语法,必须正确才会显示绿色。

显示过滤器语法规则解释

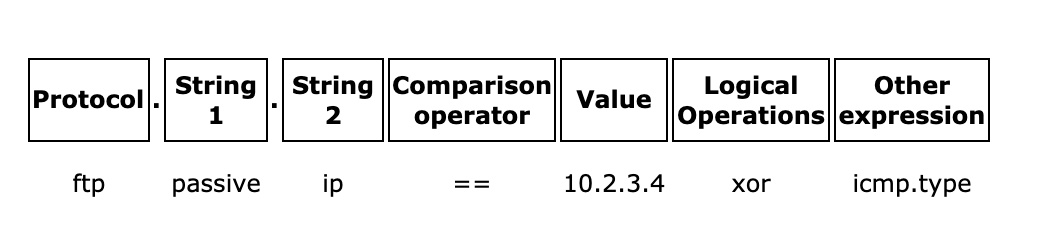

语法图示:

名词解释:

-

Protocol(协议)

您可以使用大量位于OSI模型第2至7层的协议。(wireshark支持的协议介绍 https://www.wireshark.org/docs/dfref/)

常用值:IP、TCP、DNS、SSH -

String1, String2 (可选项)

协议的子类。

点击相关父类旁的"+"号,然后选择其子类 -

Comparison operators (比较运算符)

可以使用6种比较运算符

-

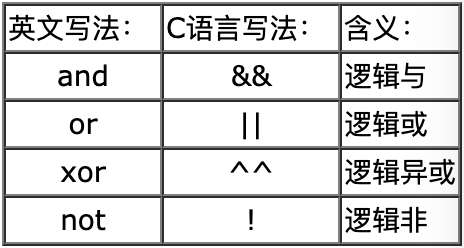

Logical expressions(逻辑运算符)

举例:

"tcp.dstport 80 xor tcp.dstport 1025"

只有当目的TCP端口为80或者来源于端口1025(但又不能同时满足这两点)时,这样的封包才会被显示。

常见的显示过滤器BPF

只显示本地发出去的包

ip.src==192.168.8.60

过滤从某地址发出的请求

ip.src==192.168.8.60

过滤发送到某地址的请求

ip.dst==192.168.8.60

过滤http协议

http

过滤某地址

http.request.uri=="/projectname/a.html"

过滤全地址(它与uri的区别是,包含host)

http.request.full_uri=="www.mydomain.com/projectname/a.html"

snmp || dns || icmp 显示SNMP或DNS或ICMP封包。

ip.addr == 10.1.1.1

显示来源或目的IP地址为10.1.1.1的封包。

ip.src != 10.1.2.3 or ip.dst != 10.4.5.6

显示来源不为10.1.2.3或者目的不为10.4.5.6的封包。

换句话说,显示的封包将会为:

来源IP:除了10.1.2.3以外任意;目的IP:任意

以及

来源IP:任意;目的IP:除了10.4.5.6以外任意

ip.src != 10.1.2.3 and ip.dst != 10.4.5.6

显示来源不为10.1.2.3并且目的IP不为10.4.5.6的封包。

换句话说,显示的封包将会为:

来源IP:除了10.1.2.3以外任意;同时须满足,目的IP:除了10.4.5.6以外任意

tcp.port == 25 显示来源或目的TCP端口号为25的封包。

tcp.dstport == 25 显示目的TCP端口号为25的封包。

tcp.flags 显示包含TCP标志的封包。

tcp.flags.syn == 0x02 显示包含TCP SYN标志的封包。

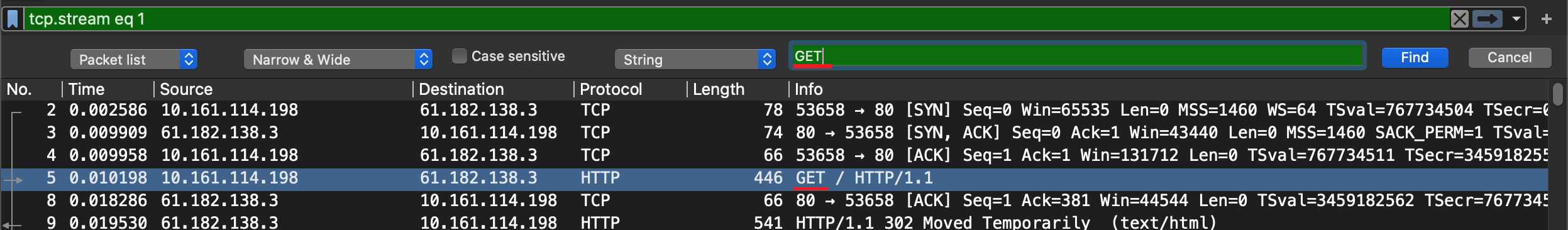

Find文本匹配器

流量面板文本搜索

ctr + f 弹出搜索框

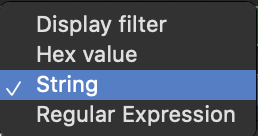

并且支持这几种匹配模式

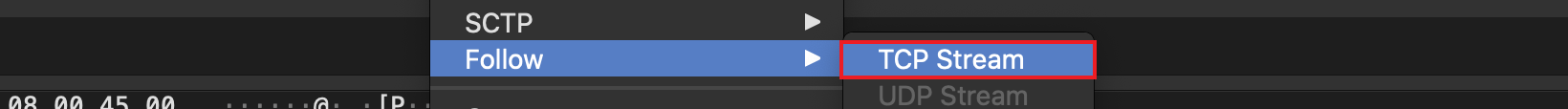

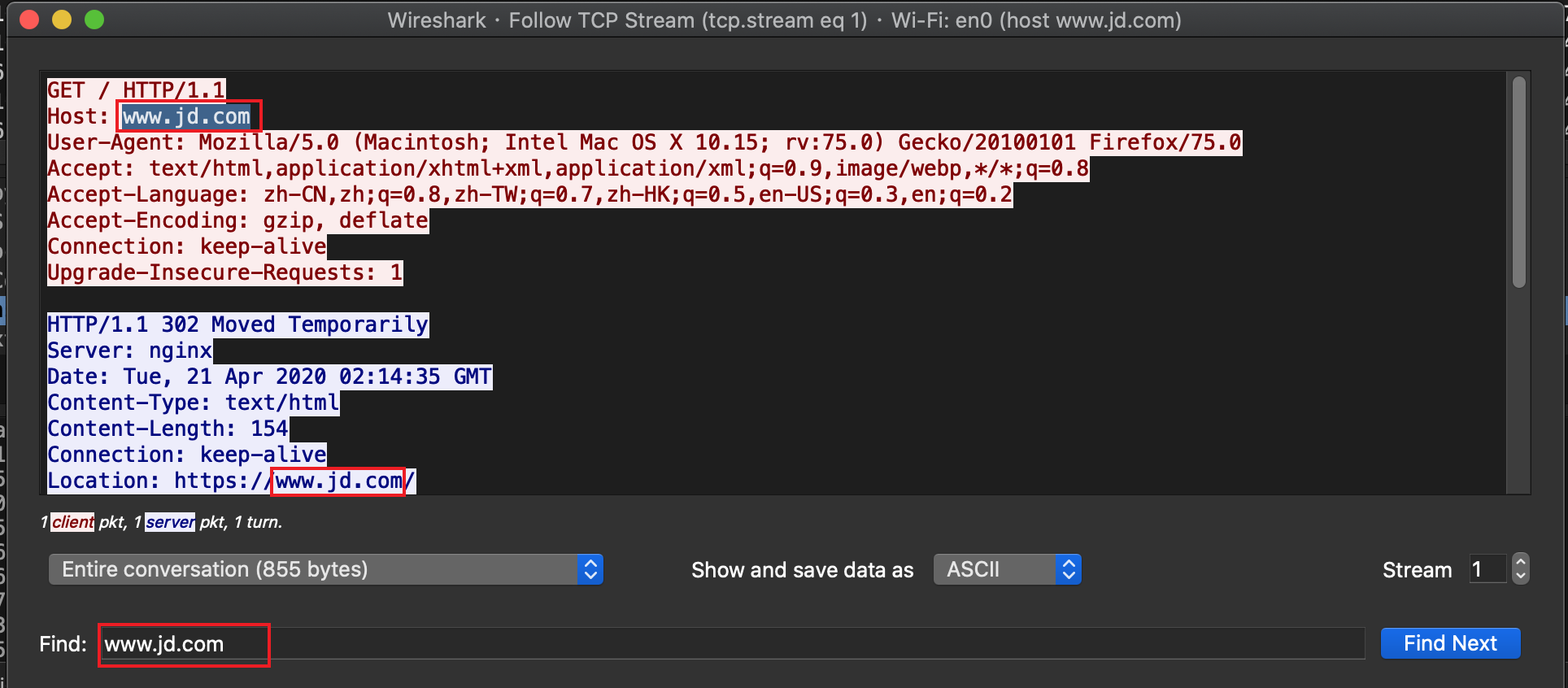

Stream文本搜索

这里只支持普通的文本搜索;

总结_注意事项

- 写表达式时关键字要转义

当使用关键字作为值时,需使用反斜杠“”

"ether proto ip" (与关键字"ip"相同).

这样写将会以IP协议作为目标。

"ip proto icmp" (与关键字"icmp"相同).

这样写将会以ping工具常用的icmp作为目标。

可以在"ip"或"ether"后面使用"multicast"及"broadcast"关键字。

当您想排除广播请求时,"no broadcast"就会非常有用。

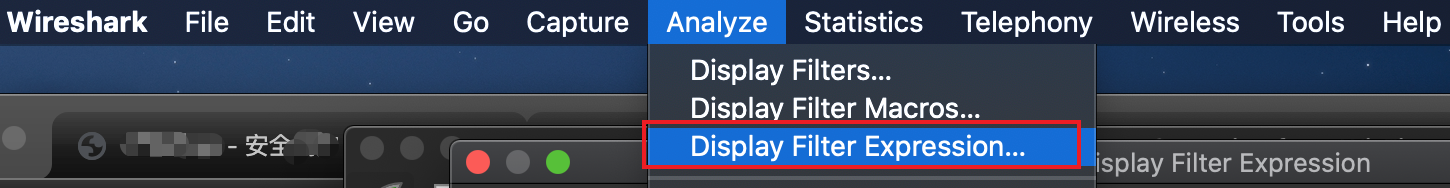

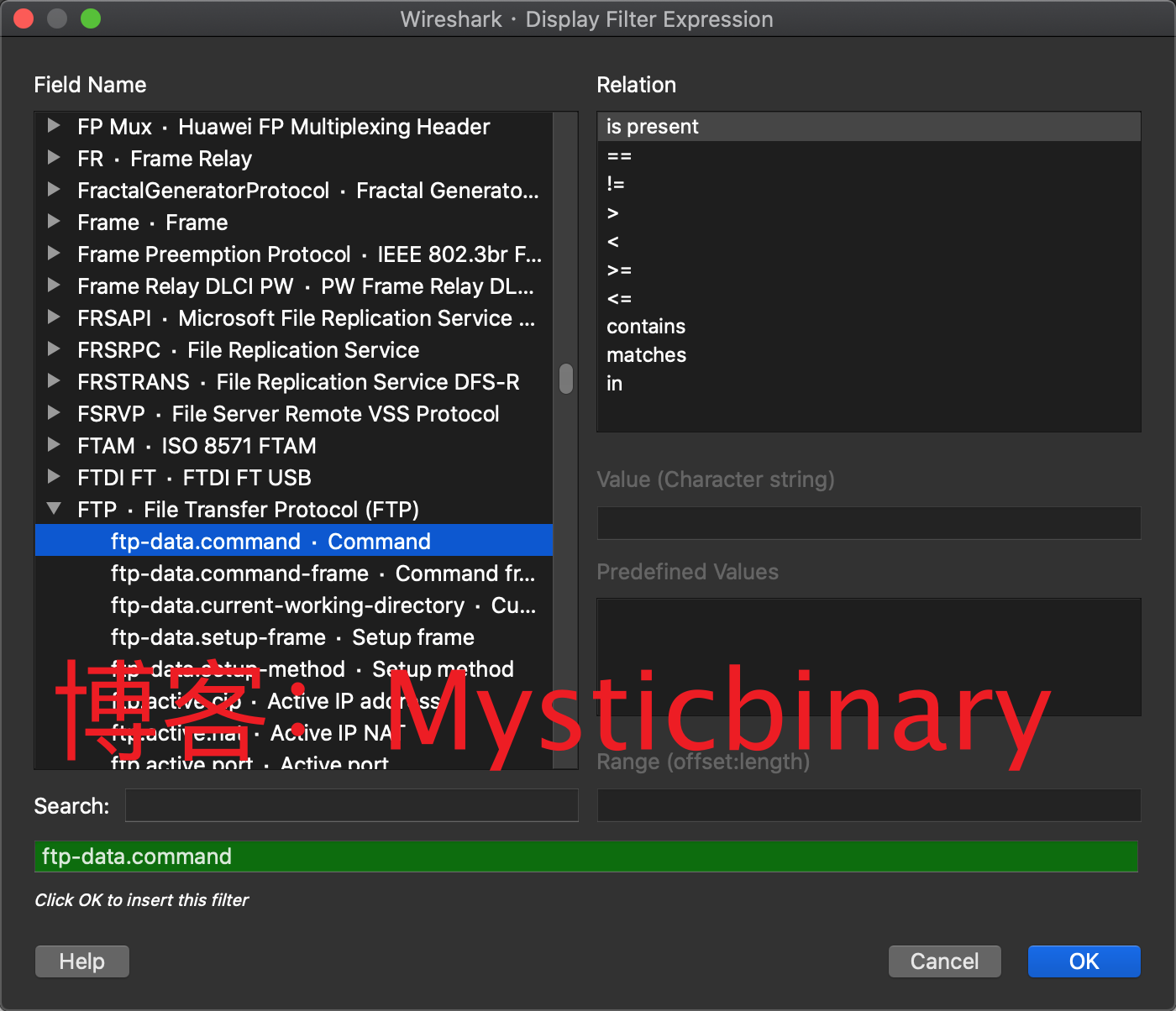

- 辅助生存表达式

mac os版打开的方式

遇到一些陌生协议,想要写表达式的时候,可以打开这个工具,它把所有协议的参数选项,可用符号都列举出来了,在没有思路的时候,是个辅助好工具。

参考

https://biot.com/capstats/bpf.html

https://wiki.wireshark.org/CaptureFilters

https://openmaniak.com/cn/wireshark_filters.php

https://staight.github.io/2018/07/25/BPF过滤规则/