WEB渗透测试流程中,初期工作是进行信息收集,完成信息收集之后,就会进行漏洞测试、确认,WEB接口里存在SQL注入的参数一般在下面三大类里:

- Get参数

- POST参数

- Request Headers(比如Cookie参数)

- User-Agent

- Cookie

- X-Forwarded-For

Rerferer

寻找SQL注入有采用自动化工具和手工测试两个方法,下面介绍使用手工的方法,来确认一个参数是否存在SQL注入。

WHERE子句后面的注入点

WHERE是最常见的

逻辑符号AND、OR

- 先了解AND和OR逻辑符号的区别

- 了解数字、字符、字符串参数之间的区别

id=1 #①

id=1 and 1=1; #②

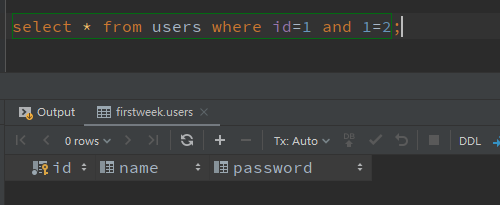

id=1 and 1=2; #③

id=1 #①

id=1" and 1=1; #②

id=1" and 1=2; #③

id=1 #①

id=1' and 1=1; #②

id=1' and 1=2; #③

通过查看 ①与② 的返回包长度:

如果②与③ 的返回包长度不同 那么有注入。

other

查看语雀内的Antagonism笔记。

order by

todo

union

todo

limit

todo

table

todo

文章还没有更新完,请关注https://www.cnblogs.com/mysticbinary博客,方便获得最新更新。