本文用到两个软件

分析用的:

实验的:

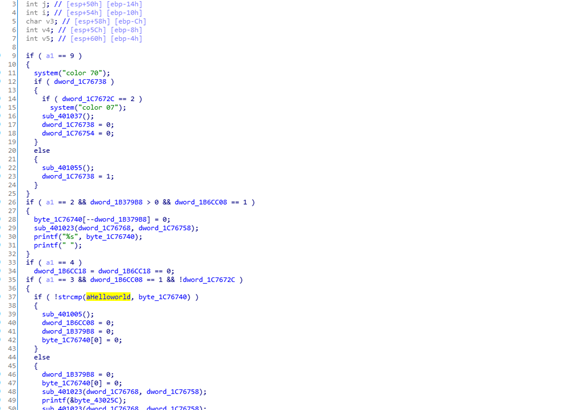

用IDA进入主函数发现有许多的判断的代码,这时是找不出密码的

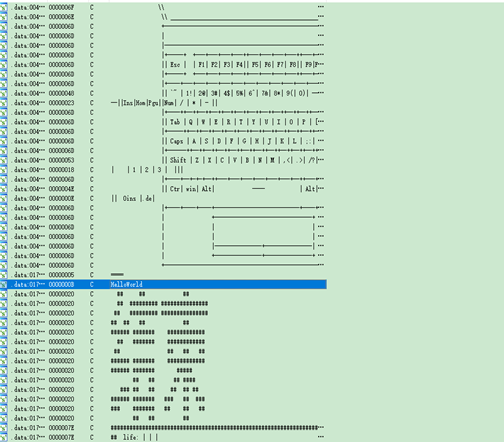

先查找字符串窗口(快捷键Shift+F12)

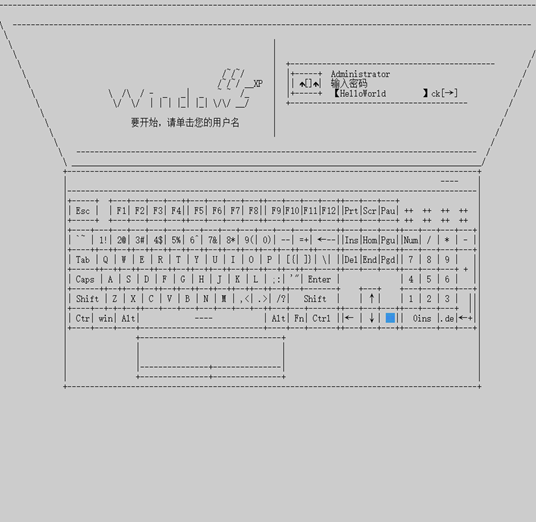

通过查看一些可疑的代码,发现有一个HelloWorld出现在电脑和结束的中间

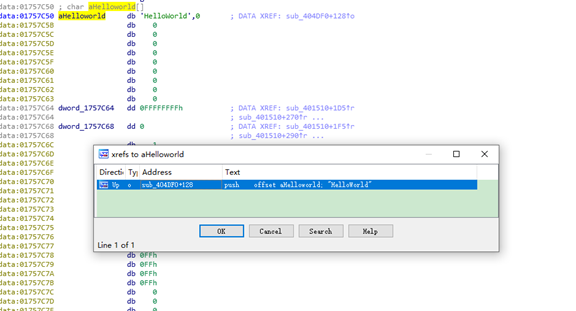

双击HelloWorld后跟过去会发现有一个变量名

我们可以查找在哪里调用了这个变量名,可以用追踪函数命令(快捷键是X)

点击OK就追踪过去了,F5反编译进行查看

上图byte_1c7672c其实是输入,验证这个是在动态调试的时候跟一下就会知道,

Strcmp是做了一个比较,在上上图中变量名是aHelloworld的内容是“HelloWorld”,我们可以先进行测试一下

点击回车后会发现登录成功

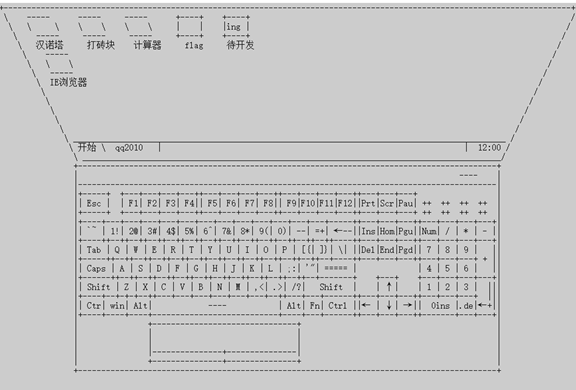

移动到Flag会如下显示

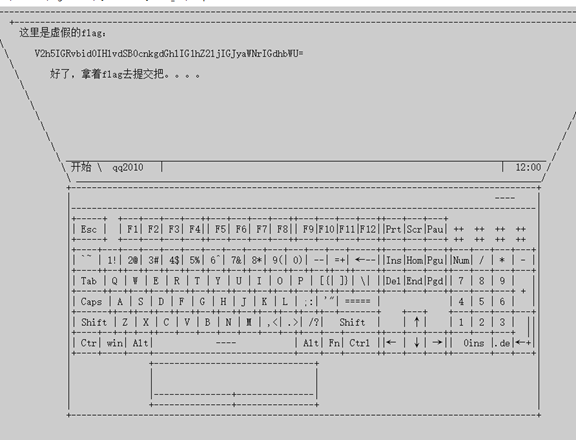

发现给出的是字母和数字组成的,结尾还有=号,极大可能是Base64组成的

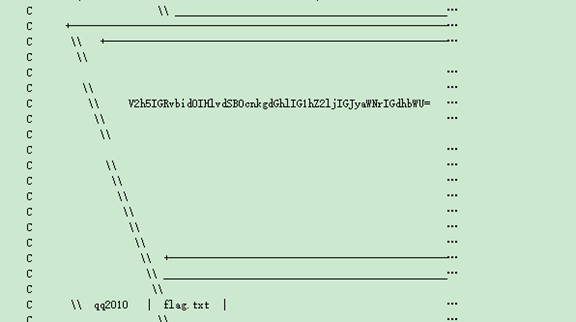

其实刚才在字符串窗口中也发现了同样的字符串

点进去选中后提取数据(快捷键Shift+E)

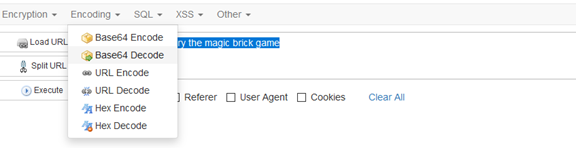

使用base64解密

给出这样一段话(Why don't you try the magic brick game)

翻译的意思是:你为什么不试试魔法砖游戏

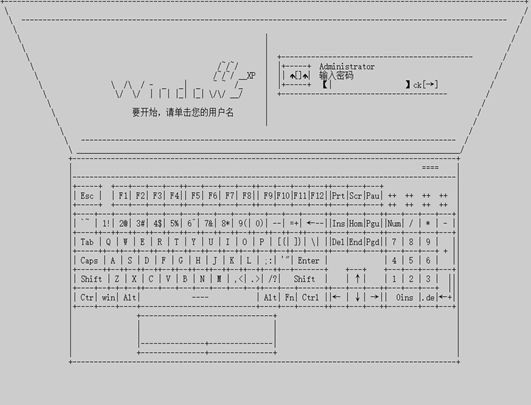

进入打砖块的游戏界面

这样就得到了最后的答案