实验后回答问题

1.通常在什么场景下容易受到DNS spoof攻击

在公共共享网络里,并且同一网段可以ping通的网络非常容易被攻击。

2.在日常生活工作中如何防范以上两攻击方法

不在不信任的公开网络环境中上网;注意检查其ip地址(界面可以被冒名但ip地址不会变)

实验过程与步骤

我的kali的ip:192.168.23.133

xp靶机的ip:192.168.23.134

(中间有的连了bestil网,IP地址变了下。)

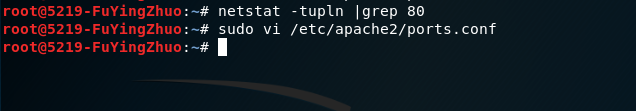

首先查看80端口的占用情况,把占用的进程杀死,我这里没有占用。故直接往下做即可。

查看apache配置文件的监听端口,在vi界面把框内部分改为80

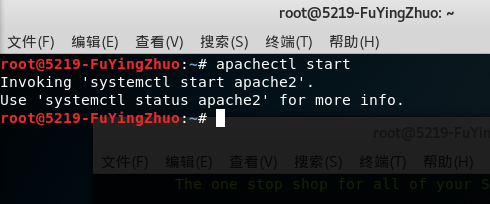

打开一个新终端,输入apachectl start开启apache2

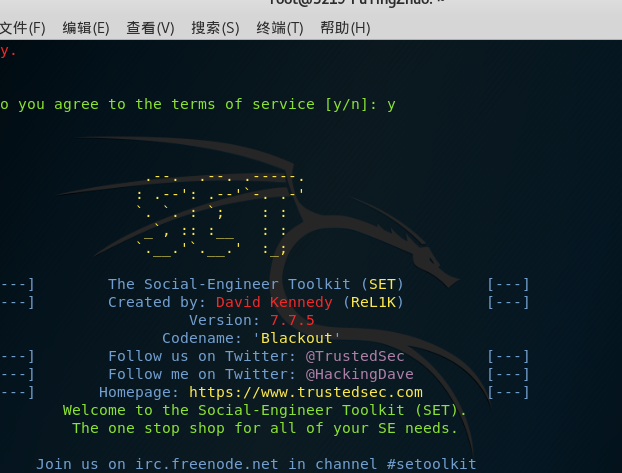

在之前的终端中开启set

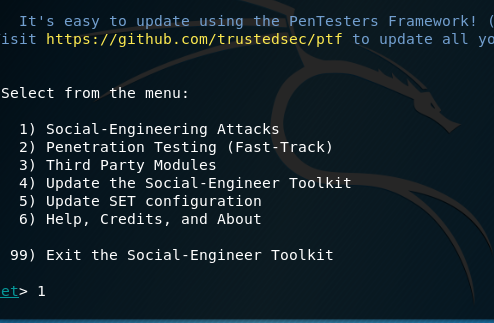

依次选择1-2-3进入钓鱼网站攻击方法

选择2进入克隆网站(让你设置是使用1、网站模版,还是2、设置克隆网站,或是3、自己设计的网站

这个克隆网站的要求就是最好是静态页面而且有有POST返回的登录界面,现在的百度啊QQ啊163啊都对于克隆没用了,当然各位可以运用鬼斧神工的制作技巧做出网页来)

输入kali的ip和要冒名的网站url这里忘记截图了。。。回车开启监听。

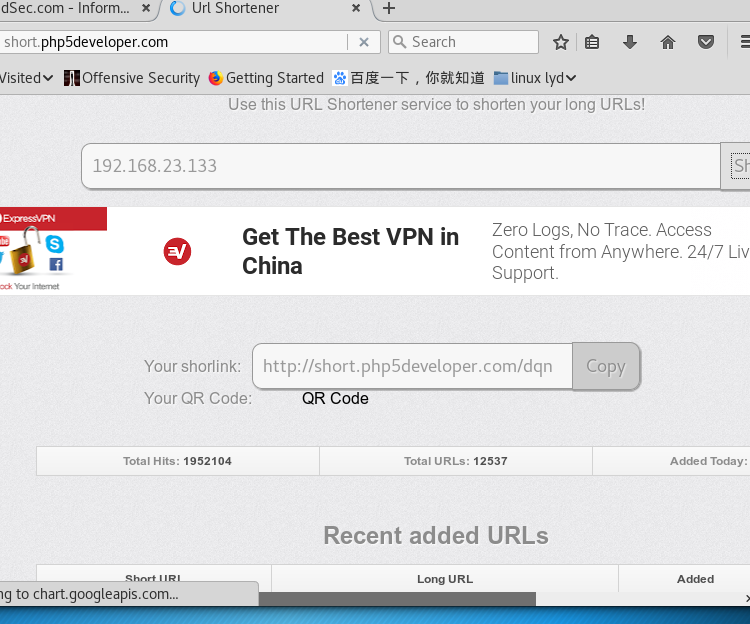

浏览器输入http://short.php5developer.com/进入伪装界面,输入kali的ip,点击short得到伪装地址

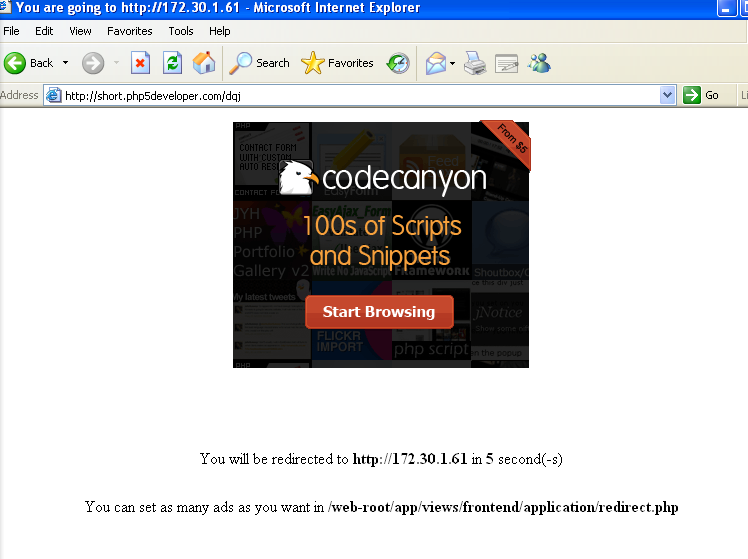

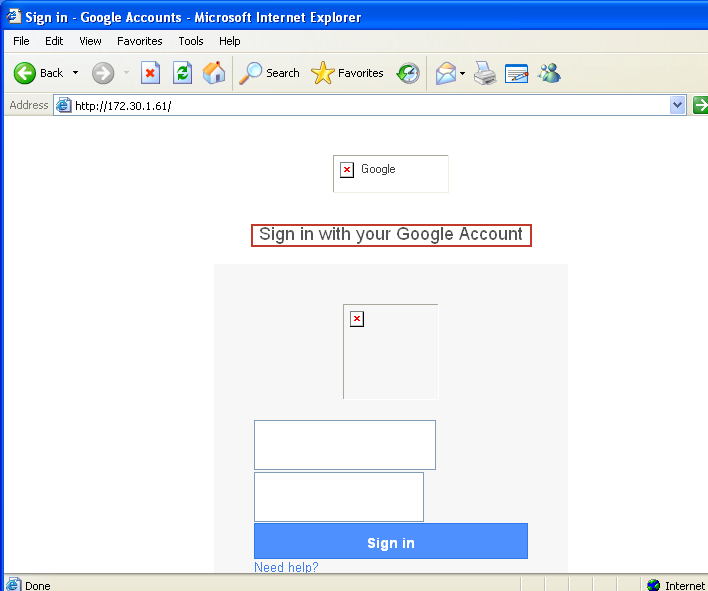

钓鱼开始,让靶机输入刚刚得到的伪装地址,得到如下界面。

等待十秒之后,注意看ip地址,却是kali的ip。

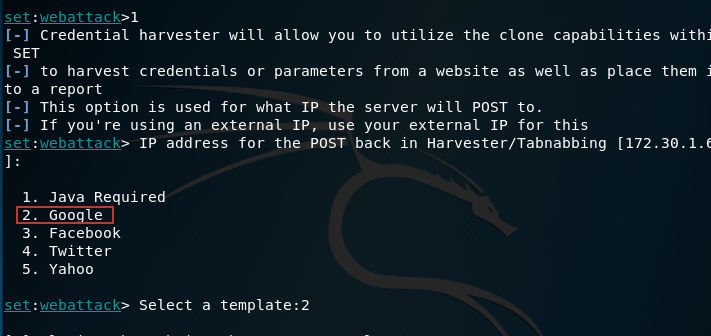

为了依照老师要求捕获到用户名密码信息,放弃了之前的百度网站,选择了谷歌。在最后一步选择时,不选2,选1,输入IP地址之后就可以选择谷歌网站了。如下图:

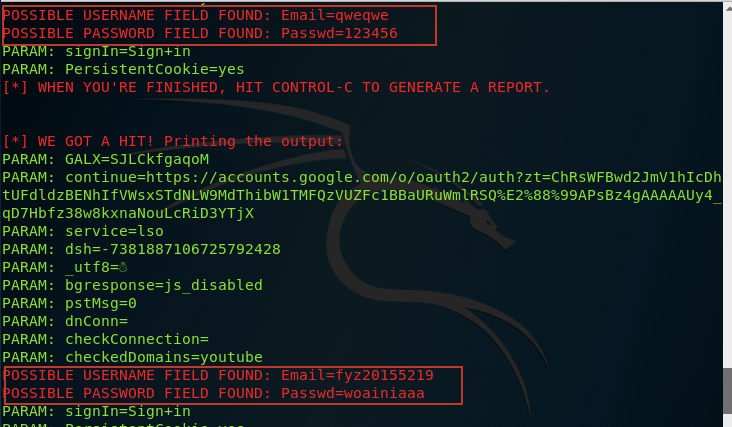

开启监听:下面的白色字体时访问信息。

在下面的空白页处写上用户名和密码。

点击登录,页面跳转,kali监听页面发生如下变化,可以看到账户密码已经出现(我打了两次,有两个账户密码)

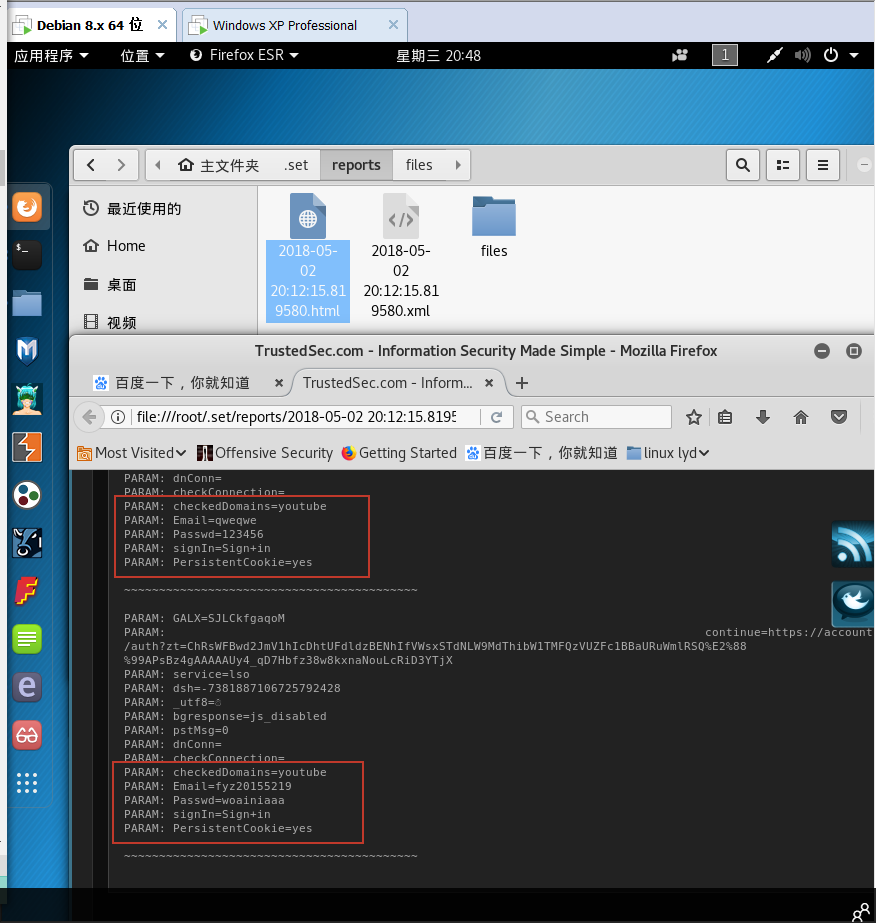

可以看到,它提示你说记录密码的文件存放在这里

[*] File exported to /root/.set//reports/2018-05-02 20:12:15.819580.html for your reading pleasure...

[*] File in XML format exported to /root/.set//reports/2018-05-02 20:12:15.819580.xml for your reading pleasure...

如下图所示:

实验二 dns spoof攻击

注意!:因为需要结合两个工具实现用DNS spoof引导特定访问到冒名网站,千万不要关闭apache2,否则被解析出来的kali的ip不能关联到冒名网站上。

首先用ifconfig eth0 promisc指令把kali变成混杂模式

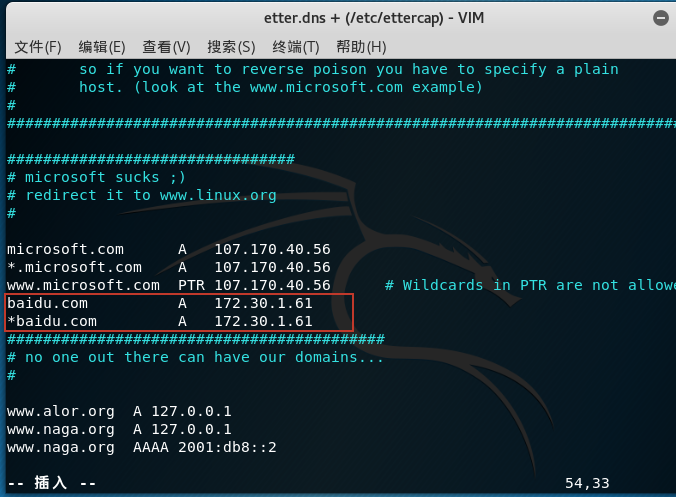

输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令(ip地址是kali的)(中间变了IP地址,因为之前截过图了之后就没截)

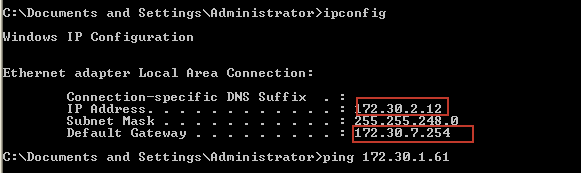

打开xp靶机,看一下ip和网关,记下来

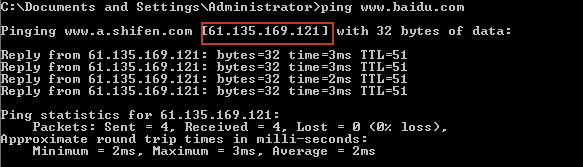

ping一下baidu,看一下baidu的ip,记下来

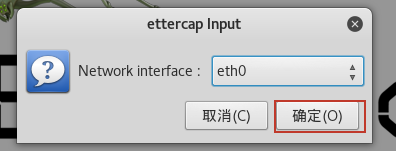

在kali里面输入ettercap -G,开启ettercap,是一个大蜘蛛可视化界面,点击工具栏中的Sniff——>unified sniffing。

之后会弹出下面的界面,选择eth0——>ok

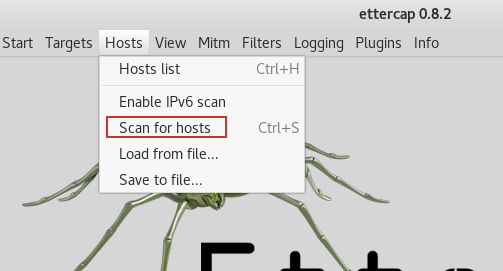

在工具栏中的host下点击扫描子网,并查看存活主机

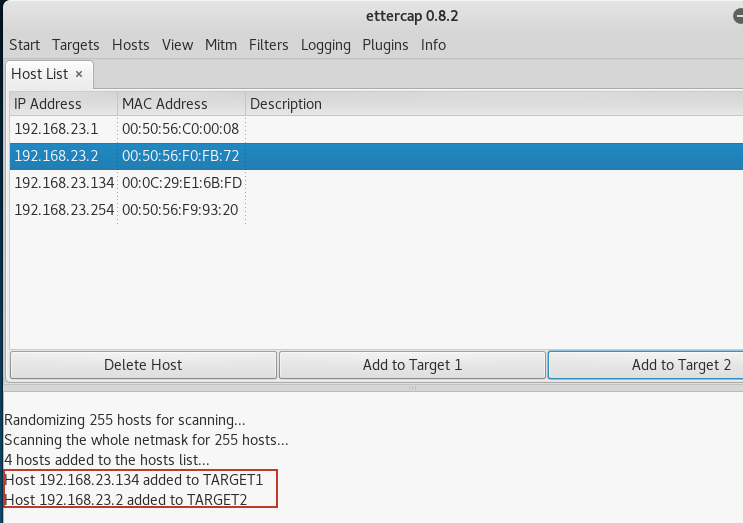

存活主机如下图所示,将靶机网卡和靶机ip并分别加入Target 1,Target 2

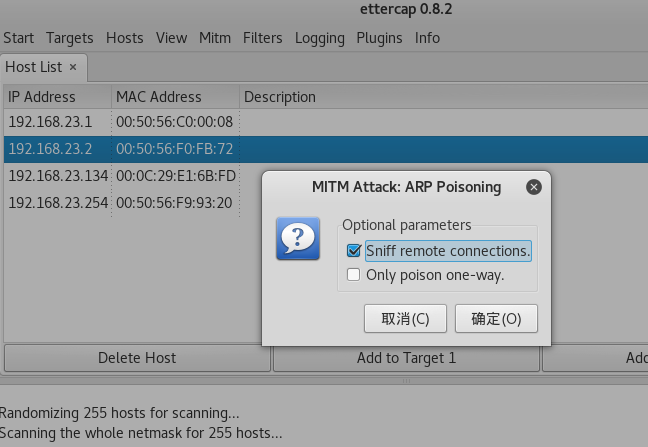

配置好后在工具栏点击mitm>arp poisoning,选择第一个勾上并确定

选择工具栏插件plugins>mangge the plugins,因为我们要进行的是DNS欺骗,所以选择dns_spoof

最后点击左上角strat>start sniffing开始工作

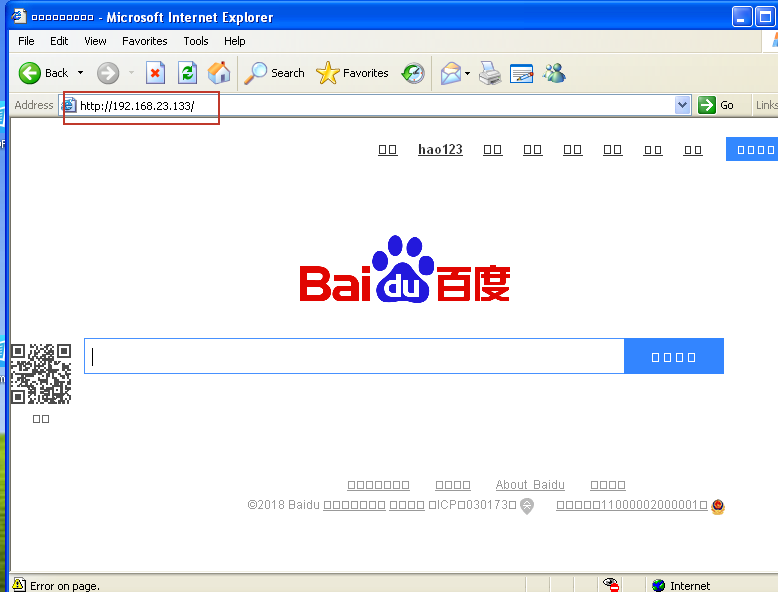

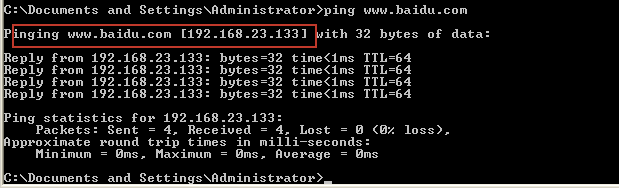

在靶机xp上ping一下百度,发现dns把其解析成了kali的ip,攻击成功

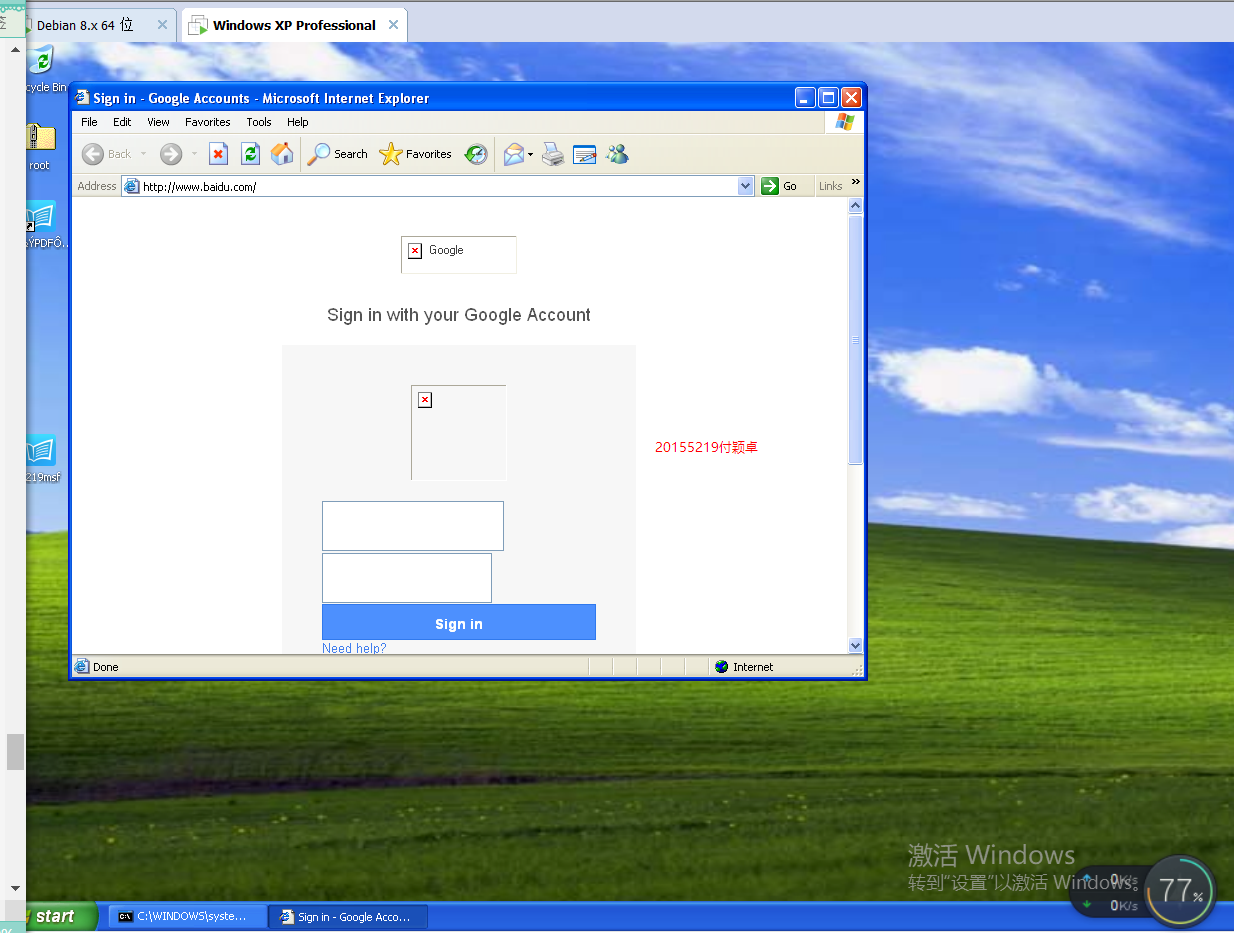

确认一下,打开靶机浏览器,输入www.baidu.com,进入登陆界面,输入信息界面不跳转(心里应有数代表说明这是个冒名网站)

实验总结与体会

通过这次实验,让我对url攻击和dns攻击有了更深的认识,一开始,并不知道要做些什么,手忙脚乱的一直在重复相同的内容还一直有一些错误,不过我一直相信时间可以战胜一切,付出大量时间,实验总会做完,另外,虽然做了这么多实验每一个都让我们感到信息不安全的可怕,但这次的攻击显然更触目惊心(实现过程太简单,靶机上当太容易,不涉及后门和恶意软件防火墙和杀软也检测不出来)。另外,我曾经,就是上学期,被钓鱼欺骗了,对方冒充学校网站输入qq邮箱后,qq被盗了,早学了这门课就好了。