系统运行监控

1.在C盘根目录下新建一个文件,用来记录联网情况

-

进入C盘根目录,建立一个netstatlog.bat文件,该.bat文件可以将数据批处理输出至我们设置的netstatlog.txt文件(第二步提及该文件)中去

-

(因为无法直接在C根目录下新建文件,可采取从其他地方建好后移过去的方式建立)

-

-

在netstatlog.bat输入如下内容(右键编辑)

date /t >> c:

etstatlog.txt //记录日期

time /t >> c:

etstatlog.txt //记录时间

netstat -bn >> c:

etstatlog.txt //记录网络状态

-

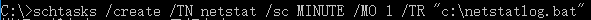

打开cmd,输入

schtasks /create /TN netstat /sc MINUTE /MO 1 /TR "c: etstatlog.bat"指令,创建计划任务“netstat”,该任务每隔一分钟记录一次计算机联网情况 -

-

右键以管理员的身份运行netstatlog.bat文件

-

联网情况将输出至netstatlog.txt文件中

-

-

可以看到运行的进程主要是微软的系统软件、WPS和QQ管家,实际上任务栏里的wps我已经关了

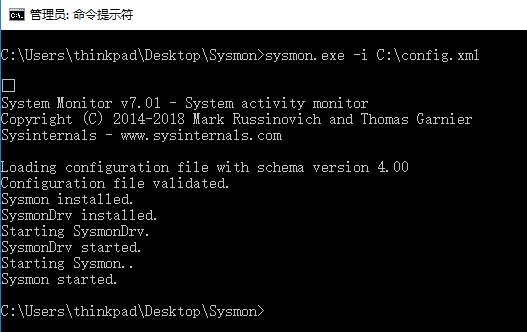

2.使用sysmon工具监控

- 在微软官网上下载sysmon工具

- 新建相关配置文件config.xml,内容如下:

<Sysmon schemaversion="4.00">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

-

将该文件移动到C盘下

-

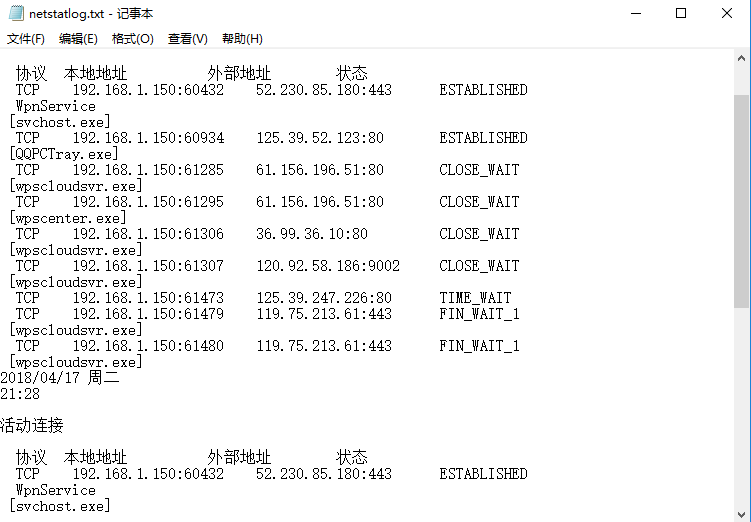

解压sysmon安装包,以管理员的身份打开cmd进行安装操作

-

在解压后的地址下输入

sysmon.exe -i C:config.xml命令,弹出如下窗口,点击agree -

-

安装成功

-

-

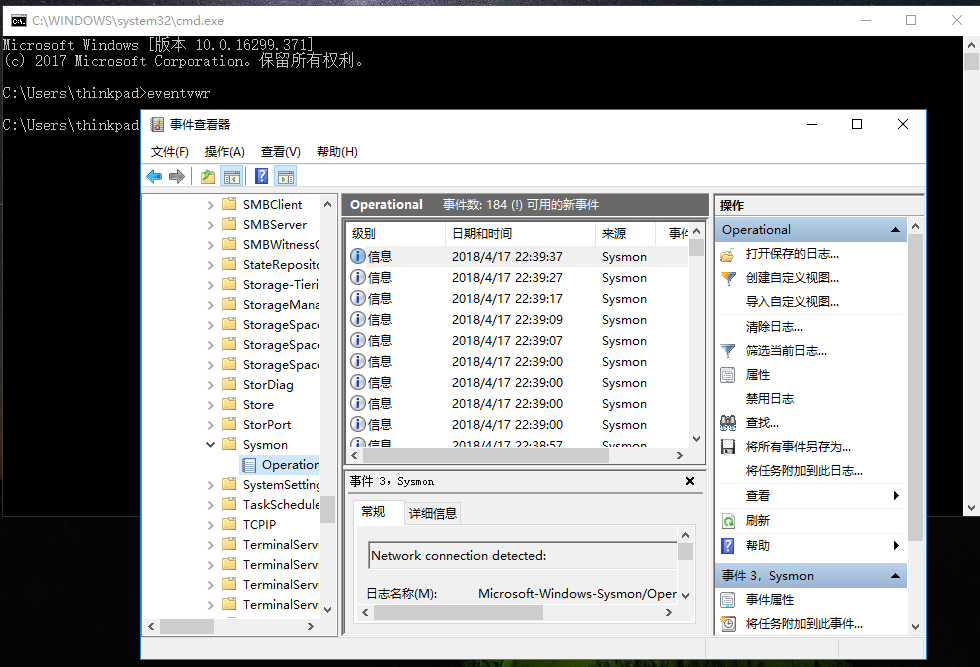

在cmd下使用eventvwr命令打开事件查看器,在应用和服务日志->Microsoft->Windows->Sysmon->Operational下找到相应的记录文件

-

-

这里是我打开了wps

-

-

这是cmd

-

恶意软件分析

回连前:

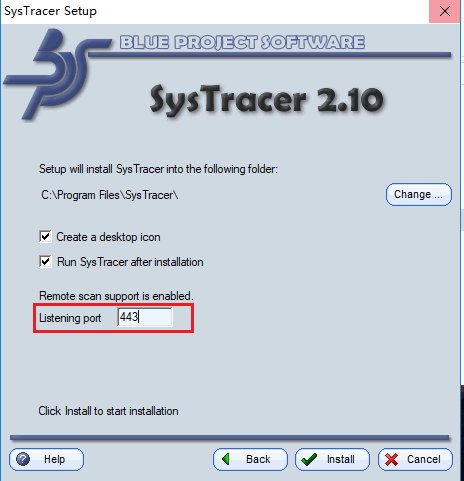

安装systracer分析软件

-

设置监听端口号时我设置的是后门利用的端口

-

-

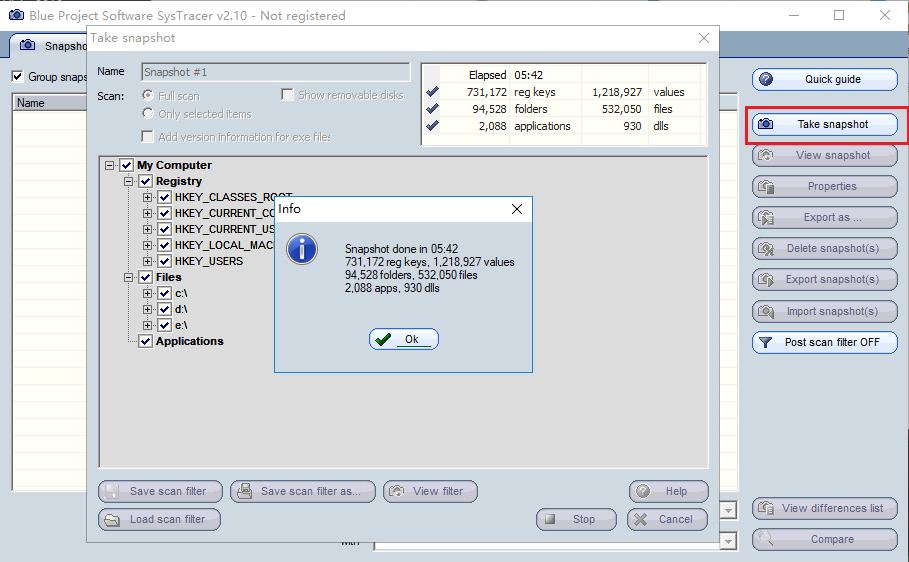

回连前快照一下

-

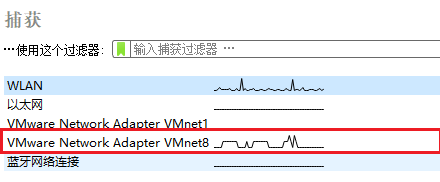

打开wireshark

-

在开始页面选择VMnet8进行捕获(视情况而定,看你的虚拟机连在哪个网上)

-

-

开始捕获

回连后:

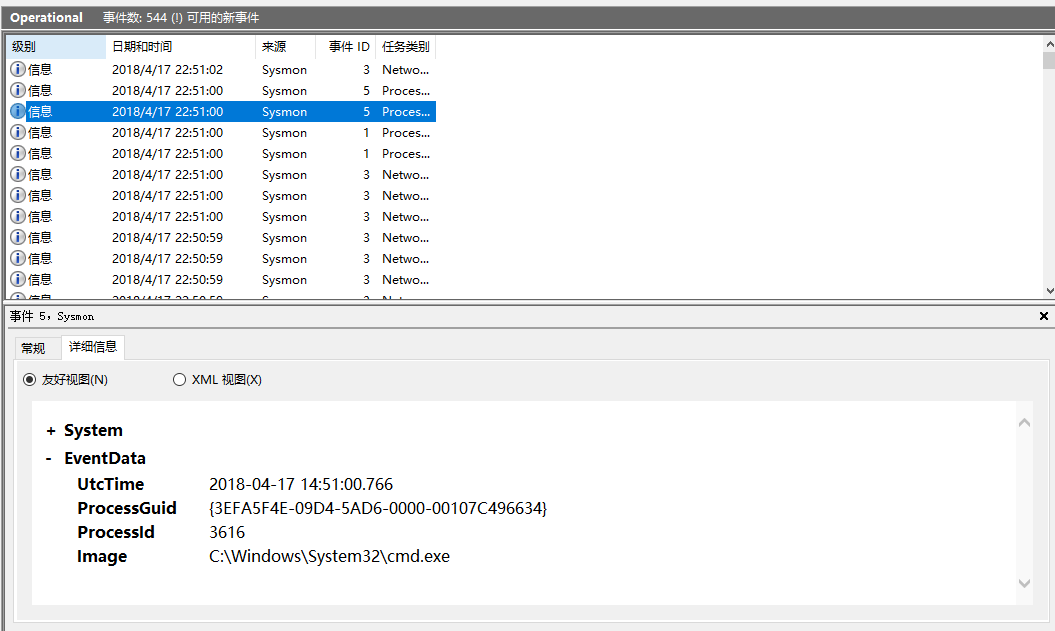

在事件查看器上查看后门程序

-

-

发现有记录

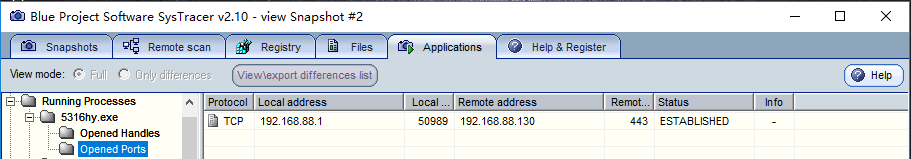

用systracer分析

-

拍摄快照,对快照进行相关分析

-

点击上方“Applications”->左侧“Running Processes”->找到后门进程“zjy_backdoor.exe”,从这里可以看操作、回连地址、远程地址和端口号

-

查看开放端口等相关信息

-

-

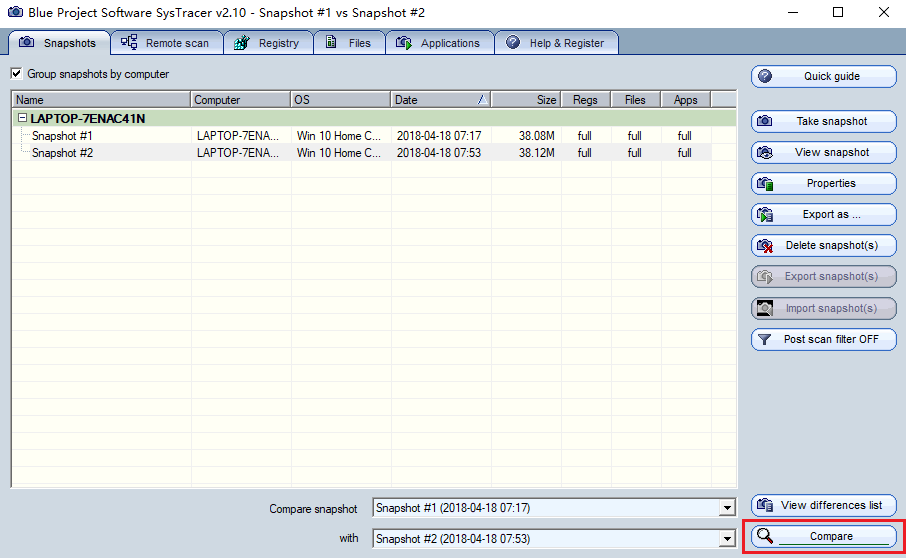

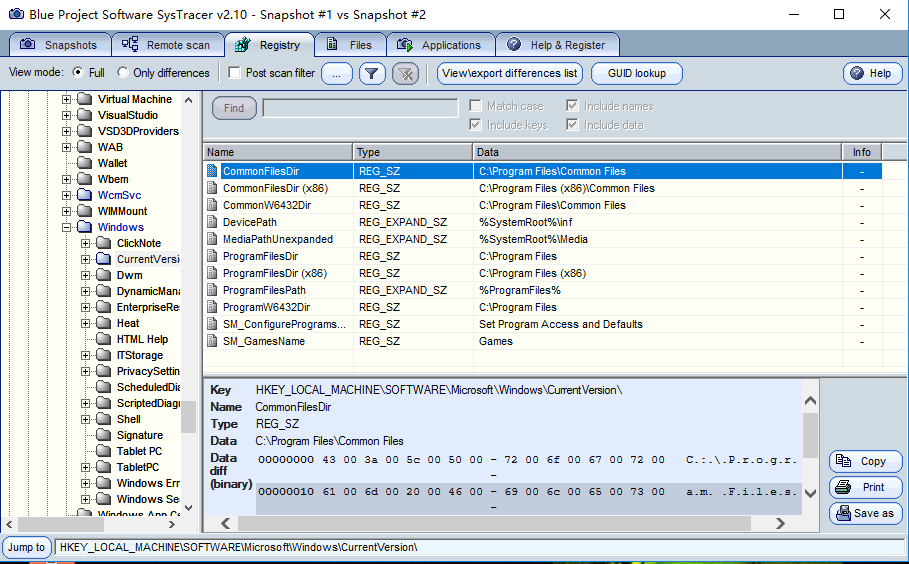

在快照界面"Snapshots"有Compare的功能,我们来对照一下回连前后计算机的变化

-

-

蓝色标注的地方,就是前后发生的变化

-

-

例如查看如下图的地方,可以发现后门程序进行了dir的操作

-

用wireshark分析

-

结束捕获

-

查看与虚拟机相关的数据(设置过滤规则为ip.addr == 192.168.88.130)

-

可以看到它与主机通过端口443进行了多次回连操作

-

-

前面传的都是Len=0的数据包,大部分主机传给虚拟机的Len都为0,到后面才有Len不为0的数据包

-

这里可以看到主机传给虚拟机的Len不再为0,为实操作

-

实验后问答

-

问题1:如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所以想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

-

答:监控网络流量情况,用sysmon

-

问题2:如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

-

答:systracr

实验总结与体会

这次的实验让我初步了解了以下如何监控自己的主机后台进程的运行