Linux下进程/程序网络带宽占用情况查看工具 -- NetHogs

http://www.vpser.net/manage/nethogs.html 来自。 最后略有修改

之前VPS侦探曾经介绍过流量带宽相关的工具如:iftop、vnstat,这几个都是统计和监控网卡流量的。但是当我们的服务器或 VPS的带宽被大量占用或占满,却没找不到称心的工具或程序来查看到底是哪个程序或进程占有率多少带宽。虽然在Windows上查看进程占用带宽情况的软件很多,像某3**、某Q家的电脑管家、IP雷达等。但是Linux下这一类软件很少,今天我们介绍的就是Linux的一款查看进程带宽网络占用的软件:NetHogs。

安装

Debian/Ubuntu下安装很简单,执行:apt-get install nethogs 就可以安装。

CentOS/RHEL下建议先安装上EPEL,再执行:yum install libpcap nethogs 进行安装。

具体使用参数说明:

[root@vpser ~]# nethogs -h

usage: nethogs [-V] [-b] [-d seconds] [-t] [-p] [device [device [device ...]]] //nethogs可以使用的参数

-V : prints version.//打印版本信息

-d : delay for update refresh rate in seconds. default is 1. //延迟刷新时间,单位秒,默认1秒

-t : tracemode. //跟踪模式

-b : bughunt mode - implies tracemode. //bughunt模式

-p : sniff in promiscious mode (not recommended). //混合模式下嗅探,不推荐

device : device(s) to monitor. default is eth0 //监听的设备,默认是eth0,也就是网卡设备名称,如果是openvz的vps一般都是venet0,具体可以ifconfig进行查看,lo为本地回环,用不到。多个网卡可以一块写上,空格隔开。When nethogs is running, press: //nethogs运行是可以使用以下按键进行操作

q: quit //运行时,按 q 键退出

m: switch between total and kb/s mode //按 m 键,切换单位或显示进程占用速度或已统计使用的流量。切换顺序是KB/sec->KB->B->MB

r : Sort by received. //按received进行排序

s : Sort by sent. //按send进行排序

使用例子:nethogs venet0

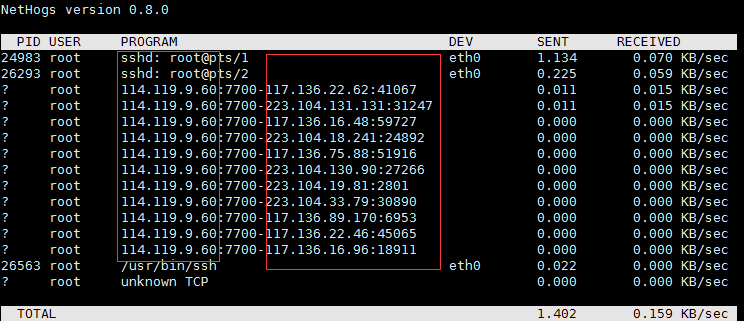

如上图,PID一列就是进程的PID,PROGRAM就是显示进程或连接双方的端口号,前面红框是服务器的IP:端口,后面红框是客户端的IP:端口,如图根据端口可以判断,目前有7700端口,如果不知道端口对应的进程可以通过lsof来进行查看。

lsof -i:被占用的端口号 如: lsof -i:80

ps aux|grep PID

DEV列显示设备名,SEND是服务器发送的流量,RECEIVED服务器接收的流量。 // 按 m 可以切换统计方式 : 流量速度KB/sec 或 总数{KB /B /m}