ARP欺骗

ARP欺骗原理

- 局域网的网络流通不是根据IP地址进行,而是根据MAC地址进行传输。

2.在局域网中某机器A要向主机B发送报文,会查询本地的ARP缓存表,找到B的IP地址对应的MAC地址后,就会进行数据传输。如果未找到,则A广播一个ARP请求报文(携带主机A的IP地址Ia——物理地址Pa),请求IP地址为Ib的主机B回答物理地址Pb。网上所有主机包括B都收到ARP请求,但只有主机B识别自己的IP地址,于是向A主机发回一个ARP响应报文。其中就包含有B的MAC地址,A接收到B的应答后,就会更新本地的ARP缓存。接着使用这个MAC地址发送数据(由网卡附加MAC地址)。因此,本地高速缓存的这个ARP表是本地网络流通的基础,而且这个缓存是动态的。

ARP欺骗的实验过程

在局域网中,A和B通信,A电脑中ARP缓存应该存储着B的MAC地址。C这时过来捣乱,使得A电脑中ARP缓存中,B的ip地址却对应着C的MAC地址。

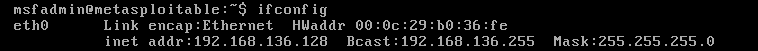

1.首先查看B的ip地址以及其MAC地址

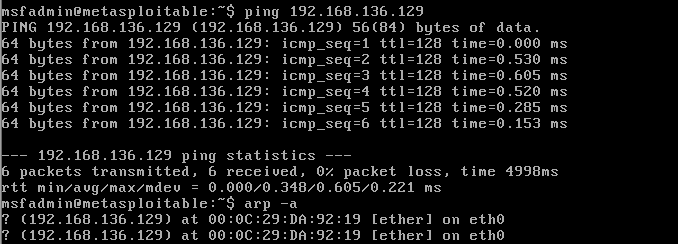

2.A使用ping命令pingB,查看A中的ARP缓存

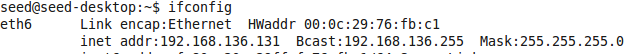

3.查看C自己的ip地址和MAC地址

4.C使用netwox恶意发送B的ip地址在C自己的MAC地址上,

netwox 80 -e MAC(C的MAC) -i ip(B的ip)

5.查看A的ARP缓存

这样就完成了一次简单的ARP欺骗。

TCP会话劫持

TCP会话劫持的原理

TCP会话劫持攻击,是劫持通信双方已建立的TCP会话连接,假冒其中一方的身份与另一方进行进一步通信。通常一些网络服务会建立在TCP会话之后进行应用层的身份认证,客户端在通过身份认证之后,就可以通过TCP会话连接对服务器索取资源。且期间不用再次进行身份认证。而TCP会话劫持为 攻击者提供了一种绕过应用层身份认证的技术途径,因此得到较高水平攻击者的青睐。

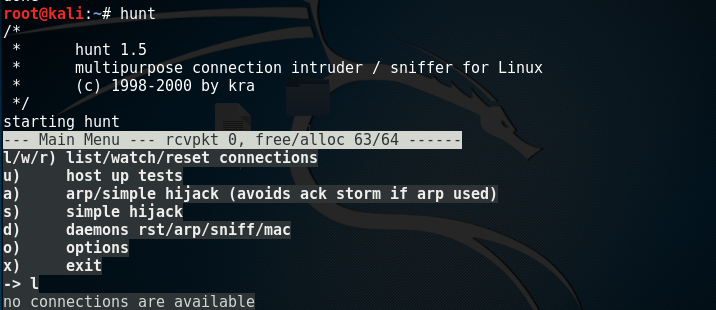

使用hunt进行会话劫持

1.查看metasploit的ip

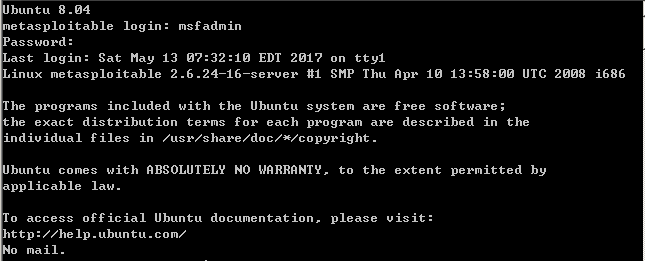

2.win2K连接metasploit

telnet 192.168.136.128 23

3.使用hunt进行会话劫持

不知为甚么,探测不出在128网段有会话连接

参照的是http://blog.csdn.net/the__apollo/article/details/70037511这篇博客。