0.前言

前一阵子想写一个HTTPS的嗅探工具,之前只是大致了解SSL/TLS协议的加密流程,真正上起手来一步一步分析发现还是有点复杂的,于是我参考了wireshark的源码以及各种RFC,弄清楚了SSL/TLS从证书传递到密钥交换,再到数据传输的具体过程,算是小有收获,在这里分享给大家。

因为我想结合一个具体的简单的例子来做分析,所以本篇文章先介绍如何简单搭建一个环境来帮助我们下一步的分析,因此不打算亲自动手实践的朋友可以跳过直接进入下一篇,当然本篇文章还是有些小知识点的。

1.前期准备

1.1 制作证书

我们这里使用openssl,由于只是演示,所以就制作个简单的证书,CA签名什么的就不弄了。

生成服务器私钥:

openssl genrsa -out server.key 1024

生成服务器cer证书:

openssl req -new -x509 -key server.key -out server.cer -days 3650

合成pfx文件,会要求输入密码,输不输都可以,如果有密码,之后导入证书都要输入该密码:

openssl pkcs12 -export -out server.pfx -inkey server.key -in server.cer

1.2 导入证书

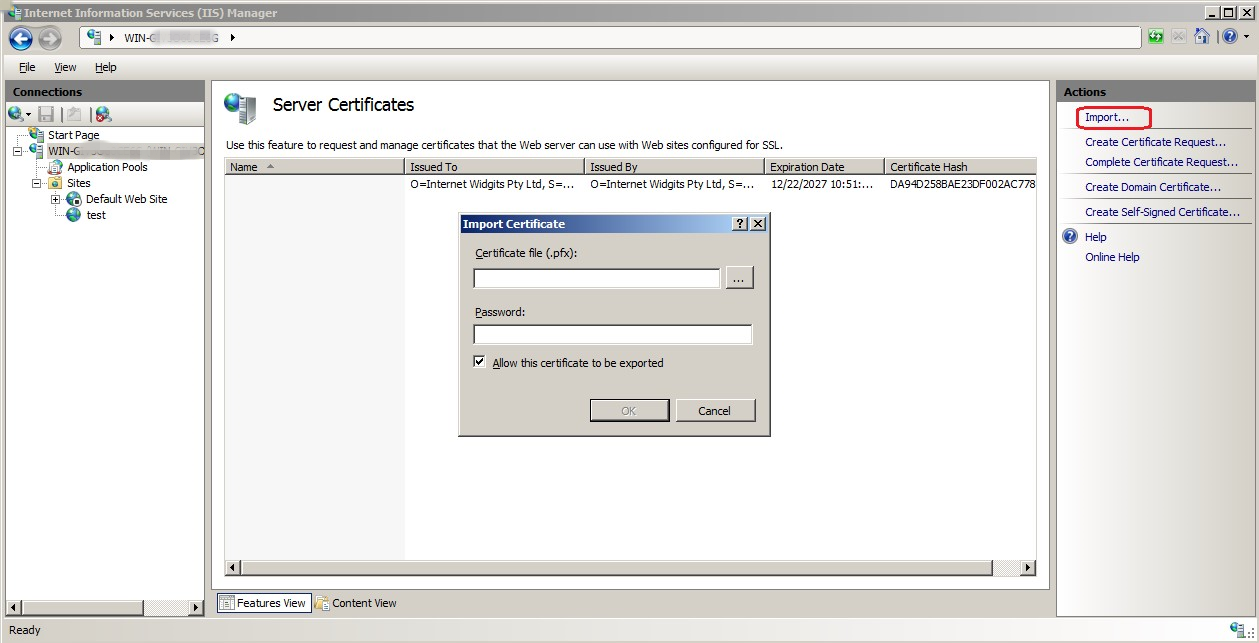

这里使用IIS搭建web服务,点击IIS根节点,点击右侧Import,选择之前生成好的server.pfx。

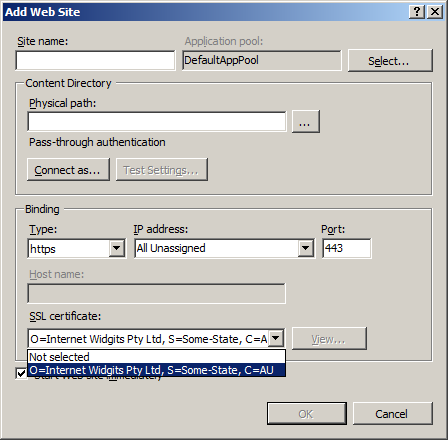

添加网站,类型选HTTPS,证书选择刚才导入的证书。

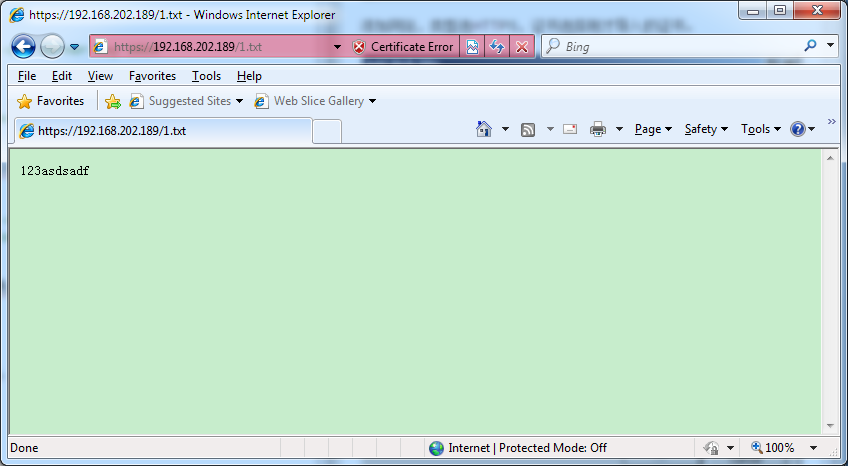

访问网站,忽略一切警告,看看网站有没有搭好。

1.3 更改默认SSL加密套件(Cipher Suites)

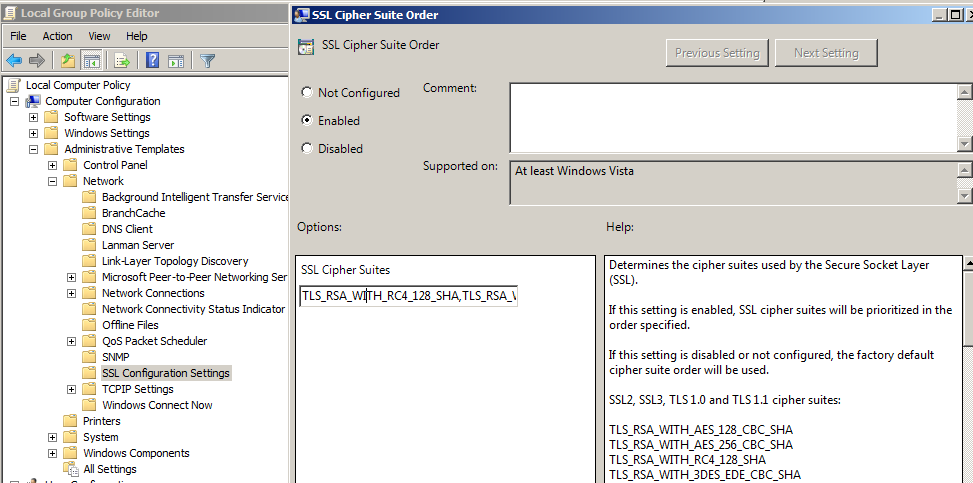

因为我们重在分析加密流程,所以我们选择一个简单的加密算法。

运行->gpedit.msc->Administrative Templates->Network->SSL Configuration Settings,双击SSL Cipher Suite Order,里面有一个加密套件的顺序,我们把TLS_RSA_WITH_RC4_128_SHA放到最前面,这样加密就会优先选择该套件。

1.4 配置Wireshark解密SSL

为方便流程分析,我们借用Wireshark解密SSL流量。

打开Wireshark->Edit->Preference->Protocols->SSL

在RSA keys list添加一项,IP填服务器的IP,端口填443,协议填HTTP,key文件选择之前生成的server.key或者server.pfx。SSL debug file随便选择一个路径,SSL加解密的每个步骤都会写入该文件,很有助于我们的分析。

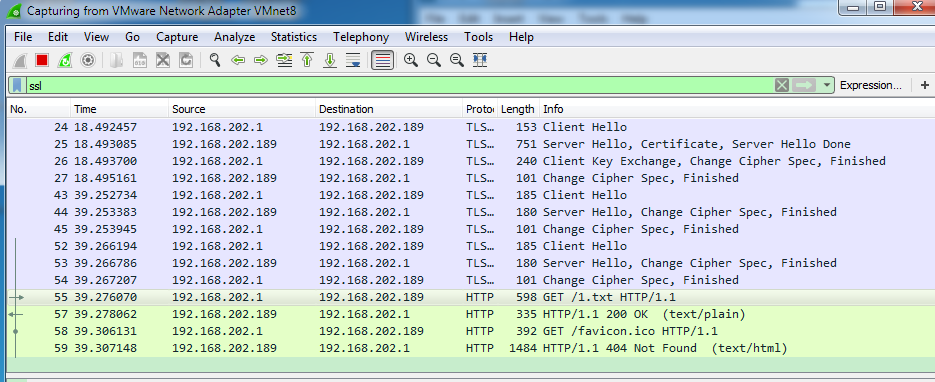

设置好以后,访问网站,抓包可以看到SSL流量已经解密出来了。

查看SSL debug file,可以看到SSL加解密的过程已经非常详细地写到里面了。

至此,我们需要的环境算是搭好了,下一篇文章我们将结合代码,从算法和二进制的角度去详细分析一个完整的HTTPS加密流程。