原文地址:https://www.cnblogs.com/shenkebky/p/8461841.html

原文很精彩,但是代码没有 签名和验签,对此我进行了补充。

一、公钥加密

假设一下,我找了两个数字,一个是1,一个是2。我喜欢2这个数字,就保留起来,不告诉你们 (2作为我的私钥),然后我告诉大家,1是我的公钥。

我有一个文件,不能让别人看,我就用1加密了。别人找到了这个文件,但是他不知道2就是解密的私钥啊,所以他解不开,只有我可以用 数字2(就是我的私钥),来解密。这样我就可以保护数据了。

我的好朋友 x 用我的公钥1 加密了字符a,加密后成了b,放在网上。别人偷到了这个文件,但是别人解不开,因为别人不知道2就是我的私钥, 只有我才能解密,解密后就得到a。这样,我们就可以传送加密的数据了。

二、私钥签名

如果我用私钥加密一段数据(当然只有我可以用私钥加密,因为只有我知道2是我的私钥),结果所有的人都看到我的内容了,因为他们都知道我的公钥是1,那么这种加密有什么用处呢?

但是我的好朋友 x 说有人冒充我给他发信。怎么办呢?我把我要发的信,内容是c,用我的私钥2,加密,加密后的内容是d,发给x,再告诉他 解密看是不是c。他用我的公钥1解密,发现果然是c。 这个时候,他会想到,能够用我的公钥解密的数据,必然是用我的私钥加的密。只有我知道我得私钥,因此他就可以确认确实是我发的东西。 这样我们就能确认发送方身份了。这个过程叫做数字签名。当然具体的过程要稍微复杂一些。用私钥来加密数据,用途就是数字签名。

总结:公钥和私钥是成对的,它们互相解密。

公钥加密,私钥解密。

私钥数字签名,公钥验证。

举例

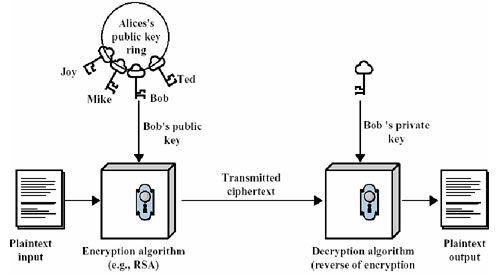

比如有两个用户Alice和Bob,Alice想把一段明文通过双钥加密的技术发送给Bob,Bob有一对公钥和私钥,那么加密解密的过程如下:

- Bob将他的公开密钥传送给Alice。

- Alice用Bob的公开密钥加密她的消息,然后传送给Bob。

- Bob用他的私人密钥解密Alice的消息。

上面的过程可以用下图表示,Alice使用Bob的公钥进行加密,Bob用自己的私钥进行解密。

例子和图出自《网络安全基础 应用与标准第二版》

RSA算法

RSA公钥加密算法是1977年由Ron Rivest、Adi Shamirh和LenAdleman在(美国麻省理工学院)开发的。RSA取名来自开发他们三者的名字。RSA是目前最有影响力的公钥加密算法,它能够抵抗到目前为止已知的所有密码攻击,已被ISO推荐为公钥数据加密标准。RSA算法 基于一个十分简单的数论事实:将两个大素数相乘十分容易,但那时想要对其乘积进行因式分解却极其困难,因此可以将乘积公开作为加密密钥。

实验代码如下:

package com.cctest.veritydemo;

import java.security.InvalidKeyException;

import java.security.Key;

import java.security.KeyFactory;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.NoSuchAlgorithmException;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.Signature;

import java.security.interfaces.RSAPrivateKey;

import java.security.interfaces.RSAPublicKey;

import java.security.spec.InvalidKeySpecException;

import java.security.spec.PKCS8EncodedKeySpec;

import java.security.spec.X509EncodedKeySpec;

import java.util.Map;

import javax.crypto.BadPaddingException;

import javax.crypto.Cipher;

import javax.crypto.IllegalBlockSizeException;

import javax.crypto.NoSuchPaddingException;

import org.apache.tomcat.util.codec.binary.Base64;

import com.google.common.collect.Maps;

/**

* @author: yjp

* @date: 2019-04-01

* @description: RSA 实现加解密

*/

public class RsaCode {

/** 非对称加密算法 */

private static final String KEY_ALGORITHM = "RSA";

/**

* 密钥长度,DH算法的默认密钥长度为 1024

* 密钥长度必须是64的倍数,在512到65536位之间

* DH算法是一种建立密钥的方法,并非加密方法,但其产生的密钥可用于加密、密钥管理或任何其它的加密方式。

*/

private static final int KEY_SIZE = 512;

/** 公钥 */

private static final String PUBLIC_KEY = "tianwanggaidihu";

/** 私钥 */

private static final String PRIVATE_KEY = "12345";

/** 签名算法 */

public static final String SIGN_ALGORITHM = "SHA256withRSA";

/**

* 初始化密钥对

* @return map 甲方密钥的map

*/

public static Map<String, Object> initKey() throws NoSuchAlgorithmException {

// 实例化 RSA密钥生成器

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance(KEY_ALGORITHM);

// 初始化密钥生成器

keyPairGenerator.initialize(KEY_SIZE);

// 生成密钥对

KeyPair keyPair = keyPairGenerator.generateKeyPair();

// 甲方公钥

RSAPublicKey rsaPublicKey = (RSAPublicKey) keyPair.getPublic();

System.out.println("系数:" + rsaPublicKey.getModulus() + " 加密指数:" + rsaPublicKey.getPublicExponent());

// 甲方私钥

RSAPrivateKey rsaPrivateKey = (RSAPrivateKey) keyPair.getPrivate();

System.out.println("系数:" + rsaPrivateKey.getModulus() + " 解密指数:" + rsaPrivateKey.getPrivateExponent());

// 密钥存储在 map 中

Map<String, Object> keyMap = Maps.newHashMap();

keyMap.put(PUBLIC_KEY, rsaPublicKey);

keyMap.put(PRIVATE_KEY, rsaPrivateKey);

return keyMap;

}

/**

* 公钥加密

* @param data 待加密数据

* @param key 密钥

* @return byte[] 加密数据

* */

public static byte[] encryptByPublicKey(byte[] data, byte[] key)

throws NoSuchAlgorithmException, InvalidKeySpecException, NoSuchPaddingException, InvalidKeyException,

BadPaddingException, IllegalBlockSizeException {

// 实例化密钥工厂

KeyFactory keyFactory = KeyFactory.getInstance(KEY_ALGORITHM);

//初始化公钥

//密钥材料转换

X509EncodedKeySpec x509EncodedKeySpec = new X509EncodedKeySpec(key);

// 生成公钥

PublicKey publicKey = keyFactory.generatePublic(x509EncodedKeySpec);

// 数据加密

Cipher cipher = Cipher.getInstance(keyFactory.getAlgorithm());

cipher.init(Cipher.ENCRYPT_MODE, publicKey);

byte[] encryptData = cipher.doFinal(data);

return encryptData;

}

/**

* 私钥解密

* @param data 待解密数据

* @param key 密钥

* @return byte[] 解密数据

*/

public static byte[] decryptByPrivateKey(byte[] data, byte[] key)

throws NoSuchAlgorithmException, InvalidKeySpecException, NoSuchPaddingException, InvalidKeyException,

BadPaddingException, IllegalBlockSizeException {

// 取得私钥

KeyFactory keyFactory = KeyFactory.getInstance(KEY_ALGORITHM);

PKCS8EncodedKeySpec pkcs8EncodedKeySpec = new PKCS8EncodedKeySpec(key);

// 生成私钥

PrivateKey privateKey = keyFactory.generatePrivate(pkcs8EncodedKeySpec);

// 数据解密

Cipher cipher = Cipher.getInstance(keyFactory.getAlgorithm());

cipher.init(Cipher.DECRYPT_MODE, privateKey);

byte[] decryptData = cipher.doFinal(data);

return decryptData;

}

/**

* 取得私钥

* @param keyMap 密钥 map

* @return byte[] 私钥

*/

public static byte[] getPrivateKey(Map<String, Object> keyMap) {

Key key = (Key) keyMap.get(PRIVATE_KEY);

return key.getEncoded();

}

/**

* 取得公钥

* @param keyMap 密钥 map

* @return byte[] 公钥

*/

public static byte[] getPublicKey(Map<String, Object> keyMap) {

Key key = (Key) keyMap.get(PUBLIC_KEY);

return key.getEncoded();

}

public static void main(String[] args)

throws Exception {

// 初始化密钥,生成密钥对

Map<String, Object> keyMap = RsaCode.initKey();

// 公钥 byte[] publicKey = b

byte[] publicKey = RsaCode.getPublicKey(keyMap);

// 私钥

byte[] privateKey = RsaCode.getPrivateKey(keyMap);

System.out.println("公钥:" + Base64.encodeBase64(publicKey));

System.out.println("私钥:" + Base64.encodeBase64(privateKey));

System.out.println("================密钥对构造完毕,甲方将公钥公布给乙方,开始进行加密数据的传输 ============= ");

// 乙方要发送的数据

String data2 = "我是乙方";

System.out.println("原文:" + data2);

//乙方使用 甲方公钥对数据进行加密

byte[] code2=RsaCode.encryptByPublicKey(data2.getBytes(), publicKey);

System.out.println("===========乙方使用 甲方公钥对数据进行加密==============");

System.out.println("加密后的数据:"+Base64.encodeBase64(code2));

// 甲方使用私钥对数据进行解密

byte[] decode2 = RsaCode.decryptByPrivateKey(code2, privateKey);

System.out.println("甲方解密后的数据:" + new String(decode2));

System.out.println(" =========== 私钥签名,公钥验签 ============== ");

String data3 = "签名及验签";

// 签名

Signature signature = Signature.getInstance(SIGN_ALGORITHM);

signature.initSign((PrivateKey) keyMap.get(PRIVATE_KEY));

signature.update(data3.getBytes("UTF-8"));

byte[] signData = Base64.encodeBase64(signature.sign());

// 验签

Signature signature2 = Signature.getInstance(SIGN_ALGORITHM);

signature2.initVerify((PublicKey) keyMap.get(PUBLIC_KEY));

signature2.update(data3.getBytes("UTF-8"));

boolean verify = signature2.verify(Base64.decodeBase64(signData));

System.out.println(verify);

if (verify) {

System.out.println("验签成功,数据没有被更改");

} else {

System.out.println("验签失败,数据被更改了");

}

}

}