㈠PKI基础认识

⑴PKI(Public Key Infrastructure,公开密钥基础设施)

PKI产生于二十世纪八十年代,它是在公开密钥理论和技术基础上发展起来的一种综合安全平台,能够为所有网络应用透明地提供采用加密和数字签名等密码服务所必需的密钥和证书管理,从而达到保证网上传递信息的安全、真实、完整和不可抵赖的目的。

⑵目前,PKI技术已趋于成熟,其应用已覆盖了从安全电子邮件、虚拟专用网络(VPN)、Web交互安全到电子商务、电子政务、电子事务安全的众多领域,许多企业和个人已经从PKI技术的使用中获得了巨大的收益。

⑶公开密钥加密法(Public Key Encryption)

PKI使用“公开密钥加密法”来将信息加密、解密。如寄件者在加密时使用收件者的公开密钥将信息加密,而收件者会利用自己的私有密钥将信息解密

⑷用户除了必须拥有公开密钥与私有密钥外,还必须申请证书(certification) 或是数字识别码,才可以使用公开密钥与私有密钥来执行信息加密与身份验证。而负责发放证书的机构称为“证书认证机构(CA)”

⑸证书中包含拥有证书者的姓名、地址、电子邮件账号、公开密钥、证书有效期限、发放证书的CA、CA的数字签名等信息。

㈡CA的架构

⑴微软的PKI支持结构化的CA,其分为:

①根CA

位于此架构的最上层,可发放用来保护电子邮件安全的证书、提供网站SSL安全传输的证书,在很多时候,被用来发放证书给从属CA

②从属CA

从属CA必须先向其父CA取得证书之后,才可以发放证书

⑵通过安装“证书服务”,可以让Windows Server 2003扮演CA的角色,而且你可以选择将其设置为:

①企业根CA (enterprise root CA)

②独立根CA (standard-alone root CA)

㈢安装证书服务

步骤如下:

1.域环境下CA的搭建

2.SSL站点的搭建

⑴生成证书申请

⑵提交证书申请,申请证书

⑶在根CA上颁发证书

⑷在web服务器上安装证书

⑸起用安全通道

3.客户机用https://访问安全的web站点

㈣具体步骤演示

⒈域环境下CA的搭建

创建PKI与证书服务器和站点

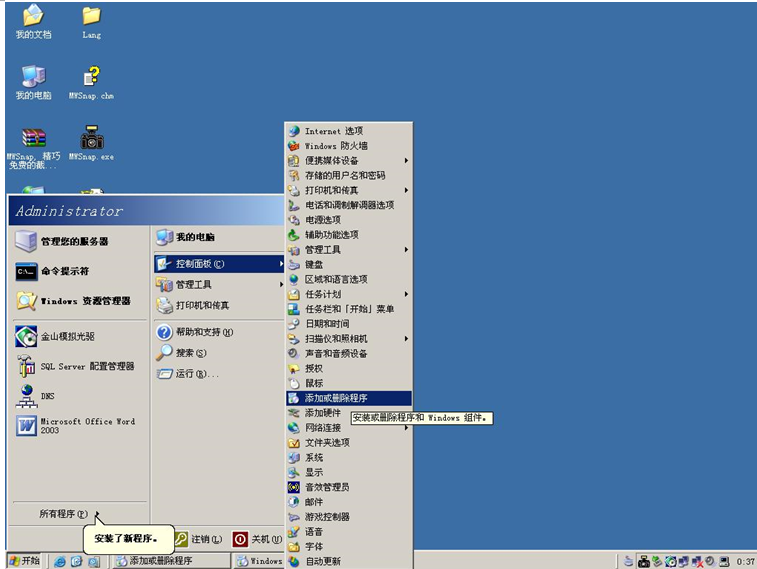

开始-设置-控制面板-添加或删除程序

添加或删除组件

如下图所示:

选择证书服务

弹出下面的图片,点击是

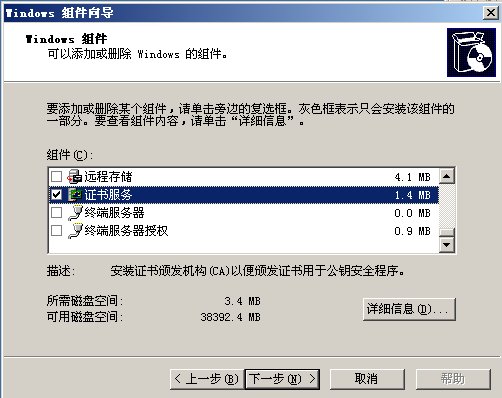

选择独立根CA

接下来如图所示:

单击导入,可以使用现有的密钥对,就不用生成新的密钥.

密钥长度,根CA,默认长度为2048位,如果安装从属CA,默认密钥长度为1024位.

如果不选"允许此CSP与桌面交互"系统服务就无法与当前用户的桌面进行交互.

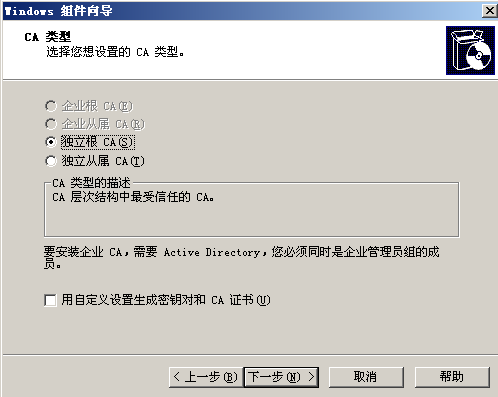

此CA的公用名称:自己起名,后面可以用空格或_加上CA,示例:benet CA 或 benet_CA

可分辨名称后缀:DC=所起的名称,DC=com

输入CA的公用名称,安装后就不能更改了.可修改默认的有效期限.

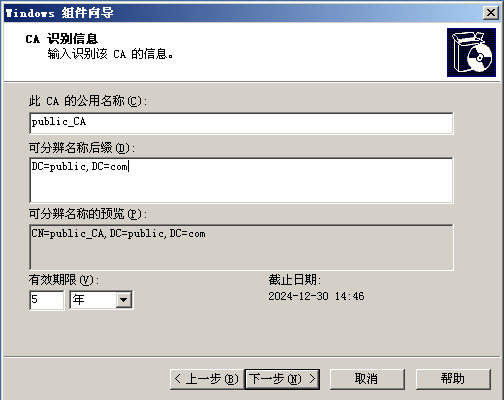

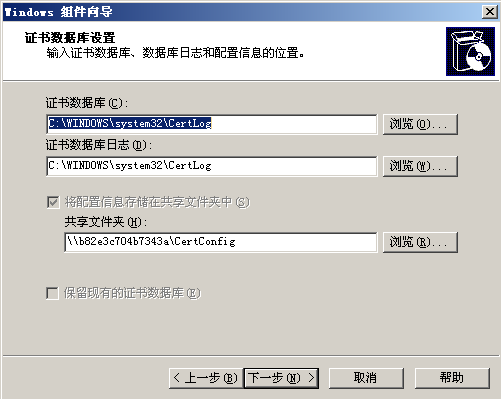

下一步如图所示:

共享文件用于存储CA的相关信息以便用户查找,只有在安装独立的CA但不使用AD时才有用

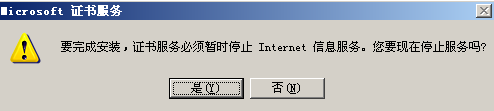

下一步弹窗,点击是

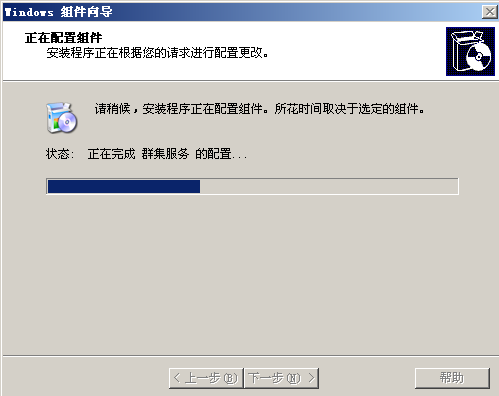

配置组件:

点击完成:

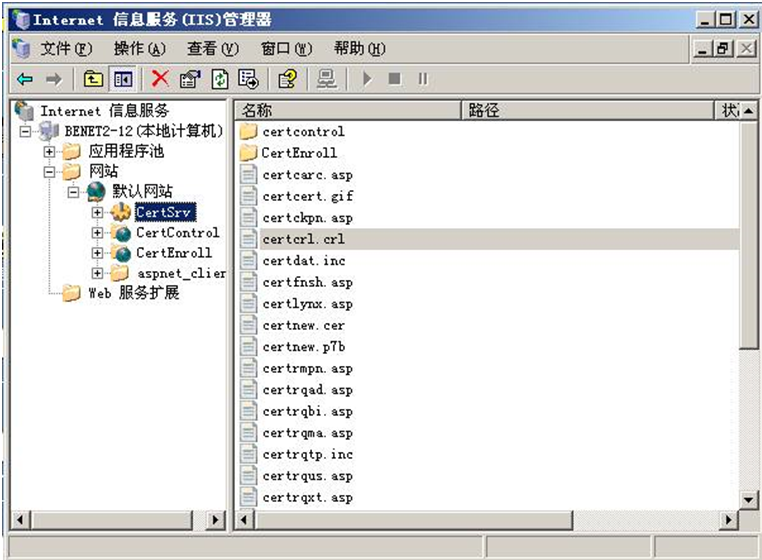

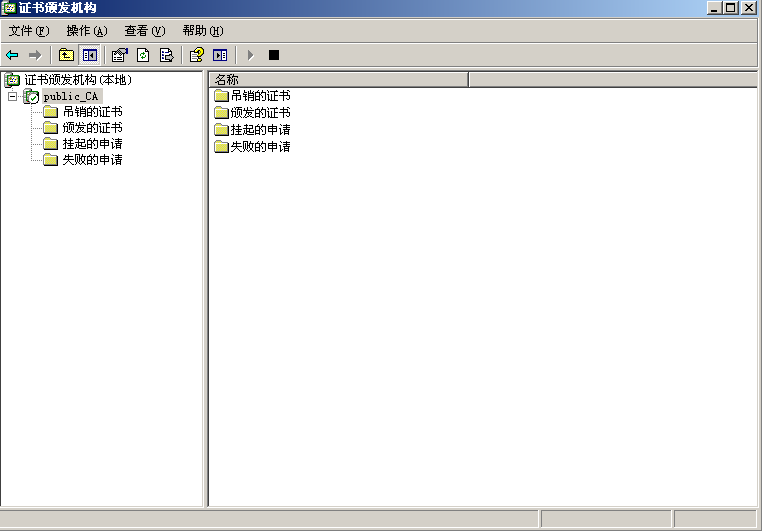

可以查看一下证书颁发机构下是否创建成功

步骤:程序-管理工具-证书颁发机构

⒉SSL站点的搭建

⑴生成证书申请

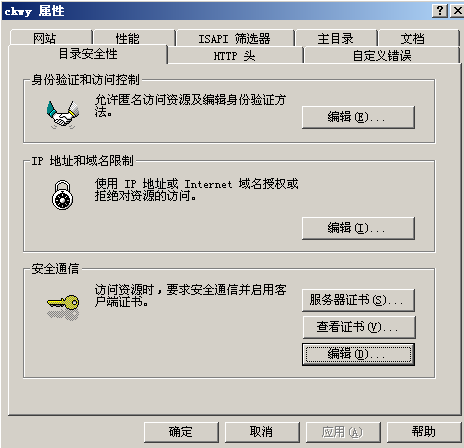

右击默认网站-属性

目录安全性-安全通信-服务器证书

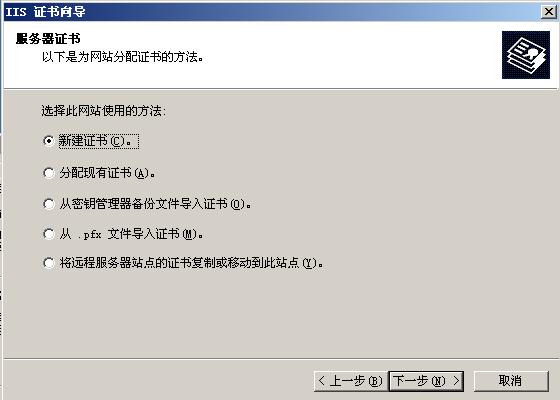

点击编辑进入下面的页面

选择新建证书

选择-现在准备证书请求,但稍后发送

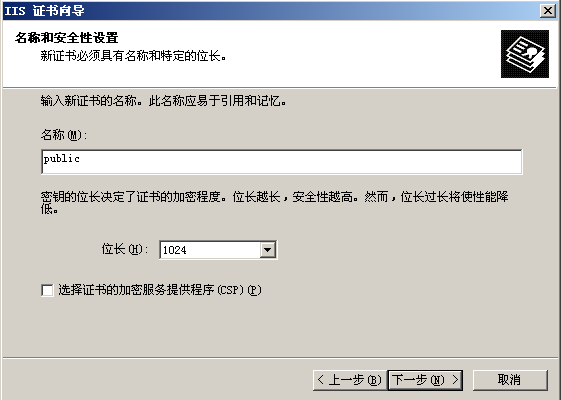

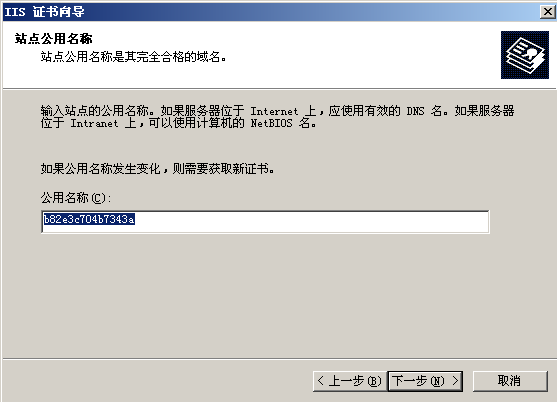

接下来如图所示:

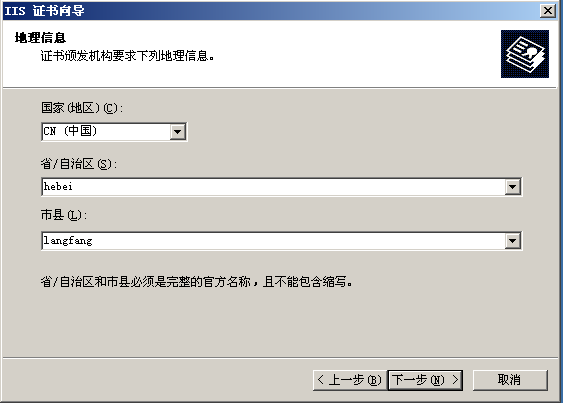

如图所示:

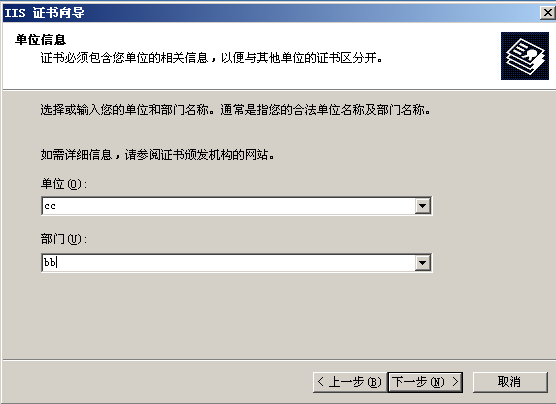

如图所示:

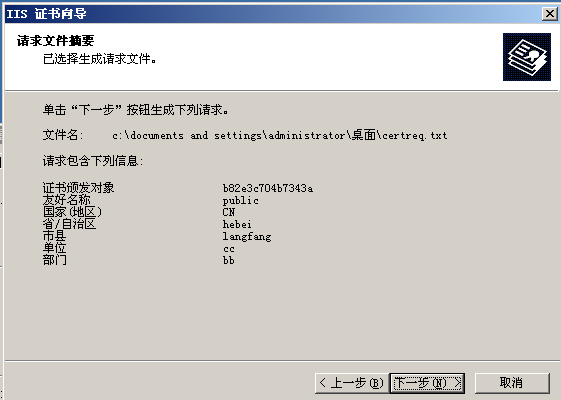

如图所示:

如图所示:浏览:放到桌面-certreq.txt--保存

如图所示:

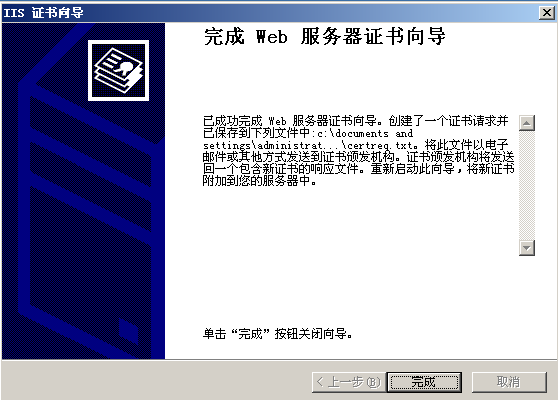

点击完成:

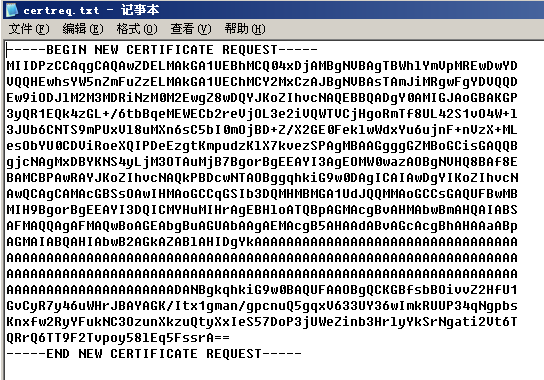

这是桌面上保存的certreq.txt

⑵提交证书申请,申请证书

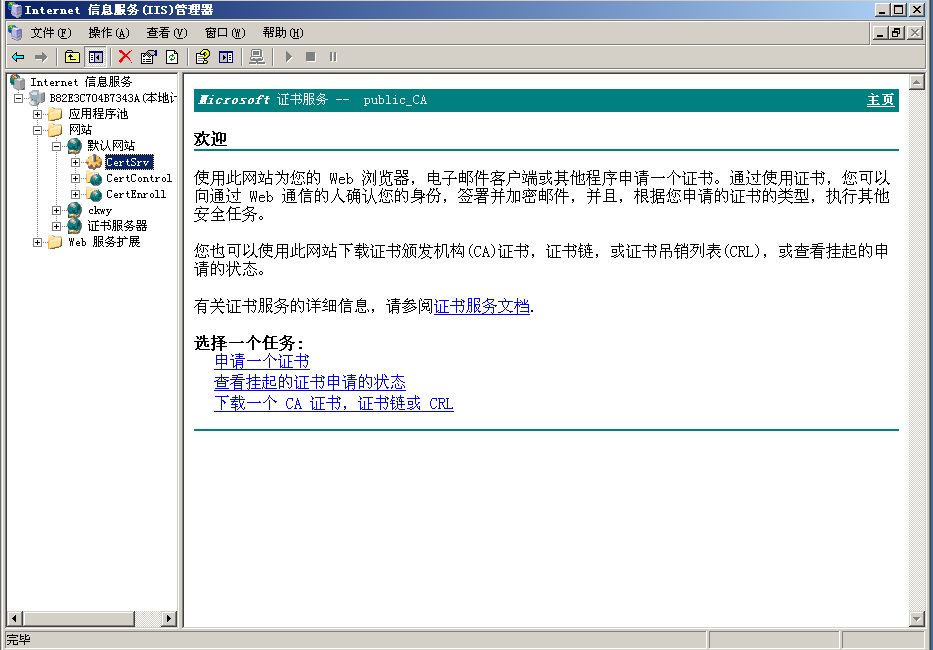

打开"开始"-所有程序-INTERNET EXPLORER.打开IE

在地址栏中输入http://192.168.1.1/certsrv/

打开如下图所示页面,然后单击申请一个证书

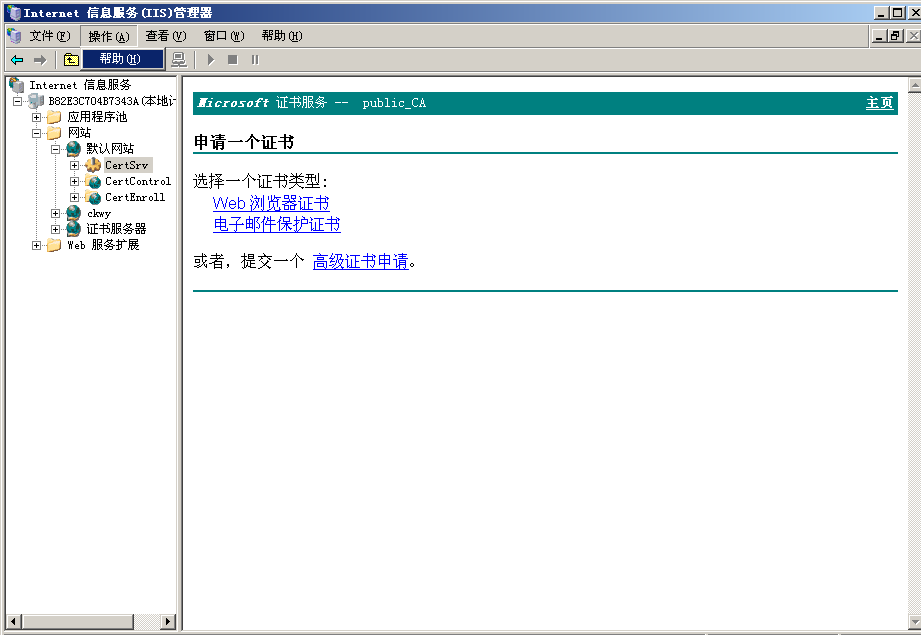

这里选高级证书申请

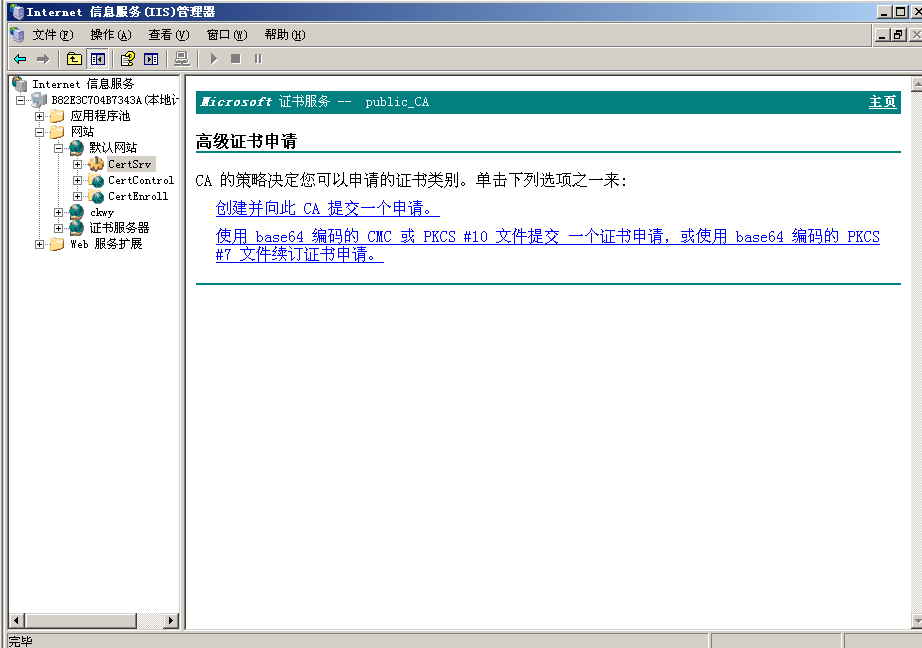

点击使用Base64编码那个选项

把保存在桌面的certreq.txt文本中的编码复制粘贴到保存的申请框中,然后点击提交

显示证书挂起,申请的ID为2,这样便提交了一个证书申请

⑶颁发证书

然后在根CA上颁发证书

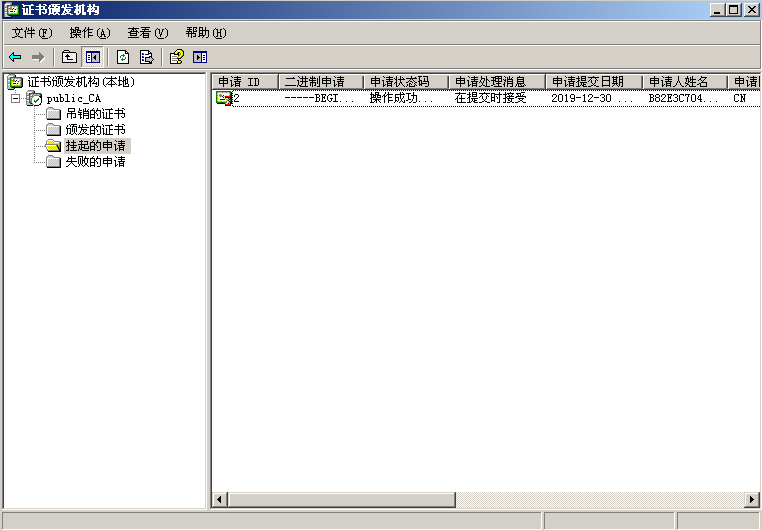

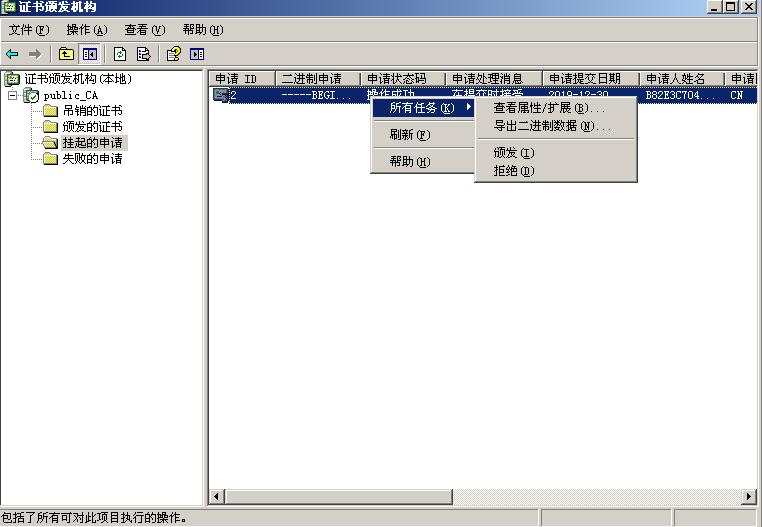

程序-管理工具-证书颁发机构

点击挂起的申请

右击所有任务-颁发

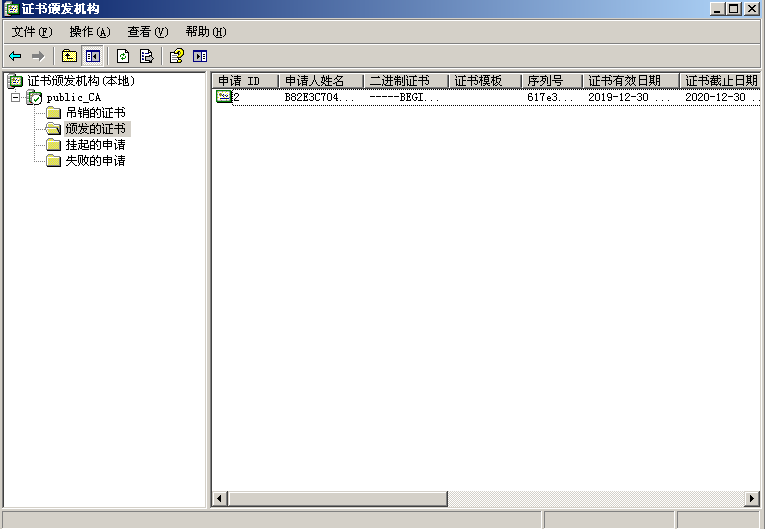

可以在颁发的证书中查看,是否颁发

下面来看获取并安装证书

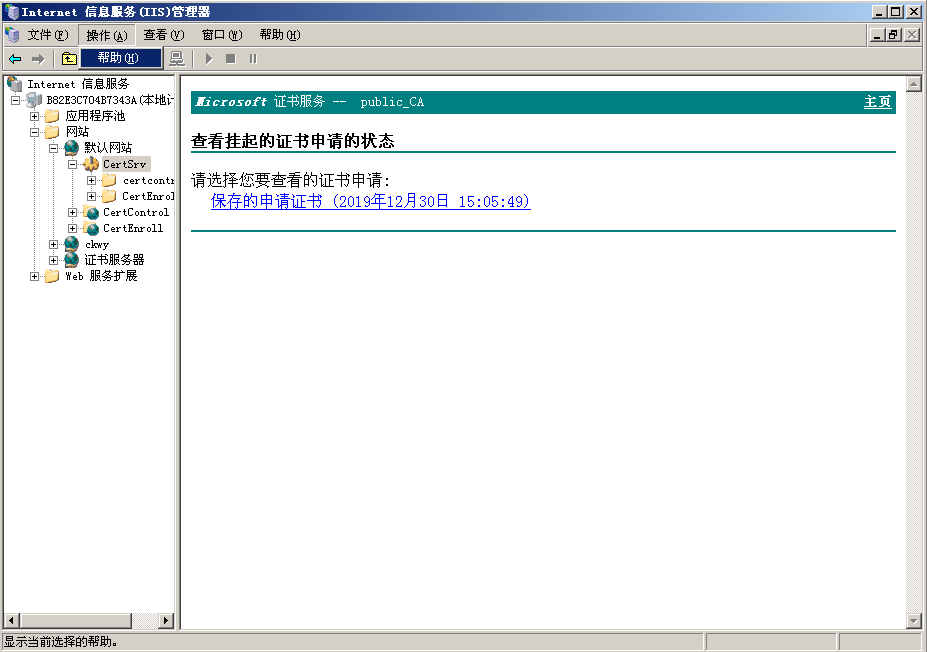

这里在从属CA上,同样打开申请页面,点查看挂起的证书,便可以看到保存的申请证书.点保存

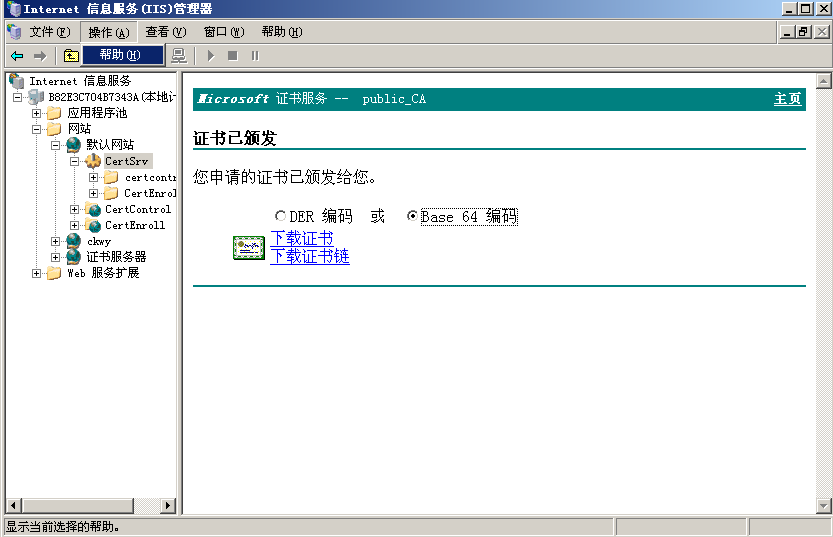

单击下载证书链,证书链中包含了当前证书和当前证书上级所有的CA证书,包括根CA

选择Base64编码

⑷在web服务器上安装证书

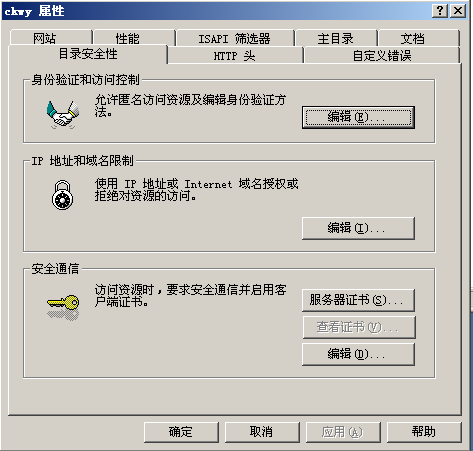

右击网站-属性-目录安全性-服务器证书

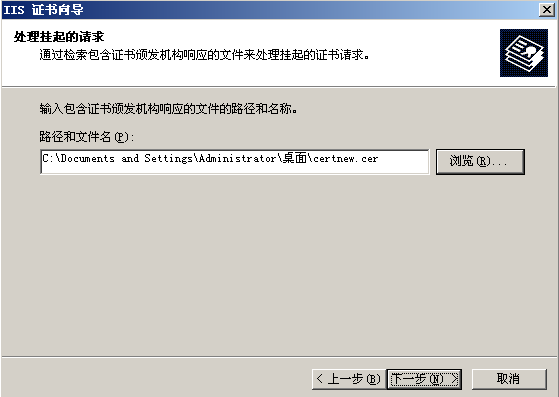

选择处理挂起的请求并安装证书

输入包含证书颁发机构响应的文件的路径和名称-浏览:桌面,点击certnew.cer-打开

下一步如图所示:

下一步如图所示:

点击完成

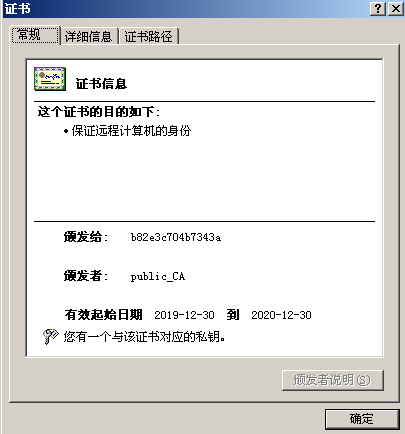

查看证书

证书详情:

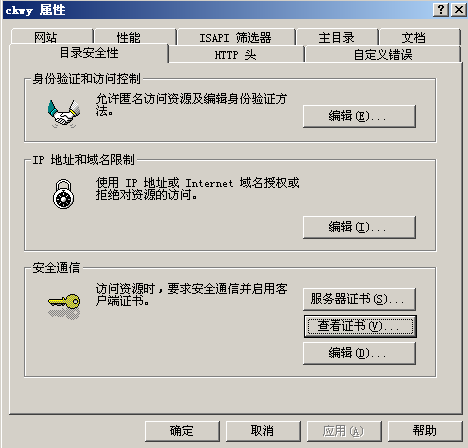

⑸起用安全通道

点击安全通信的编辑按钮

安全通信-把要求安全通道(SSL)打√-确定-完成

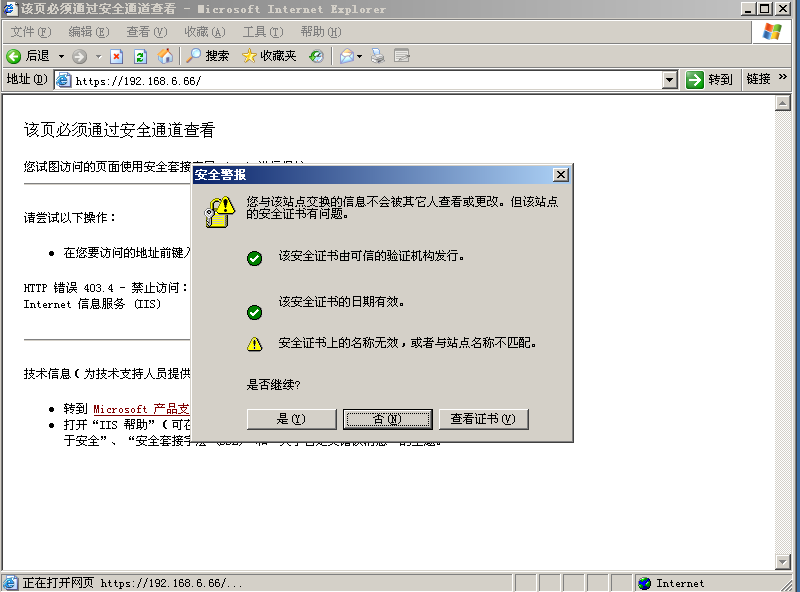

⒊客户机用https://访问安全的web站点

如图所示:

如图所示:

使用HTTPS协议访问网站