特殊的权限种类 : SUID/SGID/SBIT三种文件的特殊权限

SUID

SUID是一种对二进制程序进行设置的特殊权限,可以让二进制程序的执行者临时拥有属主的权限(仅对拥有执行权限的二进制程序有效)。例如,所有用户都可以执行 passwd 命令 来修改自己的用户密码,而用户密码保存在/etc/shadow 文件中。仔细查看这个文件就会发现 它的默认权限是000,也就是说除了root管理员以外,所有用户都没有查看或编辑该文件的权限。但是,在使用passwd命令时如果加上SUID特殊权限位,就可让普通用户临时获得程序所有者的身份,把变更的密码信息写入到shadow文件中。这很像我们在古装剧中见到的手持尚方宝剑的钦差大臣,他手持的尚方宝剑代表的是皇上的权威,因此可以惩戒贪官,但这并不意味着他永久成为了皇上。因此这只是一种有条件的、临时的特殊权限授权方法。

查看passwd命令属性时发现所有者的权限由rwx变成了rws,其中x改变成s就意味着该文件被赋予了SUID权限。另外有读者会好奇,那么如果原本的权限是rw-呢?如果原先权限位上没有x执行权限,那么被赋予特殊权限后将变成大写的S。

SUID权限展示的例子

SGID

主要实现的功能

1.让执行者临时拥有属组的权限(对拥有执行权限的二进制程序进行设置);

2.在某个目录中创建的文件自动继承该目录的用户组(只可以对目录进行设置)

SGID 的第一种功能是参考 SUID 而设计的,不同点在于执行程序的用户获取的不再是文件所有者的临时权限,而是获取到文件所属组的权限。举例来说,在早期的 Linux 系统中, /dev/kmem 是一个字符设备文件,用于存储内核程序要访问的数据,权限为:

cr--r----- 1 root system 2, 1 Feb 11 2017 kmem

大家看出问题了吗?除了 root 管理员或属于 system 组成员外,所有用户都没有读取该文件 的权限。由于在平时我们需要查看系统的进程状态,为了能够获取到进程的状态信息,可在用 于查看系统进程状态的 ps 命令文件上增加 SGID 特殊权限位。查看 ps 命令文件的属性信息:

-r-xr-sr-x 1 bin system 59346 Feb 11 2017 ps

这样一来,由于 ps 命令被增加了 SGID 特殊权限位,所以当用户执行该命令时,也就临 时获取到了 system 用户组的权限,从而可以顺利地读取设备文件了。

前文提到,每个文件都有其归属的所有者和所属组,当创建或传送一个文件后,这个文 件就会自动归属于执行这个操作的用户(即该用户是文件的所有者)。如果现在需要在一个部 门内设置共享目录,让部门内的所有人员都能够读取目录中的内容,那么就可以创建部门共享目录后,在该目录上设置 SGID 特殊权限位。这样,部门内的任何人员在里面创建的任何文件都会归属于该目录的所属组,而不再是自己的基本用户组。此时,我们用到的就是 SGID 的第二个功能,即在某个目录中创建的文件自动继承该目录的用户组(只可以对目录进行设置)

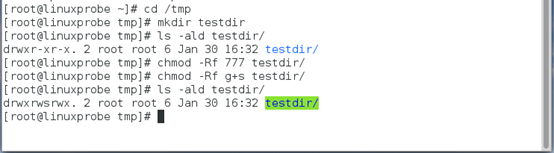

在使用上述命令设置好目录的 777 权限(确保普通用户可以向其中写入文件),并为该目录设置了 SGID 特殊权限位后,就可以切换至一个普通用户,然后尝试在该目录中创建文件,并查看新创建的文件是否会继承新创建的文件所在的目录的所属组名称:

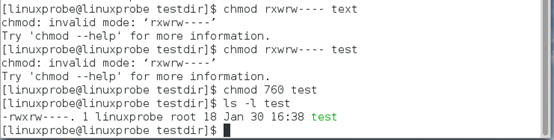

SGID权限之chmod命令

命令格式 : chmod [参数] 权限 文件或目录名称

作用 : 设置文件或者目录的权限

例子 : 如果要把一个文件的权限设置成其所有者可读可写可执行、所属组可读可、其他人没有任何权限,则相应的字符法表示为 rwxrw----,其对应的数字法表示为 760。

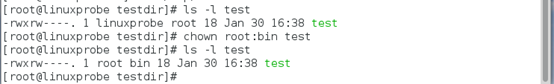

SGID权限之chown命令

命令 : chown [参数] 所有者:所属组 文件或者目录名称

作用 : 设置文件或者目录的所有者和所属组

例子 : 更新当前目录下的test文件的所有者和所属组

chmod命令和chown命令的相同点

chmod 和 chown 命令是用于修改文件属性和权限的常用命令,它们还有一个特别的共性,就是针对目录进行操作时需要加上大写参数-R来表示递归操作,即对目录内所有的文件进行整体操作。

SBIT特殊权限

SBIT特殊权限位可确保用户只能删除自己的文件,而不能删除其他用户的文件.换句话说,当对某个目录设置了SBIT粘滞位(SBIT保护位)权限后,那么该目录中的文件就只能被其所有者执行删除操作

[root@linuxprobe tmp]# su - linuxprobe

Last login: Wed Feb 11 12:41:20 CST 2017 on pts/0

[linuxprobe@linuxprobe tmp]$ ls -ald /tmp

drwxrwxrwt. 17 root root 4096 Feb 11 13:03 /tmp

[linuxprobe@linuxprobe ~]$ cd /tmp

[linuxprobe@linuxprobe tmp]$ ls -ald

drwxrwxrwt. 17 root root 4096 Feb 11 13:03 .

[linuxprobe@linuxprobe tmp]$ echo "Welcome to linuxprobe.com" > test

[linuxprobe@linuxprobe tmp]$ chmod 777 test

[linuxprobe@linuxprobe tmp]$ ls -al test

-rwxrwxrwx. 1 linuxprobe linuxprobe 10 Feb 11 12:59 test

其实,文件能否被删除并不取决于自身的权限,而是看其所在目录是否有写入权限(其原理会在下个章节讲到) 。为了避免现在很多读者不放心,所以上面的命令还是赋予了这个 test 文件大的 777 权限(rwxrwxrwx)。我们切换到另外一个普通用户,然后尝试删除这个其他 人创建的文件就会发现,即便读、写、执行权限全开,但是由于 SBIT 特殊权限位的缘故,依 然无法删除该文件:

[root@linuxprobe tmp]# su - blackshield

Last login: Wed Feb 11 12:41:29 CST 2017 on pts/1

[blackshield@linuxprobe ~]$ cd /tmp

[blackshield@linuxprobe tmp]$ rm -f test

rm: cannot remove ‘test’: Operation not permitted

当然,要是也想对其他目录来设置 SBIT 特殊权限位,用 chmod 命令就可以了。对应的 参数 o+t 代表设置 SBIT 粘滞位权限:

[blackshield@linuxprobe tmp]$ exit

Logout

[root@linuxprobe tmp]# cd ~

[root@linuxprobe ~]# mkdir linux

[root@linuxprobe ~]# chmod -R o+t linux/

[root@linuxprobe ~]# ls -ld linux/

drwxr-xr-t. 2 root root 6 Feb 11 19:34 linux/

注 :

与前面所讲的 SUID 和 SGID 权限显示方法不同,当目录被设置 SBIT 特殊权限位后,文 件的其他人权限部分的 x 执行权限就会被替换成 t 或者T,原本有x执行权限则会写成 t,原本没有x执行权限则会被写成 T。