2-burpsuite使用简介

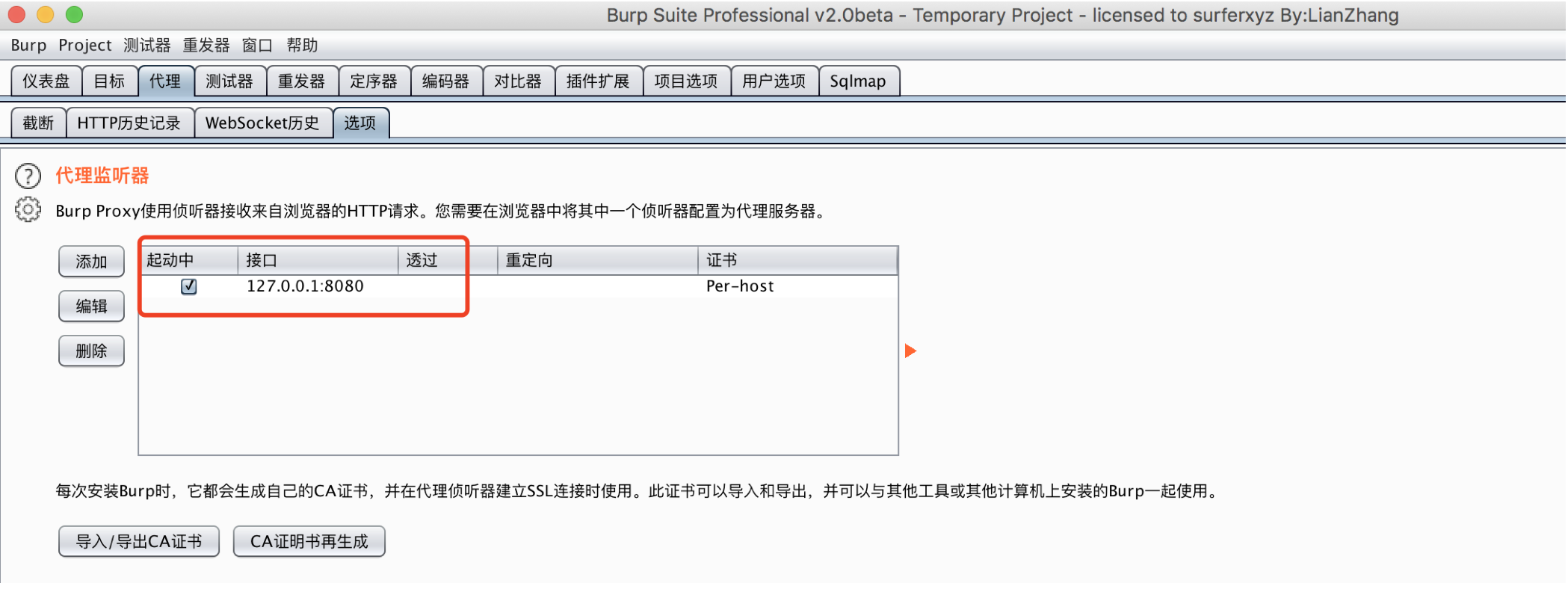

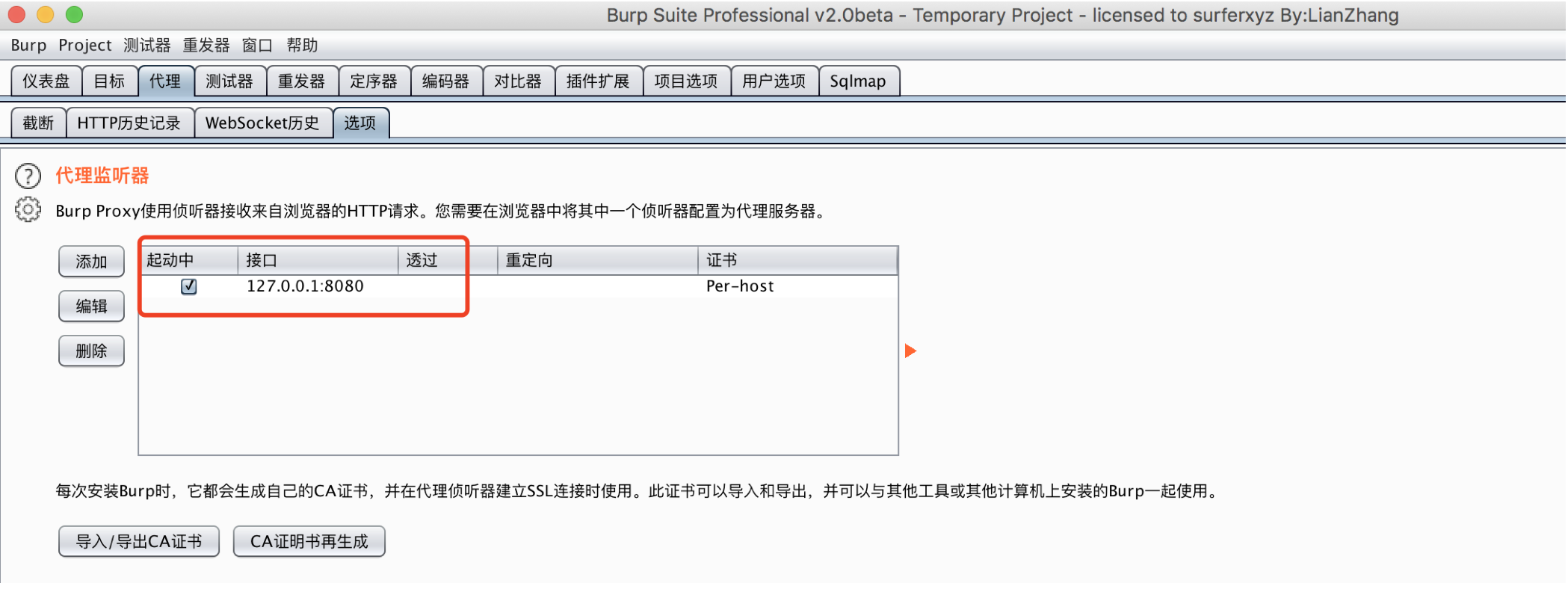

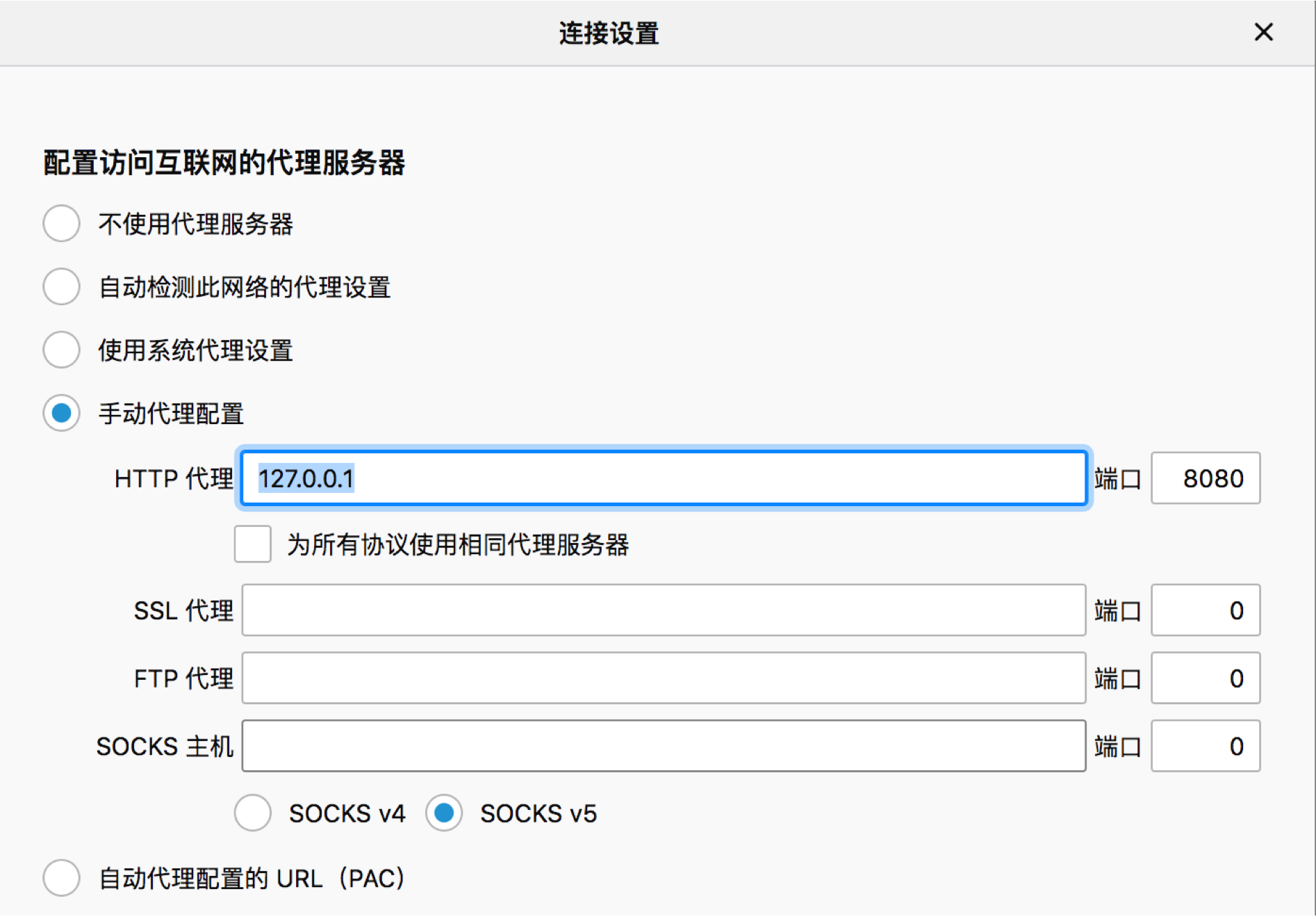

1. 代理配置

https需导入证书

burpsuite设置

浏览器或app代理设置:

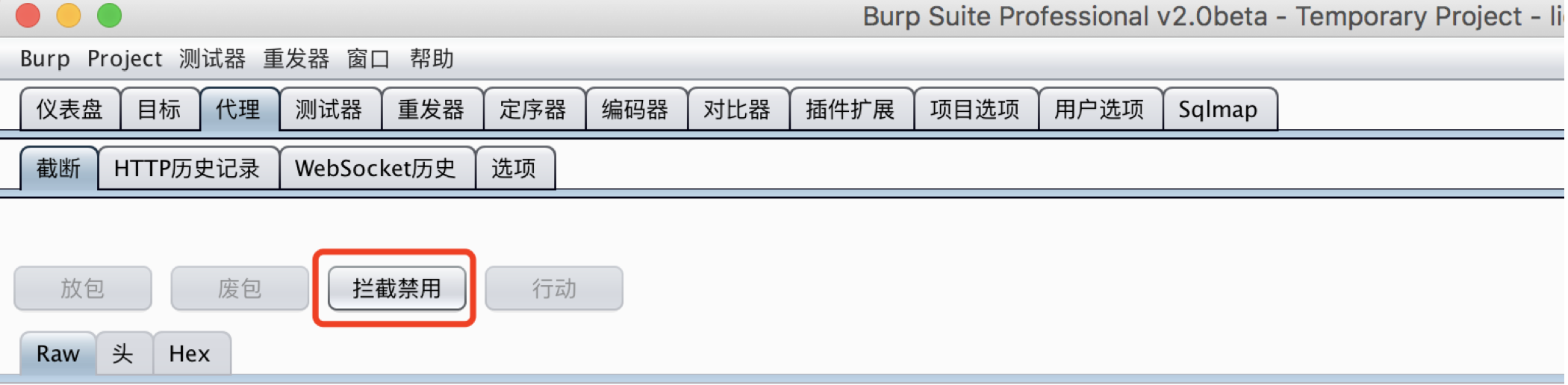

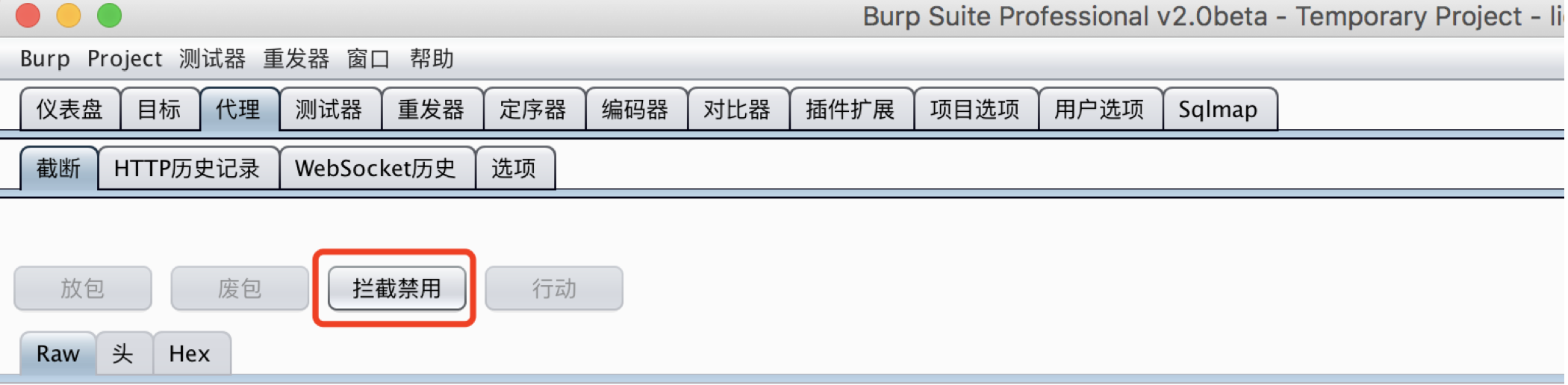

2. 请求拦截

代理设置完毕后--点击开始拦截请求--使用浏览器或app访问需测试请求

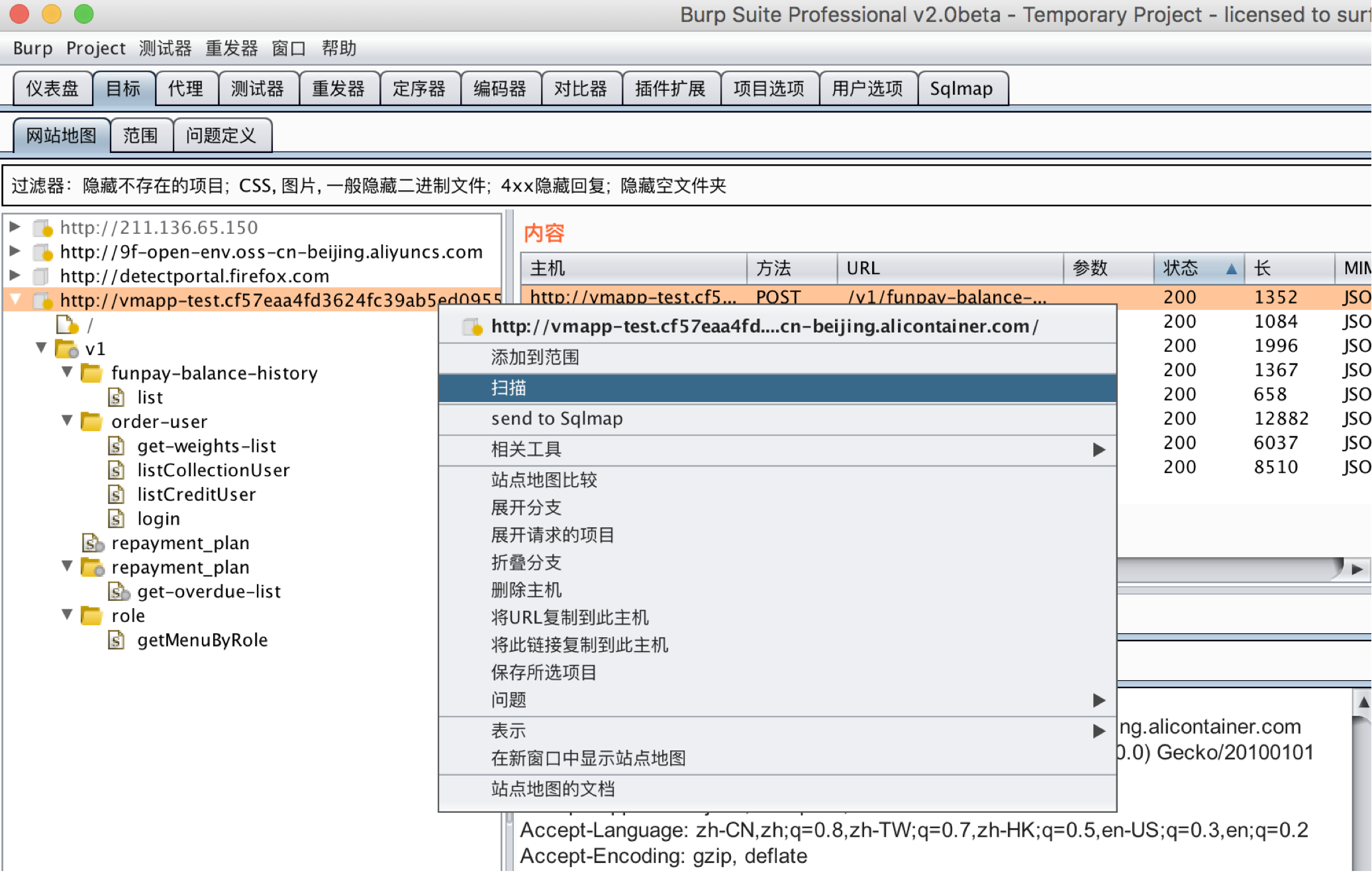

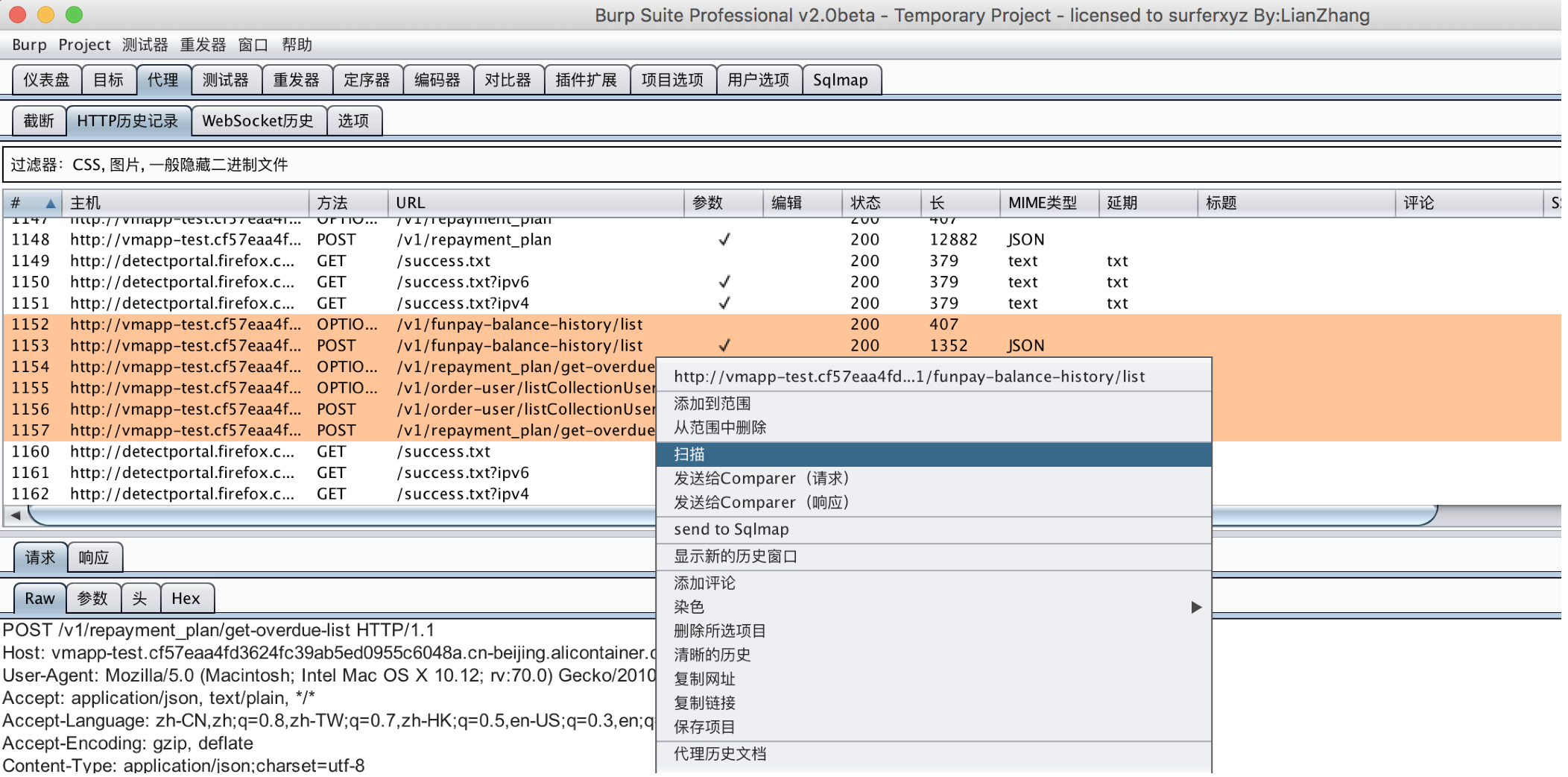

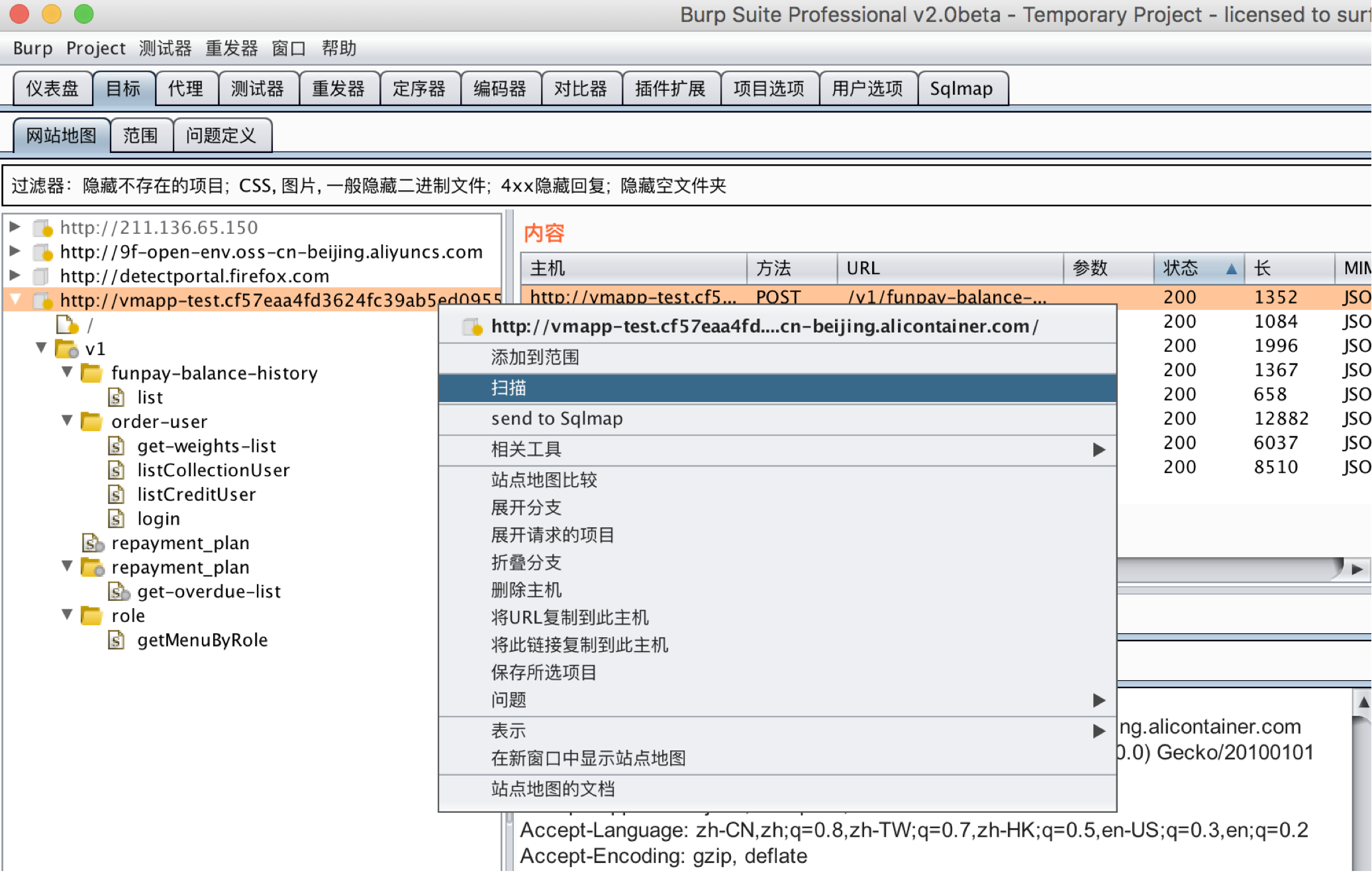

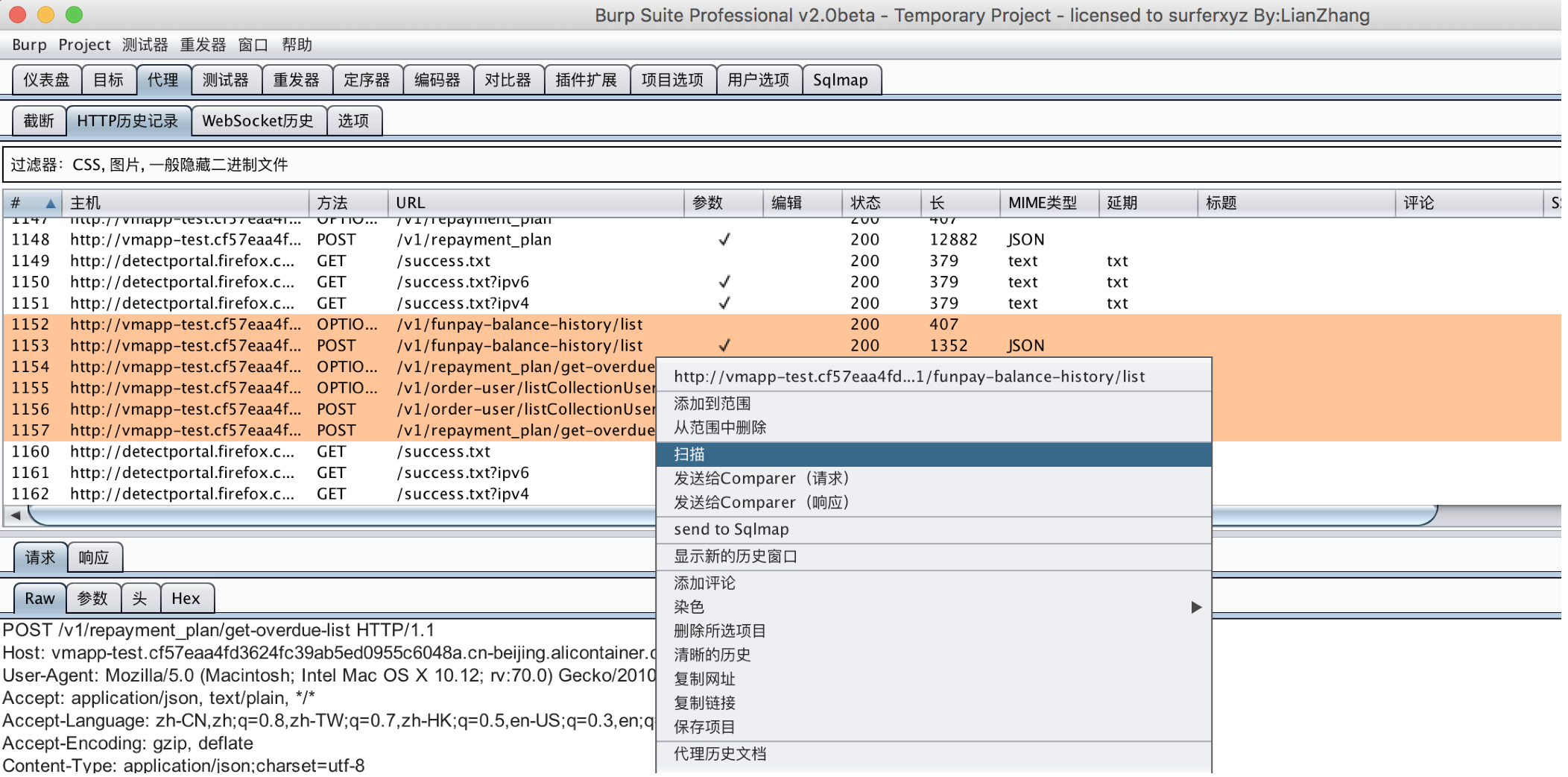

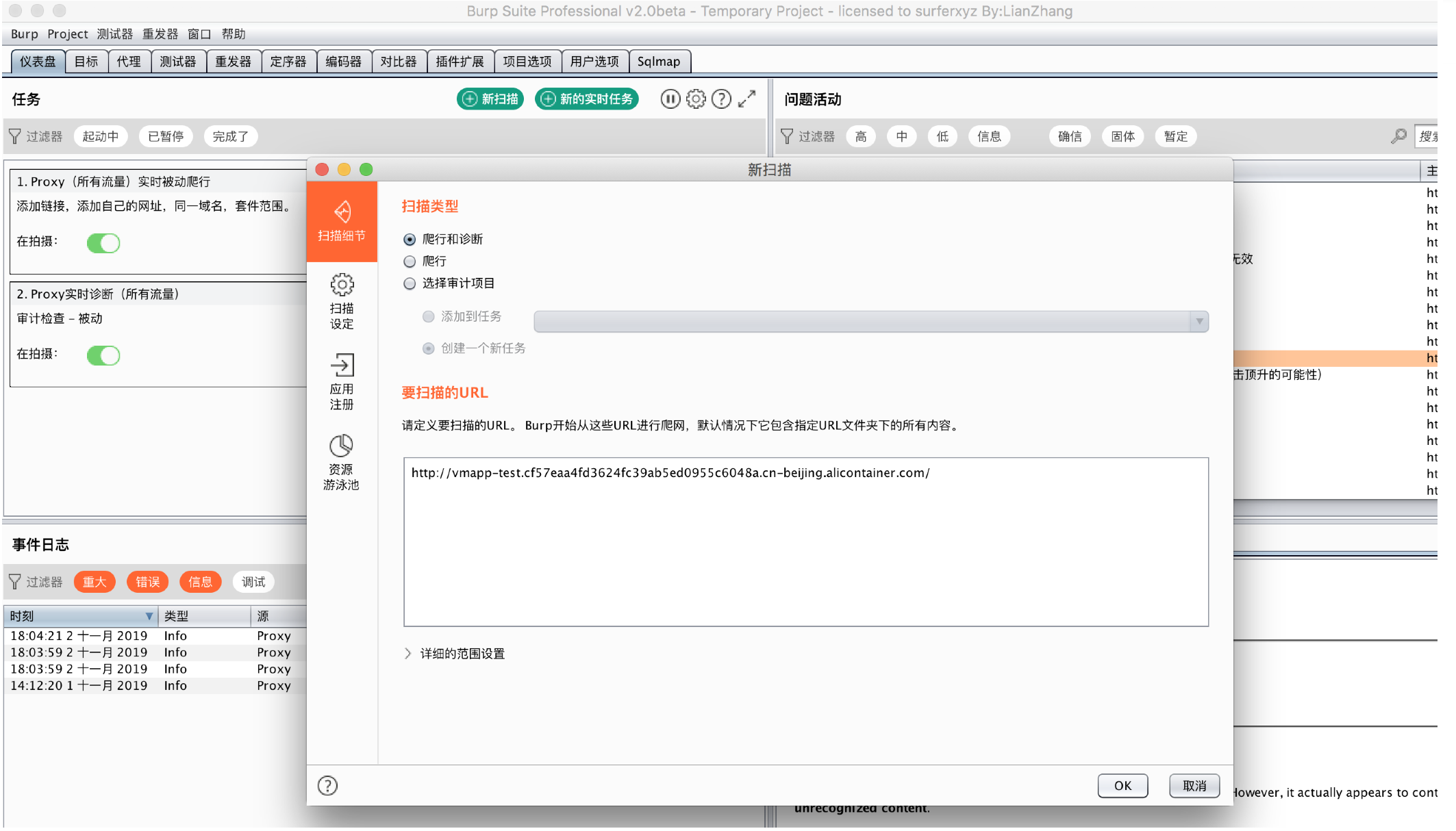

3. 请求扫描及设置

抓包后选择需要进行漏洞扫描的请求(可单选,可多选,可配置)--右键选择扫描

也可以在http请求历史中选择范围:

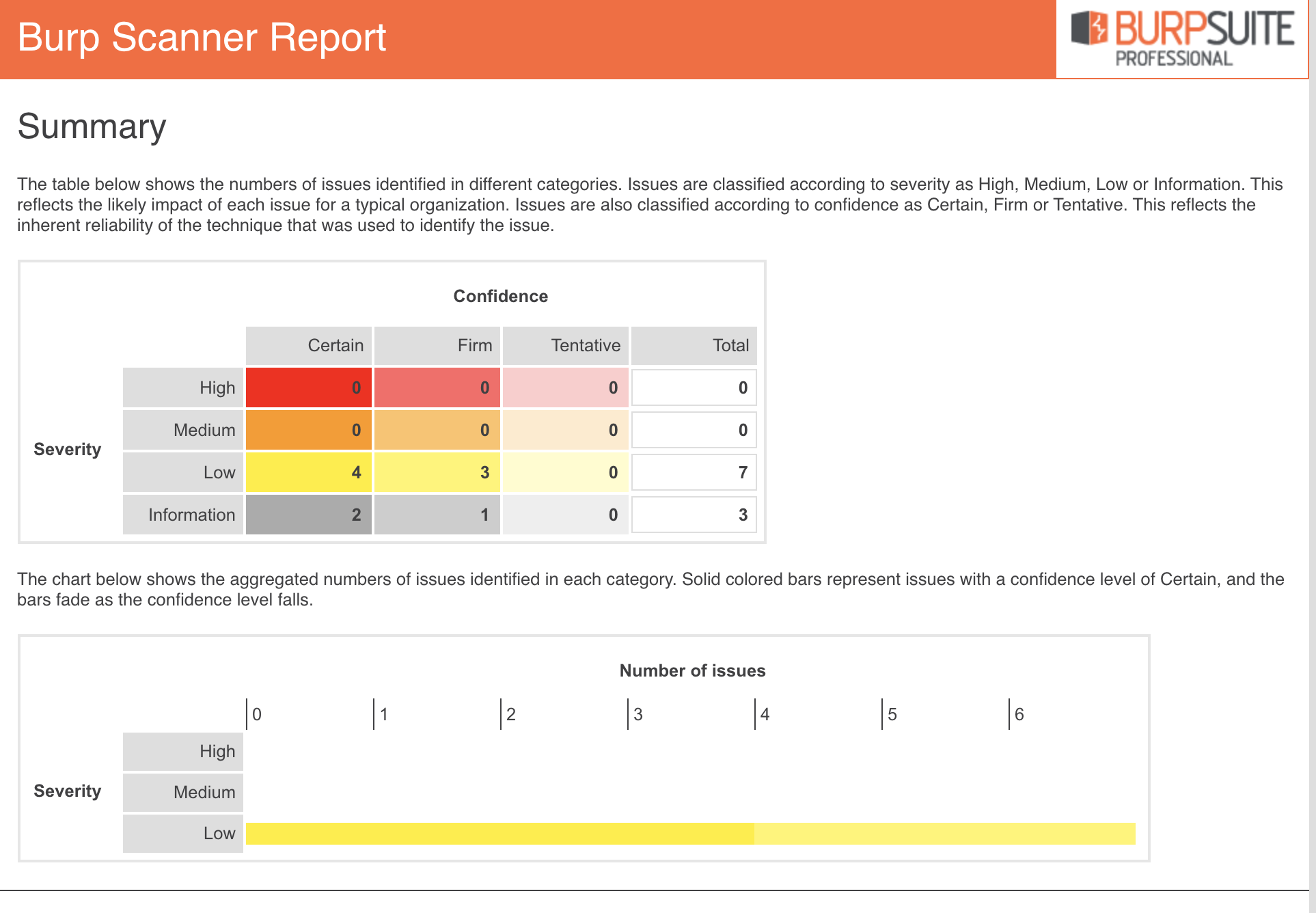

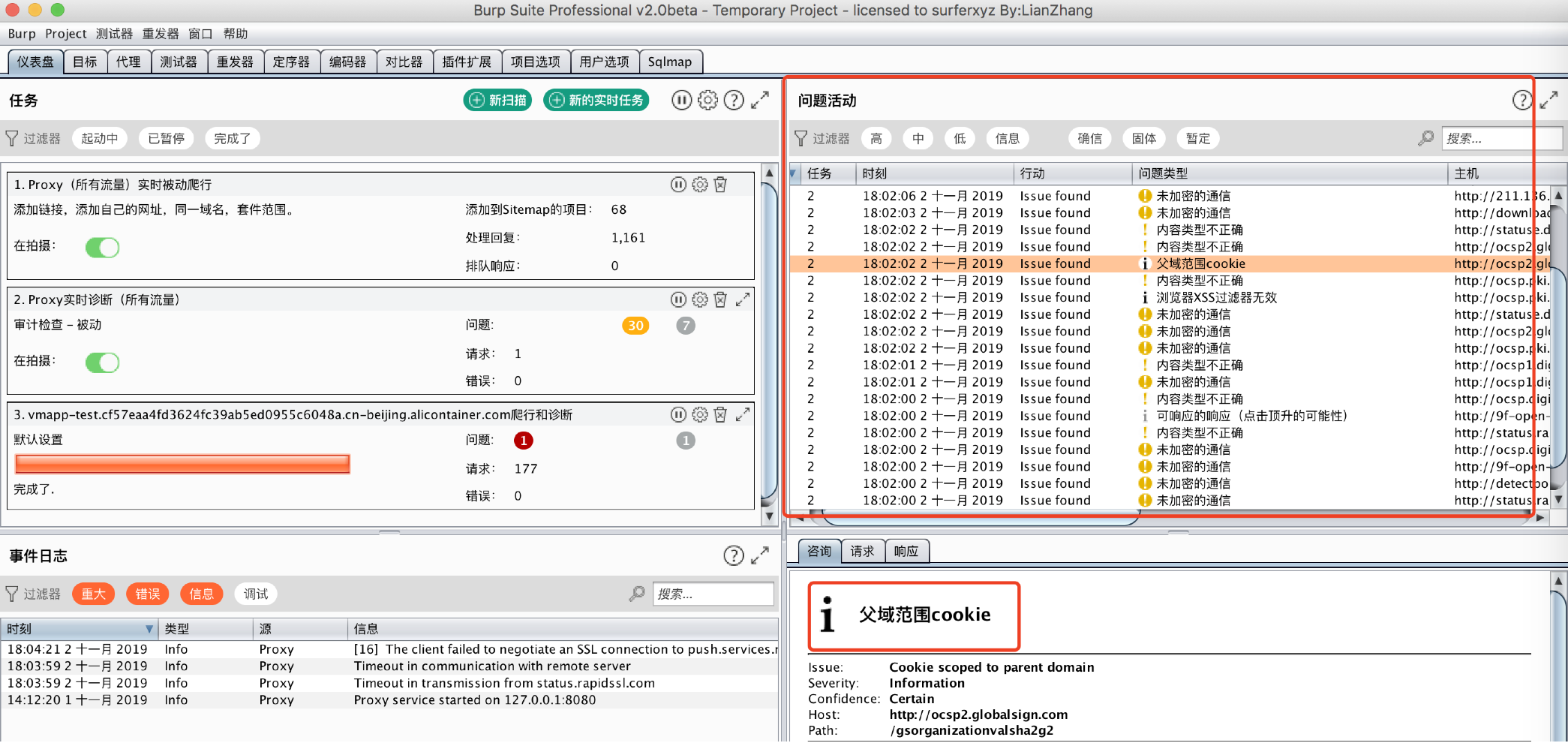

4. 扫描报告输出

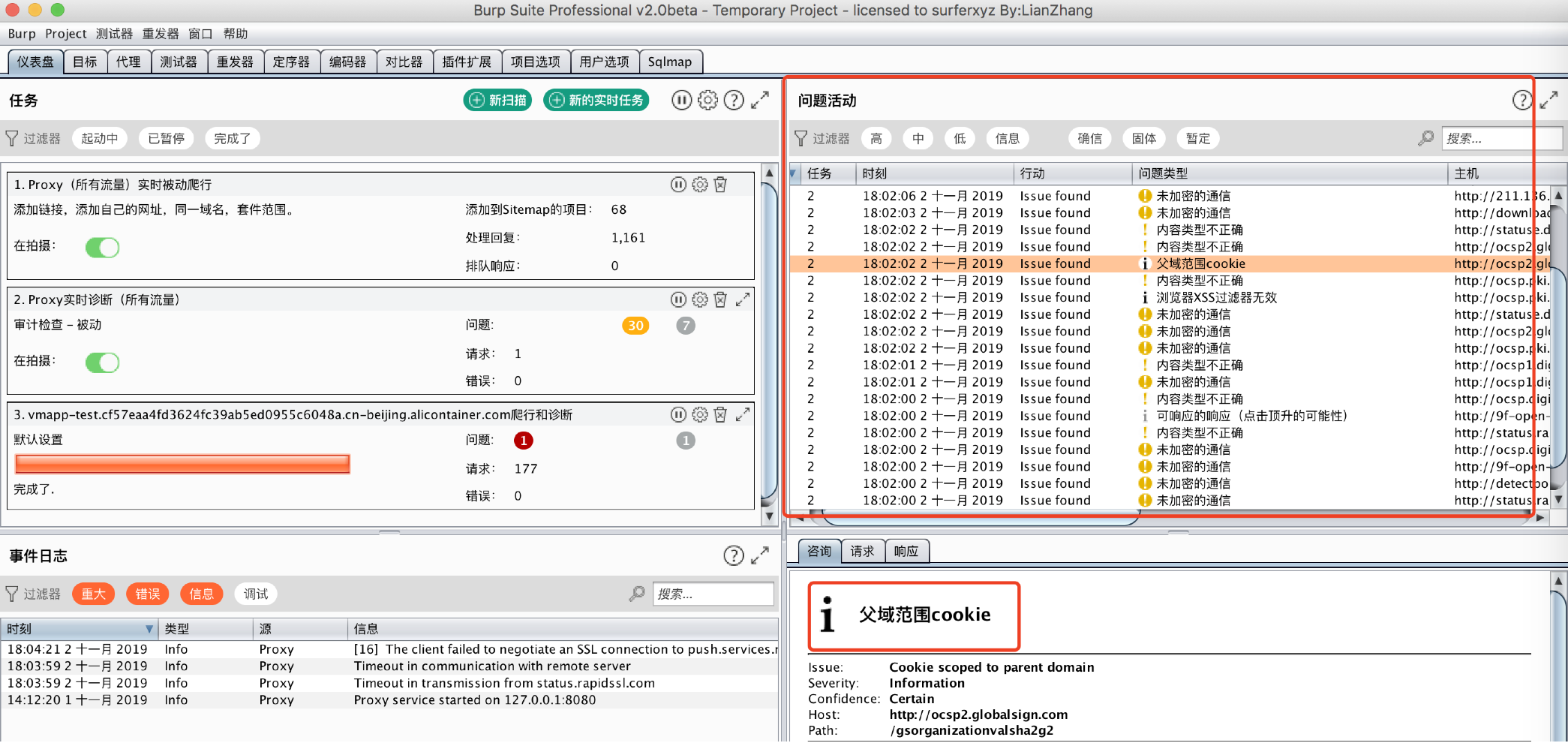

扫描出现的问题及问题详情:

报告输出:选择需要输出的报告(可设置级别)

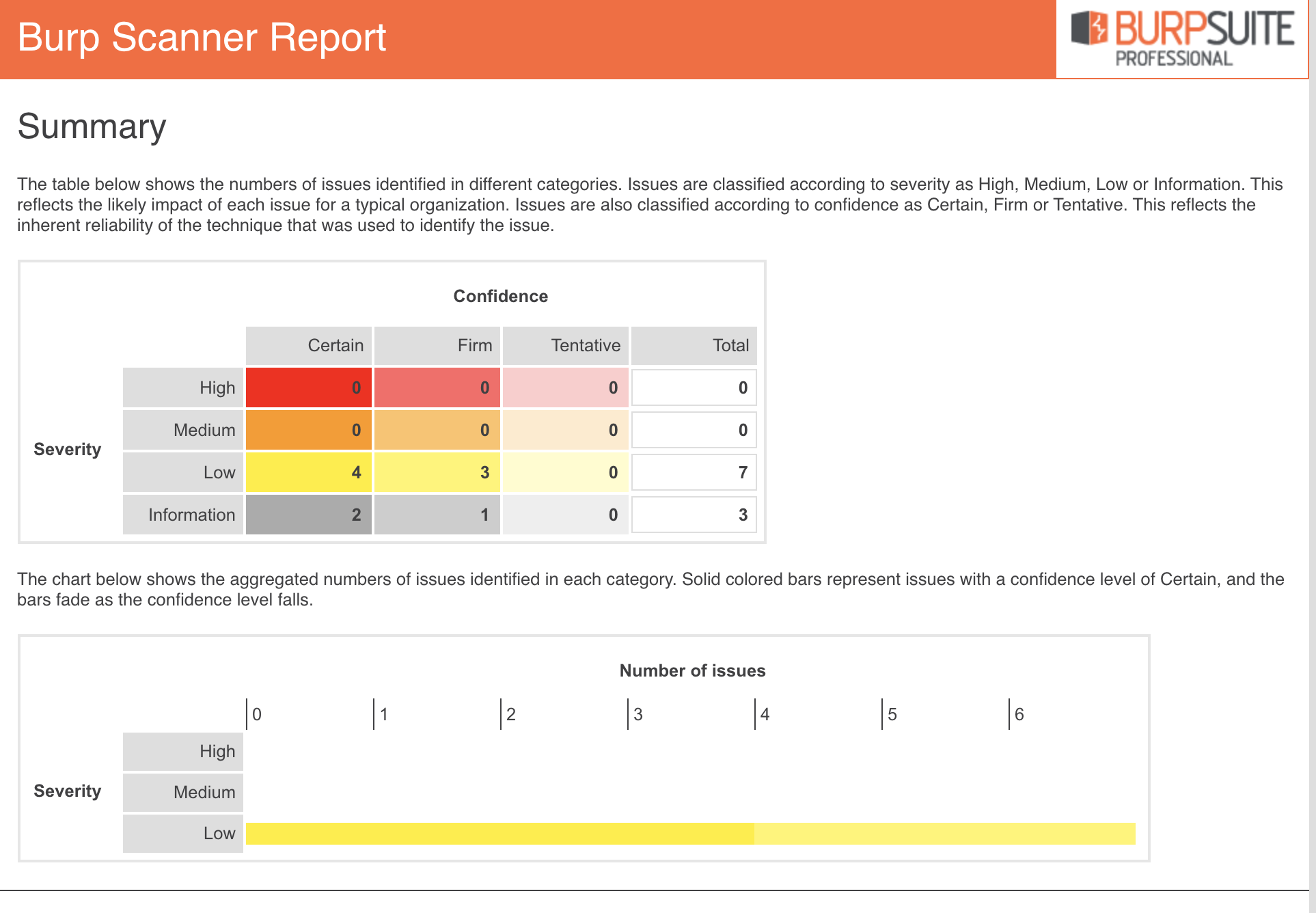

导出报告页面展示:

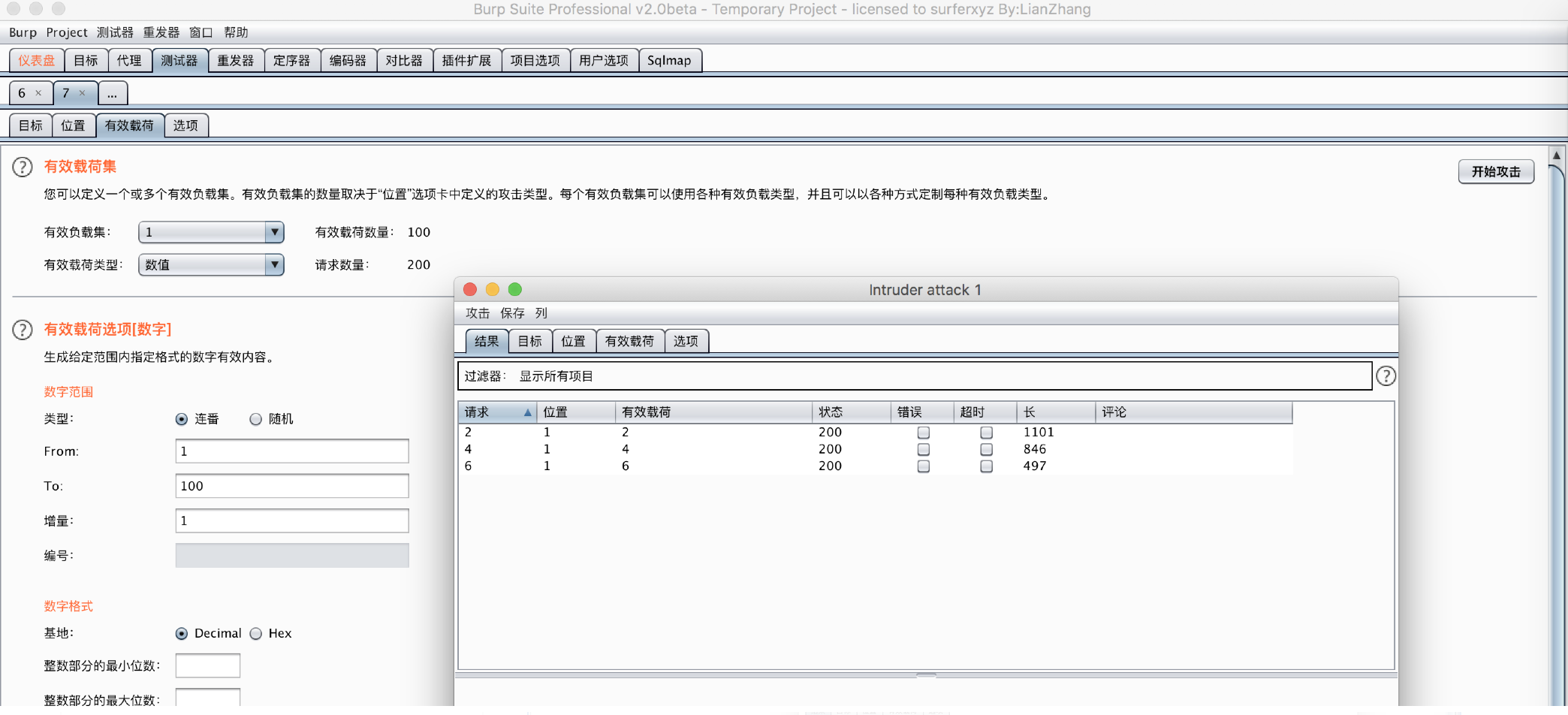

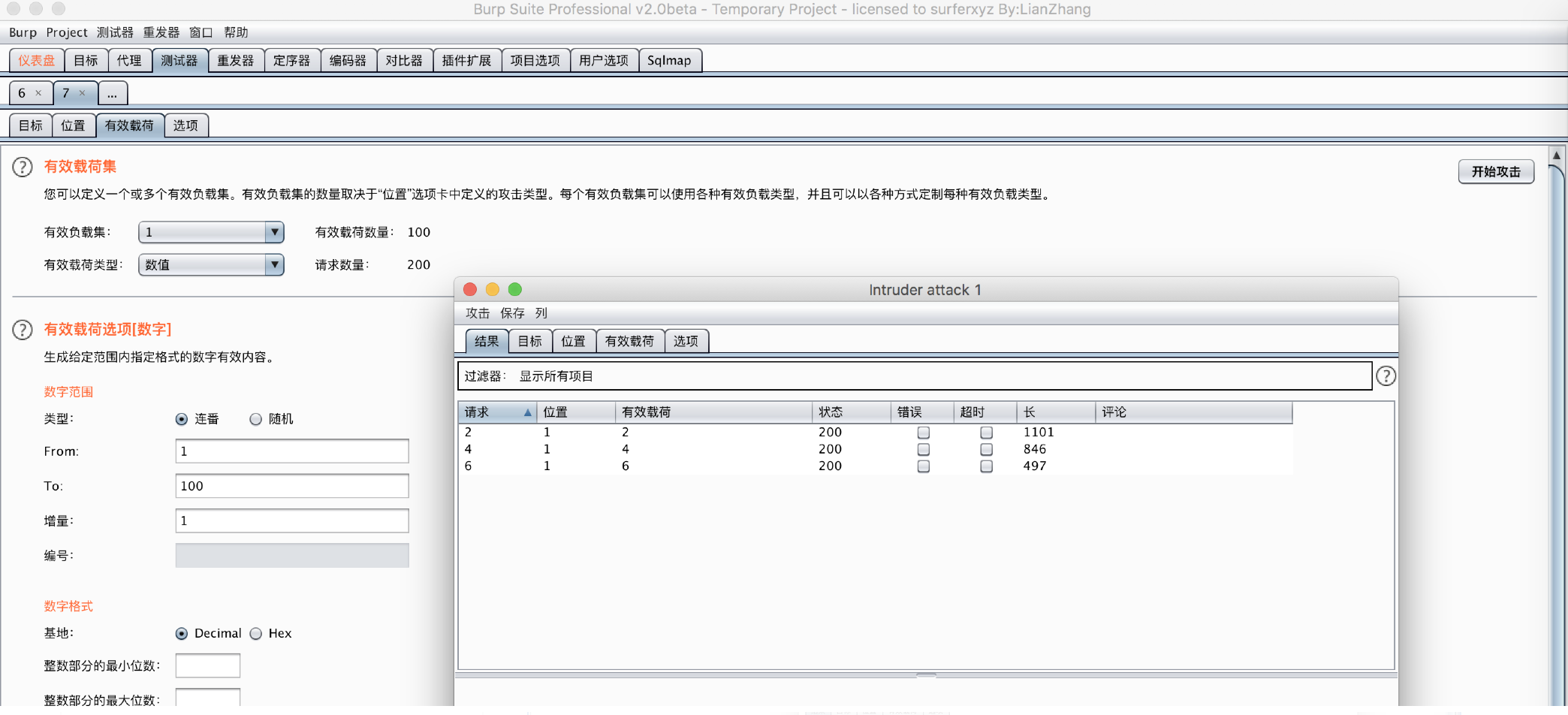

5. 请求攻击

Burp Intruder,它的工作原理是:Intruder在原始请求数据的基础上,通过修改各种请求参数,以获取不同的请求应答。

选择需要攻击的请求:

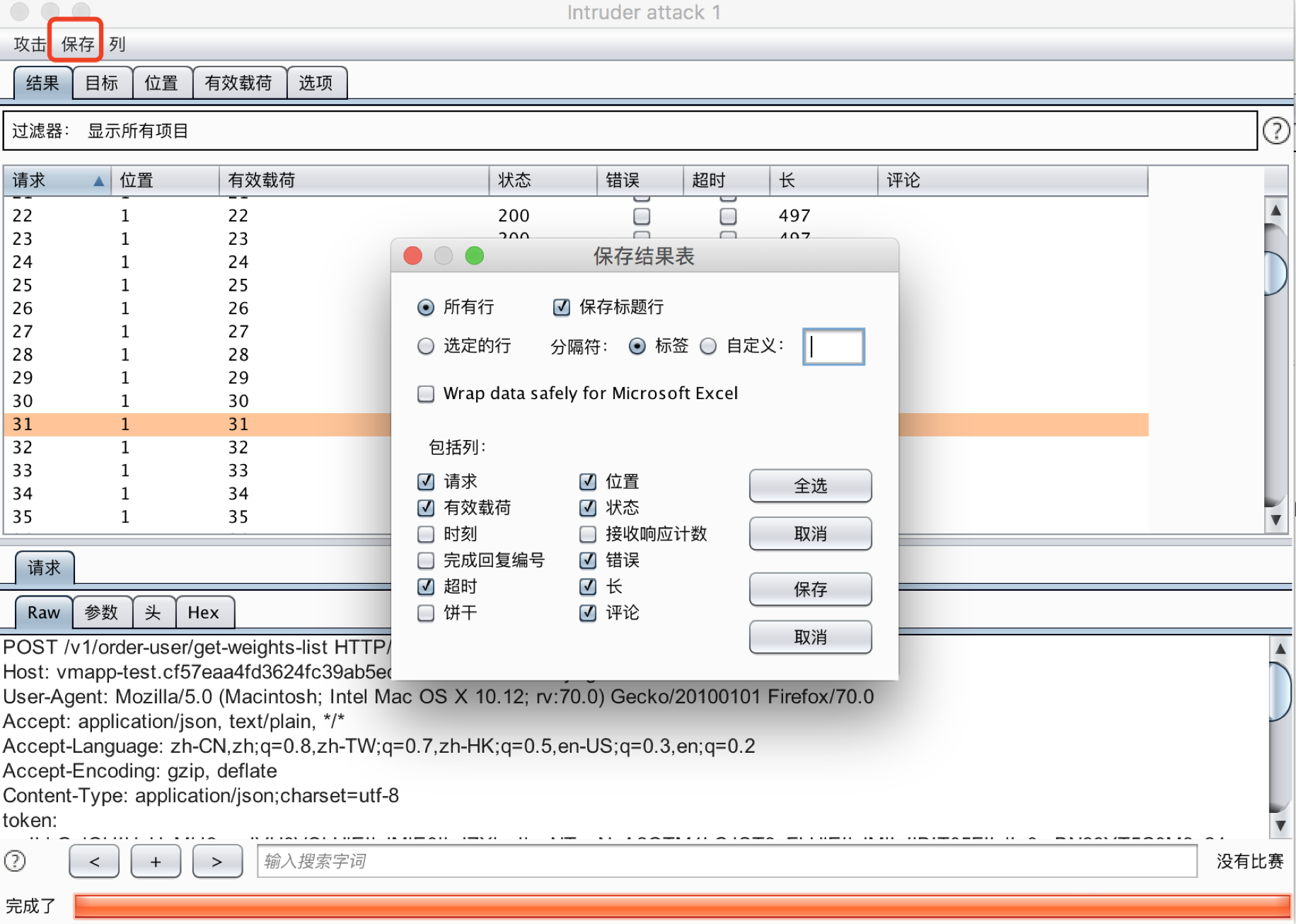

设置攻击范围-点击开始攻击--并查看攻击结果-并保存:

6. 结果分析

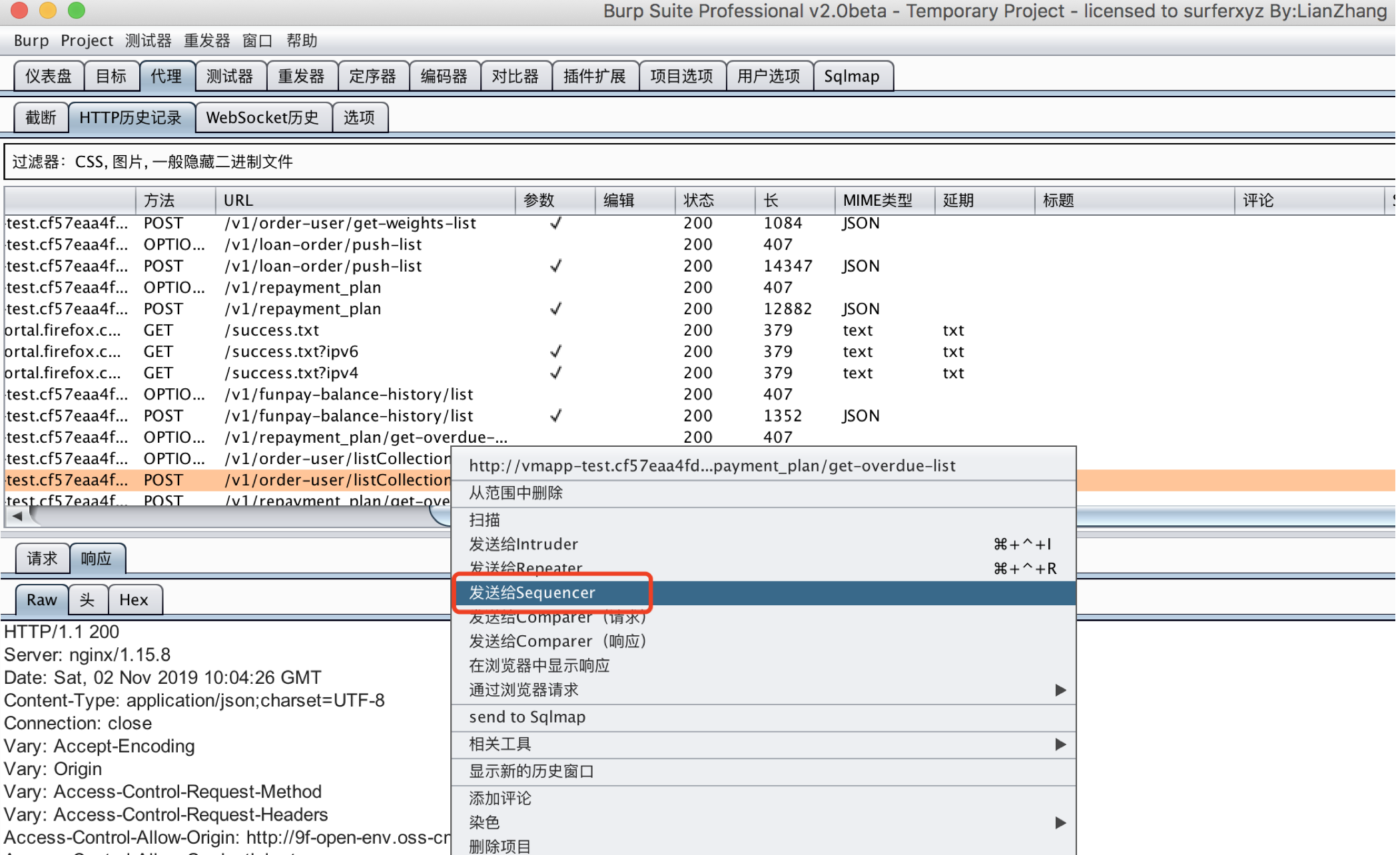

选择需要分析的请求--发送到Sequencer

设定需要请求的位置参数---开始请求并查看分析结果:

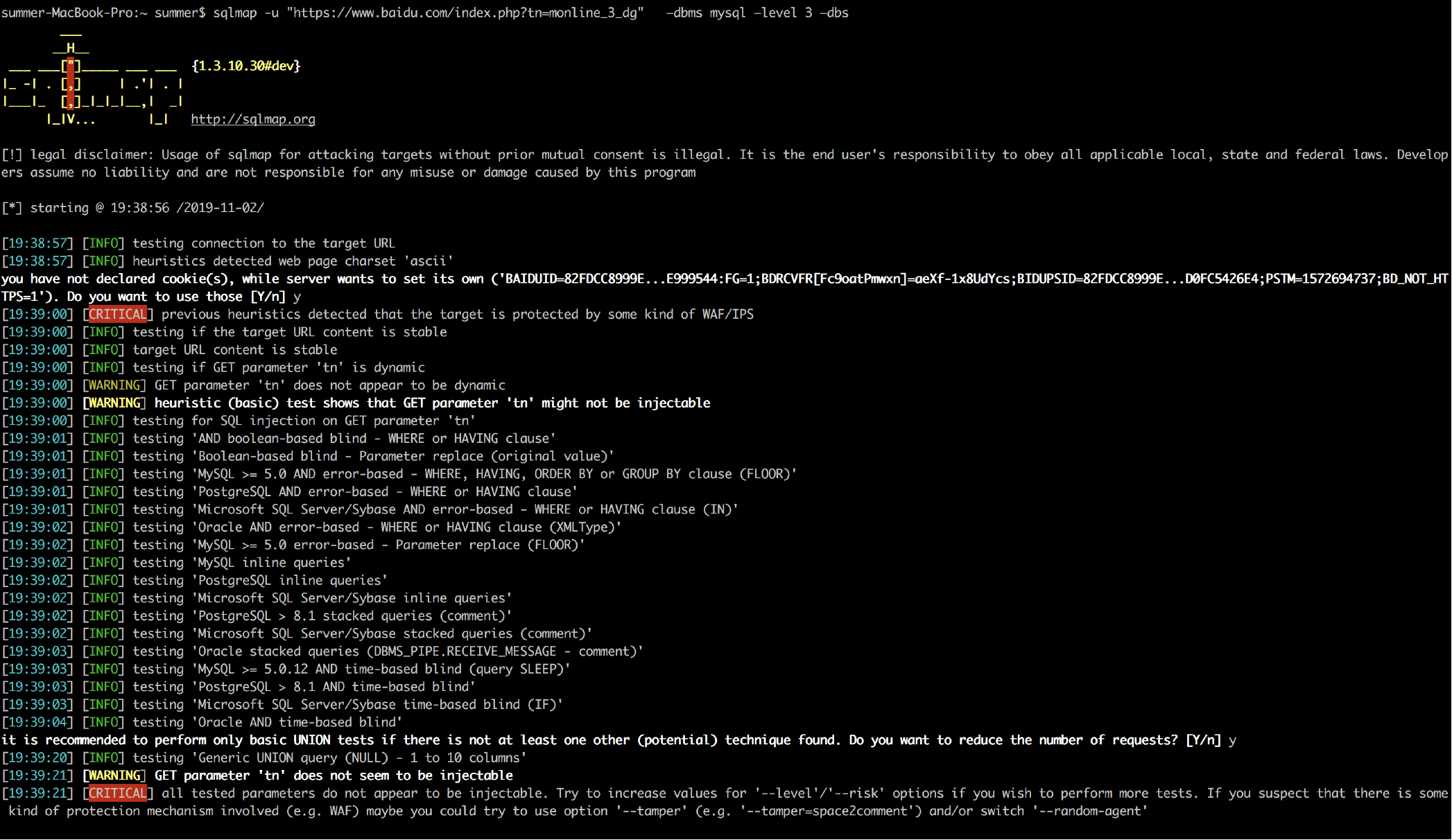

7. sqlmap插件使用(保存request文件):

3-burpsuite控件介绍

- Dashboard(仪表盘)——扫描监控,显示任务、实践日志等。

- Target(目标)——显示目标目录结构的的一个功能。

- Proxy(代理)——拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

- Intruder(入侵)——一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

- Repeater(中继器)——一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

- Sequencer(会话)——用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

- Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

- Comparer(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

- Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

- Options(设置)——包括Project options和User options,是对Burp Suite的一些设置。

4-sqlmap使用方法--命令方式

命令基本格式:

- sqlmap -u "http请求"

- 默认使用level1检测全部数据库类型

- sqlmap -u "http请求" –dbms mysql –level 3

- 指定数据库类型为mysql,级别为3(共5级,级别越高,检测越全面)

cookie注入

- 当程序有防get注入的时候,可以使用cookie注入

- –cookie –level 2(只有level达到2才会检测cookie)

从post数据包中注入

- 可以使用burpsuite或者temperdata等工具来抓取post包(可以直接从burpsuite抓取的请求保存文件,burpsuite集成sqlmap插件)

- sqlmap -r "详细目录 equest.txt" -p “username” –dbms mysql 指定username参数

注入成功后:

- 获取数据库基本信息 sqlmap -u "http请求" –dbms mysql –level 3 –dbs

- 查询有哪些数据库 sqlmap -u "http请求" –dbms mysql –level 3 -D test –tables

- 查询test数据库中有哪些表 sqlmap -u "http请求" –dbms mysql –level 3 -D test -T admin –columns

- 查询test数据库中admin表有哪些字段 sqlmap -u "http请求" –dbms mysql –level 3 -D test -T admin -C “username,password” –dump

- dump出字段username与password中的数据

其他命令参考下面

- 从数据库中搜索字段: sqlmap -r “详细目录 equest.txt” –dbms mysql -D dedecms –search -C admin,password

- 在dedecms数据库中搜索字段admin或者password。

sqlmap详细命令参数:

- –is-dba 当前用户权限(是否为root权限)

- –dbs 所有数据库

- –current-db 网站当前数据库

- –users 所有数据库用户

- –current-user 当前数据库用户

- –random-agent 构造随机user-agent

- –passwords 数据库密码

- –proxy http://local:8080 –threads 10 (可以自定义线程加速) 代理

- –time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

主要是request注入

5-安装文档及学习文档

burpsuite安装教程:https://www.cnblogs.com/tynam/p/10089111.html

安装包:

sqlmap安装教程:

在BurpSuite中集成Sqlmap:https://www.jianshu.com/p/72bb47756d5c

burpsuite详细学习文档:https://t0data.gitbooks.io/burpsuite/content/

burpsuite 各模块简单介绍: https://www.cnblogs.com/jsjliyang/p/10853307.html